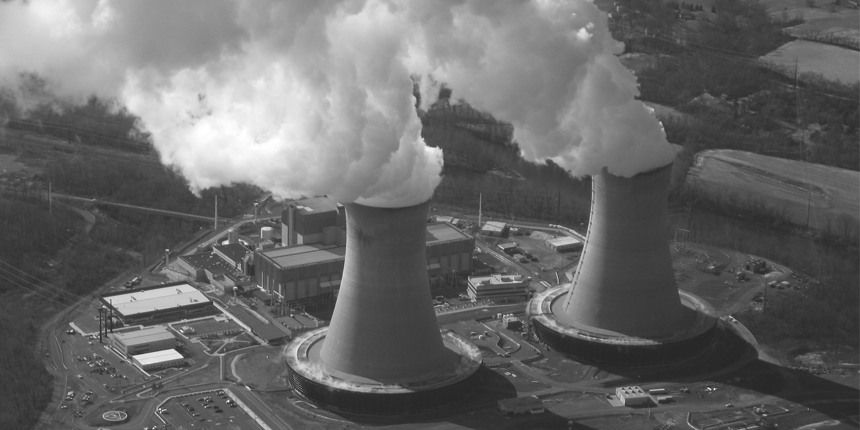

Zespół badawczy Eset dokonał kolejnego odkrycia w związku z wojną na Ukrainie. Nowa wersja ArguePatch to ewolucja złośliwego programu, który został wykorzystany podczas ataku Industroyer2, skupiającego się na zakłóceniu pracy instalacji przemysłowych w ukraińskich elektrowniach. Zmodyfikowana wersja programu została wykorzystana do uruchomienia CaddyWiper (zobacz szczegóły), programu usuwającego dane z dysków twardych.

Grupa Sandworm APT, znana jest też pod innymi nazwami:

- Sandworm Team (opisana przez Trend Micro),

- Iron Viking (SecureWorks),

- Voodoo Bear (CrowdStrike),

- Quedagh (F-Secure),

- Noble (analiza FireEye).

ArguePatch został ukryty w zmodyfikowanej, pozbawionej podpisu cyfrowego wersji pliku wykonywalnego oprogramowania antywirusowego. Kod oryginalnego pliku został nadpisany w funkcji wywoływanej podczas inicjalizacji środowiska Microsoft Visual C++. Dodany przez grupę Sandworm złośliwy kod posiada funkcjonalność uruchamiania kolejnego etapu infekcji w określonym przez atakujących czasie, co czyni z ArguePatch bombę zegarową.

Taka funkcjonalność zastępuje konieczność konfigurowania zaplanowanego zadania systemu Windows i mogła być sposobem na uniknięcie wykrycia przez znane metody rozpoznawania zagrożeń.

Kalendarium działań cybernetycznych przeciwko Ukrainie

23.02.2022

Cyberatak z wykorzystaniem złośliwego oprogramowania HermeticWiper, które uszkadza dane na dysku zainfekowanego komputera, został przeprowadzony 23 lutego 2022 r. Atak był wymierzony w ukraińskie organizacje państwowe, kluczowe z punktu funkcjonowania kraju i o kilka godzin poprzedził rozpoczęcie inwazji sił Federacji Rosyjskiej. Ślady dotyczące złośliwego oprogramowania HermeticWiper sugerują, że atak ten był planowany od kilku miesięcy.

24.02.2022

Rozpoczął się drugi atak na ukraińską sieć rządową, tym razem przy użyciu IsaacWiper. IsaacWiper występował jako biblioteka DLL systemu Windows lub plik wykonywalny EXE i nie posiadał podpisu Authenticode (weryfikującego autentyczność wydawcy aplikacji). IsaacWiper nie ma podobieństw w kodzie do HermeticWiper i jest znacznie mniej wyrafinowany. Biorąc pod uwagę oś czasu, możliwe jest, że oba są ze sobą powiązane, ale na ten moment nie zostało to potwierdzone.

Badacze ESET zaobserwowali również oprogramowanie ransomware, nazwane HermeticRansom (opracowano już dekryptor), napisane w języku programowania Go i rozpowszechniane w tym samym czasie w ukraińskiej sieci. HermeticRansom został po raz pierwszy zgłoszony we wczesnych godzinach 24 lutego 2022 UTC na Twitterze.

25.02.2022

Pojawiła się nowa wersja IsaacWipera, która zapisywała efekty działania Wipera do dziennika logowania. Zdaniem ekspertów ESET zmiana może sugerować, że atakujący nie byli w stanie usunąć danych z niektórych zaatakowanych maszyn i dodali komunikaty dziennika, aby zrozumieć, dlaczego tak się dzieje. Odkryty został także robak używany do rozprzestrzeniania Wipera, na inne komputery połączone w sieci lokalnej.

14.03.2022

Odnotowano pojawienie się CaddyWiper. Trzeci „wiper” wykorzystywany do cyberataku na Ukrainę. Oprogramowania usuwa dane, co uniemożliwia normalne funkcjonowanie komputera.

12.04.2022

Pojawienie się Industroyer2.

20.05.2022

Odkrycie nowej wersji programu ArguePatch, który został wykorzystany do uruchomienia CaddyWiper.

Czy ten artykuł był pomocny?

Oceniono: 3 razy