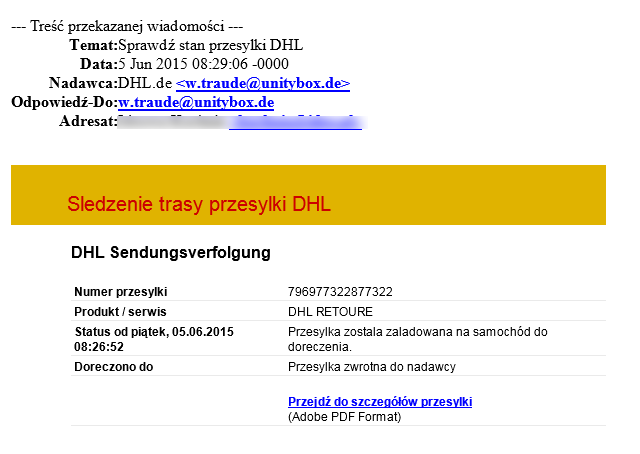

Za pośrednictwem jednego z naszych czytelników (dzięki Bartłomiej) dotarła do nas ostatnio bardzo popularna w Polsce scamowa wiadomość od „DHL”. Jednak w odróżnieniu od wcześniejszych smaperskich kampanii „na DHL” i załączonego crypto-ransomware – czy to w załączniku pod postacią faktury, czy na złośliwej stronie – tym razem ofiara spamu może zostać zainfekowana trojanem bankowym Emotet.

Odnośnik w spamie (przejdź do szczegółów przesyłki) nie prowadzi do typowej strony phishingowej, ale do witryny, na której następuje automatyczne pobranie archiwum ZIP. Jego zawartość to plik EXE imitujący ikoną Adobe Reader’a plik PDF.

Trojan Emotet ma modułową budowę i zawiera:

- własny moduł instalacyjny,

- moduł bankowy,

- moduł bota antyspamowego,

- moduł do kradzieży kontaktów z popularnych klientów poczty – posiada zdolność auto-dystrybucji, kradnie adresy z klientów poczty i wysyła ten sam spam do ofiar z listy kontaktów,

- moduł do wykonywania ataków DDoS (Nitol DDoS bot).

Ponadto Emotet zawiera listę popularnych adresów bankowych. Jeśli zainfekowany użytkownik odwiedza jeden ze zdefiniowanych przez autorów malware adresów URL, Emotet rejestruje wszystkie dane przesyłane pomiędzy użytkownikiem a tą stroną internetową – nawet jeśli jest to strona HTTPS a przesyłane informacje są szyfrowane protokołem TLS.

Adres serwera, z którym łączy się trojan: hxxp://50.57.115.183:8080/-1343597850/-351428240.php

Na obecną chwilę tylko 6 silników antywirusowych wykrywa trojana, więc aby nie paść ofiarą oszustwa bankowego, nie pośredniczyć w dalszej dystrybucji spamu, nie wysyłać spamu własnym współpracownikom zdefiniowanym w kontaktach w popularnych klientach, oraz by wreszcie nie stać się członkiem sieci botnet, należy przeprowadzić dokładne skanowanie komputera/ów popularnymi skanerami antywirusowymi.

Czy ten artykuł był pomocny?

Oceniono: 0 razy