Test agenta antywirusowego Bitdefender Endpoint Security Tools jest trzecią częścią (cz1., cz2.) serii artykułów o rozwiązaniu Bitdefender GravityZone.

Bardzo często główną przyczyną problemów z komputerem jest brak zainstalowanego oprogramowania antywirusowego. Kwestia ta jest najczęściej pomijana i może mieć tragiczne konsekwencje nie tylko dla pojedynczej maszyny roboczej, ale także dla całej firmy (zob. Jak europejskie i azjatyckie firmy logistyczne nabierano na nigeryjski przekręt).

W dobie najróżniejszych wektorów zagrożeń ochrona antywirusowa jest praktycznie niezbędna. Szansa na natknięcie się, czy to w sieci Internet, czy w sieci lokalnej na wirusa jest tym większa, im więcej zasobów sieci globalnej dostępnych jest dla niewykwalifikowanego pracownika. Na szkodliwe oprogramowanie natknąć się jest bardzo łatwo wystarczy, że malvertising lub scam skieruje użytkownika do złośliwej strony, na której znajduje się automatyzująca ataki webowa aplikacja nazywana potocznie Exploit Kit’em – exploitowanie popularnych aplikacji (przeglądarki, Office, Java, Adobe) nie jest dzisiaj niczym nadzwyczajnym, wystarczy kilka dolarów i dobrze przygotowany spam, by bez trudu zainfekować komputer ofiary.

Jednak nawet najlepsza ochrona antywirusowa nie powinna zbyt mocno nadwyrężać możliwości sprzętowych komputera lub serwera. Tylko skuteczny a zarazem wydajny agent antywirusowy sprawdzi się w 100% (zob. Najlepsze antywirusy dla firm i użytkowników domowych według niezależnych laboratoriów).

Test Bitdefender Endpoint Security Tools

Ochrona w czasie rzeczywistym

Przystępując do testu, którego celem było sprawdzenie skuteczność ochrony w czasie rzeczywistym oraz wydajności oprogramowania antywirusowego Bitdefender Endpoint Security Tools dostarczanego wraz z Bitdefender GravityZone, przygotowano testową maszynę Windows 7 Ultimate x64 z ważnymi aktualizacjami na dzień 25 maja 2015 roku. Oprogramowanie Bitdefender Endpoint Security Tools zostało zdalnie zainstalowane z konsoli Bitdefender Cloud Center z domyślnymi ustawieniami. Ponadto:

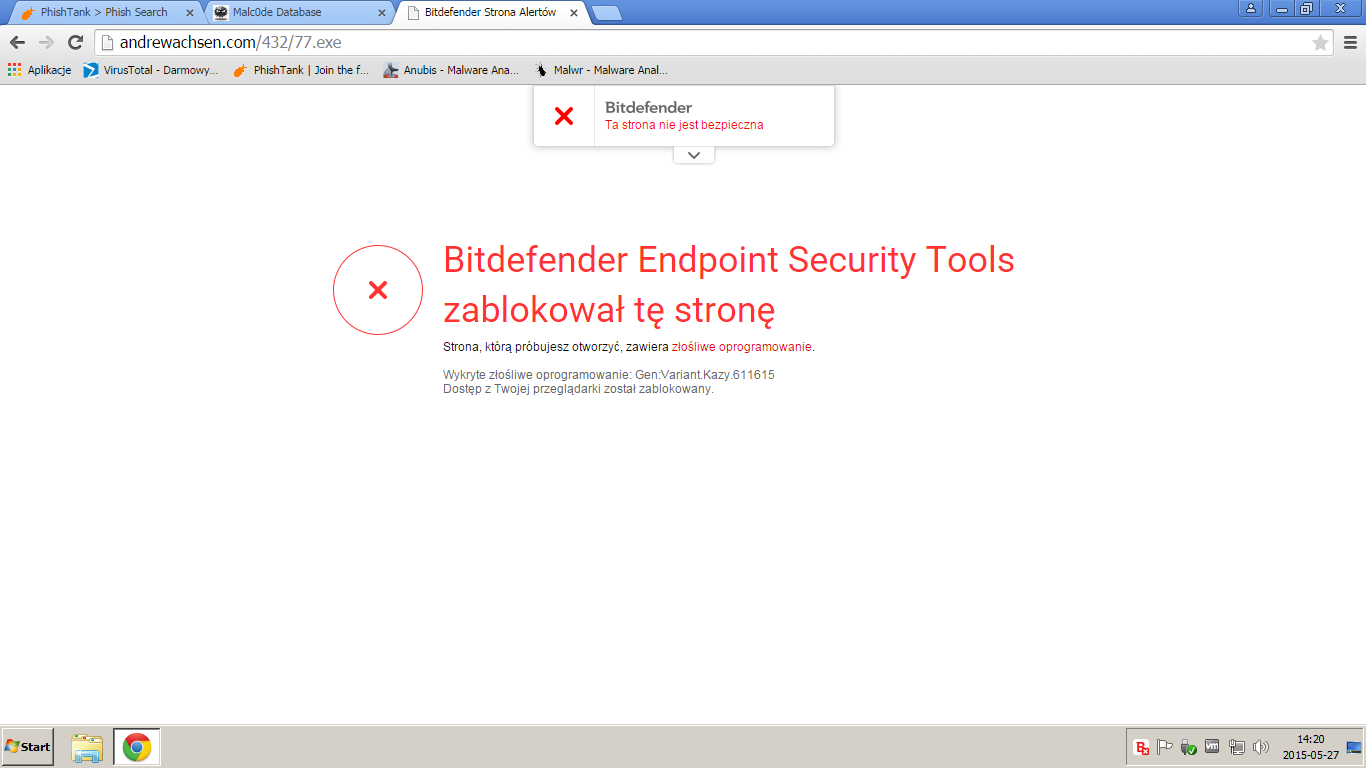

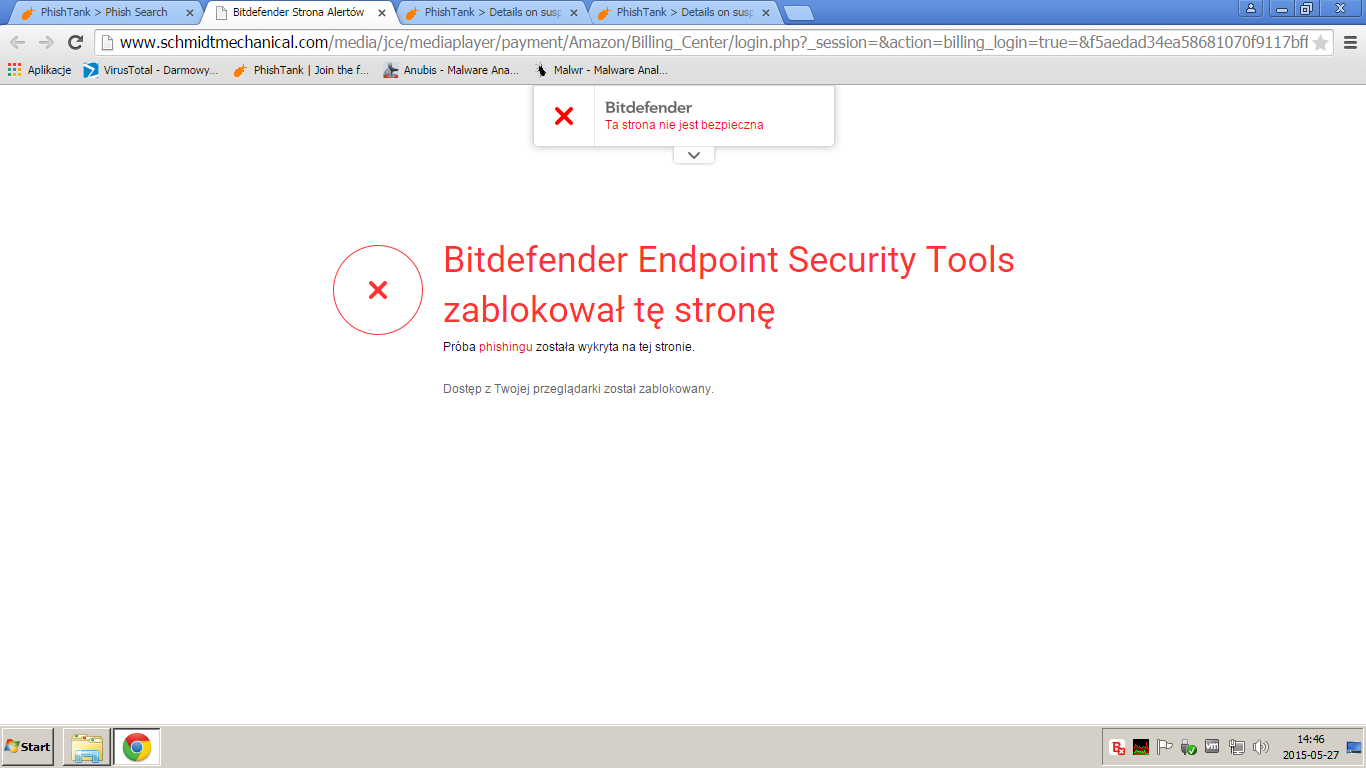

- aby sprawdzić ochronę na poziomie protokołu HTTP, dla polityki bezpieczeństwa włączono skaner WWW, który domyślnie nie jest aktywny.

- oraz włączono komunikaty antywirusowe.

Program Bitdefender Endpoint Security Tools w wersji 6.2.2.547 poddano badaniu, którego celem było sprawdzenie realnej ochrony podczas normalnego korzystania z komputera.

Łącznie do testu przygotowano 120 próbek złośliwego oprogramowania oraz 60 stron typu phishing. Podczas 3-dniowego testu program poddawany był badaniu na próbkach nie starszych niż 24 godziny, które w ¼ stanowiły niewykrywalne malware na poziomie skanera WWW, sygnatur statycznych oraz generycznych Bitdefendera.

Test podzielono na trzy fazy:

1. Pierwszy etap zakładał zablokowanie szkodliwego oprogramowania już w przeglądarce. Uruchomionych zostało 40 złośliwych stron www, które zawierały różnego typu szkodliwe pliki. Bitdefender zablokował 15 z nich.

2. Drugi etap sprawdzał detekcję zagrożeń na podstawie sygnatur oraz wstępnego, ale automatycznego skanowania pliku. Z pozostałych 25 malware, Bitdefender po zapisaniu ich na dysk wykrył tylko 2.

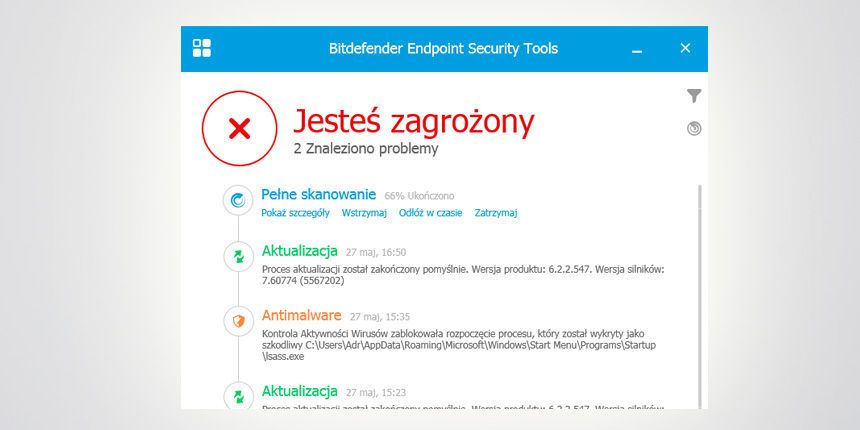

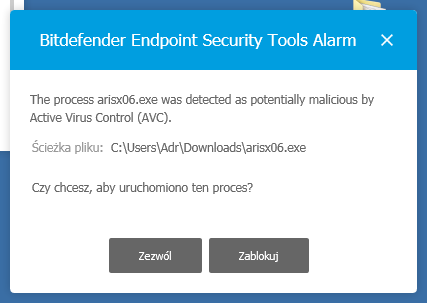

3. Z punku widzenia skuteczności oprogramowania antywirusowego trzeci etap jest najistotniejszy. Biorą w nim udział najważniejsze składniki ochrony proaktywnej: analiza statyczna, dynamiczna i emulowanie kodu. Z pozostałych 23 zagrożeń, które nie zostały zablokowane w przeglądarce, ani wykryte przez sygnatury, wszystkie zostały uruchomione i zneutralizowane przez testowany Bitdefender Endpoint Security Tools.

Oto szczegółowe wyniki:

| Dzień 1 | Dzień 2 | Dzień 3 | |

| Poziom 1 | 15/40 | 24/40 | 34/40 |

| Poziom 2 | 2/25 | 6/16 | 3/6 |

| Poziom 3 | 23/23 | 10/10 | 3/3 |

| Ogółem | 100% | 100% | 100% |

Test anty-phishingowy

Identycznie postępowano ze stronami, które wyłudzają od ofiary dane dostępowe do banków, numery kart płatniczych oraz loginy i hasła do różnych witryn. Warto mieć na uwadze, że strony wykorzystane w teście nie były starsze niż 24 godziny – pojawiają się one tak samo szybko jak znikają. Średni czas żywotności takich stron wynosi tylko kilka godzin.

| Dzień 1 | Dzień 2 | Dzień 3 | |

| Phishing | 9/20 | 14/20 | 6/20 |

Test wydajnościowy

Na wirtualnej maszynie Windows 7 Ultimate x64 z ważnymi aktualizacjami na dzień 25 maja 2015 roku oraz z zainstalowanymi programami m.in. Microsoft Office 2013, Chrome, Firefox, Adobe Reader, Java, Adobe Flash, program Bitdefender Endpoint Security Tools poddano badaniu, które sprawdzało dokładne zużycie procesora i pamięci RAM przez procesy antywirusa. Pomiary odzwierciedlają rzeczywiste wykorzystanie zasobów przez procesy aplikacji antywirusowej, zarówno dla RAM jak i CPU.

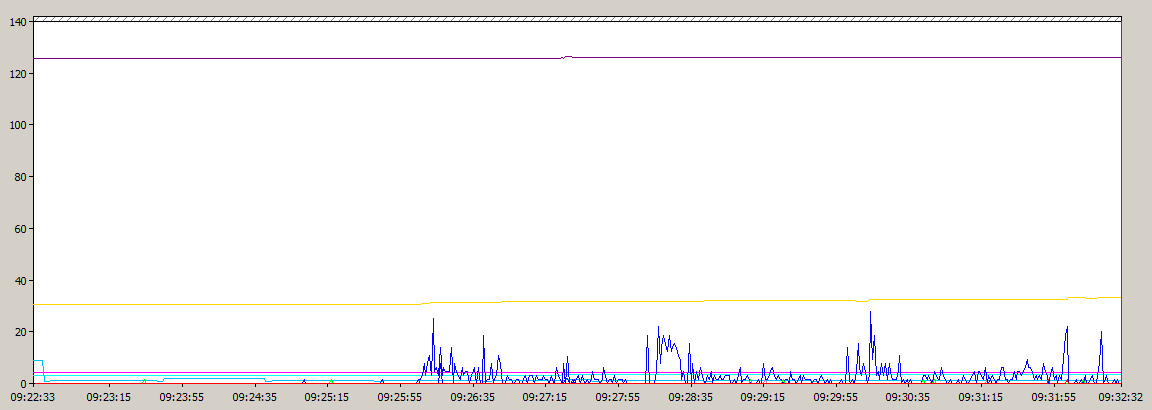

W trybie jałowym, podczas 10-minutowego testu wyniki zbierano co jedną sekundę. Średnio, program do działania potrzebował 2,133% czasu procesora i ~158MB pamięci RAM.

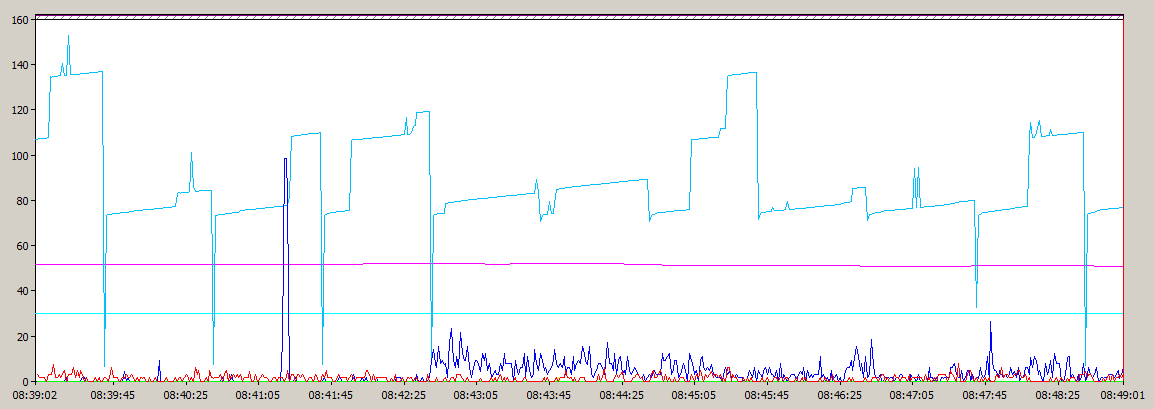

Podczas 10-minutowego skanowania (pełne skanowanie) procesy średnio zużywały 4,981% czasu procesora i ~180MB RAM.

Jak interpretować wyniki

1. Ochrona w czasie rzeczywistym może wydawać się niewystarczająca, jednak jest zupełnie odwrotnie. Próbki, które brały udział w teście każdego dnia były „świeże” i nie starsze niż 24 godziny, a łącznie ¼ z nich była niewykrywalna przez antywirusa aż do ich uruchomienia i wykrycia szkodliwej aktywności w systemie. Pomimo, że hash zagrożenia (nie tylko MD5 pliku, ale też jego „zachowanie”) mógł jeszcze nie być zdefiniowany w sygnaturach, to test udowodnił, że proaktywna ochrona Active Virus Control (AVC) stanęła na wysokości zdania i ostatecznie powiadamiała testera o potencjalnym szkodliwym działaniu pliku.

Interaktywna reakcja antywirusa na zagrożenie może być wcześniej zdefiniowana przed administratora w polityce bezpieczeństwa w taki sposób, aby program nie męczył pracownika komunikatami.

2. Ochrona przed stronami, które wyłudzają dane faktycznie nie jest najlepsza. Jednak z drugiej strony czas „życia” takich witryn to średnio kilka godzin, po których stają się niedostępne (offline). Strony takie łatwo jest zidentyfikować, wystarczy podstawowa wiedza z zakresu bezpieczeństwa komputerowego.

3. Wydajność aplikacji antywirusowej jest całkowicie do przyjęcia. Program podczas skanowania nie „szarpie” procesorem, ani nie wykorzystuje go nadmiernie. Zaraz po instalacji zawsze warto przeskanował całe zasoby dyskowe, aby w przyszłości raz sprawdzone pliki nie były ponownie skanowane podczas normalnej pacy (technologia porównywania).

Czy ten artykuł był pomocny?

Oceniono: 0 razy