Artykuł ten jest kontynuacją serii wpisów o rozwiązaniu Bitdefender GravityZone.

W części pierwszej przyjrzeliśmy się ogólnym funkcjom Bitdefender GravityZone (zob. Bitdefender dla małych i średnich firm z ujednoliconym zarządzaniem, cz1.), przedstawiliśmy najważniejsze informacje o nowym produkcie przeznaczonym dla małych, średnich i dużych firm oraz zobrazowaliśmy nowe podejście Bitdefendera do ochrony urządzeń końcowych – szczególnie serwerów i wirtualnych maszyn roboczych.

Chmura to przyszłość

Jeśli cofniemy się o kilka lat wstecz, o „cloud computing’u” mówiono wtedy, że jest to tymczasowy trend, który przeminie tak samo szybko jak się pojawił. Dzisiaj okazuje się, że „chmura” to już nie trend, a nierozłączna przyszłość bezpieczeństwa infrastruktury IT, bez której ciężko się obyć.

Definiując „cloud computing” można powiedzieć – bardzo upraszczając – że to nic innego jak przeniesienie infrastruktury sprzętowej i oprogramowania w inne, bliżej nieokreślone miejsce na serwery firmy trzeciej (w niektórych przypadkach). Chmura daje firmie wiele korzyści – pozwala na szybkie skalowanie usług zgodnie potrzebami, pozwala wdrożyć nowe systemy, usługi oraz aplikacje w szybki i bezpieczny sposób, pozwala także na outsourcing niektórych funkcji umożliwiając działom IT skupienie się na „lokalnych” zadaniach, lecz z perspektywy rozwiązania Bitdefender GravityZone umożliwia zarządzanie ochroną własnych komputerów, komputerami innych firm (outsourcing) oraz nie wymaga dodatkowego sprzętu do ochrony pozostałych komputerów i urządzeń przenośnych.

Zarządzanie

Bitdefender Tools (tzw. cichy agent) w odróżnieniu do pełnoprawnego antywirusa Bitdefender Endpoint Security Tools nie jest instalowany na maszynie roboczej – jedynie skanuje pliki, rejestr, pamięć i procesy, a jego zarządcą odpowiedzialnym za korelację serwer-klient (SVE<->Bitdefender Tools) jest wirtualny serwer bezpieczeństwa Bitdefender Security for Virtual Environments. Uszczuplona wersja programu na pewno odbije się na poziomie ochrony, gdyż jego dozór nad systemem sprowadza się wyłącznie do silnika antywirusowego bazującego na sygnaturach. Jednak z drugiej strony producent daje firmom wybór – lepsza ochrona kosztem wydajności, lub minimalny wpływ na zasoby wirtualnej maszyny okupiony zmniejszonym poziomem ochrony.

Producent zaleca, aby firmowy serwer nadzorujący maszyny wirtualne, które będą znajdować się pod kontrolą Bitdefender Security for Virtual Environments był wyposażony w gigabitowe łącze internetowe. Z kolei przydzielone zasoby dla serwera Bitdefender Security for Virtual Environments wyglądają następująco:

| Ilość chronionych urządzeń | RAM [ GB ] | CPU |

| 1-50 | 2 | 2 |

| 51-100 | 2 | 4 |

| 101-200 | 4 | 6 |

Tak jak w podobnych produktach opartych o konsolę w chmurze, wdrożenie ochrony marki Bitdefender nie powinno sprawiać żadnych trudności. Aby zacząć przygodę z Bitdefender Control Center wystarczy przejść pod adres (www.gravityzone.bitdefender.com) konsoli internetowej hostowanej na serwerach producenta, za pośrednictwem której możliwe jest zdalne zarządzanie zainstalowanymi na stacjach roboczych agentami antywirusowymi Bitdefender Endpoint Security Tools.

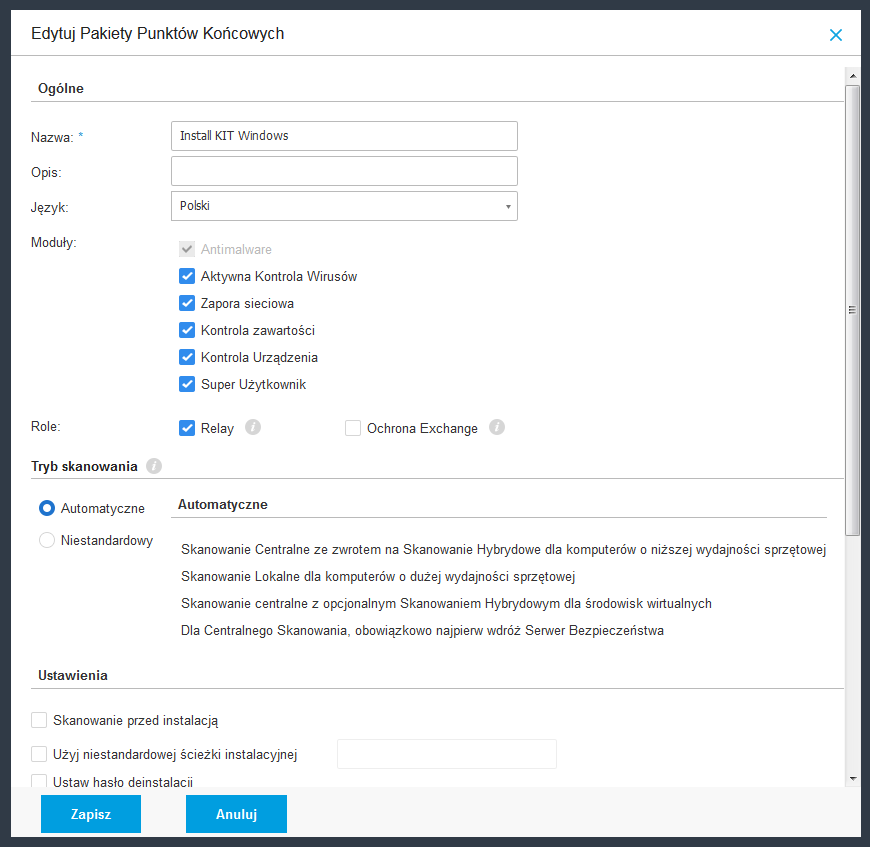

Po otrzymaniu dostępu do konsoli należy utworzyć „instalator” programu, czyli specjalny pakiet (dla Windows x32, x64, Mac OS, Linux x32, x64), który będzie zawierał zdefiniowane przy konfiguracji ustawienia agenta: ochronę anty-malware, aktywną kontrolę wirusów, zaporę sieciową, kontrolę zawartości, kontrolę urządzeń, czy specjalne przywileje dla użytkownika uprawniające do własnej rekonfiguracji składników ochrony. Ponadto, aby komputer z zainstalowanym oprogramowaniem antywirusowym pełnił rolę serwera aktualizacji sygnatur oraz serwera wdrożeniowego ochrony dla pozostałych stacji roboczych, należy zaznaczyć tzw. opcję „Relay”.

Przy okazji instalacji warto wiedzieć, że możliwa jest opcja wybrania niestandardowej ścieżki, która bardzo przydaje się w przypadku już zainfekowanej maszyny. Niektóre groźniejsze malware atakują oprogramowanie antywirusowe na podstawie zainstalowanej ścieżki, w takim wypadku można skorzystać z innej ścieżki instalacji.

Dystrybucja programów antywirusowych na poszczególne systemy może zostać przeprowadzona w następujący sposób:

1. Utworzony pakiet instalacyjny dla wybranych systemów operacyjnych może zostać pobrany i zainstalowany manualnie po wysłaniu go na wybrane adresy e-mail.

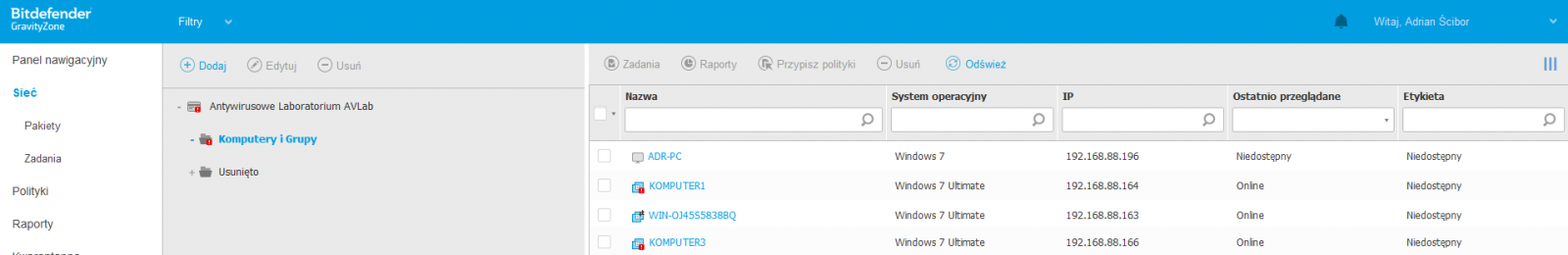

2. Zainstalowany agent antywirusowy z opcją „Relay” może pełnić rolę pośrednika w instalacji kolejnych agentów antywirusowych na wykrytych komputerach w sieci – wystarczy w konsoli wskazać komputer lub grupy komputerów i wybrać z rozwijanego menu „zainstaluj”.

3. Opcja „wyszukiwania” komputerów w sieci w konsoli Bitdefender Cloud Center nie integruje się z Active Directory. Metoda ta dostępna jest wyłącznie dla lokalnej konsoli On-Premise przy pomocy „serwera bezpieczeństwa Bitdefender” (Bitdefender Security for Virtual Environments).

Mając już zainstalowaną ochronę na wskazanych komputerach można przejść do najważniejszego kroku, czyli tworzenia polityk bezpieczeństwa, które opierają się na odpowiednich ustawieniach agenta antywirusowego według zdefiniowanych wymagań przedsiębiorstwa.

Administrator w prosty sposób tworząc i przypisując politykę do konkretnych komputerów lub grup komputerów może definiować:

- Ustawienia silnika antywirusowego – jego poziom „agresywności”,

- Reguły zapory sieciowej wraz z regułami systemu do wykrywania włamań (IDS),

- Reguły zawartości, które odpowiadają za dostęp do Internetu według: czasowego harmonogramu, wybranych kategorii stron, dostępu do tylko zdefiniowanych stron, dostępu do stron z wybranych kategorii i/lub w określonym przedziale czasowym.

- Ochronę danych lub inaczej „portfel”, w którym możliwe jest zdefiniowanie i zastrzeżenie dostępu do stron www, numerów kont bankowych, numerów kart kredytowych, adresów e-mail, pin-ów, numerów telefonów, numerów SSN (ubezpieczenie społeczne w USA) oraz innych dowolnych ciągów znaków. Tak zdefiniowane przez administratora nazwy będą chronione przed kopiowaniem i dalszym nieautoryzowanym przekazywaniem.

- Kontrolę aplikacji, która odpowiada za blokowanie lub udzielanie dostępu w określonych godzinach dla konkretnych programów wskazanych „po ścieżce” lub „po nazwie”.

- Kontrolę urządzeń, za pomocą której możliwe jest blokowanie lub tworzenie białych list bezpiecznych urządzeń peryferyjnych.

- Oraz ochronę serwerów Microsoft Exchange.

Jak już wspomniano wcześniej polityki mogą być przypisywane dla komputerów, grup komputerów, ale także do całej firmowej sieci. Każdy dział w firmie może posiadać różne restrykcje składników ochrony – całość jest bardzo łatwa i przyjemna w konfigurowaniu. Panel internetowy jest interaktywny, więc przenoszenie komputerów do konkretnych grup możliwe jest za pomocą metody „przeciągnij i upuść” (ang. drag and drop).

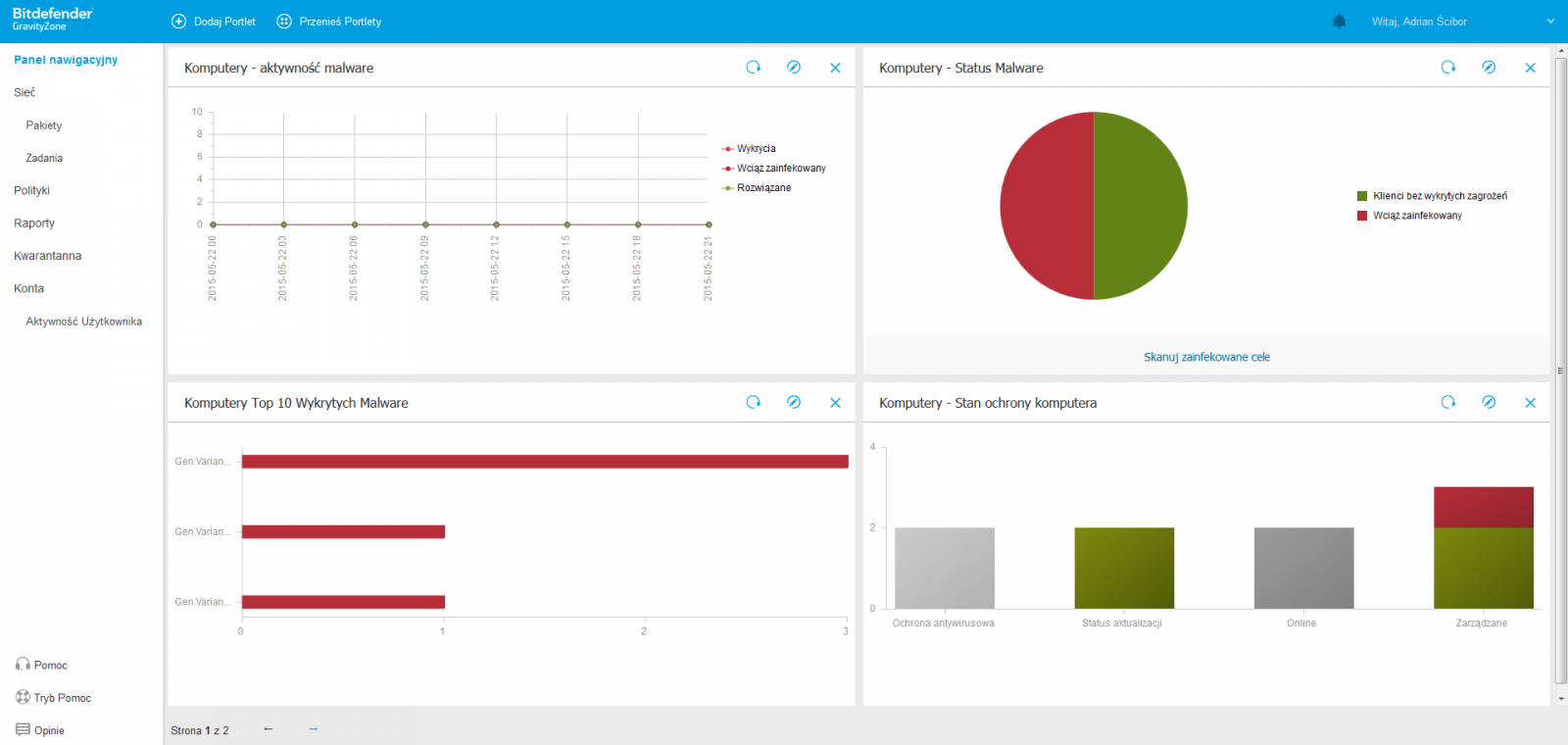

Jednym z ważniejszych elementów konsoli są raporty. Mogą być one automatycznie generowane i wysyłane pod podane adresy e-mail. Spośród dostępnych opcji administrator może sam wybrać, czego konkretnie mają dotyczyć przesyłane informacje, np. poszczególnych składników antywirusowych (wykryto stronę phishingową, wirusa), zablokowano stronę lub aplikację, czy stanu aktualizacji, statusu komputerów (online, offline) a także ochrony MS Exchange – np. wykryto szkodliwy załącznik. Raporty mogą dotyczyć konkretnych grup komputerów i być generowane natychmiast lub według zaplanowanego harmonogramu.

Na koniec należy dodać, że Bitdefender umożliwił administratorowi lub właścicielowi firmy dodanie innych osób i przydzielenie im różnych uprawnień. Ponadto administrator tworząc własną politykę bezpieczeństwa może zaznaczyć opcję, która nie będzie pozwalała na jej modyfikowanie i ewentualny konflikt interesów.

Więcej o rozwiązaniu Bitdefender GravityZone możecie się Państwo dowiedzieć zaczerpując informacji bezpośrednio na stronie Bitdefender.pl, za pośrednictwem dystrybutora, lokalnego resellera lub umawiając się na darmową, zdalną prezentację prowadzoną przez wykwalifikowanego pracownika Bitdefender.

Czy ten artykuł był pomocny?

Oceniono: 1 razy