Uruchomienie komputera. Otwarcie przeglądarki. Zalogowanie się na konto na Facebooku. Wysłanie e-maila do znajomego. Pobranie zdjęcia z zasobów Internetu. Modyfikacja pliku. Usunięcie innego pliku. Prawdopodobnie codziennie wykonujemy podobne czynności podczas pracy z różnymi urządzeniami. Znamy podstawy zasad bezpieczeństwa, które nie tak łatwo zignorować. Wiemy, że każdy ruch w cyberświecie, to ruch gdzieś odnotowany. W teorii wiemy, na co zwracać uwagę, ale bez praktycznego przygotowania niewiele możemy zrobić. Z tym poradnikiem każdy z was będzie mógł zachować wysokie standardy ochrony prywatności w Internecie.

Każde urządzenie może być dowodem sądowym. To jeszcze nic złego. Gorzej, jeśli postępowanie toczy się przeciwko nam. Nawet jeśli zasługujemy na karę, to możemy w miarę skutecznie pozbyć się dowodów z urządzenia. A co w przypadku, gdy wymiar sprawiedliwości nie dotyczy nas bezpośrednio? Na świecie jest wielu cyberprzestępców. Jeśli ktoś planuje na nas atak, to w końcu zostaniemy ofiarą. Straty zależą od prewencyjnego działania.

300 GB danych to średnia wielkość pojedynczej sprawy realizowanej przez informatyków śledczych Mediarecovery. Każda, nawet najmniejsza analiza może przyczynić się do znalezienia dowodów przeciwko nam. Sam system operacyjny zbiera niesamowite ilości danych o aktywności, ale zacznijmy od podstaw, czyli od tego poradnika. Jednak uwaga: jeśli chcemy skutecznie ukryć dane, to musimy zapomnieć o kopii zapasowej. Przynajmniej o tej, którą przechowujemy u dostawców popularnych “chmur”. Każdy serwer loguje zdarzenia, ale o tym piszę w dalszej części.

Skuteczne porady ochrony prywatności

Informatycy śledczy znają te sztuczki zabezpieczeń. Co nie oznacza, że potrafią łatwo je ominąć.

W celu organizacyjnym wprowadzimy dwa oznaczenia:

- Z — nie masz nic do ukrycia przed policją,

- P — obawiasz się organów ścigania.

Uruchomienie komputera

Z / P: Każdy specjalista zabezpieczeń zawsze zaleca zaszyfrowanie całego dysku. W przypadku kradzieży lub zgubienia urządzenia dostęp do danych jest znacznie utrudniony (lub niemożliwy). W przypadku kontaktu z policją zaszyfrowany dysk przedłuży proces analizy (chyba że podamy hasło).

Komentarz firmy Mediarecovery:

Szyfrowanie danych ma w założeniu uchronić użytkownika przed ryzykiem dostępu do zapisanych informacji przez osoby nieupoważnione. Gdyby zabezpieczenie to było łatwe do obejścia, jego stosowanie nie miałoby sensu. Szyfrowanie jest też jedną z metod tzw. anti-forensic i może mieć na celu utrudnienie nam pracy. Często jednak zarówno same mechanizmy szyfrowania jak i ich użycie przez użytkowników ma liczne podatności, które możemy wykorzystać – na przykład znane są luki w oprogramowaniu szyfrującym, które pozwalają na pozyskanie klucza szyfrowania lub użytkownik stosuje uniwersalne hasła. Mając wiedzę na ten temat potrafimy sobie poradzić nawet z szyfrowanymi danymi.

Z: Teraz prawdopodobnie rozpoczyna się rozruch systemu. System operacyjny nie ma znaczenia. Pamiętajmy jedynie, że Windows 10 wysyła dane o urządzeniu do firmy z Redmond.

P: Korzystanie z systemów Windows to nie najlepszy pomysł. Są niesamowicie popularne, jednakże zawierają zamknięty kod, który przyczynia się do znajdywania wielu podatności. Najgorszej jest z systemami, których wsparcie zostało zakończone. Dobrym rozwiązaniem jest Linux. Należy pamiętać, że system możemy uruchomić w trybie live, czyli bez większego uczestnictwa w procesie rozruchu dysku twardego (polecam dystrybucję Tails). Dane znikną po wyłączeniu, dlatego kopia, jeśli będzie potrzebna, musi być wykonana przed usunięciem nośnika.

Logowanie do systemu

Z / P: Ludzie popełniają błędy. Większość można, a nawet należy wybaczyć, ale braku jakiejkolwiek autoryzacji już nie. Hasło to za mało. Wykorzystajmy zabezpieczenia biometryczne, czy klucze Yubikey. Zasady tworzenia haseł pojawiają się chyba w każdym materiale o wycieku danych, czy o poradach dotyczących bezpieczeństwa. I dobrze. Polecam tworzenie hasła w oparciu o lekturę tego postu.

Udane logowanie

Prawdopodobnie widzimy teraz pulpit.

Z: Na pulpicie przechowujemy tylko najważniejsze pliki i foldery. Skróty nie są nam potrzebne (wykorzystajmy intuicyjne wyszukiwanie w Menu Start). Programy uruchamiane automatycznie po starcie systemu (autostart) ograniczamy do minimum: antywirus, komunikator, menedżer haseł.

P: Na pulpicie w jest miejsce tylko na ikonę „kosza”. Nie zalecam instalacji żadnych zbędnych programów, ponieważ każda aplikacja przechowuje swoje logi.

Korzystanie z komputera

Z: Pamiętajmy o zasadach bezpieczeństwa:

- Instalujemy dobry program antywirusowy. Według testów najskuteczniejszymi są Kaspersky Lab i Bitdefender. W kwestii ochrony prywatności prawdopodobnie jest to F-Secure.

- Teraz każdy korzysta z bankowości internetowej i/lub zakupów online, dlatego rekomenduję pakiety typu Internet Security: Kaspersky i Bitdefender.

- Używajmy mocnych haseł. Do ich przechowywania należy stosować menedżery. Polecam Kaspersky Password Manager (program jest płatny, ale darmowa wersja pozwala bezpiecznie przechowywać maksymalnie 15 wpisów) i KeePass. Te programy potrafią wygenerować silne hasła i na wysokim, bezpiecznym poziomie, przechowywać je.

- Warto korzystać z programu, który automatycznie wyszukuje, pobiera i instaluje aktualizacje. U mnie odpowiada za to Kaspersky Software Updater.

- Nie warto przechowywać kopii całych dysków (jeśli musisz, to korzystaj z Norton Ghost), bo instalacja najnowszych systemów do trudnych nie należy.

- Szyfruj. Wszystko. Od niedawna korzystam z darmowego programu VeraCrypt.

- Pamiętaj o VPN. Jeśli śledzisz AVLab, to może zakupisz NordVPN z linku partnerskiego.

- Korzystaj z popularnych przeglądarek. Kilka wtyczek i bezpieczna konfiguracja Mozilli Firefox tutaj.

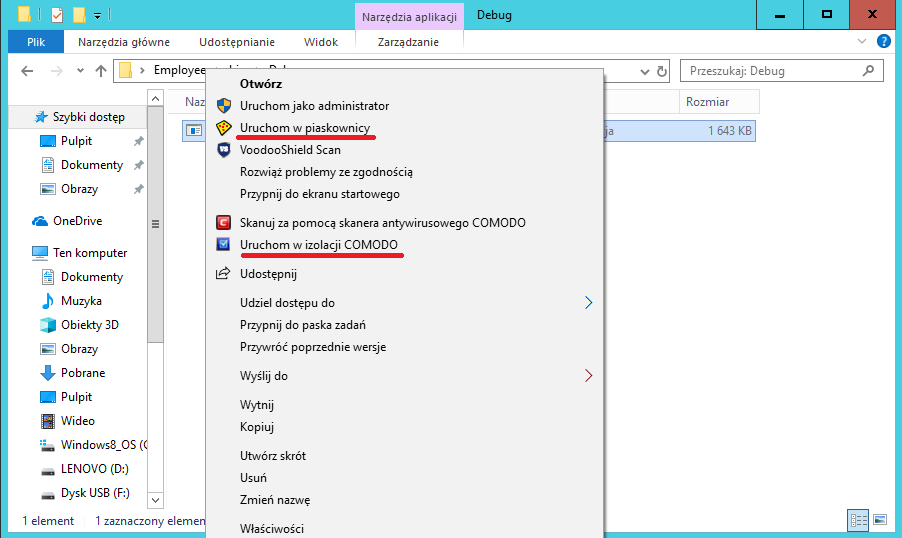

- Pliki pochodzące z niepewnych źródeł uruchamiaj w piaskownicy (odizolowanym środowisku; malware nie wpłynie na stan systemu czy innych plików, ale i tak trzeba uważać). Możesz skanować pliki na portalu VirusTotal, ale pamiętaj, że użytkownicy konta premium mogą je pobrać.

- Reszta użytecznych porad tutaj.

P: Należy stosować wszystkie wymienione porady, ale korzystanie z wymienionych komercyjnych programów, to nie najlepszy pomysł. Przede wszystkim zaszyfruj wszystko, co się da VeraCrypt-em, korzystaj z ProtonVPN (darmowy) i/lub używaj przeglądarki Tor, a także izoluj działania w piaskownicy.

Dodatkowa rada: sprawdzaj w menedżerze zadań, czy uruchomione są podejrzane procesy. Malware często ukrywa swoją obecność, ale na pewno nie każde jest tak „sprytne”.

Usuwanie i wymazywanie

Z/P: Przeniesienie pliku do Kosza i opróżnienie go, czy naciśnięcie kombinacji klawiszy [Shift] + [Del] nie ma sensu.

Każdy plik na dysku przechowywany jest w pewnym, określonym miejscu. Po przeprowadzeniu wyżej wymienionej operacji plik NIE jest usuwany. System oznacza to miejsce jako puste. Jeżeli nie wykonaliśmy zbyt wielu operacji (włączanie / wyłączanie urządzenia, kopiowanie, tworzenie, usuwanie, przenoszenie), to plik jest całkowicie do odzyskania w nienaruszonym stanie. Można to zrobić w domu, ale nie zalecam tej opcji. Najlepiej zlecić odzyskanie plików profesjonalnej firmie. Dzięki temu mamy praktycznie całkowitą pewność odzyskania danych. Poza tym w sieci jest pełno narzędzi do odzyskiwania, lecz każda zmiana na dysku to dodatkowe zapisy, co zwiększa się szansę na niepowodzenie. Pamiętajmy o regularnym wykonywaniu kopii zapasowej, dzięki której unikniemy większości problemów.

Usuwanie danych to “mało prywatna” funkcja systemu. Należy stosować wymazywanie. I mam tu trochę złą wiadomość. Istnieją darmowe programy, które posiadają tę opcję. Niestety, wątpię w ich skuteczność. Może warto zainwestować w profesjonalny program DESlock? Służy on do szyfrowania nośników, plików i wiadomości e-mail (algorytmem AES 256). Zachęcam do zapoznania się z ulotką na stronie ESET. Równocześnie otrzymujemy genialny pod względem “user friendly” program. VeraCrypt zostaje w tyle.

Jeśli planujemy recykling, to nie ma lepszej opcji, jak skorzystanie z urządzeń typu degausser, giętarek, niszczarek. Można oczywiście przewiercić dysk, ale istnieją ciekawsze i efektywniejsze metody. Zasada działania degaussera przedstawiona jest na poniższym filmie:

A co z programami z Githuba i modułem wymazywania programu CCleaner?

Komentarz Mediarecovery:

Nie testowaliśmy narzędzi GitHub więc trudno nam ocenić ich wartość. Na rynku dostępne jest wiele narzędzi tego typu. Ich celem jest bezpieczne wymazanie danych. Programem, któremu my ufamy jest mediaeraser . Stosując tego typu rozwiązania warto zwrócić uwagę na pewne kwestie techniczne:

Wymazanie pojedynczego pliku z poziomu systemu operacyjnego, na którym pracujemy, nie oznacza, że informacja o tym pliku „zniknie”. System operacyjny i oprogramowanie przechowują bardzo wiele dodatkowych informacji o otwieranych i edytowanych plikach. Co więcej, możliwe jest, że plik „pozostawi” po sobie inne pliki tymczasowe, w których będzie znajdowała się treść oryginalnego pliku – mimo, że wymazaliśmy plik oryginalny to zostanie po nim kopia. Z tego powodu aby bezpiecznie wymazać dane, w sposób nie pozostawiający żadnych wątpliwości, konieczne jest nadpisanie całego nośnika.

Nawet jednokrotne nadpisanie informacji jest w zasadzie wystarczające. Dobry program do wymazywania danych potrafi bit po bicie zamienić zapisaną na nośniku zawartość pliku na przypadkowe ciągi znaków.

Taka operacja powoduje, że żadne komercyjne laboratorium pliku nie odzyska. Jeżeli obawiasz się bardziej o swoje dane to jedyną metodą jest fizyczne zniszczenie nośnika – na przykład zapis na dyskach twardych można trwale i ze 100% pewnością usunąć za pomocą degausera (np. jednego z tych: https://forensictools.pl/kategoria/kasowanie-danych/ ).

CCleaner to popularny program ale, podobnie jak w pytaniu pierwszym, jeden z wielu. Dotyczą go takie same ograniczenia jak wskazane w tej odpowiedzi na pytanie o github.

Odzyskiwanie danych

Grzechem byłoby nie przedstawić dwóch programów do odzyskiwania danych. Recuva jest przeznaczony dla każdego użytkownika. Jego obsługa nie jest skomplikowana.

Czy laboratoria informatyki śledczej korzystają z programu Recuva? Wątpię. Wykorzystuje się znacznie bardziej rozbudowane oprogramowanie, np. EnCase, Password Recovery Toolkit lub Magnet Forensics. W przypadku analiz śledczych zawsze powinno się wykonać kopię całego dysku. Można też zabezpieczyć dysk przed modyfikacjami tzw. blokerem. Dzięki temu sąd nie zarzuci ekspertom zmian w strukturze plików.

Istnieje program, który jest wykorzystywany w profesjonalnych laboratoriach odzyskiwania danych. Jest nim R-Studio. Już po pierwszym uruchomieniu widać różnice między nim, a Recuva.

Jestem przekonany, że R-Studio charakteryzuje się większą skutecznością. Chociaż Recuva skanował dysk systemowy około 1,5 minuty, a R-Studio pendrive 32 GB kilkadziesiąt minut, to ten droższy robi to znacznie lepiej.

Internet nie zapomina

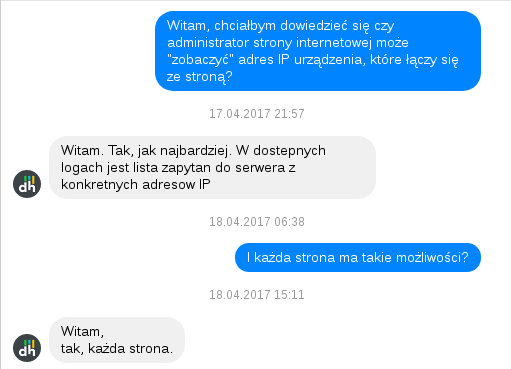

Z tym zgadza się nie tylko aktor Kevin Hart. Musimy wiedzieć, że “przy standardowym podejściu” nasza aktywność jest logowana i przechowywana.

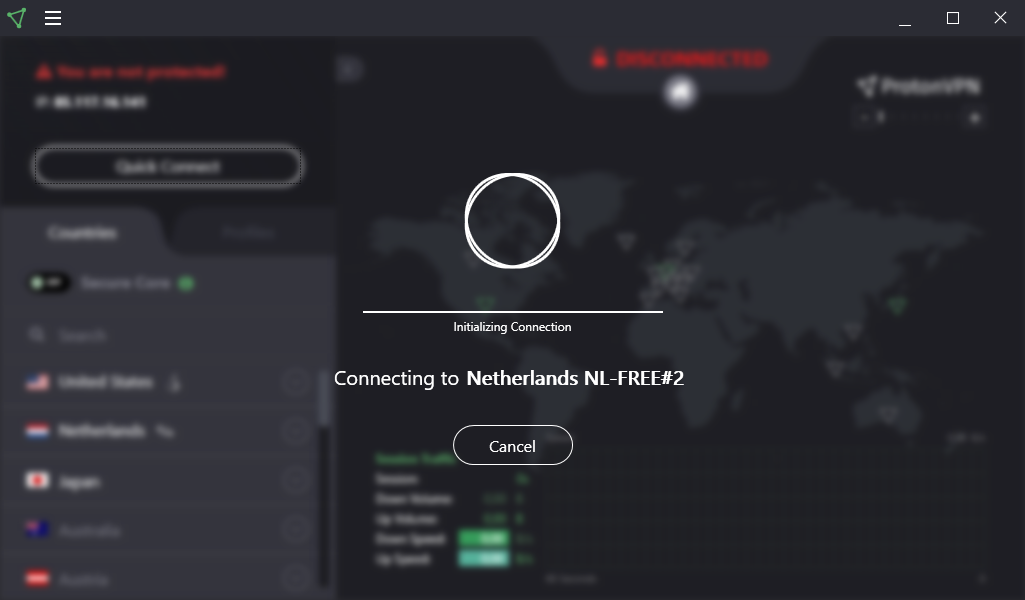

Możemy zmienić nasz adres IP korzystając z VPN lub serwera proxy. Jest jeszcze sieć Tor, ale nikt nie wie, co tam dokładnie się dzieje — ten kto kontroluje węzeł wejściowy, kontroluje wszystko, co przez niego przechodzi.

ProtonVPN to bezpłatna usługa VPN, która jest ograniczona przepustowością sieci. Nie wpływa to jednak na bezpieczeństwo.

Na nic więcej nie mamy wpływu. Musimy pamiętać, aby usunąć historię, pliki cookies, pamięć podręczną i inne dane z przeglądarek. Zresztą sporo danych możemy usunąć za pomocą programu CCleaner.

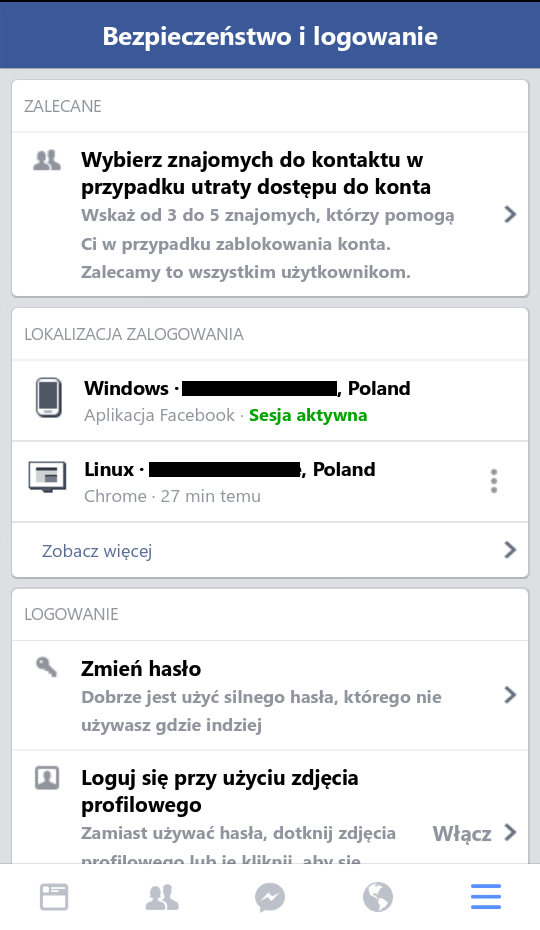

Sieci społecznościowe

Z: Jeżeli nie jesteś celebrytą, to dlaczego każdy musi znać każdy szczegół z twojego życia? Grono odbiorów warto ograniczyć tylko do znajomych. Przejrzenie ustawień prywatności do podstawa. Dodatkowe porady przygotowała firma Avast w tym artykule.

P: Nie korzystaj z żadnych portali społecznościowych.

SMS / połączenia komórkowe

Z: Obawy są niewielkie. Upewnij się, czy nikt Cię nie podsłuchuje. Jeżeli nie jesteś przedsiębiorcą, to nie odbieraj połączeń z nieznanych numerów. Dbaj o regularne skanowanie urządzenia. Wykorzystuj najlepsze rozwiązania. Aplikacje instaluj tylko z zaufanych źródeł. I sprawdzaj je, bo Google Play bezpieczne nie jest.

P: Nie używaj tych form komunikacji. Zapoznaj się z tym podcastem.

Podsłuch telefonu jest możliwy (przestępcy wykorzystują fałszywe stacje BTS, czyli punkty bazowe naszego operatora komórkowego). Bez odpowiednich narzędzi trudno jest wykryć ich działanie. Więcej informacji na blogu detektywistycznym Alfatronik oraz w serwisie Niebezpiecznik.

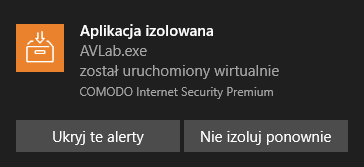

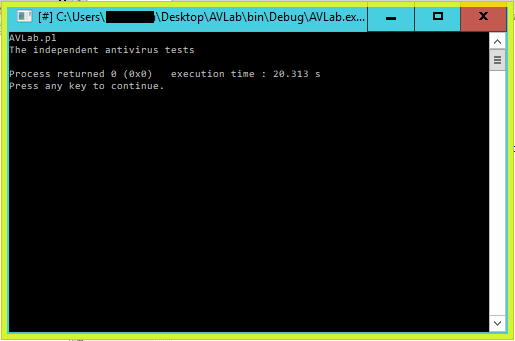

Piaskownica (sandbox)

Analitycy złośliwego oprogramowania nie wykorzystują piaskownic do swojej pracy. Takie rzeczy wykonuje się w maszynach wirtualnych lub w systemach rzeczywistych. Do przetestowania piaskownicy napisałem prosty program w języku C++.

Jak zachować wysokie standardy ochrony prywatności?

Zachowanie prywatności nie jest trudne. Czasami wystarczy trochę zdrowego rozsądku. Mając do dyspozycji dodatkowe programy (lub systemy jakim jest Tails specjalnie do tego celu przygotowany), możemy drastycznie zwiększyć bezpieczeństwo oraz naszą prywatność. Cenzura na świecie istnieje. Nie oznacza to jednak, że jesteśmy bezradni. Pomimo coraz większego zainteresowania mediów w dziedzinie prywatności, wiele osób wciąż popełnia błędy. Ważna jest edukacja w tym zakresie. Nie można pominąć czytania tematycznych portali. Sporo informacji jest również na blogu Kaspersky Lab, w serwisie Securelist, w serwisie Naked Security, czy na blogu firmy ESET.

Wszystkie wymienione programy są moim subiektywnym wyborem. Dziękuję firmie Mediarecovery za udzielone komentarze. Mam nadzieję, że Czytelnicy zrozumieją cel i metody skutecznej anonimizacji w cyberświecie. Zainteresowanych tematyką prywatności oraz informatyką śledczą zachęcam do śledzenia stron mediarecovery.pl/aktualnosci oraz forensictools.pl

Czy ten artykuł był pomocny?

Oceniono: 0 razy