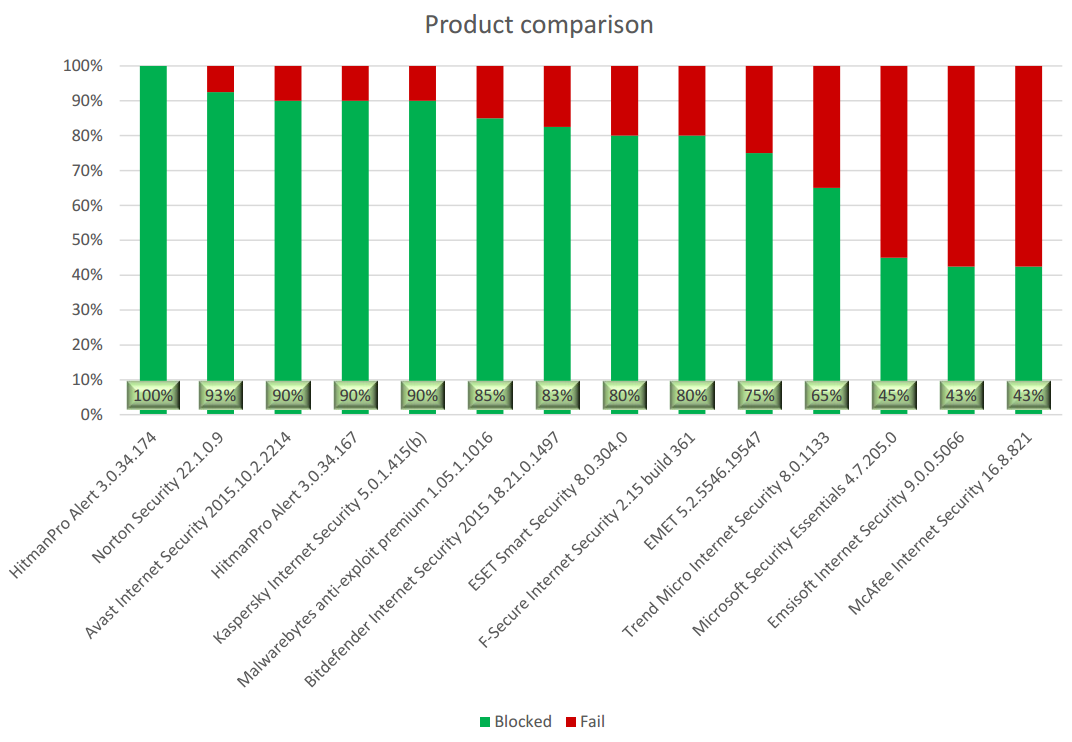

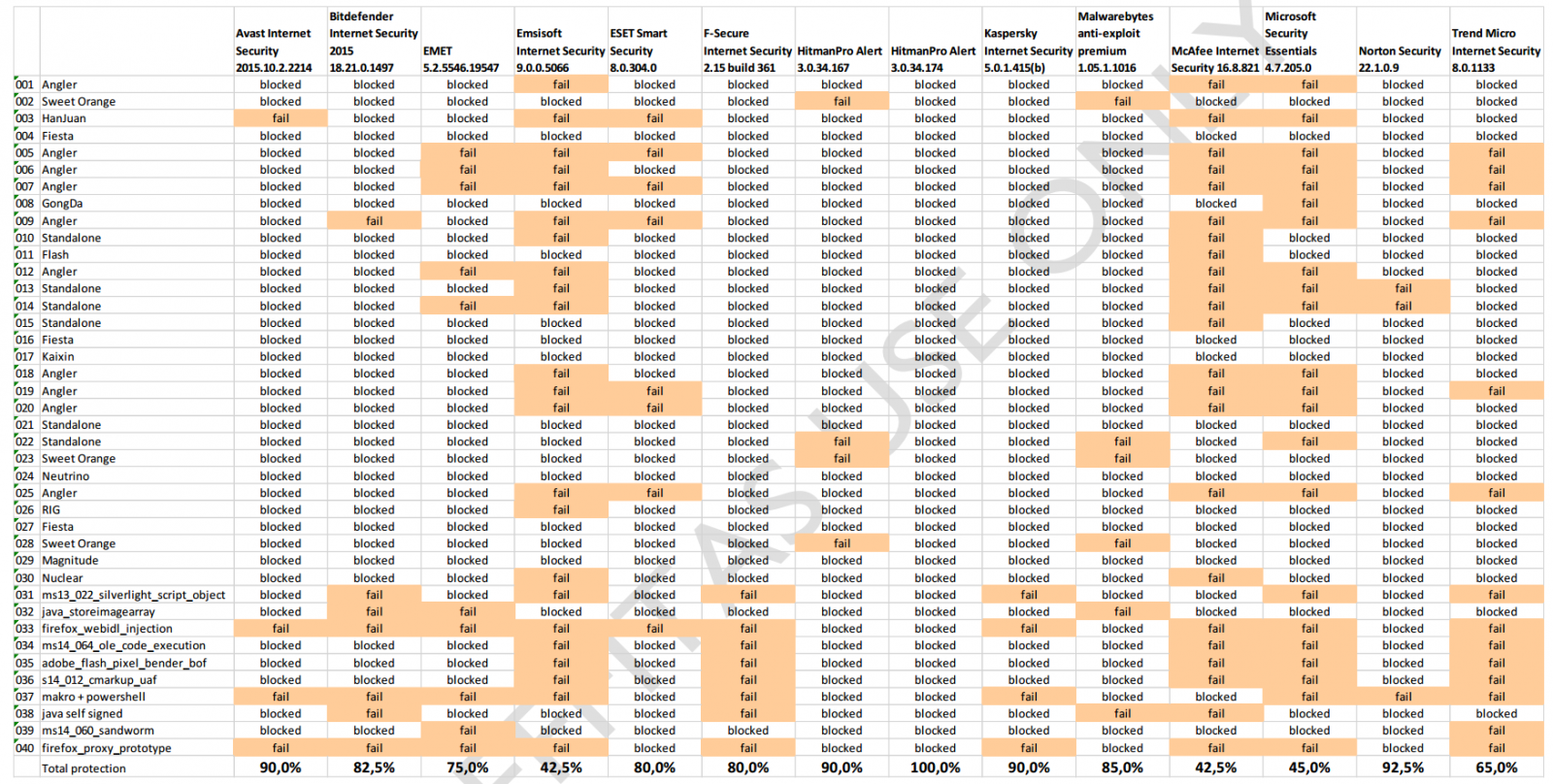

Lab MRG Effitas, znany z nietypowej metodologii, często różniącej się od AV-C i AV-Test, prezentuje wyniki kolejnego testu oprogramowania do ochrony systemu i aplikacji przed atakami drive-by i exploitami. Na stronie czwartej raportu, dowiadujemy się, że test został zasponsorowany przez producenta SurfRight odpowiedzialnego za rozwój aplikacji HitmanPro.Alert 3.

Testowane programy

- Avast Internet Security 2015 10.2.2214

- Bitdefender Internet Security 2015 18.21.0.1497

- EMET 5.2.5546.19547

- Emsisoft Internet Security 9.0.0.5066

- ESET Smart Security 8.0.304.0

- F-Secure Internet Security 2.15 build 361

- HitmanPro.Alert 3.0.34.167

- HitmanPro.Alert 3.0.34.174 – wersja ta będzie projektowana przez deweloperów SurfRight na podstawie informacji od MRG Effitas

- Kaspersky Internet Security 2015 15.0.1.415(b)

- Malwarebytes Anti-Exploit Premium 1.05.1.1016

- McAfee Internet Security 16.8.821

- Microsoft Security Essentials 4.7.205.0

- Norton Security 22.1.0.9

- Trend Micro Internet Security 8.0.1133

Testy zostały przeprowadzone w wirtualnym systemie Windows 7 Enterprise x64 + SP1. Podstawowe funkcje zabezpieczeń systemu, a więc – Windows Defender oraz SmartScreen w Internet Explorer zostały wyłączone. Zainstalowano następujące aplikacje Java 1.7.0.17, Adobe Reader 9.3.0, Flash Player 15.0.0.152 (i dla przeprowadzenie niektórych ataków Flash Player 16.0.0.287), Silverlight 5.1.10411.0, Internet Explorer 8.0.7601.17514, 10.0.9200.16521, Firefox 33.1.1 i 27.0, Google Chrome 38.0.2125.101, Microsoft Office 2010 z dodatkiem SP1. Aktualizacje systemu Windows zostały wyłączone.

* Niektóre testy powtórzono na innych wersjach programów – ważne z punktu widzenia podatności CVE.

Do testu sprawdzającego skuteczność ochrony przed exploitami wykorzystano 12 zestawów różnych exploitów, sprawdzono 16 różnych podatności (CVE) danego programu, wykorzystano exploity na Internet Explorer, Firefox i Chrome oraz prawdziwe szkodliwe oprogramowanie, w tym narzędzie Metasploit.

Pełny raport: https://www.mrg-effitas.com/wp-content/uploads/2015/04/MRG_Effitas_Real_world_exploit_prevention_test.pdf

Czy ten artykuł był pomocny?

Oceniono: 0 razy