Każdego roku firma G DATA – światowy lider w dziedzinie bezpieczeństwa komputerowego dostarcza nowe produkty do ochrony stacji roboczych oraz urządzeń mobilnych. W tym roku na konferencji CeBIT 2016 w Hanowerze w dniach 14-18 marca eksperci z G DATA zaprezentowali odświeżone wersje produktów z serii G DATA Business oraz nowe rozwiązanie G DATA Managed Endpoint Security powered by Azure, które poszerza portfolio producenta.

Współczesne produkty zabezpieczające stają się coraz łatwiejsze w zarządzaniu, przy czym producenci od dawna starają się opracowywać takie rozwiązania, które jednocześnie będą charakteryzować się kompleksową ochroną zabezpieczając tym samym całe środowisko IT przed powiększającą się gamą wektorów ataku, a jednocześnie próbują dostarczać administratorom scentralizowaną konsolę, która nie będzie stwarzać żadnych problemów z instalacją, konfiguracją i zarządzaniem wszystkimi komputerami i urządzeniami peryferyjnymi. Z tego właśnie powodu produkty G DATA Business mogą zostać zaimplementowane nawet w najmniejszym środowisku IT, chronić systemy operacyjne Windows, Mac OS X, Linux, Android, iOS – małych, średnich i dużych firm z sektora Enterprise. Producent specjalnie na tą okazję odświeżył kilka wersji swoich programów:

- G DATA AntiVirus Business

- G DATA Client Security Business

- G DATA Endpoint Protection Business

- G DATA Managed Endpoint Security

Powyższe rozwiązania antywirusowe w wersji czternastej mają za zadanie chronić stacje końcowe i zgromadzone przez pracowników dane na dyskach przed trojanami, ransomware, keyloggerami, ale nade wszystko przed exploitami i próbami włamania oraz penetracją wewnętrznych zasobów lokalnych. Widać to szczególnie po działaniach marketingowych firmy G DATA, która nie bez potrzeby bardzo często zwraca uwagę na konieczność patchowania. Stare wersje programów, jak i nieaktualizowane systemy operacyjne stwarzają potencjalne ryzyko ataku i narażają stację roboczą na infekcję złośliwym kodem. W najgorszym przypadku z zainfekowanego komputera pracownika hakerzy mogą uzyskać dostęp do serwera plików i kopii zapasowej. A jak kosztowny może być zastój w prowadzeniu biznesu pokazują ostatnie wydarzenia związane z grupą AdWeb – najstarszego dostawcę usług hostingowych w Polsce.

Cyberprzestępcy obrali sobie za cel szpitale i placówki medyczne zagrażając zdrowiu i życiu pacjentów

Informacja z nagłówka nie pochodzi z książki o tematyce daleko wybiegającej w przyszłość. Pod koniec ubiegłego roku największy dostawca usług opieki medycznej w USA, firma 21st Century Oncology, która posiada prawie 200 ośrodków leczenia w USA i 36 poza granicami kraju, i która zatrudnia blisko tysiąc lekarzy z siedmiu krajów obu Ameryk, padła ofiarą bliżej niedookreślonych sprawców, którzy uzyskali dostęp do bazy danych i wykradli ponad 2 miliony rekordów o pacjentach.

Każda firma, organizacja lub instytucja, która przechowuje wrażliwe informacje o swoich klientach znajduje się na liście cyberprzestępców. Pozyskane w wyniku cyberkradzieży ogromne ilości cennych danych najprawdopodobniej zostaną sprzedane na czarnym rynku za niemałe pieniądze. W ubiegłym roku za ponad 4 tysiące dolarów sprzedały się informacje tylko o 10 pacjentach, które zawierały m.in ich numer ubezpieczenia. Kompleksowe dane medyczne są wykorzystywane do kradzieży tożsamości, a więc z punktu widzenia przestępców są bardzo cenne. Bardziej niż wykradzione numery kart kredytowych, które na undergroundowych forach sprzedają się tylko po kilka dolarów za sztukę. Szpitale, gabinety lekarskie, szkoły, samorządy są szczególnie narażone na cyberataki właśnie ze względu na przechowywane dane, które prowokują przestępców.

Przedstawiony wyżej przypadek ataku na 21st Century Oncology jest jednym z wielu z ostatnich miesięcy. Warto tutaj wspomnieć chociażby o szpitalu Hollywood Presbyterian Medical Center w Los Angeles, który zapłacił 17 tysięcy dolarów (około 40 Bitcoinów) w zamian za otrzymanie klucza prywatnego potrzebnego do odszyfrowania plików oraz o zaszyfrowaniu danych na czterech komputerach w szpitalu w stolicy Kanady. Podobna sytuacja miała miejsce w ostatnich dniach lutego 2016 roku, kiedy w zachodnich Niemczech w szpitalu w Neuss jeden z pracowników zauważył, że komputer “działa wolniej niż zwykle”.

Jedno z ważniejszych pytań brzmi – czy płacić w takich przypadkach? Niemal wszyscy eksperci ds. bezpieczeństwa mówią jednym głosem i sprzeciwiają się takim praktykom. Jednak co w takiej sytuacji ma zrobić szpital, jeśli jego cenne dane o pacjentach zostały zaszyfrowane, a praca personelu medycznego nie może zostać przerwana? Jeśli stawką jest życie ludzkie, a personel musi mieć dostęp do dokumentacji medycznej i informacji o pacjencie, to cena na pewno nie gra roli. W wielu przypadkach kompleksowa ochrona sieci wraz z ochroną antywirusową i antyspamową zapobiegłaby podobnym incydentom. Ile czasu jeszcze musi minąć, abyśmy usłyszeli o pierwszym przypadku ataku ransomware na polską placówkę medyczną? Z całą pewnością, ataki na szpitale oraz “inteligentne” systemy samochodowe, a także tak zwany internet rzeczy budują nową erę cyberprzestępczości, kiedy internetowi naciągacze, oszuści z pobudek czysto finansowych będą pociągani do odpowiedzialności karnej za nieumyślne spowodowanie śmierci.

Czy w XXI wieku antywirus w firmie jest ciągle potrzebny?

Jeżeli twój zespół pracowników wie, jakie metody i narzędzia wykorzystują cyberprzestępcy, oszuści, phisherzy, spamerzy, scamerzy, to z całą pewnością ochrona antywirusowa będzie dodatkowym spoiwem w łańcuchu bezpieczeństwa. Bezpieczeństwo danych i systemów to proces, który ciągle nie ma końca – ewoluują zarówno procesy myślowe przestępców, które są dostosowane do współczesnej technologii teleinformatycznej, ale także często kreują nowe wektory ataków wybiegając w przyszłość. Wraz z nowymi sposobami hackowania systemów i urządzeń zmienia się cała branża bezpieczeństwa, a co za tym idzie, oprogramowanie potrzebne do monitorowania infrastruktury i ochrony środowiska IT.

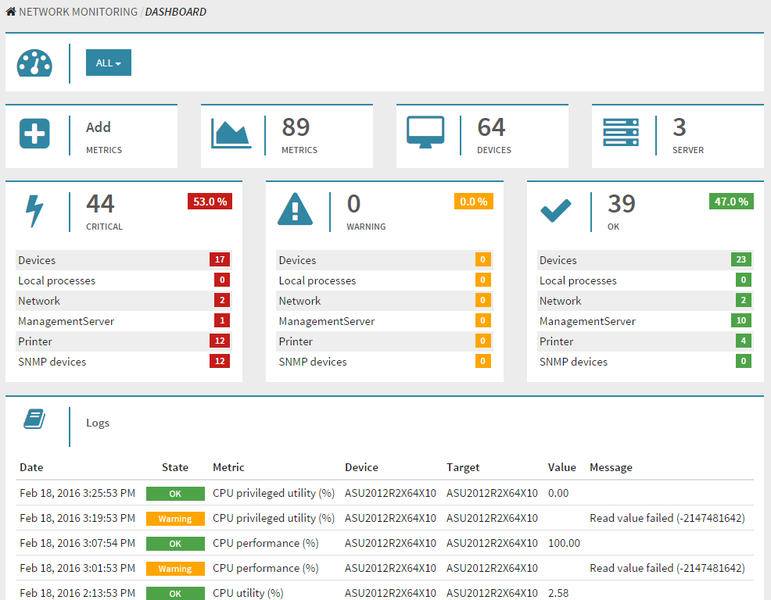

W odpowiedzi, firma G DATA, która od ponad 30 lat specjalizuje się w opracowywaniu aplikacji do ochrony komputerów pracowników i użytkowników indywidualnych, zaprezentowała na tegorocznych targach CeBIT 2016 rozwiązania sieciowe z funkcjonalnością zintegrowanej ochrony przed exploitami. G DATA Network Monitoring jest modułem opcjonalnym, który może być powiązany z dobrze znaną administratorom konsolą G DATA Administrator i dostępną dla wszystkich wyżej przedstawionych wersji programów dla firm.

Producent tegoroczne portfolio oprócz czternastej już wersji rozwiązań G DATA z serii Business Security rozszerzył o kolejny produkt – G DATA Managed Endpoint Security powered by Azure, który jest dostarczany w modelu chmury SaaS. Surowe wymagania dotyczące przetwarzania i przechowywania danych przez niemieckie prawo mogą być wzorem dla innych państw w Europie, jak i samych Stanów Zjednoczonych. Dlatego firma G DATA dbając o swoich klientów, na dedykowanych data center zlokalizowanych we Frankfurcie oraz Magdeburgu zapewnia ochronę środowisk w chmurze przed nieautoryzowanym dostępem. W przyszłości, niemiecki producent umożliwi swoim klientom, który korzystają z usług Microsoftu i chmury Azure wybór data center, z którym będzie integrowało się to rozwiązanie.

Na dzień publikacji tego artykułu G DATA Managed Endpoint Security powered by Azure dostępny jest w Niemczech, Austrii oraz Szwajcarii. W naszym kraju pojawi się wkrótce.

G DATA Business Security w praktyce

Cała gama produktów z serii G DATA Business Security została opracowana z myślą o firmach z każdego sektora. Nawet takich, których nie stać na zatrudnienie administratora na stałe. Produkty G DATA przy bardzo rozbudowanej funkcjonalności są jednocześnie łatwe we wdrożeniu. A jeśli i ta bariera okaże się nie do przeskoczenia, zawsze w takich przypadkach pomocny okazuje się partner, u którego zostanie zakupiona licencja lub pomoc techniczna producenta pełniona w języku polskim przez oddział firmy G DATA zlokalizowany w Polsce.

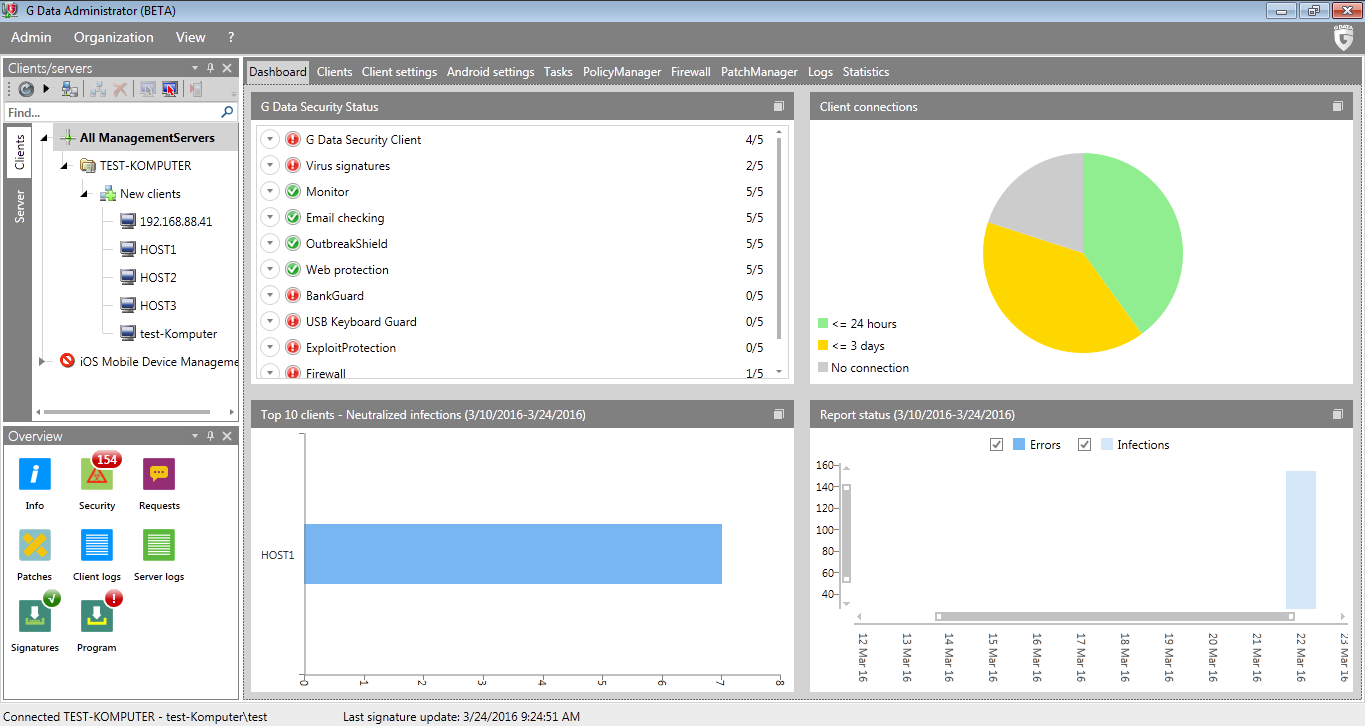

Pomimo, że testowany poniżej produkt jest obecnie w wersji BETA i wyłącznie w języku angielskim (na dzień 23.03.2016), w dodatku nie jest dostępny jeszcze w sprzedaży, to jako pierwsi w Polsce mamy okazję zaprezentować możliwości nowej konsoli G DATA Administrator (wersja 14) oraz agenta antywirusowego G DATA Security Client dla Windows.

Po zainstalowaniu konsoli G DATA Administrator, osobę odpowiedzialną za wdrożenie przywita kreator, który proces zdalnej instalacji poprowadzi do samego końca. Wystarczy wskazać zakres adresów IP komputerów w sieci LAN, by konsola G DATA Administrator odpowiedzialna za zarządzanie wyszukała dostępne komputery i urządzenia sieciowe. Jeżeli z różnych powodów zdalna instalacja nie powiedzie się, istnieje możliwość zainstalowania ochrony poprzez instalator antywirusa – wystarczy podać adres IP serwera, na którym zainstalowana jest konsola G DATA Administrator. Jako że produkt ten mogą wdrażać u siebie nawet bardzo małe firmy, rolę serwera może pełnić dowolny komputer z systemem Windows.

Administratorzy, którzy nie mieli wcześniej do czynienia z produktami G DATA, spotkają się z czytelnymi komunikatami oraz przejrzystym i intuicyjnym interfejsem. Lokalna konsola G DATA Administrator jest jedną z tych, która jest zarazem szalenie funkcjonalna, jak i jej wygląd nie przypomina aplikacji z czasów przedepokowej (adnotacja do konsoli firmy Symantec), a zarazem zapotrzebowanie na jej zasoby nie jest duże (około 150MB pamięci RAM). Może więc zostać zainstalowana na starym sprzęcie, który przez całe miesiące zbierał tylko kurz.

Firma G DATA, aby sprostać współczesnym wymogom ochrony urządzeń prywatnych wykorzystywanych przez pracowników do pełnienia obowiązków służbowych (trend BYOD), integruje z konsolą G DATA Administrator zarządzanie urządzeniami mobilnymi z systemem Android oraz iOS. A więc administratorzy otrzymują tą samą funkcjonalność co w poprzedniej wersji, co więcej, dostęp do konsoli możliwy jest z dowolnego komputera w sieci lokalnej przez przeglądarkę lub z “zewnątrz”, po odpowiednim przekierowaniu portów. System Android z zainstalowanym agentem będzie chroniony przed wirusami w plikach APK, ruch HTTP będzie skanowany i sprawdzany w poszukiwaniu szkodliwej zawartości i przekierowań. Polityka bezpieczeństwa może uniemożliwić dostęp do kamery, wymusić zaszyfrowanie urządzenia, korzystać tylko dozwolonych aplikacji lub blokować niepożądane, zarządzać alarmami dla urządzeń zgubionych i skradzionych. A to tylko niektóre możliwości konfiguracji polityki dla urządzeń mobilnych.

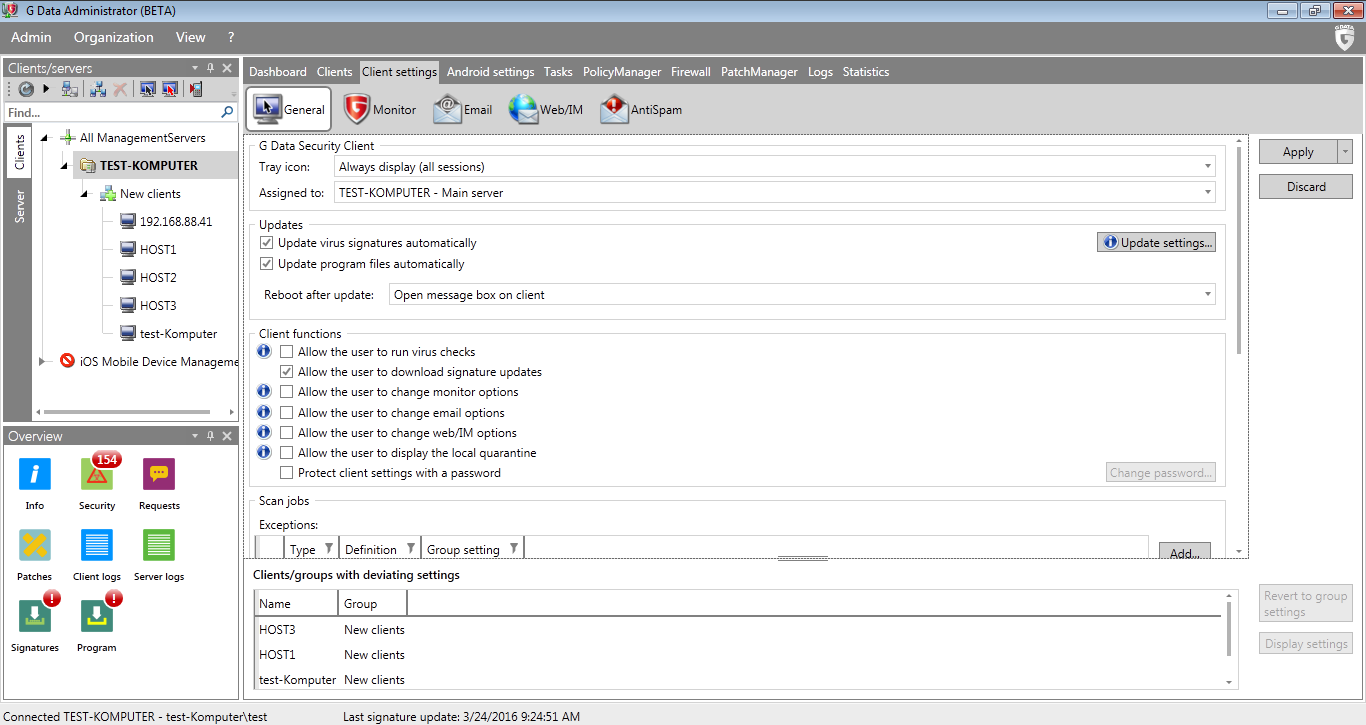

Ustawienia polityki dla antywirusa G DATA Security Client na stacjach roboczych oferują jeszcze więcej opcji. Administrator może zdecydować dla grupy lub pojedynczego urządzenia, czy oddać kontrolę antywirusa w ręce pracownika i zabezpieczyć ustawienia hasłem, a jeśli pracownik nie powinien wcale oglądać agenta, nic nie stoi na przeszkodzie, aby go całkowicie ukryć. Aktualizacje baz wirusów, jak i samego programu mogą być ustawione według wymagań przedsiębiorstwa.

Zainstalowanie oprogramowanie może być blokowane poprzez umieszczenie na czarnej liście jednym kliknięciem myszy. Chroniąc stację roboczą przed całą gamą wirusów warto włączyć ochronę przed exoloitami (domyślnie jest wyłączona) oraz ochronę przed zmanipulowanymi napędami USB. W tym drugim przypadku, to odpowiedź producenta G DATA na zaprezentowany podczas konferencji Black Hat w Las Vegas nowy wektor ataku na systemy operacyjne. A wykluczenia ze skanowania? Żaden problem.

Stacje robocze, które wykorzystywane są przez pracowników do komunikacji ze światem, szczególnie przez programy do obsługi poczty powinny być chronione przed spamem i szkodliwymi załącznikami. Klient antywirusowy G DATA Security Client po włączeniu funkcji Email Protection będzie skanował załączniki sprawdzając, czy nie zawierają szkodliwego oprogramowania. Co więcej, administrator może zdefiniować porty dla protokołów POP3, IMAP, SMTP na te, które zostały użyte w konfiguracji klienta poczty.

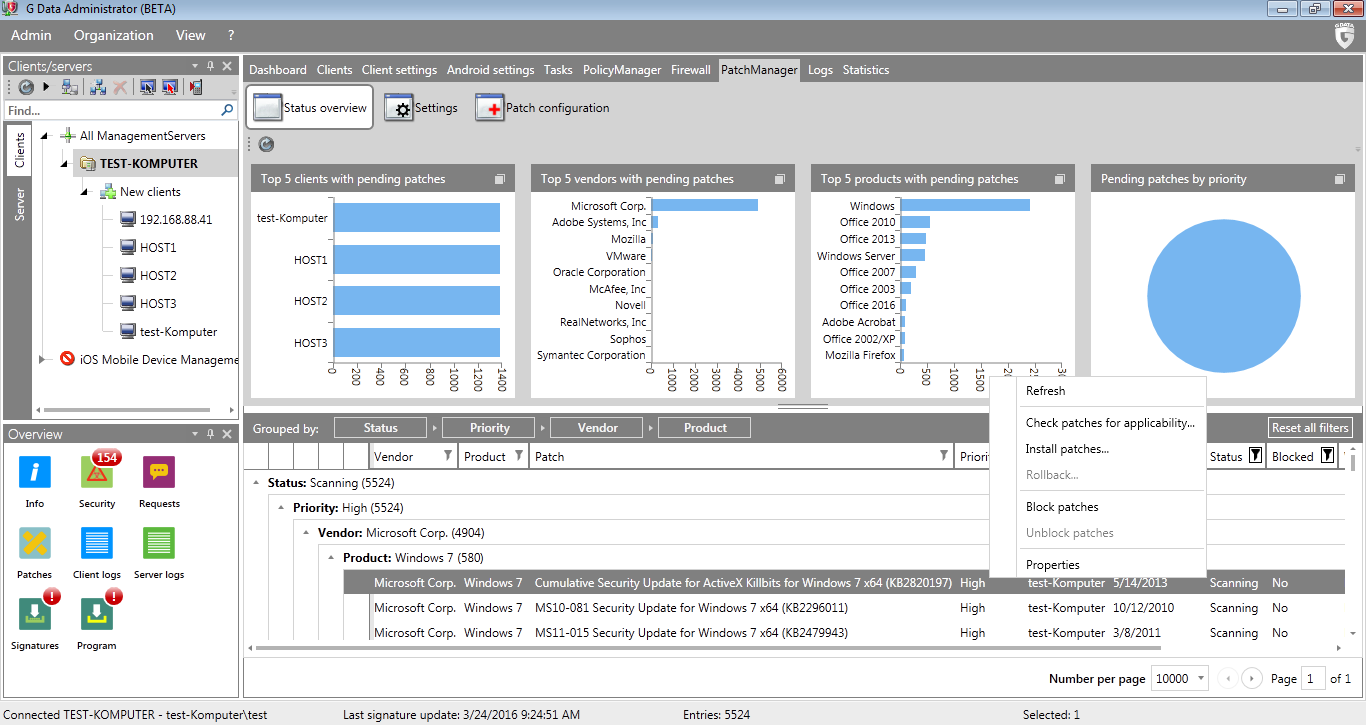

Jednym z ważniejszych składników w konsoli, które mają niebagatelny wpływ na bezpieczeństwo stacji roboczych jest opcjonalny moduł PatchManager, dzięki któremu możliwe jest zarządzanie aktualizacjami systemu Windows, jak już zainstalowanymi aplikacjami w systemie. Łatki udostępniane w konsoli są wcześniej testowane przez firmę G DATA, więc nie stwarzają problemu “położenia” stacji roboczej. A jeśli administrator nie ma na to czasu? Agent G DATA Security Client pełniący rolę kompleksowego pakiety ochronnego sam wyszuka brakujące łaty bezpieczeństwa i zgłosi je do instalacji lub zainstaluje automatycznie.

A co z wpadkami antywirusów? Niedawno z udziałem aplikacji ESET miał miejsce incydent, w którym antywirus blokował otwierane strony internetowe. Winowajcą była niepoprawna sygnatura. Problem został rozwiązany po niecałych 3 godzinach. Konsola G DATA Administrator, jeśli zajdzie taka potrzeba pozwala administratorowi cofnąć wersję bazy sygnatur kilkoma kliknięciami myszy.

Test G DATA Security Client

Tyle suchych faktów. Sprawdźmy, czy ochrona jest skuteczna w praktyce. Do testu wykorzystano zagrożenia internetowe, które pojawiły się w ostatnich 48 godzinach przed testem.

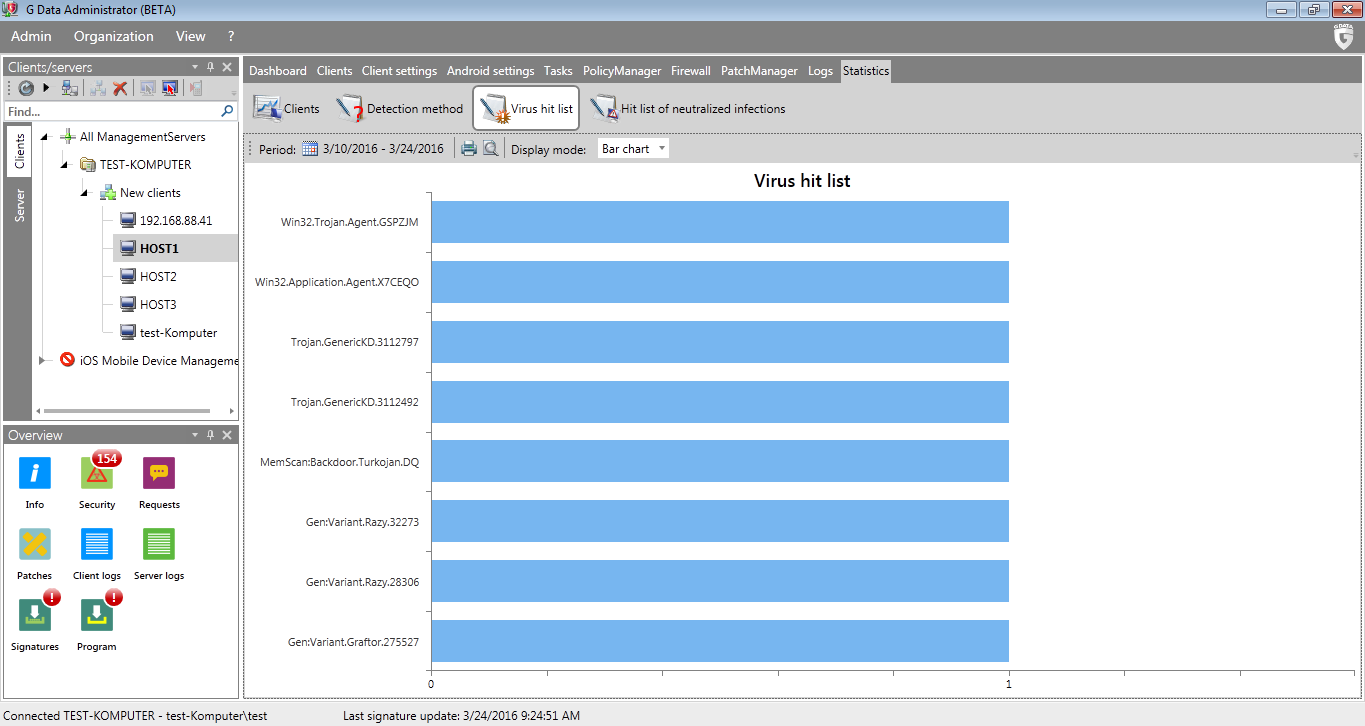

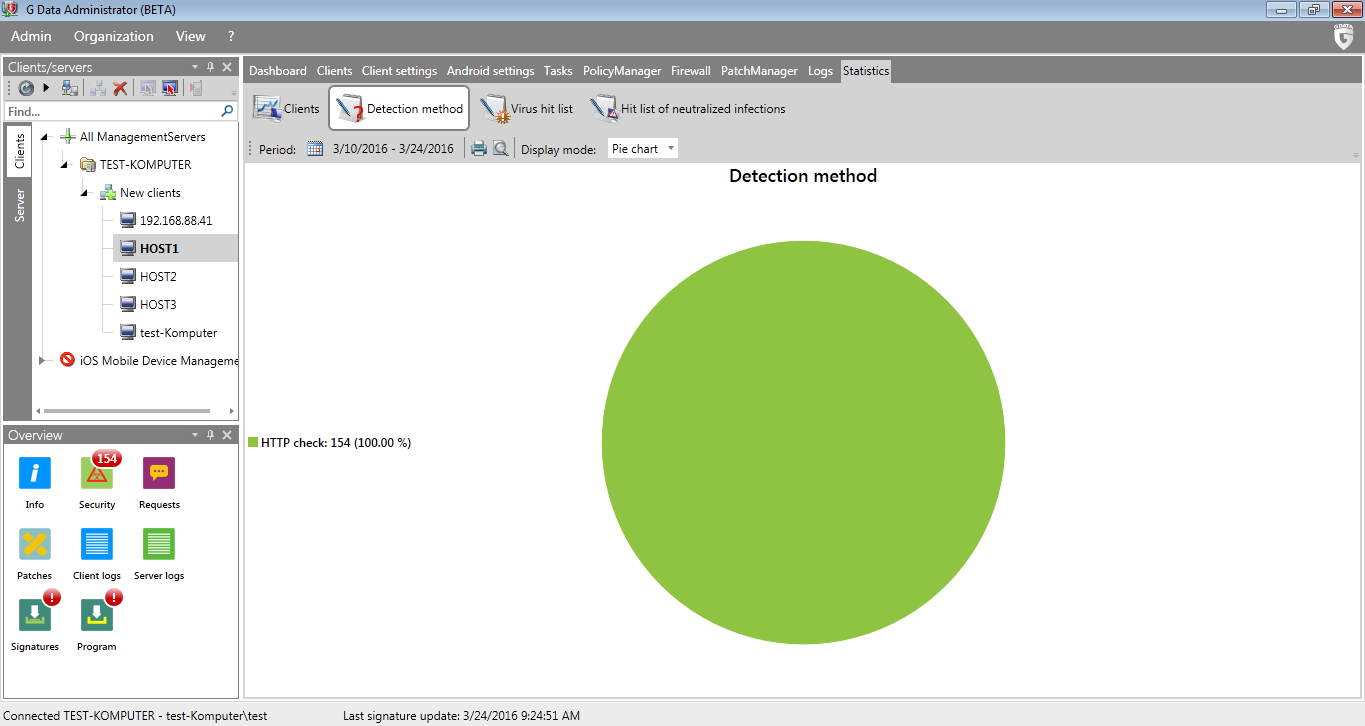

Podsumowanie dla niecierpliwych: antywirus G DATA Security Client zablokował wszystkie zagrożenia, jakimi był poddany testowy system operacyjny.

- Konfiguracja hosta: Ubuntu 15.10, AMD FX-6300, 8GB RAM DDR3, dysk 240 GB SSD.

- Konfiguracja systemów wirtualnych: Windows 7 Pro x64, przydzielone 2 rdzenie i 1GB RAM z zainstalowanym antywirusem G DATA Security Client w najnowszej wersji 14.0.0.36 dostępnej w konsoli.

- Pomimo, że test ten dotyczy konkretnego produktu, to zawsze zachowujemy zasadę równości testując wszystkie programy na ustawieniach domyślnych.

Aby sprawdzić skuteczność wykrywania zagrożeń przez G DATA Security Client w czasie rzeczywistym, antywirus był zainstalowany w systemie wirtualnym o parametrach przedstawionych wyżej. W systemie Windows została zainstalowana przeglądarka Chrome, w której wyłączono ochronę przed niebezpiecznymi witrynami i zainstalowano podstawowe programy, takie jak przeglądarka plików graficznych, Foxit Reader oraz kilka innych aplikacji. Program antywirusowy przed testem został zainstalowany na ustawieniach domyślnych, jego bazy zostały zaktualizowane do najnowszej wersji oraz przez cały okres badania antywirus miał dostęp do internetu.

Ochrona w czasie rzeczywistym

Test był podzielony na trzy fazy, w którym każda następna była zależna od poprzedniej.

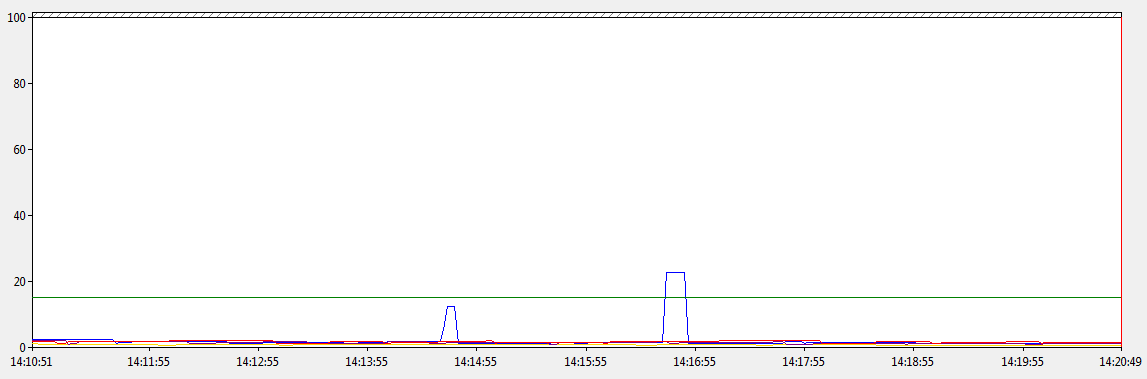

1. Pierwszy etap zakłada zablokowanie szkodliwego oprogramowania już w przeglądarce. Sekwencyjnie uruchamiano 40 złośliwych stron www, które były bezpośrednim odnośnikiem do szkodliwych plików, m.in. trojanów, backdoorów, ransomware, downloaderów.

2. Druga faza sprawdza skuteczność ochrony lokalnej przed zagrożeniami, które nie zostaną wykryte w fazie pierwszej. Antywirus G DATA Security Client nie przepuścił żadnego.

3. Trzecia faza odzwierciedla ochronę w czasie rzeczywistym (jeśli w fazie drugiej zagrożenie nie zostanie automatycznie wykryte).

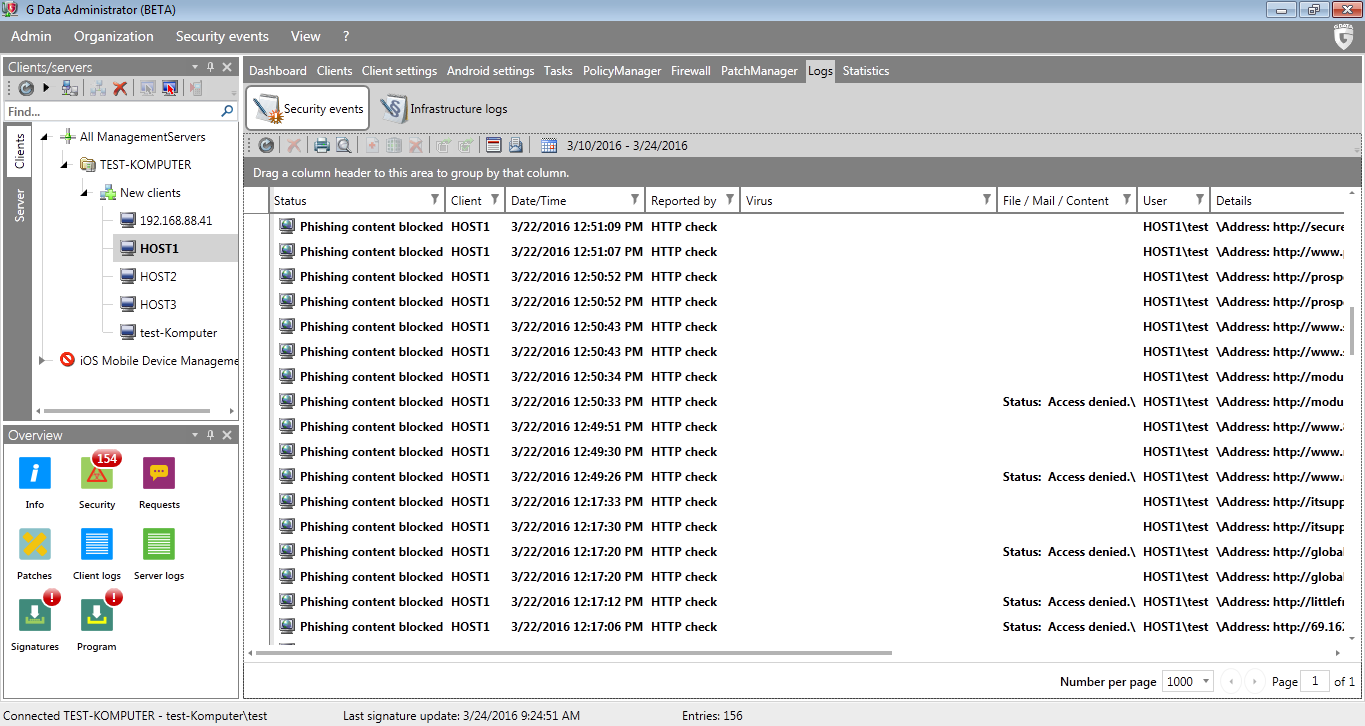

Test ochrony przed stronami typu phishing

Test ten miał na celu sprawdzić wykrywalność stron typu phishing, a więc takich, które wyłudzają od ofiary dane dostępowe do banków, numery kart płatniczych oraz loginy i hasła do różnych witryn. Strony wykorzystane w teście nie były starsze niż 24 godziny. G DATA Security Client wykrył wszystkie (40/40) witryny, które próbowały wyłudzić od testera informacje.

Wydajność G DATA Security Client

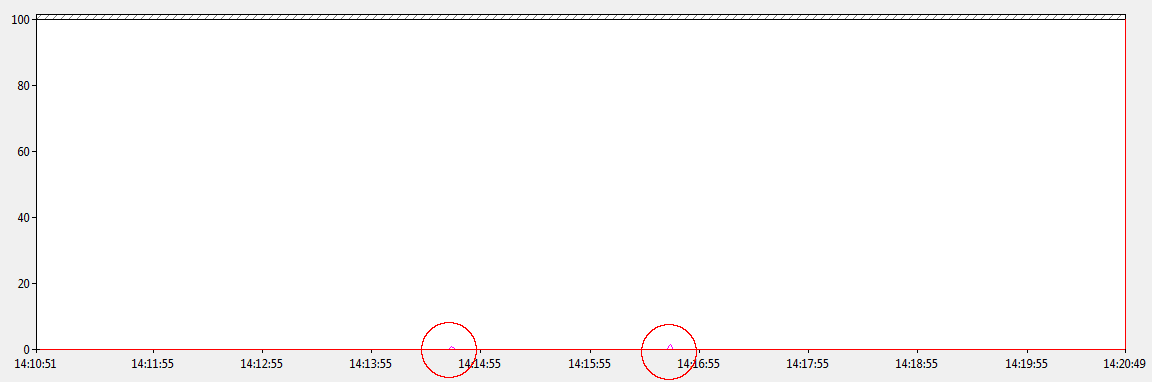

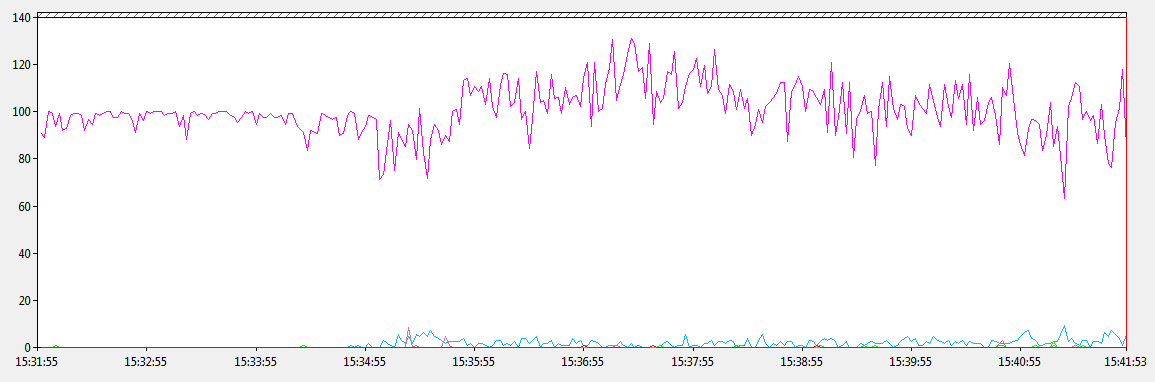

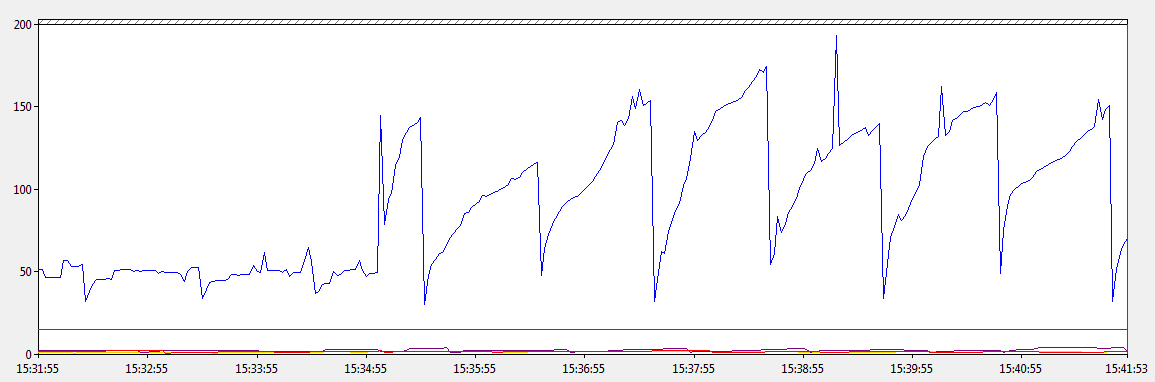

Do sprawdzenia dokładnego zużycia zasobów komputerowych wykorzystano monitor wydajności (perfmon). W badaniu sprawdzono bardzo dokładne zużycie procentowe ilości czasu procesora i pamięci RAM przez procesy samego antywirusa (G DATA Security Client uruchamia ich 5). Pomiary odzwierciedlają rzeczywiste wykorzystanie zasobów wyłącznie przez procesy aplikacji antywirusowej, zarówno dla RAM jak i CPU (wyniki w skali 1:1).

Po uruchomieniu pełnego skanowania* komputera, G DATA Security Client potrzebował 102,323%** czasu procesora. Przeprowadzenie pełnego skanowania zalecane jest przez wszystkich producentów zaraz po zainstalowaniu oprogramowania antywirusowego.

* Program zainstalowano na ustawieniach domyślnych, które nie przewidują skanowania zasobów komputerowych w czasie bezczynności, za co odpowiada funkcja “Idle scan enabled” w konsoli G DATA Administrator.

**System napędzał procesor dwurdzeniowy, więc średni wynik dla zużycia procentowego czasu wszystkich rdzeni CPU to 51,106%. Wynik ten można tłumaczyć w inny sposób. Pierwszy rdzeń był obciążony w 100 procentach, drugi w 2,213 procentach.

Testy innych laboratoriów

1. AV-Test. W najnowszym teście, gdzie testerzy sprawdzili 11 programów antywirusowych dla firm, rozwiązanie opracowane przez firmę G DATA uzyskało certyfikat AV-Test. Szczegółowe wyjaśnienie metodologii AV-Test w tym artykule.

2. AV-Test. Naprawa zainfekowanego systemu jest równie ważna co prewencyjne metody obrony przed malware. Pomimo, że testowano produkty dla użytkowników indywidualnych, to warto zapoznać się z wynikami.

Wszystkie testy, jakie publikowane są przez różne laboratoria są dostępne i opisane pod tym adresem URL: https://avlab.pl/testy

Produkty, które biorą udział w testach porównawczych sprawdzane są na ustawieniach domyślnych, a więc takich, które nie zawsze gwarantują najlepszą ochronę. Warto to mieć na uwadze analizując wyniki.

Czy ten artykuł był pomocny?

Oceniono: 0 razy