Rosnąca skala cyberzagrożeń, trend pracy zdalnej, sieć 5G i coraz częstsze wykorzystanie urządzeń IoT czy przyspieszająca transformacja chmurowa wymuszają na firmach wzrost zainteresowania bezpieczeństwem IT oraz adaptację do nowych trendów i technologii. W trzeciej edycji raportu Cyberbezpieczeństwo: Trendy 2021 przygotowanego przez Xopero Software S.A. wzięło udział 21 specjalistów z 14 firm. W tym również my, jako „Fundacja AVLab dla Cyberbezpieczeństwa”.

Paradoksalnie, cyberprzestępcy szybciej adaptują się do zmian i trendów rynkowych niż przedsiębiorstwa, a co za tym idzie, arsenał zagrożeń zmienia się w zatrważającym tempie.

Raport jest efektem pracy kilku specjalistów z Xopero Software, własnych badań ankietowych, analiz dziesiątek dokumentów branżowych, setek publikacji oraz indywidualnych obserwacji rynku. Do udziału w raporcie po raz kolejny zaprosiliśmy ekspertów z różnych firm działających w branży security i nowych technologii, po to, aby dołożyli swój punkt widzenia oraz dostarczyli praktycznych rad czytelnikom raportu.

Dziękujemy każdemu specjaliście, który miał swój wkład w stworzenie tej publikacji. Wierzymy, że merytoryczny charakter tego dokumentu, ilość włożonej w niego pracy, poświęconego czasu i pasji, pozwoli Państwu zwiększyć świadomość o bezpieczeństwie danych, zachęci do obserwowania najnowszych kierunków w branży i wreszcie, pozwoli Wam lepiej zabezpieczać swoje dane biznesowe.

Ransomware atakuje co 11 sekund

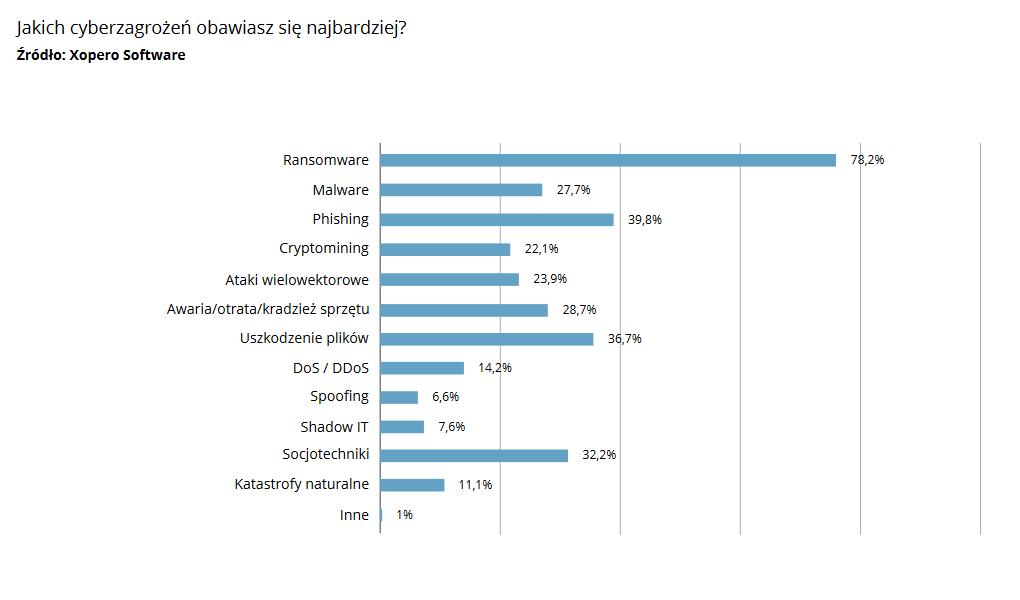

Przez ostatnie miesiące mogliśmy obserwować zupełnie nowy arsenał zagrożeń. Obawa przed nieznanym, masowe przechodzenie w tryb pracy zdalnej oraz rekordowo wysoki poziom dezinformacji wynikający z wybuchu pandemii, natychmiast pobudziły kreat ywność przestępców. Poskutkowało to wzrostem ilości zagrożeń na niewyobrażalną dotychczas skalę. Najgroźniejszym z nich wciąż jednak pozostaje ransomware, którego według badań Xopero, obawia się blisko 80% ankietowanych przedsiębiorców. Szacuje się, że w tym roku będzie uderzać co 11 sekund, a globalne straty mogą wynieść 20 miliardów dolarów. Dla porównania, w 2015 r. było to zaledwie 325 milionów. W raporcie znajdziemy analizę najważniejszych ataków minionego roku oraz próbę przewidzenia trendów na nadchodzące miesiące.

Uczenie maszynowe: Gdzie kończy się prawda a zaczyna hype?

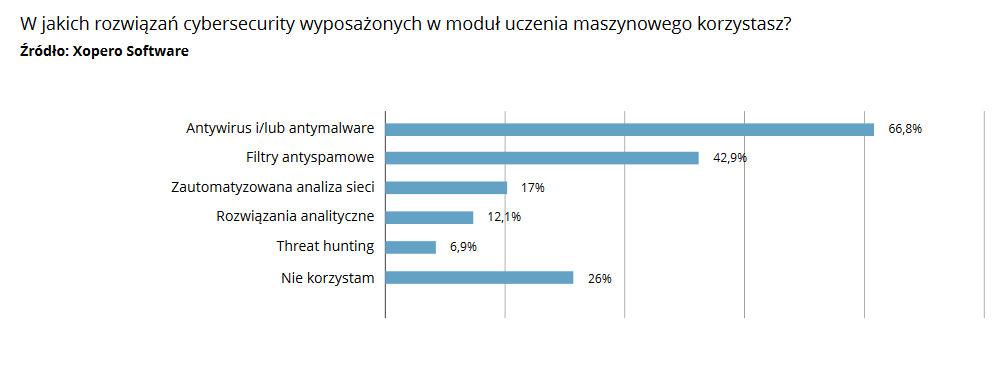

Uczenie maszynowe (ang. Machine Learning) niewątpliwie odegra istotną rolę w stworzeniu nowej klasy rozwiązań cyberbezpieczeństwa. 96% respondentów już korzysta z produktów security, które posiadają moduły sztucznej inteligencji. To blisko dwa razy więcej niż jeszcze trzy lata temu. Należy jednak odróżnić prawdę od marketingowej mrzonki. Z badań Xopero wynika, że nowa technologia znajduje zastosowanie m.in. w wykrywaniu zagrożeń (66,8%), skanowaniu skrzynek mailowych (42,9%), zautomatyzowanej analizie sieci (17%), wyszukiwaniu wzorców, czy jako wsparcie w threat hunting. Uczenie maszynowe to jednak broń obosieczna – jeżeli może wspomóc zespół bezpieczeństwa, należy przyjąć, że może wesprzeć również przestępców.

Backup i Disaster Recovery: Nowy standard bezpieczeństwa

Przy ogromnym sukcesie biznesu opartego na danych, konsekwencje ich utraty nigdy nie były poważniejsze. Szacuje się, że globalnie średni jednostkowy koszt związany z przestojem działalności firmy wynosi 1,52 mln dolarów! Ta kwota stanowi aż 40% łącznych kosztów incydentu bezpieczeństwa i obejmuje skutki utraty klientów, przestojów systemów i rosnące – z powodu strat wizerunkowych – koszty pozyskania nowych źródeł przychodów. Nic dziwnego, że statystycznie 93% firm bez rozwiązania do backupu i disaster recovery (DR) upada w rok po utracie danych.

Według badań Xopero Software, backup jest drugim, najchętniej wykorzystywanym rozwiązaniem z obszaru IT security i staje się standardem, z którego korzysta 89,6% ankietowanych. Plasuje się tuż za antywirusami i oprogramowaniem anty-malware (94,5%) – które stało się właściwie fundamentem dzisiejszego podejścia do zabezpieczania danych i urządzeń firmowych.

Znajduje to odzwierciedlenie w statystykach globalnych. Rynek backupu i disaster recovery jest jednym ze stabilniej rozwijających się w branży cybersecurity. Prognozuje się, że jego wartość do 2022 roku wyniesie 11,59 mld dolarów. Ogromne znaczenie będzie miał również rozwój rynku cloud computingu. Wartość rynku backupu w chmurze wzrośnie do 10,25 mld dolarów w 2025 roku, przy założeniu średniej rocznej stopy wzrostu na poziomie aż 25,90% (!).

Security Gaps: Człowiek w epicentrum zagrożeń

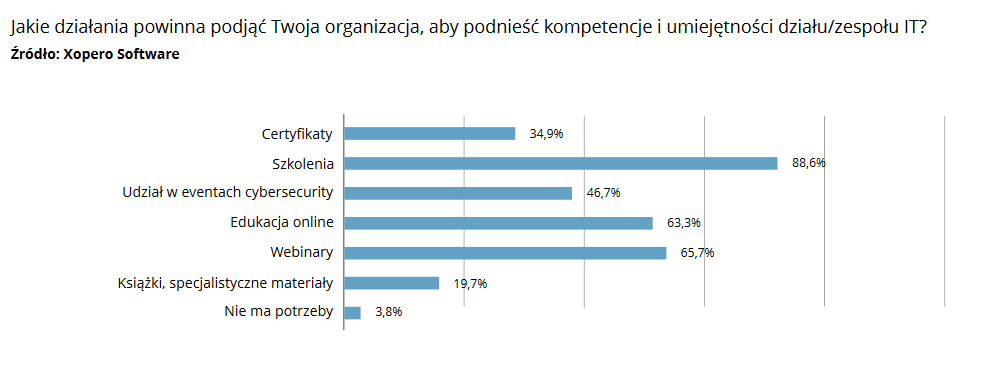

Organizacje na całym świecie borykają się z problemem braku wykwalifikowanych pracowników IT. Z badań Xopero wynika, że ponad 55 procent ankietowanych zetknęło się z tym problemem, a dla części z nich (20 proc.) jest on na tyle poważny, że braki w umiejętnościach mają negatywny wpływ na skuteczność zespołu.

Komentarz „Fundacji AVLab dla Cyberpiezpieczeństwa”

Luki w oprogramowaniu, systemach IT i urządzeniach sieciowych mają bezpośredni wpływ na realne bezpieczeństwo organizacji. Nie bez powodu patchowanie jest jedną z najważniejszych strategii cyberochrony, ponieważ nic tak nie ułatwia hakerom działania jak niezaktualizowane środowisko IT. Z tego powodu kluczem do bezpieczeństwa jest zrozumienie przeciwnika i uświadomienie sobie, że średnio po 15 dniachpojawia się pierwszy exploit na ujawnioną podatność w bazach CVE.

Rozważając ryzyko ataku chcemy przytoczyć kilka faktów. Po pierwsze procedery atakowania organizacji zdarzają się nagminnie bez względu na finansowe nakłady przeznaczone na cyberbezpieczeństwo. Wyciekały nawet exploity sprzedawane przez firmę Hacking Team (narzędzie Remote Control System do atakowania wszelakich systemów). Wśród zamawiających byli klienci z Bahrajnu, Sudanu, Włoch, Węgier, Czech, Szwajcarii, Rosji, USA, a nawet Polski. Po drugie nie trzeba „rozbijać banku”, aby zaszkodzić obranemu celowi. Według firmy Trend Micro cyberprzestępcze usługi takie jak „pay-per-install” to koszt od 100 do 550 dolarów za 1000 pobrań (cenniki można też znaleźć w sieci Tor). Firma Kaspersky Lab podaje, że na jednym z rosyjskich undergroundowych for internetowych próbowano sprzedać exploita obchodzącego wszystkie zabezpieczenia systemów (aż do wersji Windows 10) za 95 tys. dolarów. Po trzecie za kontrowersyjnym procederem pozyskiwania exploitów stoją całkiem legalne firmy m.in. Zerodium. Za podatność typu RCE na desktopy płacą do 1 miliona dolarów. Za podobny exploit dla systemów mobilnych Android/iOS oferują aż do 2,5 miliona dolarów. Handel exploitami ma się dobrze i jako, że rozwija się rynek usług Cybercrime as a Service, zwiększa się także dostęp do exploitów dla początkujących hakerów.

Podsumowując luki w zabezpieczeniach są niczym drzwi do systemów organizacji i poufnych danych. Nie trzeba się znajdować w bezpośrednim kręgu zainteresowań hakerów, aby ponieść finansowe i wizerunkowe straty. Wiele ataków przeprowadzanych jest automatycznie poprzez skanowanie puli adresów IP lub niezabezpieczonych usług internetowych, a więc bez wybierania konkretnego celu (liczy się ilość podatnych celów, a nie jakość ataku). Podczas testów bezpieczeństwa jakie przeprowadzamy w AVLab.pl obserwujemy z jaką łatwością może dojść do zainfekowania urządzenia, jeżeli system lub aplikacje nie będą zaktualizowane. Wystarczy spreparowana strona z exploitem pod konkretną wersję systemu Windows i przeglądarkę. Szczególnie zagrożone są poprzednie generacje serwerów i systemów, ponieważ tam występuje najwięcej powszechnie znanych luk w zabezpieczeniach (łatwiej też o przygotowanie ataku). Stąd nasza rekomendacja dla rozwiązań do zarządzania podatnościami.

Rekomendacje specjalistów

Oprócz branżowych prognoz i analiz, cytowany raport zawiera komentarze i rady 21 specjalistów z 14 firm. Ich analiza i wdrożenie pozwoli firmom nie tylko budować przewagę i efektywnie funkcjonować w cyberprzestrzeni, ale może zdecydować również o ich dalszym istnieniu w 2021 roku.

Czy ten artykuł był pomocny?

Oceniono: 0 razy