Od 2013 roku wykorzystywany głównie jako dropper dla ransomware TorrentLockera, a od pierwszego kwartału 2016 roku poznany przede wszystkim jako banker – czyli trojan Nymaim, który powstał w oparciu o kod źródłowy innego szkodliwego programu (Gozi), początkowo zapewniał cyberprzestępcom zdalny dostęp do komputerów PC. Później jako trojan bankowy został sklasyfikowany przez badaczy bezpieczeństwa w rankingu TOP-10 najpopularniejszych szkodliwych programów finansowych. Teraz, po krótkim niebycie powraca do Polski i może atakować klientów ponad 200 polskich banków (kilkanaście większych banków, w tym kilkaset banków spółdzielczych).

Bardzo mocno zobfuskowany kod trojana Nymaim znacząco utrudnia jego analizę, jednak nie przeszkodziło to polskiemu zespołowi CERT, który szczegółowo opisuje analizę szkodnika (polecamy lekturę).

Nymaim może objawiać się w postaci szkodliwego załącznika jako dropper (chociaż jeśli wykryje wirtualizację lub odcięcie komputera od sieci może się nie uruchomić), który po nawiązaniu połączenia z C&C pobiera szkodliwy payload i jest w stanie podmienić fragment strony banku lub dodać nowe pola (webinject), a także wstrzyknąć kod javascript (np. jako odwołanie do zewnętrznej strony). Opcjonalnie pobierany jest także bot_proxy, który próbuje otwierać porty na routerze przy pomocy protokołu UPNP i odpowiada za komunikację w botnecie przez P2P. Niemniej jednak Nymaim stanowi jedną rodzinę malware: zawiera ten sam kod, obfuskator, format konfiguracji, protokół sieciowy i metody szyfrowania.

Aby jednak trojan zdołał wykraść pieniądze z konta ofiary, potrzebuje przechwycić jednorazowe kody dostępu lub kody SMS. Metodą webinject może to zrobić wstrzykując w kod źródłowy strony banku dodatkowe pole w formularzu potwierdzającym przelew i to w zupełnie innym miejscu, niż jest do tego przyzwyczajony klient banku, np. pod przykrywką dodatkowej autoryzacji. W tym momencie, trojan wykonuje w tle przelew na zdefiniowane konto bankowe lub dodaje zaufanego odbiorcę do przelewów zdefiniowanych bez potwierdzania tej operacji kodem SMS.

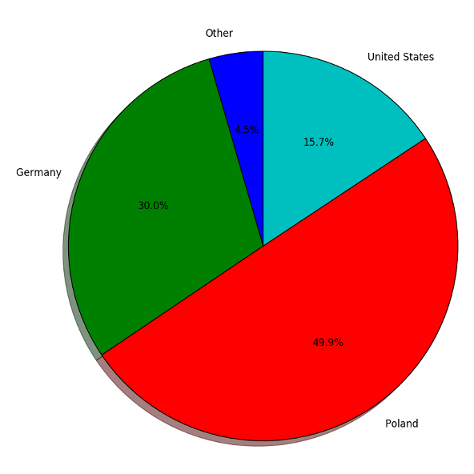

Do tej pory, badacze z CERT Polska największą aktywność trojana Nymaim zauważyli w naszym kraju – jest to około 50% wszystkich zaobserwowanych węzłów botnetu – i jak sami wyjaśniają, „prawdopodobnie dlatego że badania koncentrowały się na naszym [czyt. w Polsce] obszarze działania”.

Obfuskacja = problem dla antywirusów

Tak zwana obfuskacja, czyli zaciemnienie kodu może powodować dla programów antywirusowych niemały problem. I chociaż techniki ukrywania kodu są producentom aplikacji bezpieczeństwa znane od wielu lat, to i tak niektórzy z nich nie nie dokładają należytej staranności, aby jednocześnie zagwarantować dobrą wydajność oraz ochronę na możliwie wysokim poziomie. Przykład mobilnych antywirusów, gdzie większość z nich jest po prostu kiepska może nie jest najbardziej trafny, bowiem odnosi się do ochrony mobilnej w systemie Android, jednak praktyka pokazuje (wiemy to także z własnych testów), że zastosowanie podobnych mechanizmów zaciemniania kodu plików wykonywalnych w systemie Windows może dać niestety podobne rezultaty.