Już nie tylko smartfony i stacjonarne komputery są atakowane przez zmodyfikowane skrypty do kopania kryptowalut. Od sierpnia 2018 roku routery firmy Mikrotik stały się tak popularne, że z zainfekowanych latem 2018 roku ponad 230 tysięcy urządzeń teraz odkrywamy przeszło 400 tysięcy. Wniosek jest jeden — aktualizacje bezpieczeństwa nie są mocną stroną użytkowników i administratorów.

Aby zobrazować aktualny trend ataków na routery Mikrotik, musimy wrócić do sierpnia 2018 roku. Odkryta wtedy podatność CVE-2018-14847 w oprogramowaniu Router OS 6.42 do zarządzania routerami łotewskiej firmy, umożliwiała nieuwierzytelnionym atakującym zdalne zapisanie plików na routerze. Było to możliwe, ponieważ exploity Chimay Red na Winbox i Webfig, które wypłynęły od CIA, pozwalały zdalne uruchomić plik w podatnym urządzeniu. Producent szybko udostępnił aktualizację, ale w konsekwencji zainfekowanych koparkami krytpowalut zostało ponad 230 tysięcy routerów na świecie i ponad 15 tysięcy w Polsce. O szczegółach pisaliśmy w sierpniu 2018 roku.

Nie tylko Mikrotik

Teraz wracając do tego samego problemu, zainfekowanych urządzeń jest dwa razy więcej. Świadczy to o tym, że wgrywanie aktualizacji bezpieczeństwa nie jest mocną stroną użytkowników i administratorów, chociaż w routerach Mikrotik jest to banalnie proste. Z drugiej strony rozumiemy, że aktualizacje dodają nowe funkcje, które mogą nie być kompatybilne ze starymi ustawieniami. Przed ich wgraniem warto zrobić kopię zapasową ustawień, ale nade wszystko poświęcić czas na zmodyfikowane lub przygotowanie nowej konfiguracji po zresetowaniu routera do ustawień fabrycznych.

W sieci dostępne są gotowe exploity na podatność CVE-2018-14847 do infekowania Mikrotików, np. taki lub takie. Nie powinno się lekceważyć zagrożenia, ponieważ zamiast zainstalowania koparki kryptowalut, można wgrać na urządzenie inny skrypt. Autor PoC wyjaśnia, w jaki sposób dodać regułę blokującą anonimowy ruch na porcie 8291:

ip firewall filter add chain=input in-interface=wan protocol=tcp dst-port=8291 action=drop

Producent prowadzi szczegółowy dziennik zmian dotyczący oprogramowania RouterOS: Aktualna wersja to 6.43.7, ale przed nowszymi exploitami zabezpiecza firmware już od wersji 6.42.1, czyli aktualizacja z sierpnia 2018 roku. Aktualizację warto wdrożyć, ponieważ w marcu 2018 roku pisaliśmy o botnecie składającym się z urządzeń Mikrotik i Ubiquiti.

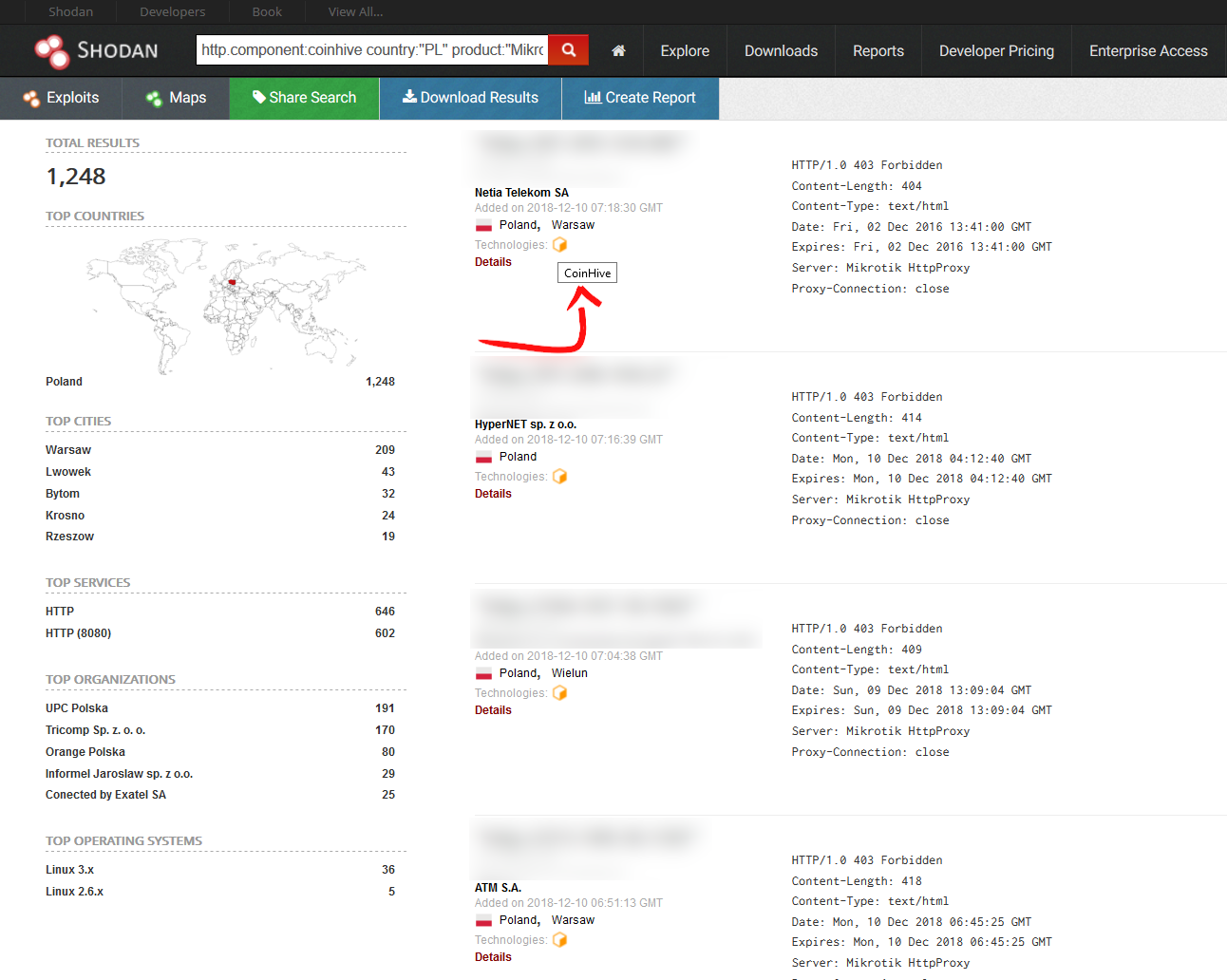

W zależności od nazwy hosta Mikrotik może być zhackowany w inny sposób, co znowu w jakimś stopniu ujawnia wyszukiwarka Shodan:

- HACKED-ROUTER-HELP-SOS-HAD-DUPE-PASSWORD

- HACKED-ROUTER-HELP-SOS-HAD-DEFAULT-PASSWORD

- HACKED-ROUTER-HELP-SOS-WAS-MFWORM-INFECTED

Urządzenia o powyższych nazwach uczestniczyły w doświadczeniu na najbardziej dziurawy RouterOS. Wiele z nich należy do klientów końcowych, którzy korzystają z usług firmy Exatel sp. z o.o., dużego dostawcy usług telekomunikacyjnych i cyberbezpieczeństwa. Firma Exatel nie ma bezpośredniego wpływu na zabezpieczenie urządzeń należących do klienta, którymi nie zarządza.

Luki bezpieczeństwa w oprogramowaniu to zmora osób zajmujących się cyberbezpieczeństwem. Atakujący znają je chwile po ich ujawnieniu i szybko potrafią wykorzystać ich potencjał. Natomiast administratorzy często bagatelizują ich znaczenie i odwlekają aktualizacje „na później”. Tak pewnie ma to miejsce w przypadku wspomnianego oprogramowania RouterOS. „Pewnie”, bo w naszej sieci akurat nie korzystamy z urządzeń Mikrotika. Ale jedno jest pewne – takie podejście szybko się mści.

W sieci Exatel podchodzimy do tego tematu poważnie. Urządzenia wystawione „na świat” staramy się aktualizować niezwłocznie po informacji od producenta, że pojawiła się odpowiednia „łatka”. Co więcej, jeśli problem jest znany, a poprawki jeszcze nie ma, odpowiednio izolujemy podatność. Musimy pamiętać, że liczba znanych luk szybko rośnie. Szczególnie w kontekście urządzeń IoT. Dlatego też Departament Cyberbezpieczeństwa Exatel cyklicznie skanuje naszą infrastrukturę w poszukiwaniu potencjalnych problemów. Tak, by możliwie najszybciej je wyeliminować. Podobnie podchodzimy do urządzeń klienckich, którymi zarządzamy. Natomiast wszystkim pozostałym gorąco polecamy podobne działania.

– komentuje Piotr Mierzwiński, Rzecznik Prasowy w firmie Exatel.

Ogromna baza adresów URL powiązanych koparkami kryptowalut znajduje się na stronie https://zerodot1.gitlab.io/CoinBlockerListsWeb/downloads.html

Oprócz opisywanej podatności routerom i IoT zagrażają inne ataki. Są to różne odmiany VPNFilter — odkryte malware w kwietniu 2018 roku potrafi infekować zarówno routery w korporacjach, jak i te używane w małych i domowych biurach. Aby sprawdzić, czy router jest zainfekowany przez VPNFilter można skorzystać z bezpłatnego narzędzia Symantec VPNFilter Check. Mniej technicznym użytkownikom polecamy oprogramowanie Bitdefender Home Scanner, które wskaże problemy z routerem lub podłączonymi do sieci urządzeniami.

Czy ten artykuł był pomocny?

Oceniono: 0 razy