Jak informuje serwis niebezpiecznik.pl, w gminie Kołbaskowo niedaleko Szczecina, doszło do włamania na serwer WWW (albo nieautoryzowanego zmodyfikowania strony internetowej urzędu), którego celem było doklejenie do kodu strony skryptu JavaScript kopiącego kryptowalutę Monero, bez zgody i wiedzy administratora.

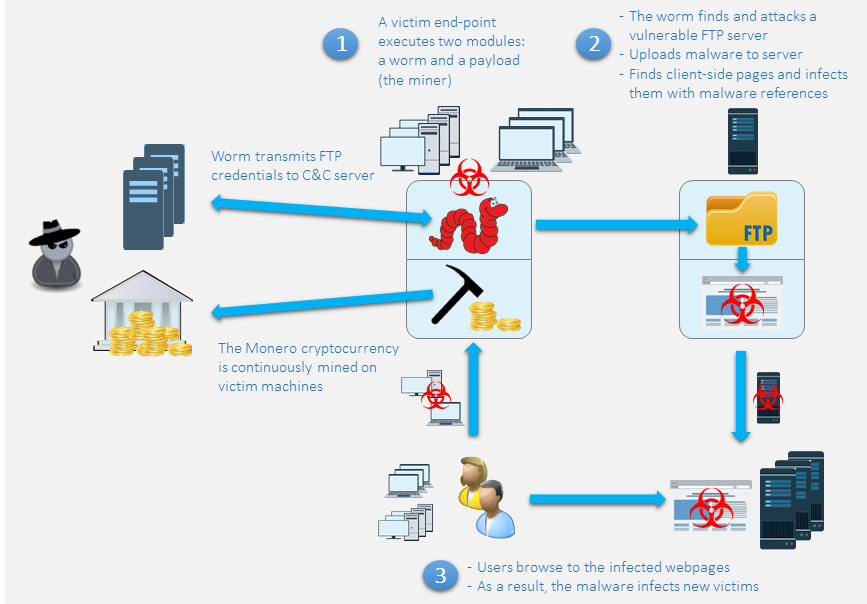

Ten sposób pozyskiwania dodatkowych funduszy nie jest nowy. Już w zeszłym roku badacze z GuardiCore ostrzegali przed robakiem PhotoMiner, który posiadał unikalny mechanizm infekowania stron internetowych. Robak wykorzystywał ataki słownikowe na konta FTP ze słabymi poświadczeniami. Zarażone witryny odwiedzane przez użytkowników służyły do infekowania ich komputerów — robak po zainstalowaniu się w systemie wykorzystywał moc obliczeniową urządzenia do kopania tej samej kryptowaluty Monero. Jeden z modułów robaka umożliwiał przeprowadzanie ataków brute-force na kolejne serwery FTP, co powodowało efekt domina:

Możliwe, że gmina w Kołbaskowie została ofiarą podobnego ataku lub wstrzyknięcia kodu poprzez lukę w aplikacji zarządzającej stroną internetową.

Sekretarz gminy Janusz Kwidziński odpowiedział redaktorom Niebezpiecznika w ten sposób:

– strona posiadała nieaktualną wersję joomla podatną na ataki, została zaktualizowana,

– strona / plik został zmodyfikowany najprawdopodobniej przez błędne ustawienia uprawnień w katalogu, oraz nieaktualne moduły / system cms,

– strona po aktualizacji i przeskanowaniu nie wykazuje żadnych podatności na ataki,

– strona posiadała w okresie od piątku do niedzieli około 120 tys. wywołań oraz około 3 tys. unikalnych wejść, przekopanie się przez taką ilość danych w celu znalezienia podejrzanego adresu ip zajmie trochę czasu.

Skrypt który został doklejony do strony kolbaskowo.pl nie powoduje zniszczeń w komputerze klienta, jedynie wykorzystuje jego moc obliczeniową.

Urząd podjął środki zapobiegawcze w postaci weryfikacji umowy dotyczącej obsługi i zabezpieczeń strony oraz wyegzekwowania w przyszłości aktualizowania systemu cms na bieżąco zgodnie z obowiązującą wersją aby zapobiec podobnym sytuacjom. Za powstały incydent przepraszamy i dziękujemy za zgłoszenie problemu.

Środki zapobiegawcze podjęto już po fakcie. Ale lepiej późno niż wcale.

Ten przykład dobitnie pokazuje, że zabezpieczenie komputerów powinno rozpoczynać się od przeglądarki — w przypadku użytkowników domowych — lub już na poziomie bramy sieciowej wykorzystując urządzenia UTM/NGFW w firmach.

Cryptojacking

Zastosowana tutaj technika to cryptojacking. Skrypt napisany w JavaScript można z łatwością osadzić na dowolnej stronie. Gdy użytkownik komputera odwiedzi taką zainfekowaną stronę, moc obliczeniowa jego urządzenia zostaje przejęta na potrzeby kopania kryptowaluty. Im więcej czasu użytkownik spędza na tego typu stronie, tym więcej cykli procesora może być zużyte na potrzeby cyberprzestępcy.

Strona internetowa gminy Kołbaskowo nie jest pierwsza i nie ostatnia. Już wcześniej złośliwy skrypt wydobywający Monero został zidentyfikowany na stronach: gazeta.pl, katowice.naszemiasto.pl, warszawa.naszemiasto.pl, nowiny24.pl, rp.pl i wielu, wielu. Większość z nich ma wspólny mianownik — dostawców rotacyjnych reklam, którzy niezbyt często weryfikują to, co trafia do ich systemów wyświetlających reklamy na stronach partnerów.

Przed podobnymi zagrożeniami ostrzegali eksperci z firmy Bitdefender, którzy wykryli bota zmieniającego konfigurację systemu Ethereum OS bazującego na 64-bitowym Linuksie i wykorzystywanego do kradzieży funduszy z operacji wydobywczych w kryptowalucie Ethereum.

Przed koparkami można się chronić

- W publicznym repozytorium GitHuba zamieszczono wtyczkę „No Coin” dla przeglądarek Firefox, Chrome i Opera. Rozszerzenie zostało już dodane do oficjalnych repozytoriów każdego producenta. Zalecamy jego instalację, ponieważ rozszerzenie zabezpiecza nie tylko przez opisywanym skryptem do kopania Monero, ale także przed koparkami innych kryptowalut.

- Podobny efekt daje zainstalowanie blokera reklam „uBlock Origin”. W konfiguracji „moje filtry” dodajemy coin-hive.com/lib/coinhive.min.js poprzedzając wpis protokołem https://. Oprócz blokowania reklam, hostów ze spamem, hostów ze złośliwymi reklamami, hostów szpiegujących i hostów z malware, zyskujemy możliwość blokowania custom’owych adresów URL.

- Instalujemy bardzo skuteczną wtyczkę Bitdefender Trafichlight do skanowania stron WWW. Instalator automatycznie wykryje przeglądarkę (Chrome, Firefox lub Safari) i przeniesie użytkownika do repozytorium z rozszerzeniem. Instalując dodatek firmy Bitdefender otrzmujemy jeden z najskuteczniejszych na świecie skanerów do wykrywania phishingu, malware i stron z oszustwami, a także ochronę już w wynikach wyszukiwania.

- Instalujemy dodatek NoScript do przeglądarek (mało „user-friendly” rozwiązanie).

- Większość programów zabezpieczających posiadających moduły do skanowania stron WWW powinno już wykrywać podobne złośliwe skrypty. Chcąc, czy nie chcąc, po raz kolejny jesteśmy bogatsi o doświadczenie, które utwierdza w przekonaniu, że ochrona komputerów powinna być kompleksowa i zaczynać się już od przeglądarki.

Czy ten artykuł był pomocny?

Oceniono: 0 razy