Pod koniec marca informowaliśmy o pierwszej kampanii, której celem było zainfekowanie użytkowników szkodliwym oprogramowaniem szyfrującym pliki (CryptoLocker). Kilkanaście dni temu identyczny incydent opisywał Niebezpiecznik oraz Fundacja Bezpieczna Cyberprzestrzeń. Natomiast:

- Dzisiaj zgłosił się do nas czytelnik Rafał (dziękujemy za info), który został ofiarą identycznego spamu.

- Oraz Norbert, który utracił już dostęp do swoich ważnych plików.

Wszystkie te ostatnie kampanie, które wykorzystują wizerunek Poczty Polskiej mają jedno wspólne podłoże. Ktoś na swoich ofiarach próbuje zarobić niemałe pieniądze niskim kosztem własnym.

„Kurier nie dostarczył przesyłkę do numeru zgłoszenia RR2188538397PL* na adres 11.07.2015*, ponieważ nikt w tym czasie. Proszę zobaczyć informację na temat wysyłki i iść na pocztę, aby otrzymać pakiet.”

– gdzie * mogą pojawiać się różne numery i daty.

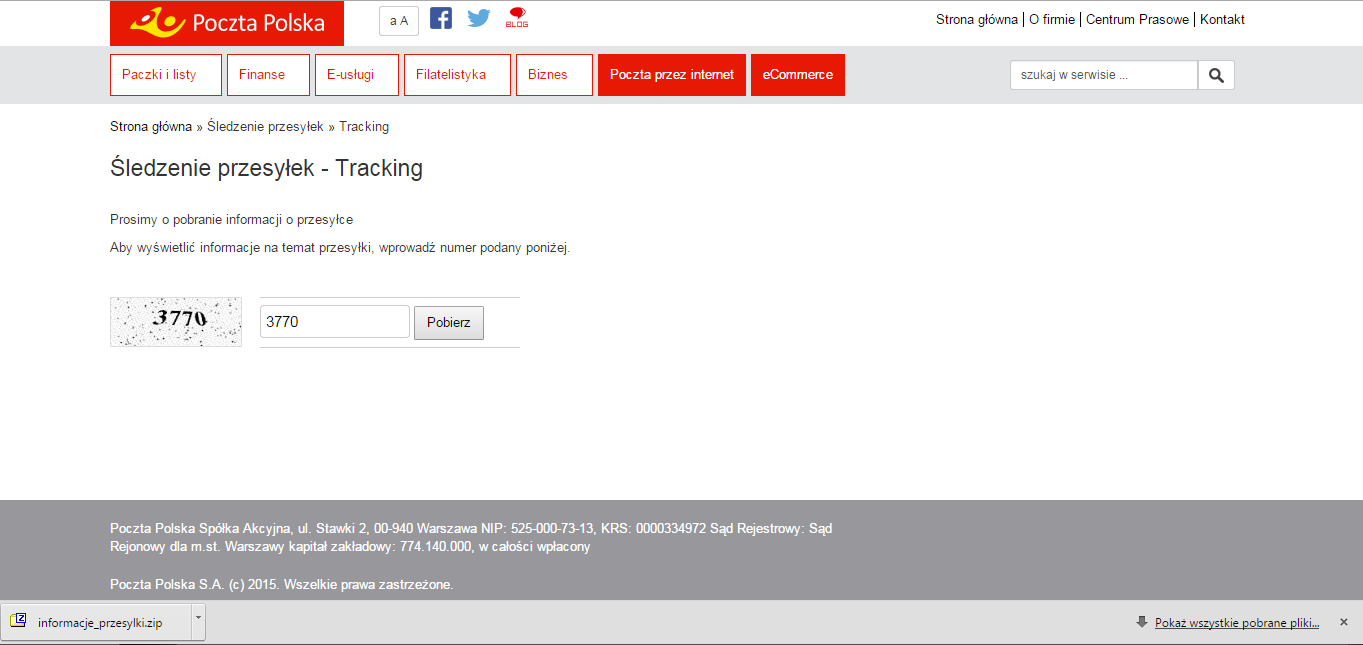

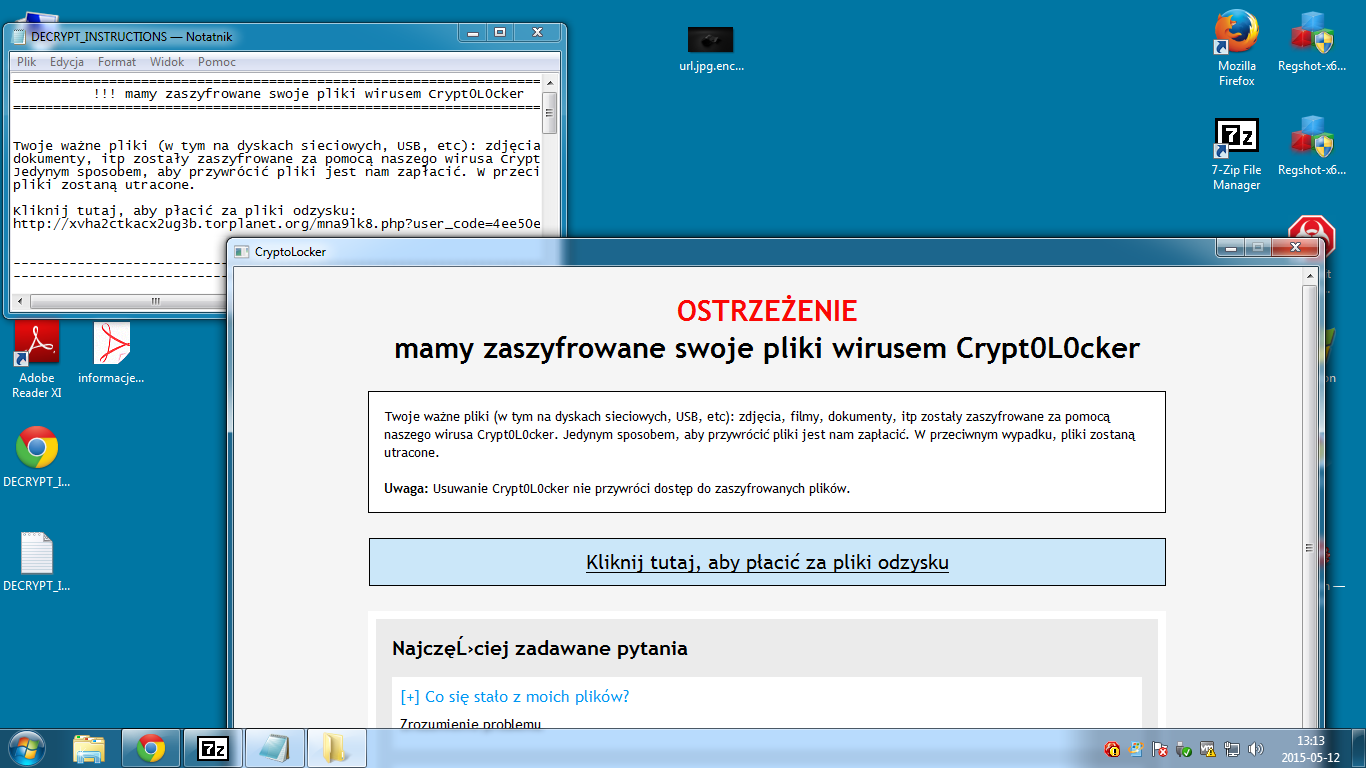

Link w wiadomości przekierowuje ofiarę do strony, na której proszona jest ona o przepisania kodu captcha i pobranie informacji o przesyłce. W archiwum znajduje się plik EXE udający ikoną rozszerzenie PDF. Po uruchomieniu „PDF-a” pobiera on z sieci konia trojańskiego, który z kolei ściąga i wykonuje Crypl0L0cker’a. Warto wiedzieć, że jakiekolwiek podłączone urządzenia do portów USB, a także dyski sieciowe są skanowane przez Crypl0L0cker’a w celu poszukiwania „pożądanych” rozszerzeń plików, które zostaną zaszyfrowane mocnym algorytmem RSA o kluczu 2048-bitowym. Odzyskanie plików jest „prawie” niemożliwe – ale o tym poniżej.

Przestrzegamy przed ransomware, które szyfruje pliki na komputerze użytkownika i żąda okupu w Bitcoinach za ich odzyskanie. Szczególnie słowa te kierujemy do ofiar, które miały już do czynienia z „formatem” lub przywracaniem danych z kopii zapasowej.

Uczulamy także, aby korzystać z porządnego oprogramowania antywirusowego. Bardzo ciekawym składnikiem na tle konkurencji do ochrony przed Lockerami wybija się polskie oprogramowanie Arcabit. Moduł pod nazwą SafeStore został zaprojektowana w celu ochrony przed wszelkimi szkodnikami z rodziny MoneyPack szyfrującymi dane, a więc Ransomware i Locker’y. Działa ona w następujący sposób: kiedy skaner antywirusowy sprawdza każdy „dotykany” plik, niezależnie od tego, kto (jaki proces) go otwiera/zapisuje i jeśli rozszerzenie pliku jest zgodne z maskami (doc, docx, docm, xls, xlsx, xlsm, ppt, pptx, pptm, pps, ppsx, ppsm, odt, ods, odp, rtf, pdf, abw, dbk, dps, et, gsc, wps, jpg, jpe, jpeg, png, bmp, tif, tiff, psp, psd, wpd, sxw, sxc, wks, wk1, sxd) to kopia tego pliku jest robiona sprzed jego modyfikacji i trafia na listę w składniku ochrony SafeStorage (znajdziesz go w „narzędzia”). Każda nowa wersja pliku również jest wrzucana do SafeStorage, więc poniekąd SafeStorage pełni również rolę backupu-chwilówki. Pliki w SafeStorage są przetrzymywane przez 3 dni – potem są kasowane, ale pliki ponownie „dotknięte” zostaną znowu umieszczone na liście SafeStorage.

Niezależnie od używanego programu antywirusowego warto prewencyjnie przestrzegać kilka zasad:

- Twórz kopię zapasową najważniejszych plików, całych partycji lub migawek systemu.

- Aktualizuj aplikacje trzecie – będziesz mieć pewność, że przypadkowo odwiedzając szkodliwe strony internetowe nie zostaniesz ofiarą ataku drive-by z użyciem exploita.

- Upewnij się, że chroni Cię porządny program antywirusowy.

- Zachowaj ostrożność, gdy korzystasz z poczty. Nie otwieraj podejrzanych załączników oraz hiperłączy. Zwracaj uwagę na adres nadawcy (najedź myszą na nadawcę, aby zobaczyć jego adres – o ile przestępca nie zastosował bardziej zaawansowanego spoofing’u).

Jeśli wszystkie te punkty zawiodły a pliki i tak zostały zaszyfrowane, metoda na ich odzyskanie jest jedna i nie do końca skuteczna. Skorzystaj z porad w „DecryptCryptoLocker usługa deszyfrująca pliki po infekcji CryptoLockerem”.

A jeśli padłeś ofiarą innego szkodliwego oprogramowania, musisz przeczytać to:

- Krok po kroku jak odzyskać zaszyfrowane pliki przez Ransomware CoinVault.

- Cisco publikuje narzędzie deszyfrujące TeslaCrypt.

Czy ten artykuł był pomocny?

Oceniono: 0 razy