Trend Micro będzie oznaczał oprogramowanie producenta Hola VPN jako podejrzane. Powodem blokady są problemy z bezpieczeństwem tej darmowej usługi. Hola VPN zbudowany jest dzięki społeczności (peer-to-peer), ponieważ w przeciwieństwie do światowych liderów podobnych usług tunelowania, nie korzysta z publicznych serwerów, ale kieruje ruch przez węzły, które są udostępniane przez użytkowników. Ma to wpływ na spowalnianie łącza oraz udostępnianie innemu urządzeniu swojego adresu IP (cała aktywność online będzie powiązana z Twoim adresem IP).

Hola VPN jest darmowy i prawdopodobnie z tego powodu producent nie musi utrzymywać infrastruktury serwerowej, gdyż działanie usługi oparte jest o łącza klientów końcowych. To na użytkownika zrzucany jest problem z prywatnością, ale też potencjalne zagrożenie. Dlatego Hola VPN powinien być traktowany jako ciekawostka niż poważna usługa tunelowania.

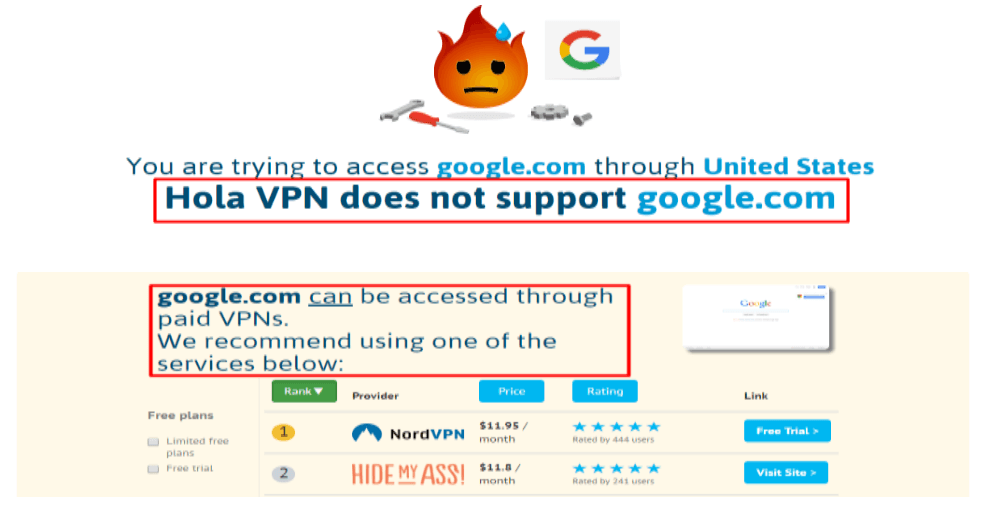

Usługa budzi spore wątpliwości. Powstała nawet strona adios-hola.org, gdzie użytkownicy krytykują koncepcję VPN-u przez P2P. Nie jest to najlepsze rozwiązanie — użytkownicy, którzy nie zapoznali się z polityką prywatności, mogą nie wiedzieć, że ich komputery są węzłami wyjściowymi, dla np. cyberprzestępców. Zalecamy natychmiastowe zrezygnowanie z usług Hola VPN. Ludzie, którzy nadal chcą korzystać z tego tunelowania, ale nie chcą być łącznikami z siecią, powinni zakupić wersję Premium.

To niestety nie jedyna wada Hola VPN. Infrastruktura zbudowana jest o protokół P2P, więc nie ma co liczyć na dobrą przepustowość. W związku z tym nie da się obejrzeć filmu w wysokiej jakości. Poza tym ktoś inny, kto akurat korzysta z naszego łącza, może spowalniać cały Internet w domu.

Problem z darmowymi VPN polega na ich niedostatecznej jakości. Aplikacje mogą zbierać dane o użytkowniku, po czym je przekazywać do producenta, a ten może je sprzedawać. Za darmo trudno jest osiągnąć całkowitą wolność w Internecie.

Co zamiast Hola VPN?

Polecamy NordVPN (oraz nasz link partnerski). Trudno mieć wątpliwości co gwarantowanego przez NordVPN bezpieczeństwa. Co przemawia na jego korzyść?

- Brak przechowywania logów z aktywności (Tefincom, który stoi za NordVPN, jest zarejestrowany w Panamie, gdzie prawo pod tym względem jest bardzo liberalne).

- Globalna sieć serwerów.

- Integracja z Tor.

- Niesamowita przepustowość.

- Podwójne szyfrowanie.

- Możliwość zapłaty w kryptowalucie.

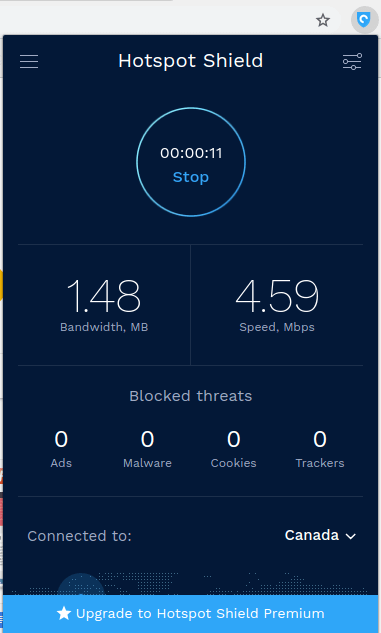

VPN to teraz bardzo ważna sprawa, szczególnie na urządzeniach mobilnych. Dzięki dyspozycji kilku różnych adresów IP możemy omijać blokady geograficzne, zachować anonimowość w sieci, ale co najwazniejsze, bezpiecznie logować się WSZĘDZIE, nawet do stron niezabezpieczonych. Dodatkowo niektórzy producenci umożliwiają ochronę prywatności, blokując pliki cookie, reklamy i trackery, oraz chronią przed złośliwym oprogramowaniem (jak np. F-Secure Freedome VPN).

Dla niektórych osób ciekawa może być oferta Opery i wbudowany VPN w przeglądarkę. Jest to jednak zwyczajny serwer proxy. Co nie zmienia faktu, że ukrywa lokalizację i w jakimś stopniu zapewnia anonimowość. Niestety o dodatkowych funkcjonalnościach trzeba zapomnieć. Warto wiedzieć ,że przeglądarka Opera jest już w chińskich rękach, i że korzysta z serwerów firmy surfeasy.com (będącej jej częścią), która ma siedzibę w Kanadzie. Opera wykorzystuje autorską technologię Torrent Protection, dzięki której ISP nie dowie się, że zasysamy plik z torrentów.

Czy ten artykuł był pomocny?

Oceniono: 0 razy