Bezpieczne graficzne środowisko uruchomieniowe, czyli piaskownica (ang. sandbox) trafi do systemów Windows 10 Pro i Enterprise, dając możliwość uruchomienia bez szkody podejrzanej aplikacji w odizolowanym środowisku. Złośłiwe załączniki pochodzące z kampanii ze spamem, dokumenty (faktury), skrypty oraz programy będzie można uruchomić i przetestować pod kątem szkodliwych aktywności bez większych obaw o zainfekowanie środowiska pracy. Windows Sandbox to już druga funkcja mająca poprawić bezpieczeństwo, którą Microsoft wprowadza w ostatnich tygodniach do systemu. Niedawno firma zapowiedziała, że do antywirusa Windows Defender dla systemów Windows 10, Windows Serwer 2016 i Windows Serwer 2019 trafiła piaskownica, która ma chronić antywirusa przed exploitami 0-day: za pomocą luki w antywirusie możliwe jest uruchomienie kodu z uprawnieniami systemowymi, ale sandboxowanie procesów, które są poddawane działaniu exploitów, ma chronić procesy Windows Defendera przed skutkami ataków.

Windows Sandbox zamiast maszyny wirtualnej?

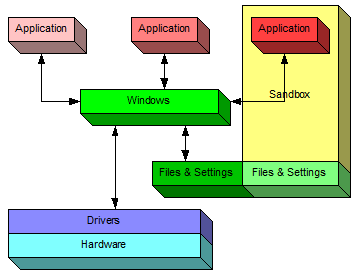

Sandboxowanie aplikacji nie jest tym samym, co uruchamianie programu w maszynie wirtualnej. Piaskownica to zazwyczaj lekka i dość łatwa w konfiguracji i obsłudze aplikacja, która posiada zarezerwowaną pamięć RAM, wirtualny dostęp do rejestrów procesora i określonych plików. Na przykład piaskownica procesów w Chrome, a środowisko uruchomieniowe Bitdefender Safepay (bezpieczna przeglądarka), poza technicznymi i wizualnymi aspektami niewiele się różnią. Uruchamiając aplikację w piaskownicy nadal ma ona dostęp do kluczowych zasobów hosta, ale programy spoza piaskownicy nie mają dostępu do sandboxa. Tak więc zmiany wprowadzone w piaskownicy nie są zapisywane na stałe, ani w niej, ani w systemie operacyjnym. A dowolne szkodliwe oprogramowanie, które zostało uruchomione w piaskownicy, nie może zaszkodzić systemowi „matce”, chyba że malware zdoła wykorzystać lukę 0-day i wyskoczyć z wirtualnego obszaru.

Maszyna wirtualna to zupełnie coś innego. Hiperwizor (np. Vmware, VirtualBox, Hyper-V, KVM) to aplikacja działająca pod kontrolą Windowsa, która tworzy środowisko symulujące całkowicie oddzielny komputer. Maszyna wirtualna ma ograniczony dostęp do sprzętu na hoście (procesora, RAM, karty graficznej, karty sieciowej, karty dźwiękowej), jednak posiada odrębny dysk twardy, rejestr i sterowniki.

Koncepcja zastosowana przez Microsoft jest w zasadzie pamieszaniem piaskownicy z maszyną wirtualną, w której będzie można pobrać i uruchomić dowolny kod, plik, program, dokument, wykonać bezpieczny przelew.

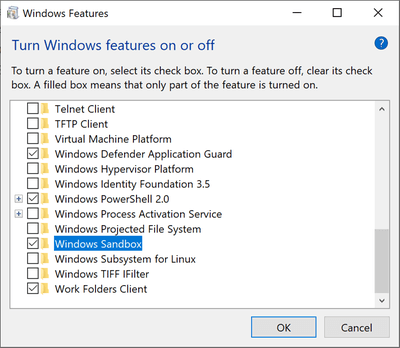

Wymagania Windows Sandbox:

- Dostępność dla Windows 10 Pro i Enterprise od wersji Windows 18305.

- Włączona wirtualizacja w ustawieniach BIOSU-u.

- Co najmniej 4GB RAM (zalecane 8GB).

- Wolnej przestrzeni 1GB (rekomendowany dysk SSD).

- Co najmniej 2-rdzeniowy CPU ze wsparciem wielowątkowości.

Zasada działania:

- Piaskownica przez każdym uruchomieniem będzie zerowana do ustawień fabrycznych (system automatycznie zadba o przywrócenie migawki do stanu początkowego).

- Wszystkie wprowadzone zmiany w piaskownicy nie będą zapisywane na stałe.

- Piaskownica będzie wykorzystywać wirtualizację sprzętową dla oddzielnego jądra za pomocą hiperwizora Microsoftu (stąd wysokie wymagania).

- Piaskownica będzie zachowywać się jako osobny system operacyjny w Windows, ale z oddzielnym jądrem, innym zarządzeniem pamięcią i wirtualną kartą graficzną.

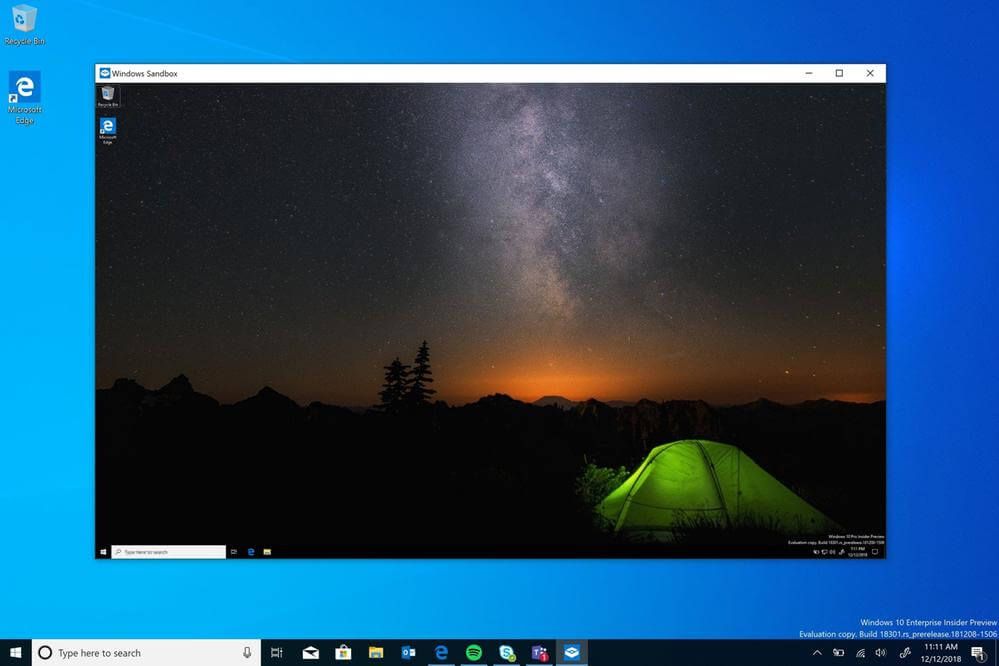

Technologia wykorzystana do budowy Windows Sandbox opiera się na kontenerach, które zostały zaprojektowane do działania w chmurze w Windows Serwer. Microsoft dorzucił do tego integrację z Windows 10, co sprawia, że Windows Sandbox jest lekką wirtualną maszyną — do uruchomienia potrzebuje obrazu systemu operacyjnego. Po stronie użytkownika aktywowanie funkcji systemowej Windows Sandbox spowoduje automatyczne zainstalowanie wymaganych komponentów.

Podsumowując, piaskownica Microsoftu to tak naprawdę maszyna wirtualna wykorzystująca wbudowany hiperwizor, posiadający funkcję przywracania migawek (przy każdym uruchomieniu), nowe zarządzanie pamięcią (które pozwala odzyskać pamięć RAM po zamknięciu pisakownicy) oraz dynamiczne i statyczne dzielenie się z plikami z hostem, które są wymagane do działania Windows Sandbox. W efekcie nowa „piaskownica-maszyna-wirtualna” waży 100 MB zamiast kilku gigabajtów. Windows Sandbox ma również zadbać o stan baterii komputera, która ma to kluczowe znaczenie w laptopach, gdzie oszczędzanie energii jest ważne dla użytkownika.

P.S. Jeżeli Microsoft udostępni API do tego rozwiązania, to Windows Sandbox będzie można wykorzystać do zautomatyzowanej analizy malware. Zalety i wady (przede wszystkim) śledzenia aktywności malware w piaskownicy są znane badaczom bezpieczeństwa.

Testy Windows Sandbox

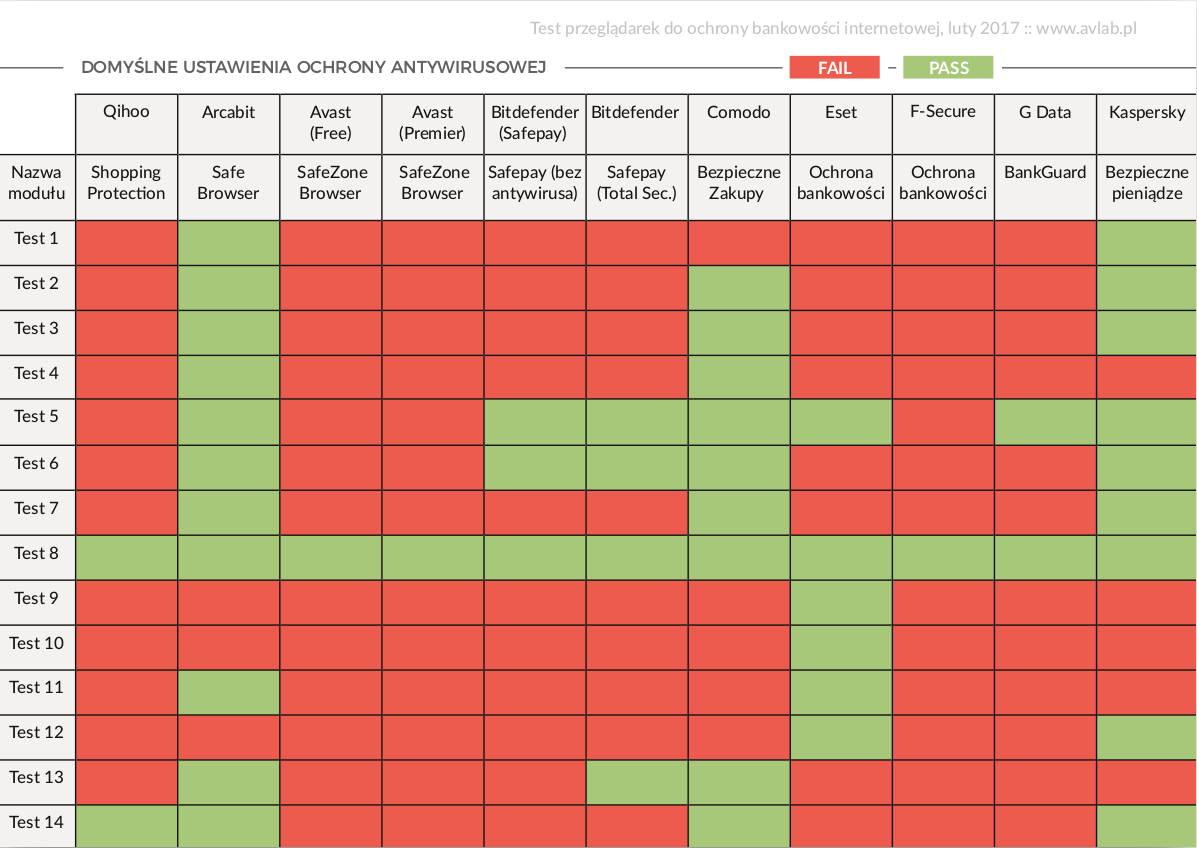

Wprowadzone rozwiązanie Windows Sandbox to na pewno krok w dobrym kierunku. Nowa funkcja nie ma bezpośredniego wpływu na ochronę w czasie rzeczywistym, ale za pomocą odizolowanego środowiska będzie można przetestować podejrzane załączniki oraz zrealizować przelew online. Tak, teoretycznie będzie to bezpieczna strefa przeznaczona dla finansowych operacji. Jak sprawdzi się w praktyce, tego jeszcze nie wiemy. Przekonamy się o tym podczas pierwszych testów, które chcemy przeprowadzić na początku 2019 roku. Dopiero wówczas będziemy mieć wgląd w to, czy Windows Sandbox może zastąpić tak zwane bezpieczne przeglądarki do wykonywania operacji finansowych, a także wirtualne kioski, takie jak Bitdefender Safepay lub Comodo Virtual Kiosk. Na razie mamy na ten temat jeden materiał, unikalny w skali globalnej, który wymaga aktualizacji (test opublikowano w lutym 2017 roku): Test antywirusowych modułów do ochrony bankowości internetowej.

Czy ten artykuł był pomocny?

Oceniono: 0 razy