W ostatnich tygodniach serwis aukcyjny Allegro.pl był dość częstym obiektem ataków DDoS. Jak przyznają przedstawiciele firmy „od lutego odnotowujemy zwiększoną ilość takich incydentów”. Według nieoficjalnych informacji ataki na serwis były przeprowadzane na zlecenie osoby z Polski przez dwie niezależne grupy hakerów. Zmiana hostingu pozwoliła pracownikom serwisu na poradzenie sobie z atakami. Po kwietniowej ofensywie teraz przyszedł czas na spersonalizowane ataki na samych użytkowników.

W zeszłym tygodniu pracownicy laboratorium antywirusowego G Data SecurityLabs otrzymali zgłoszenie od jednego z użytkowników. Był on adresatem podejrzanej korespondencji, której autorzy próbowali podszywać się pod operatora płatności internetowych PayU, jednego z serwisów Grupy Allegro. Treść maila informowała o naliczonej opłacie za wystawienie oferty w serwisie OtoMoto.pl (także jeden z serwisów grupy). Wiadomość zawierała szczegóły takie jak identyfikator w systemie PayU, kwotę, tytuł płatności oraz informacje dotyczącą doliczenia wymienionej kwoty do rachunku konta w serwisie Allegro. Przestępcy umiejętnie połączyli i wykorzystali dostępne pozycje z portfolio serwisów Grupy Allegro. Wszystkie elementy układały się w jedną w miarę logiczną całość.

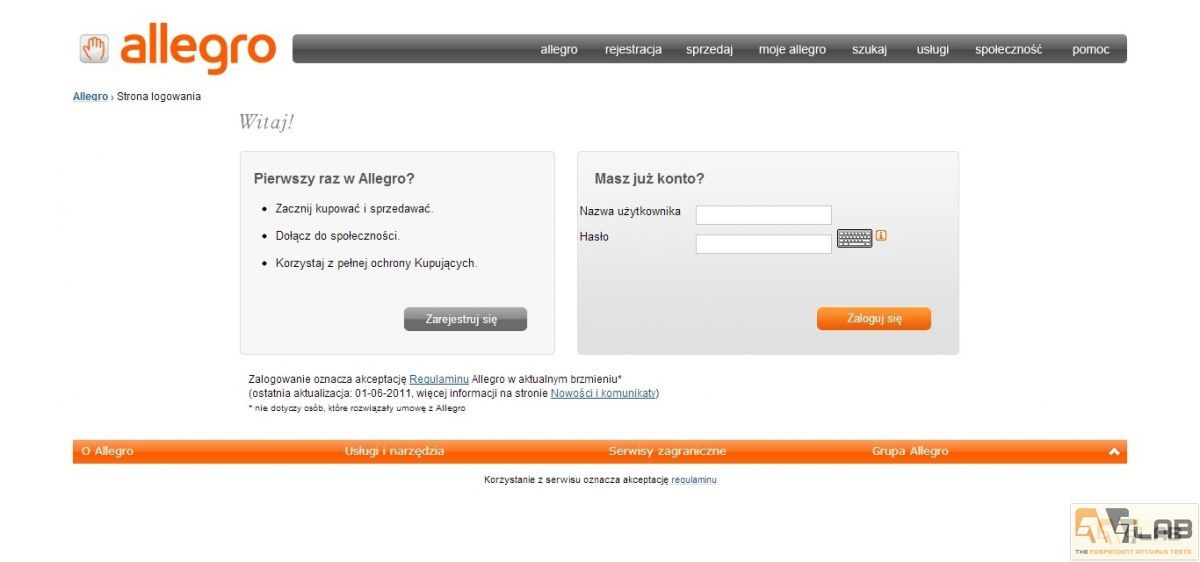

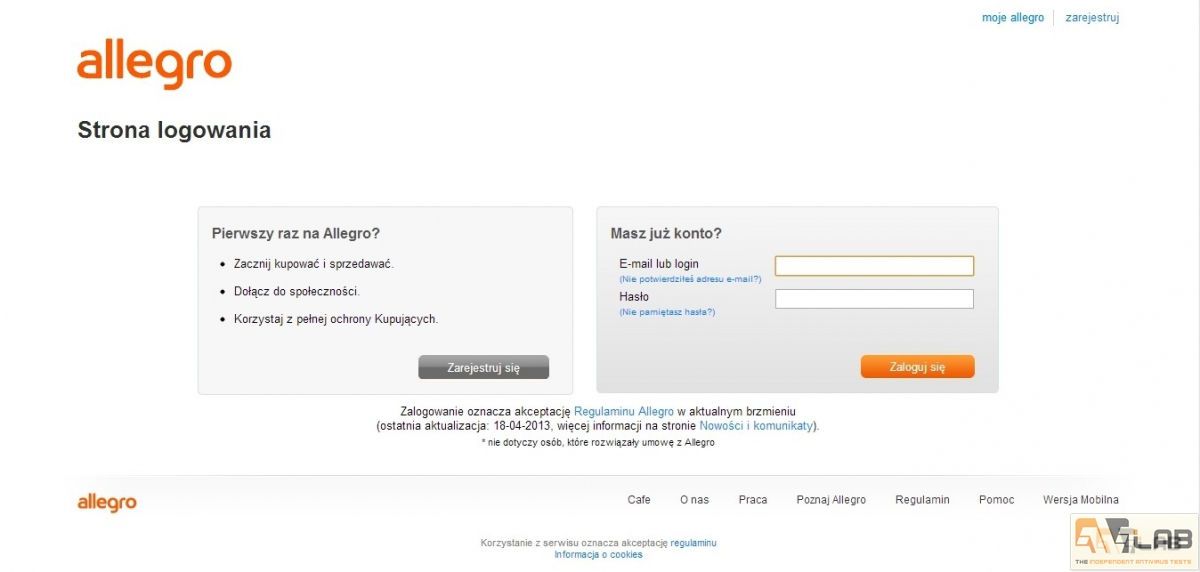

Kolejnym punktem korespondencji była wiadomość o obciążeniu bieżącego salda rachunku przypisanego do konta w serwisie aukcyjnym oraz informacja na temat możliwości ewentualnych działań w przypadku braku zgody na takie działanie. Użytkownik mógł kliknąć w jeden z dwóch odnośników. Pierwszy w przypadku braku zgody oraz drugi w przypadku wykazania chęci kontaktu z obsługą serwisu Allegro. Adresy URL przenosiły do fałszywej witryny logowania (poniżej porównanie).

Cały atak oparto o inżynierię społeczną, przestępcy starali się wywołać strach przed bezpodstawnym naliczeniem opłaty za niezamawianą usługę. Sama strona logowania różniła się nieznacznie od oryginału. Można to było stwierdzić po dokładniejszym i uważnym jej przejrzeniu, podstawową różnicą był brak szyfrowania połączenie SSL czyli tzw. „kłódeczki” w pasku adresowym przeglądarki. Adresy których używali cyberprzestępcy zostały dodane do Blacklist G Data SecurityLabs. Jednak podobne ataki wciąż mają miejsce, a jedynym sposobem na ich uniknięcie jest wzmożona czujność i kierowanie się kilkoma prostymi zasadami od G Data Software.

G Data radzi jak nie paść ofiarą phishingu:

- Administratorzy czy to banków czy portali aukcyjnych zazwyczaj nie wysyłają wiadomości zawierających prośbę o zalogowanie się w serwisie. Taki mail powinien zwiększyć naszą czujność, powinniśmy stosować się do zasady obowiązującej w ruchu drogowym – ograniczonego zaufania do innych uczestników, w tym przypadku, ruchu sieciowego.

- Nie otwieraj odnośników bezpośrednio z wiadomości e-mail. Jeżeli już postanowisz zalogować się w serwisie wpisz adres ręcznie do przeglądarki. Przestępcy stosują ten trik zamieszczając odnośniki przekierowujące do witryn które do złudzenia przypominają oryginały.

- Zamknij luki bezpieczeństwa – bądź pewny że oprogramowanie którego używasz jest to najnowsza wersja dostępna u producenta.

- Nigdy nie wysyłaj danych dostępowych poprzez e-mail – prośby o podanie loginu i hasła w wiadomości zwrotnej ignoruj od razu po ich otrzymaniu.

- Zwracaj uwagę czy znajdujesz się na właściwej stronie oraz czy połączenie jest szyfrowane – większość serwisów po przejściu do strony logowania wykorzystuję połączenie szyfrowane. Jeśli stwierdzisz jego brak, coś jest nie tak.

- Chroniony przez oprogramowanie zabezpieczające – dobre rozwiązanie w kwestii bezpieczeństwa powinno być podstawowym wyposażeniem, każdego użytkownika Internetu. Nie powinno się to ograniczać jedynie do programu antywirusowego, uzupełnieniem powinny być filtry spamowe, firewall oraz skaner w czasie rzeczywistym przed zagrożeniami online.

Czy ten artykuł był pomocny?

Oceniono: 0 razy