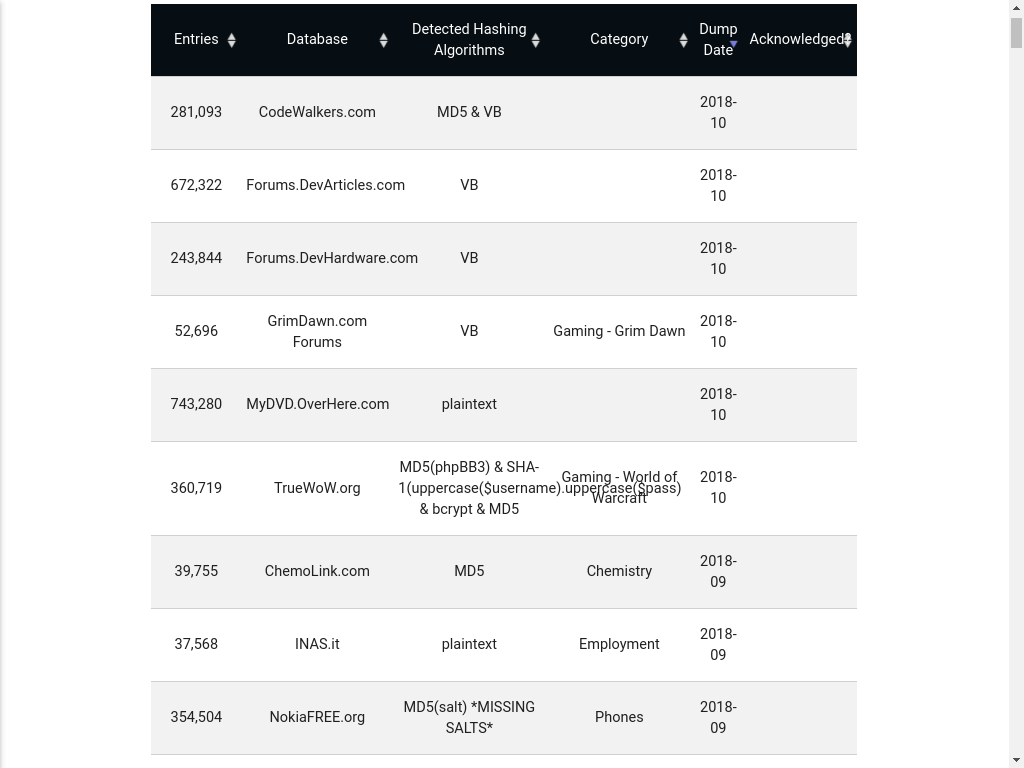

Serwis Vigilante.pw umożliwia wyszukanie szczegółowych informacji o wyciekach baz danych, m.in. haseł. Lista zawiera około 4,5 miliarda rekordów z ilością danych, nazwą strony dotkniętej atakiem, metodą szyfrowania (lub jej brakiem), kategorią witryny oraz potwierdzeniem wycieku.

Nawet szybki przegląd listy nasuwa jeden wniosek: najwięcej haseł, które wyciekły, było przechowywanych w postaci tzw. plaintext, czyli nieszyfrowanym tekstem. Dlatego szyfrowanie bazy danych oraz połączenia z serwerem jest bardzo ważne, o czym przypominamy wszystkim administratorom.

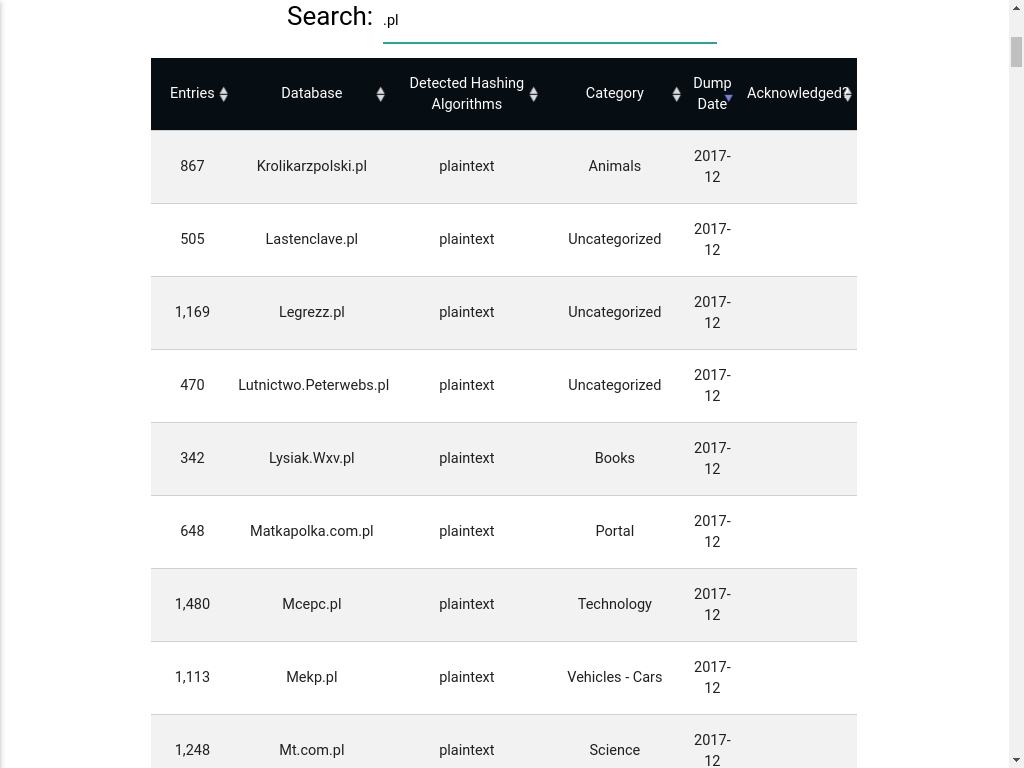

Całkiem sporo wyników zwraca wyszukanie domen .pl. I niestety wiele z nich nie stosowało żadnych zabezpieczeń do szyfrowania znaków, które wprowadzali na stronie użytkownicy.

Dzięki witrynie Vigilante.pw możemy sprawdzić, czy baza, do której zostały kiedyś zapisane nasze dane, została opublikowane w sieci w wyniku ataku hackerskiego. Przykładowo Facebook został zaatakowany w 2012 roku. Wtedy przestępcy poznali adresy e-mail, nazwy użytkowników i ich identyfikatory, ale nie hasła. Z kolei Twitter też był ofiarą wycieku bazy danych i niestety zapisywał już hasła w bazie danych w postaci szyfrowanej. Najnowszy wyciek dodany do Vigilante.pw jest z października i dotyczy strony codewalkers.com.

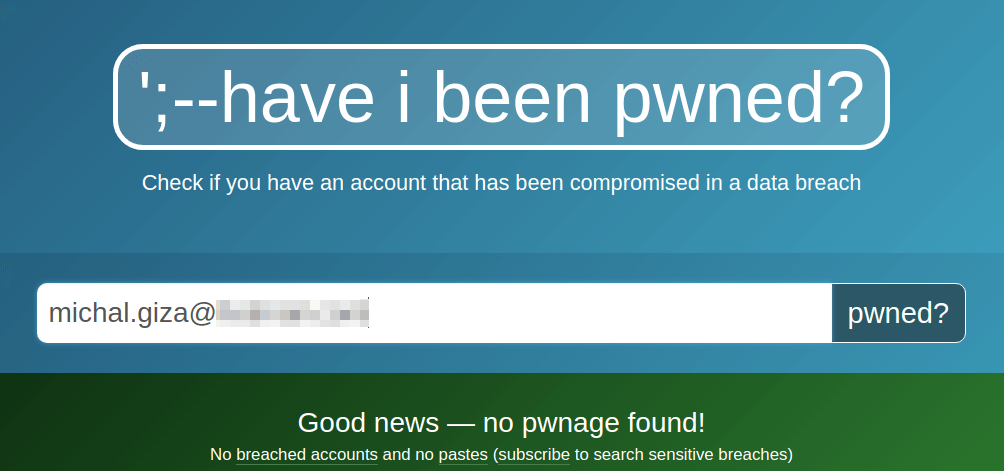

A w jaki sposób użytkownik może się dowiedzieć, czy jego hasło wyciekło? Na pewno nie korzystając z Vigilante.pw, ponieważ serwis podaje jedynie datę wycieku, stronę której dotyczył i algorytm szyfrowania rekordów. Z pomocą przychodzi haveibeenpwned.com, gdzie podając e-mail możemy sprawdzić, czy nie jest powiązany z hasłem z wycieku. Ciekawą stroną jest też privacyaudit.me (przy jej tworzeniu współpracował Kaspersky Lab), która wyszukuje bardzo dokładne informacje o aktywności internauty w sieci, nawet o tej dawno zapomnianej.

Jako gość / użytkownik na bezpieczeństwo bazy danych odwiedzanej strony nie mamy bezpośredniego wpływu. Jeśli wiemy, że hasła przechowuje plain-textem lub wysyła je e-mailem, to warto poinformować o tym znane branżowe portale, np. AVLab. Często prośba o zwiększenie zabezpieczeń od uznanego portalu spowoduje szybszą reakcję, niż zwrócenie uwagi użytkownika. Poza tym warto włączyć weryfikację dwuetapową lub U2F (do tego służy Yubikey). Mocne i unikatowe hasło nie ochroni przed wyciekiem, ale powinno być stosowane. Przestępca, który uzyska jedno hasło będzie próbował zalogować się za jego pomocą do innych serwisów.

Czy ten artykuł był pomocny?

Oceniono: 0 razy