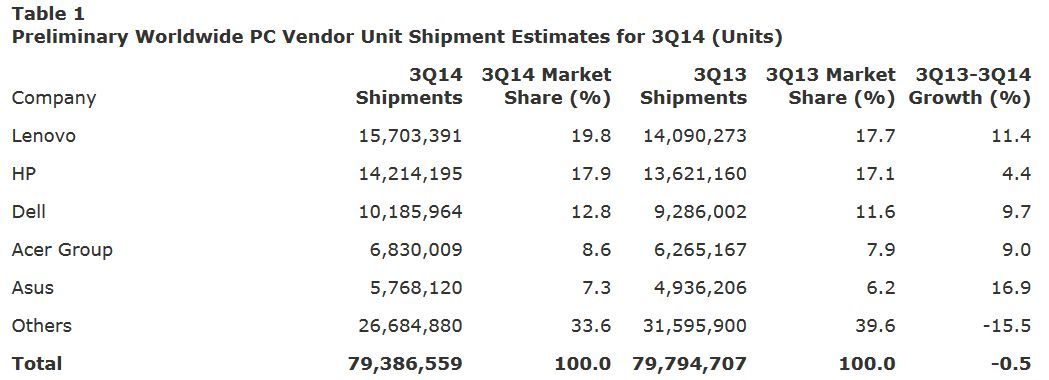

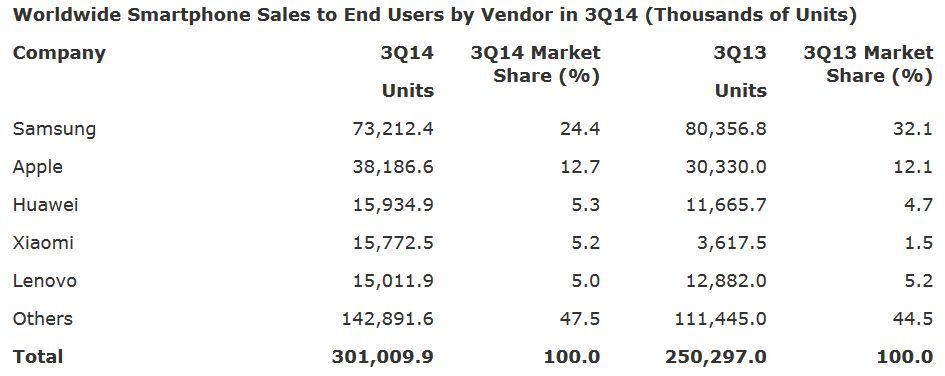

Jednym z podstawowych urządzeń wykorzystywanych do pracy przez pracownika to nie tylko komputer stacjonarny, ale także laptop, tablet oraz smartfon, z poziomu których dostęp do danych korporacyjnych przechowywanych w chmurze odbywa się na takiej samej zasadzie jak ze stacjonarnej maszyny roboczej. Według Gartnera w 3 kwartale 2014 roku sprzedano prawie 80 milionów komputerów na całym świecie, to żadna konkurencja w porównaniu do 301 milionów sprzedanych smartfonów w tym samym okresie.

Wzrost liczby mobilnych urządzeń wykorzystywanych przez pracowników do wykonywania swoich obowiązków początkowo nie zawsze szedł w parze ze zgodą i wiedzą pracodawcy o stosowaniu tego typu praktyk. Powodowało to tylko zamieszanie oraz utratę kontroli nad bezpieczeństwem i weryfikacyjnym dostępem do zasobów. Z czasem przywędrował do nas z Europy Zachodniej (a wcześniej ze Stanów) trend BYOD, który na stałe zapoczątkował już stosowanie prywatnych urządzeń w celach służbowych. Użytkownicy kupowali własne urządzenia i byli odpowiedzialni za nie, czasami firma zwracała im część poniesionych kosztów lub odkupowała urządzenia na zasadzie cesji. W teorii więc, wszyscy byli zadowoleni – użytkownik mógł pracować z systemem do którego był przyzwyczajony, zwiększała się jego produktywność, a firmy zmniejszały koszty zakupu nowych urządzeń. Ale co poszło nie tak? Jak zwykle (nie)bezpieczeństwo…

Policy Security

Aby zwiększyć bezpieczeństwo nie tyle samego użytkownika co danych, do których ma dostęp stosuje się restrykcyjne (lub mniej) reguły polityki bezpieczeństwa. Wymusić je można na kilka sposobów, m.in.:

- poprzez zainstalowanego odpowiedniego agenta,

- po rozpoznaniu systemu operacyjnego urządzenia,

- po podłączeniu urządzenia do bezprzewodowej sieci firmowej.

Ustanowione reguły mogą być inne w zależności od zastosowanych rozwiązań bezpieczeństwa oraz od wymogów przedsiębiorstwa w zakresie ochrony danych. Jednak nadal nie rozwiązuje to ryzyka ich utraty na skutek złośliwego oprogramowania lub cyberataku.

Patentem na te incydenty może stać się VMI (Virtual Mobile Infrastructure). Tak jak w przypadku VDI (Virtual Desktop Infrastructure) użytkownik otrzymuje dostęp do zasobów znajdujących się na serwerze z poziomu maszyny wirtualnej. Dlaczego więc nie zastosować tego samego rozwiązania dla urządzeń mobilnych?

Virtual Mobile Infrastructure

Z taką inicjatywą wyszli specjaliści z Trend Micro. Twierdzą oni, że użytkownik bez dostępu do wirtualnego systemu operacyjnego w żaden sposób nie wpłynie na obniżenie bezpieczeństwa danych. Co najważniejsze, właściwe wdrożenie rozwiązania VMI drastycznie zmniejszy ryzyko utraty danych na skutek szkodliwego działania pracownika, bowiem po odłączeniu od VMI nie będzie miał do nich. Zdaniem Trend Micro, rozwiązanie takie byłoby szczególnie przydatne w medycynie – nie narażałoby to serwerów szpitalnych na ryzyko utraty danych oraz w branżach, gdzie istnieją restrykcyjne ograniczenia regulujące dostępu do nich. Ponadto VMI pomogłoby zarządzać tym ryzykiem jednocześnie zmniejszając problemy związane z BYOD.

Czy ten artykuł był pomocny?

Oceniono: 0 razy