Szyfrowanie. Operacja kryptograficzna polegająca na zabezpieczeniu danych przed niepowołanym dostępem. Ze szyfrowania korzystamy wszyscy, nawet nieświadomie. Na przykład w systemach mobilnych: w Androidzie od wersji „6” mamy „Sejf” w aplikacji „Pliki”, natomiast w iOS szyfrowanie jest domyślnie aktywowane podczas konfiguracji kodu dostępu do telefonu (passcode). Jednak zabezpieczenie danych za pomocą szyfrowania to jedno. Z kolei ochrona systemu operacyjnego przed obejściem jego zabezpieczeń w celu uzyskania dostępu do tych danych, to już zupełnie inna bajka. Inaczej mówiąc, obchodząc zabezpieczenia blokady telefonu lub Windowsa, jesteśmy w stanie dobrać się do plików bez względu na to, jak skomplikowanych algorytmów użyto do szyfrowania. Zaszyfrowane urządzenie jest tak bezpieczne, jak bezpieczny jest system operacyjny. W kontekście komunikatorów nabiera to arcyważnego znaczenia.

Nie bez powodu wspominamy o słabościach systemów operacyjnych w kontekście szyfrowania. Naukowcom z holenderskiego uniwersytetu udało się uzyskać dostęp do plików z zaszyfrowanych dysków SSD. Poddane inżynierii wstecznej oprogramowanie układowe ujawniło, że w teorii dyski SSD zapewniają sprzętowe szyfrowanie (które jest szybsze niż za pomocą np. BitLockera lub VeraCrypt), w praktyce są pozbawione fundamentalnej cesze przytaczanej przez producentów — bezpieczeństwa.

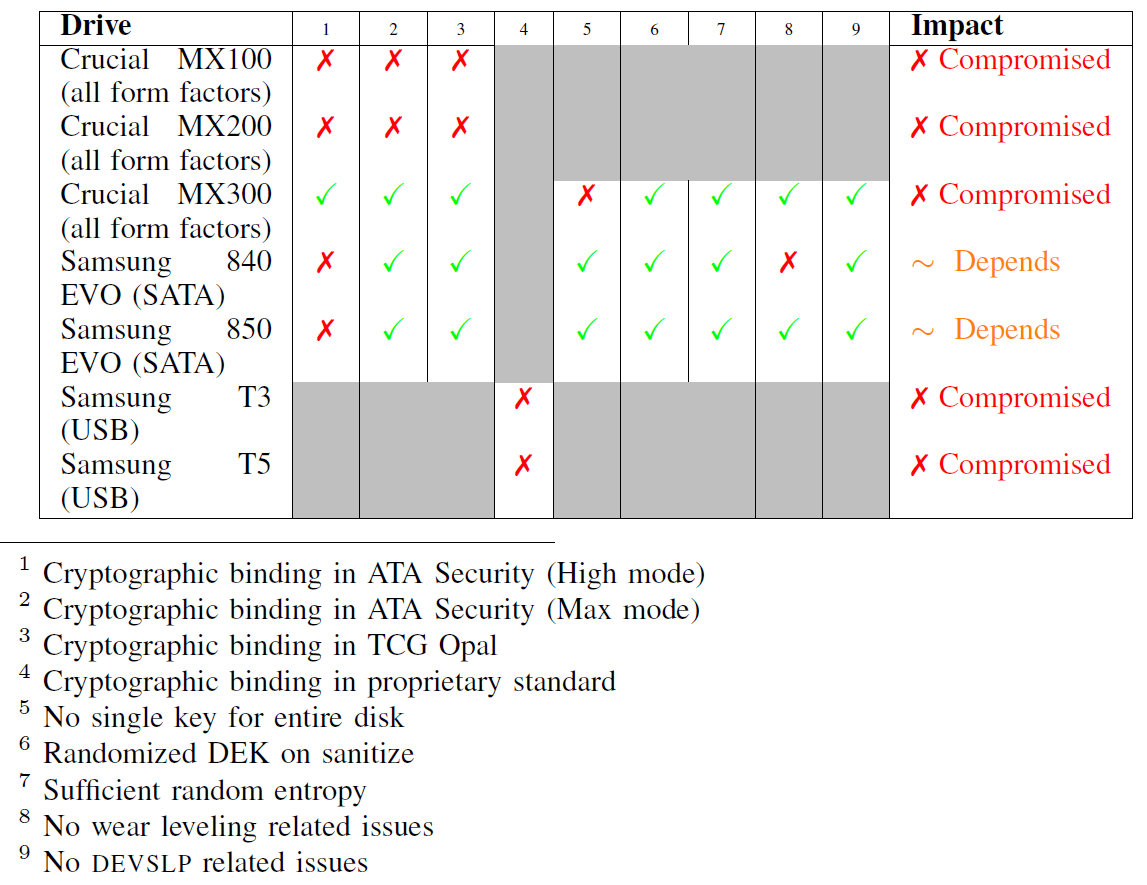

Naukowcy w praktyce udowodnili, że wiele implementacji szyfrowania sprzętowego ma na tyle poważne wady, że dla kilku popularnych dysków SSD udało się całkowicie odzyskać dane bez znajomości kluczy deszyfrujących. Dane udało się odzyskać z zaszyfrowanych dysków: Crucial MX100, Crucial MX200, Crucial MX300, Samsung T3 i Samsung T5. W pozostałych dwóch przypadkach dla dysków Samsung 840 EVO i Samsung 850 EVO, pliki również dało się odszyfrować przy niektórych wersjach firmware.

Badanie ujawniło jeszcze jedną słabość, jeśli można to tak nazwać. Otóż jeżeli dysk wspiera sprzętowe szyfrowanie, a na dysku zainstalowany jest Windows z funkcją BitLocker, to szyfrowanie danych — wydawałoby się, że realizowane programowo — za pomocą BitLockera będzie realizowane przez dedykowany koprocesor, a zarządzaniem kluczami będzie się zajmował BitLocker. Jeżeli ktoś sądził, że szyfrując pliki BitLockerem, jest odporny na wady sprzętowe, to się grubo pomylił. Inaczej mówiąc, jeżeli funkcja sprzętowego szyfrowania będzie włączona w biosie, to BitLocker będzie z niej korzystał. Jedyną możliwością niekorzystania z tej zależności jest wyłączenie sprzętowego szyfrowania i dopiero wówczas zastąpienie szyfrowania sprzętowego szyfrowaniem programowym za pomocą np. VeraCrypt lub BitLocker.

Z technicznego punktu szyfrowanie programowe może być stosowane dla pojedynczego pliku lub całego dysku. Szyfrowanie całego dysku, niezależnie od ilości partycji, jest jak najbardziej słuszne, ponieważ eliminuje wady związane z wyciekiem wrażliwych danych, na przykład plików tymczasowych, plików stronicowania i pamięci podręcznej. Korzystając z systemu Linux, warto o tym wiedzieć, ponieważ (w zależności od dystrybucji) podczas instalacji są dwie opcje do wyboru: albo szyfrowanie całego dysku, albo szyfrowanie katalogów użytkownika. Szyfrowanie programowe ma oczywiście swoje wady, takie jak to, że klucz szyfrowania jest obecny w pamięci RAM podczas pracy komputera. Przełączenie się w stan hibernacji pozostawia ten klucz w pamięci operacyjnej, dlatego oddalając się od laptopa, nie zapomnijcie wyłączyć komputera. A najlepiej wyjmijcie kość RAM i zabierzcie ze sobą, ponieważ i wtedy możliwa jest kradzież haseł z pamięci komputera z zaszyfrowanego dysku.

Czy ten artykuł był pomocny?

Oceniono: 0 razy