W XXI wieku walutą nie jest już tradycyjny pieniądz. Prawdziwy bój toczy się o informację. Cyfrowe bity, które zawierają poufne dane, są możliwe do oczytania przez człowieka i sprawiają, że konkurent może zyskać przewagę technologiczną. Informacja ma bezpośredni wpływ na życie w prawdziwym świecie. Jeśliby zapytać przypadkowych przechodniów, czy oddaliby hasło do swojej skrzynki pocztowej, prawdopodobnie grzecznie by odmówili. Ale jeśli tych samych ankietowanych zapytać, czy mają coś od ukrycia, to 99% z nich odpowie, że nie. Sprawdźmy więc, czy komunikator UseCrypt coś na to poradzić.

Informacja to pewnego rodzaju wymiana barterowa za korzystanie z oprogramowania bez płacenia pieniądzem znanym z gospodarki opartej na zasobach. Paradoksalnie nawet najmłodsze pokolenie, które nie zna świata bez smartfonów i tabletów, w dalszym ciągu nie jest w stanie pojąć, że informacja to jednostka monetarna, tyle że cyfrowa i rodem z XXI wieku. To po prostu nowoczesny środek płatniczy. Nie wierzycie? F-Secure przeprowadził eksperyment, w którym rodzice oddawali swoje dziecko za dostęp do Wi-Fi — za informację. Z kolei Kaspersky Lab wymyślił cyber-walutę i sprzedawał towar za zdjęcia. Czy zgodzilibyście się kupić produkt za swoje prywatne pliki?

Na przestrzeni ostatnich lat przyzwyczajono społeczeństwo, że dzięki informacji duże korporacje są w stanie profilować życie w Internecie, udostępniając za darmo swoje usługi. Na szczęście świadomych użytkowników powoli, ale systematycznie przybywa. Już nie tak chętnie, jak kiedyś oddajemy prywatne dane w obce ręce. Pomagają w tym komunikatory, przez które możemy nie tylko rozmawiać, ale i przesyłać w takiej samej zaszyfrowanej formie informacje. Jednym z takich komunikatorów jest UseCrypt Messenger. To owoc polskich inżynierów z warszawskiej firmy UseCrypt S.A.

Za przygotowanie materiału o komunikatorze UseCrypt nie wzięliśmy wynagrodzenia. Spotkanie z przedstawicielem UseCrypt zostało umówione całkowicie przypadkowo podczas wizyty w Warszawie na jednej z branżowych konferencji we wrześniu 2018 roku. Ten artykuł powstał na bazie pytań, które mieliśmy okazję zadać Jakubowi Sierakowskiemu, prezesowi UseCrypt S.A.

UseCrypt Messenger sięga do historii

Firma w swoich materiałach o komunikatorze UseCrypt Messenger nawiązuje do Enigmy, maszyny kryptograficznej używanej podczas II wojny światowej do generowania zaszyfrowanych wiadomości. Ów maszyna posiadała około 158 trylionów możliwych rozwiązań, przez co jej szyfr był uznawany za niemożliwy do złamania. I tak było do 1932 roku, kiedy trzech polskich matematyków zdołało złamać kod Enigmy przyczyniając się do szybszego zakończenia II wojny światowej.

Jeśli chodzi o bezpieczeństwo współczesnego komunikatora UseCrypt Messenger, to producent zwraca uwagę na fakt, że na serwerze nie są przechowywane żadne dane i metadane, ani tym bardziej żadne adresy IP użytkowników. Tak naprawdę to serwery UseCrypt-u nie uczestniczą w procesie kryptograficznym. Jedynie co wymieniają to cząstkowe informacje o parametrach szyfrowania, które pochodzą z obu urządzeń lub grupy urządzeń (jeśli uczestniczymy w grupowej konwersacji). W związku z tym dostawca usługi nie jest w stanie rozszyfrować danych, jakie przepływają przez serwer.

Podczas zakładania konta, gdzie podajemy numer telefon, widzimy potencjalnych znajomych z listy kontaktów telefonu, którzy już mają zainstalowany komunikator. Te dane na urządzeniu są przechowywane otwartym tekstem, lecz podczas odpytywania serwera komunikatora, są one zamieniane do skrótu kryptograficznego i w takiej zaszyfrowanej formie są wysyłane, aby możliwe było połączenie się z drugą osobą. Tak więc w przypadku fizycznego przejęcia urządzenia, danych z komunikatora nie da się odzyskać. Ponadto ów skrót nie jest przechowywany na stałe na serwerze w przeciwieństwa np. do komunikatora Viber (który zbiera kopie numerów telefonów i kontaktów). Podobnie z WhatsApp-em, który wymienia wszystkie dane, kontakty oraz historię wiadomości z Facebookiem do celów marketingowych.

Jak czytamy w zapisach licencyjnych: WhatsApp zbiera i udostępnia całą masę danych o użytkowniku i dzieli się z nimi, i to nie tylko z Facebookiem, ale także z firmami współpracującymi z Facebookiem. Tak naprawdę, jeśli prywatność jest najważniejszym aspektem komunikatora, to korzystanie z WhatsApp-a to bardzo zły pomysł. Jeśli nieposzanowanie prywatności jest dla użytkownika do zaakceptowania, to nikogo nie będziemy zniechęcać. Szyfrowanie end-to-end zastosowane w WhatsApp jest bezpieczne, natomiast to, co robi aplikacja z pozostałymi danymi, które są zapisane w telefonie, to całkiem inna historia.

Technicznie o komunikatorze UseCrypt

W komunikatorze UseCrypt Messenger zastosowano kilka rodzajów szyfrowania, które zabezpieczają wiadomości tekstowe i rozmowy głosowe. Algorytmem, który szyfruje wiadomości tekstowe jest TextSecure. Z kolei algorytm ZRTP odnosi się do całego protokołu odpowiedzialnego za realizację połączenia głosowego. W obu przypadkach protokoły te są dodatkowo wspierane przez AES-256.

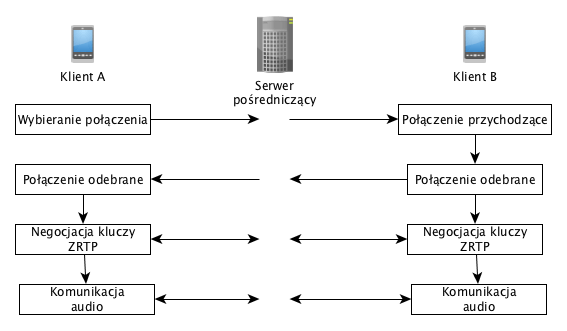

Analizując powyższy schemat, to podczas nawiązywania połączenia z drugim człowiekiem, który używa UseCrypt Messenger, smartfon najpierw ustanawia zwykłe, nieszyfrowane połączenie. Następnie generuje klucz na podstawie protokołu ZRTP (Zimmermann & Real-time Transport Protocol). Po wynegocjowaniu kluczy na obu urządzeniach cała transmisja jest szyfrowana. Protokół ZRTP umożliwia wykrycie ataku MITM przez wyświetlanie krótkich haseł literowych. Rozmówcy powinni te hasła porównać ustnie — zapytać siebie nawzajem, co widzą na ekranie. Protokół ZRTP nie potrzebuje odwoływania się do żadnych serwerów, jednak komunikator z uwagi na charakter wymiany informacji pomiędzy odbiorcami, wykorzystuje serwer pośredniczący, który nie przechowuje żadnych danych. W związku z tym cała operacja jest bardzo bezpieczna dla obu stron komunikacji.

Więcej o protokole ZRTP, który bazuje na algorytmie Diffiego-Hellmana napisali w języku polskim prof. ndzw dr inż. Wojciech Nowakowski z Instytutu Maszyn Matematycznych oraz prof. ndzw dr. hab. Inż. Tomasz Adamski z Instytutu Systemów Elektronicznych, Wydziału Elektroniki i Technik Informacyjnych na Politechnice Warszawskiej. Lektura zawiera także ciekawe informacje o (nie)bezpieczeństwie korzystania ze Skype i innych komunikatorów.

Negocjowanie wymiany kluczy opisali w bardzo zrozumiały sposób polscy naukowcy, więc ich zacytujemy:

Połączenie ZRTP składa się z trzech faz:

W fazie pierwszej, zostaje zestawione nieszyfrowane połączenie pomiędzy rozmówcami i programy używane do rozmowy sprawdzają, czy druga strona obsługuje szyfrowanie połączeń.

Jeśli tak (to w fazie drugiej) rozpoczynane jest szyfrowane połączenie – po zakończeniu fazy drugiej, obaj rozmówcy słyszą się nawzajem, są w połączeniu szyfrowanym, ale nie mogą być pewni, czy nie są ofiarami ataku MITM.

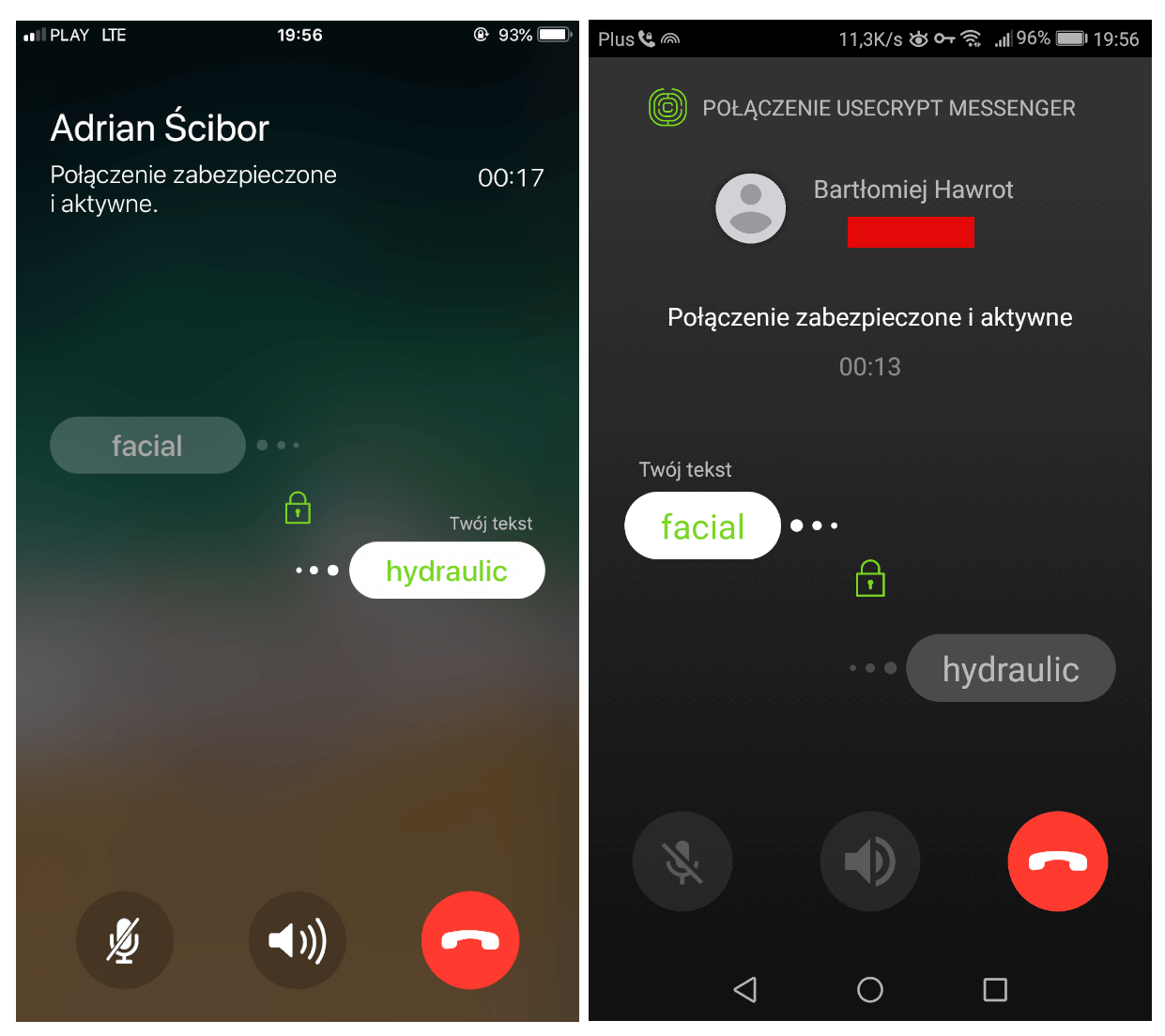

W fazie trzeciej, na ekranach obu z nich pojawia się ten sam czteroznakowy kod. Jeśli rozmawiając potwierdzą, że obaj widzą ten sam kod – mogą być pewni, że nikt ich nie podsłuchuje.

Jak już wspomniano, na potrzeby każdej rozmowy generowany jest inny, losowy klucz. Zaraz po zakończeniu rozmowy jest kasowany z pamięci. Zauważmy więc, że jeśli nawet ktoś nagra całą rozmowę w postaci zaszyfrowanej i np. ukradnie laptopa z którego ta rozmowa była przeprowadzona, nadal nie będzie w stanie jej odzyskać.

Protokół ZRTP jest otwarty i zaraz po jego publikacji pojawiło się kilka programów, które go wykorzystują. Obecnie obsługiwany jest na każdej liczącej się platformie, zarówno komórkowej, jak i desktopowej. Protokół ZRTP definiuje wyłącznie sposób szyfrowania i z tego powodu może być stosowany razem z praktycznie każdym istniejącym protokołem komunikacji.

A więc rozmawiając z drugą osobą, po 60 minutach zostaniemy automatycznie rozłączeni. To nie jest wada techniczna, a zaprogramowana architektura bezpieczeństwa. Generowany za każdym razem nowy klucz powstaje z wykorzystaniem protokołu ZRTP, a jego autorem jest ten sam człowiek, który stoi za protokołem PGP, do dzisiaj powszechnie stosowanym na całym świecie. To znacząco minimalizuje ryzyko złamania klucza i podsłuchania rozmówców. W rzeczywistości przejęcie takiego klucza i jego obliczenie zajęłoby miliony lat. Przełamanie zabezpieczeń w ciągu jednej godziny jest właściwie niemożliwe, a nawet gdyby się to udało, to po godzinie taki klucz będzie już bezużyteczny.

Wykorzystany protokół ZRTP (Zimmermann Real-Time Protocol) pozwala na negocjację klucza kryptograficznego dopiero w momencie zestawienia połączenia pomiędzy klientami usługi. Rozwiązania konkurencyjne korzystają z klucza ustalonego przed wykonaniem połączenia, co pozwala na wprowadzenie tylnych furtek do oprogramowania, umożliwiających odtworzenie prowadzonej komunikacji. W UseCrypt Messenger dla uzyskania pewności rozmówcy po nawiązaniu połączenia mogą zapytać się nawzajem o widoczne na telefonie wyrazy i mieć pewność, że uczestniczą w ramach tej samej rozmowy (i że nie są podsłuchiwani w ramach ataku MITM). Dla pełnego bezpieczeństwa należałoby rozpocząć rozmowę od porównania tych znaków. Jeżeli są takie same, to połączenie jest bezpieczne — nikt nie przechwytuje komunikacji pomiędzy punktami.

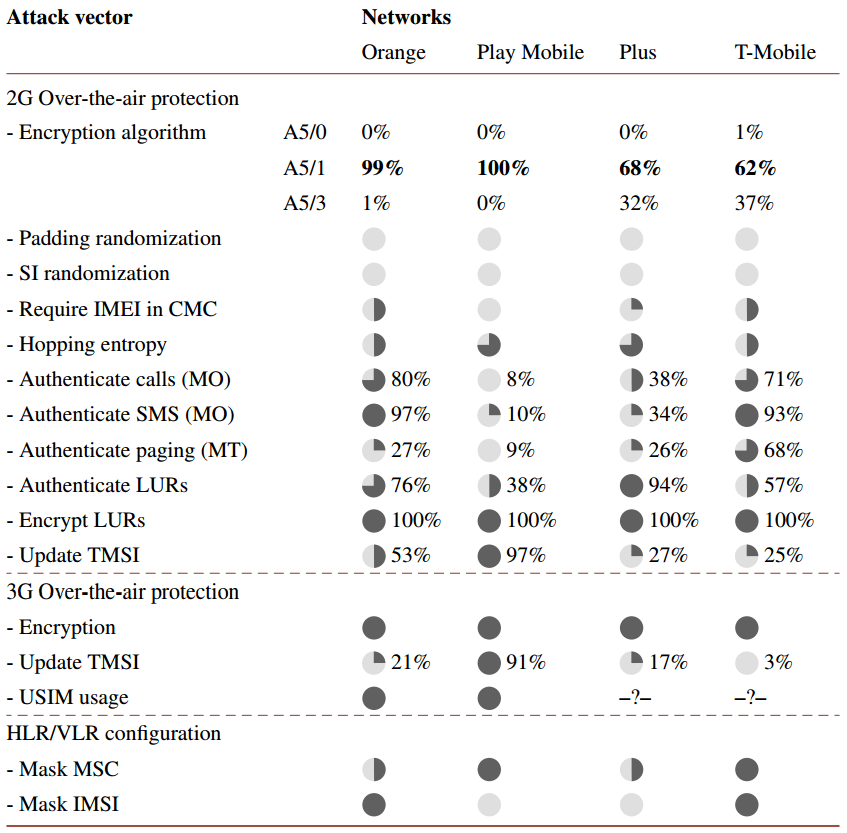

Do szyfrowania komunikacji dodatkowo jest wykorzystywany algorytm szyfrujący AES, dla którego w odróżnieniu od stosowanych w standardowej komunikacji telefonicznej szyfrów A5/2 i A5/3, nie zostały wykazane praktyczne ataki. Można to porównać na przykładzie bezpieczeństwa polskich sieci GSM. Operatorzy Play, T-Mobile, Orange, Plus:

Raport wskazuje na słabość algorytmów A5/0, A5/1 i A5/3. Prawie we wszystkich rozpatrywanych przypadkach można rozszyfrować komunikację i podsłuchać rozmówców. UseCrypt stosuje dodatkowe zabezpieczenie w postaci własnego szyfrowanego kanału algorytmem AES o długości klucza 256 bitów.

A co z jakością połączeń? Czy kompresja danych i ich szyfrowanie wpływa na pogorszenie głosu słyszanego w telefonie?

CBR powoduje, że każda sekunda rozmowy jest kodowana na stałą ilość danych. W VBR ilość danych jest różna w zależności od treści rozmowy (chwile ciszy, zmiany tonacji, itp.).

Plusy to mniejsza ilość danych i lepsza jakość. Minusy — można zbudować słownik najpopularniejszych słów i ich odpowiedników w postaci ilości danych na słowo. Stąd można deszyfrować większość komunikacji nie posiadając klucza. W UseCrypt atak ten nie ma miejsca, gdyż każdy dźwięk jest kodowany stałą ilością danych.

– wyjaśnia Kamil Kaczyński, specjalista kryptolog.

Na potrzeby realizacji połączenia głosowego wykonywane jest kodowanie dźwięku z wykorzystaniem programowego Vocoder-a. Dane są poddawane procesowi szyfrowania i po stronie odbiorcy odtwarzane 1:1. Nie ma zatem mowy o przekłamaniu choćby pojedynczego dźwięku. Sam algorytm kompresji zapewnia dźwięk o jakości HD-Voice z częstotliwością próbkowania 16 kHz. Komunikacja głosowa wymaga od użytkownika posiadania łącza internetowego o prędkości minimum 28,8 Kb/s (wysyłanie i pobieranie). Oznacza to, iż połączenie może być w takiej samej jakości realizowane zarówno w sieci 3G, 4G, jak i 2G z wykorzystaniem transmisji EDGE. Transmisja GPRS może skutkować utratą części pakietów i nie jest zalecana dla połączeń głosowych.

W odróżnieniu od rozwiązań konkurencyjnych wykorzystujących kodeki o zmiennej przepływności (VBR) w UseCrypt Messenger wykorzystano kodek o stałej przepływności (CBR). Podyktowane jest to zwiększeniem poziomu bezpieczeństwa całej usługi. Kodeki o zmiennej przepływności są podatne na ataki typu side-channel. Umożliwiają one odzyskanie większości komunikacji bez potrzeby dokonywania odszyfrowania. Kodek CBR jest całkowicie odporny na ten rodzaj ataków.

CBR w przeciwieństwie do VBR w np. w Telegram, nie pozwala na „odtworzenie zawartości rozmowy z 50-90% dokładnością w kilkunastu językach”. Tak twierdzi pięciu naukowców z Uniwersytetu Johna Hopkinsa z Katedry Nauk Komputerowych w Baltimore (USA). W swojej pracy naukowej tłumaczą, że:

Our results show that an eavesdropper who has access to neither recordings of the speaker’s voice nor even a single utterance of the target phrase, can identify instances of the phrase with average accuracy of 50%. In some cases, accuracy can exceed 90%.

UseCrypt Messenger projektowany z myślą o najwyższym bezpieczeństwie nie idzie na kompromisy. Celowo wykorzystany algorytm CBR daje odporność na ataki side-channel.

Anonimowość rozmówców

Komunikator może być zarejestrowany na dowolny numer telefonu, także numer wirtualnego operatora. Nie jest wymagane, by na stałe łączyć komunikator z kartą SIM, ale początkowa instalacja aplikacji musi odbyć się poprzez przesłanie kodu SMS lub kodu z weryfikacji głosowej. Konieczność ponownej rejestracji występuje tylko po zmianie urządzenia lub przeinstalowaniu aplikacji. Komunikator może być wykorzystywany bez aktywnej karty SIM (wymagane jest wtedy połączenie z Internetem).

Produkt firmy Usecrypt S.A. pozwala na animizację adresu sieciowego użytkowników usługi. Aplikacja wykorzystuje węzły pośredniczące, które rozdzielają ruch pomiędzy użytkownikami końcowymi. Ukrywany jest adres IP — każda ze stron komunikacji posiada jedynie adres IP serwera pośredniczącego. To bardzo ważne w kontekście komunikatorów, które mogą łączyć się z serwerami na terytorium Stanów Zjednoczonych. Stwarza to szereg zagrożeń dla przetwarzanych metadanych połączeń, które mogą zostać ujawnione. UseCrypt Messenger posiada bazę serwerową zlokalizowaną w Europie, która nie podlega jurysdykcji USA. Dodatkowo na żądanie klienta dla największych instytucji możliwe jest wdrożenie serwera w infrastrukturze klienta. Pozwoli to osiągnąć pełną kontrolę nad przepływanymi informacji. Ani jeden bit danych nie będzie wysyłany poza serwery komunikatora wdrożonego w firmie.

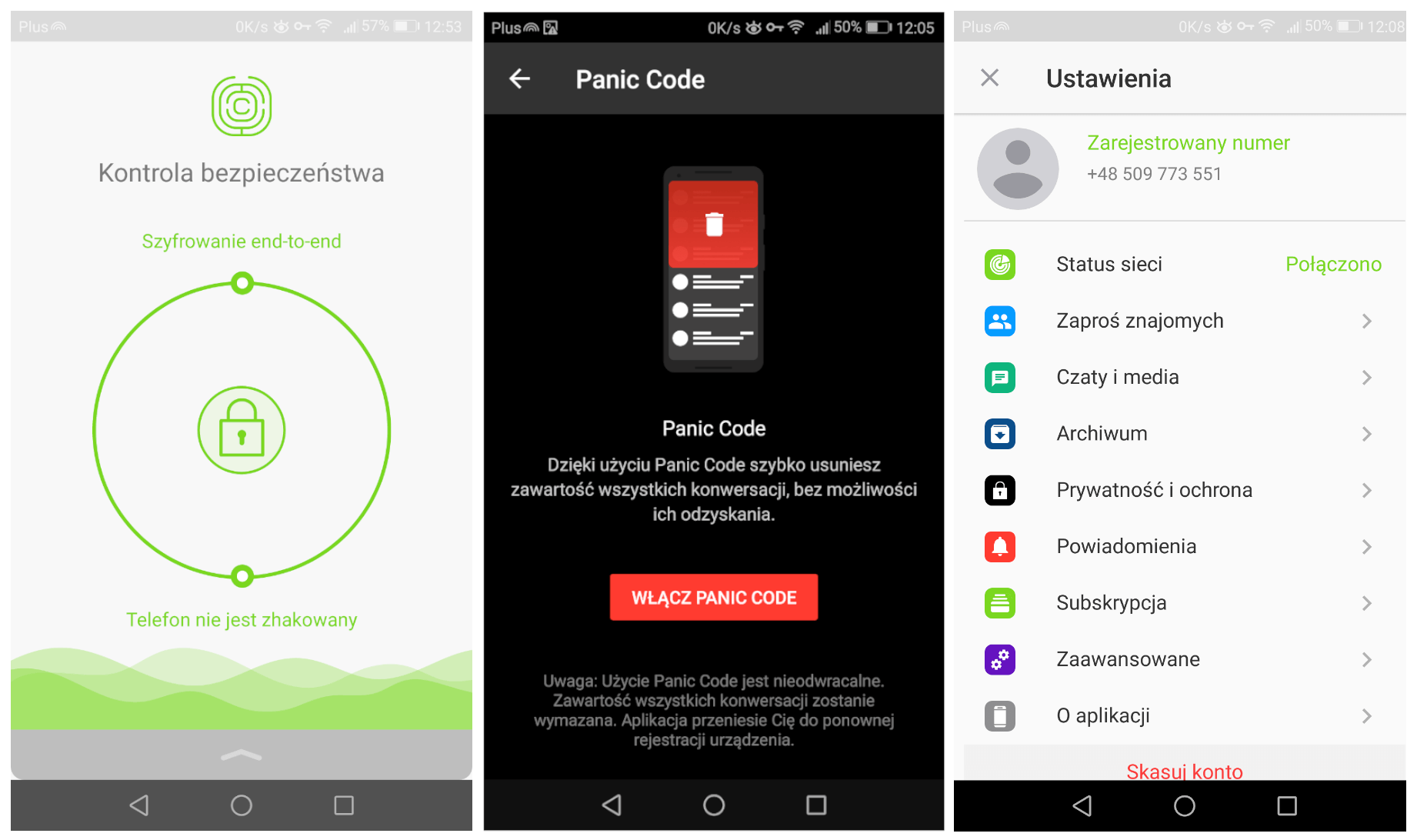

A co z fizyczną utratą urządzenia? W momencie zdalnego usunięcia komunikatora z urządzenia, np. z Google Play, klucz szyfrujący jest niszczony, aby nie dało się odszyfrować lokalnej kopii bazy danych wiadomości. Dodatkowo komunikator dysponuje funkcją „Panic-Code”, dzięki której można wymusić natychmiastowe usuwanie historii wiadomości i wyrejestrowanie numeru z usługi.

Każdorazowy dostęp do aplikacji można zabezpieczyć kodem lub ustawić, by co 5 sekund każda wiadomość z czatu była automatycznie kasowana. Niemniej wiadomości przesłane przez komunikator są tak dobrze zabezpieczone jak telefon. Oznacza to, że zarówno telefon, jak i komunikator powinny być chronione hasłem dostępu (lub wzorem blokującym). W przeciwnym wypadku każda osoba postronna będzie miała dostęp do historii rozmów i wszystkich danych zapisanych w telefonie.

Jednakże w przypadku komunikatora UseCrypt Messenger używany jest drugi niezależny mechanizm, który sprawia, że trzeba przełamać zabezpieczenia zarówno telefonu, jak i aplikacji. Zastosowanie tych zabezpieczeń powoduje, że po przejęciu telefonu nie będzie możliwe dostanie się do historii rozmów. To bardzo ważne, ponieważ właśnie w taki sposób wpadł współpracownik Donalda Trumpa, który korzystał z komunikatorów WhatsApp i Signal na BlackBerry.

Warto jeszcze wspomnieć o funkcji sprawdzania telefon, czy ten jest podatny na ataki. Przede wszystkim komunikator domyślnie nie pozwala robić szkodliwemu oprogramowaniu zrzutu ekranu, sprawdza, czy dostępne są jailbreak dla iOS oraz root dla Androida. UseCrypt dzięki domyślnym zabezpieczeniom systemów mobilnych (w tym kontekście mowa o piaskownicy) nie zezwala na dostęp do mikrofonu, kamery i głośnika innym aplikacjom podczas korzystania z komunikatora.

Pytania do producenta UseCrypt

Artykuł o aplikacji UseCrypt Messenger nie miał zachęcić do kupienia subskrypcji, ani też wskazania tego jedynego, słusznego komunikatora. Sednem tego materiału było opisanie rozwiązania polskiej firmy w sposób zrozumiały i wyczerpujący. Jako że mogliśmy zadać dodatkowe pytania Jakubowi Sierakowskiemu, prezesowi UseCrypt S.A., grzechem byłoby zachować te informacje tylko dla siebie.

1. Z jakiego powodu komunikator nie został poddany audytowi bezpieczeństwa, który byłby udostępniony publicznie? Czy nie uważacie, że taka inicjatywa zostałaby odebrana bardzo przychylnie przez sceptyków?

Jesteśmy w trakcie audytu dokonywanego z jednej strony przez czołową firme konsultingową, a z drugiej przez najbardziej elitarną cyber-agencję izraelską. Będziemy pracować nad upublicznieniem raportu w takim zakresie w jakim pozwolą nam na to ograniczenia po stronie autorów.

2. Dlaczego kod programu jest zamknięty? Jak bez dostępu do kodu udowodnić, że aplikacja nie jest wykorzystywana jako backdoor?

Jako jedyni umożliwiamy wdrożenie on-premise, przekazując instytucjom licencję na naszą aplikację serwerową, instalowaną na ich infrastrukturze. Jesteśmy również w procesie patentowym. Istnieje ryzyko, iż szeroka publikacja opisu części rozwiązań, na tym etapie mogłaby osłabić aspekt wynalazczości.

3. Niektórzy zarzucają wam, że zbudowaliście komunikator oparty o Signal 3.30.4 dla Androida oraz o Signal 2.7.1 dla iOS. W związku z tym oprogramowanie UseCrypt Messenger może zawierać luki. Czy możecie to skomentować?

Usecrypt Messenger posiada własny serwer obsługujący komunikację głosową, zaimplementowany od podstaw. W przypadku aplikacji klienckich zmianom w stosunku do wersji bazowej uległy parametry kryptograficzne oraz obsługa HD Voice. Usecrypt Messenger nie korzysta z parametrów kryptograficznych stosowanych przez Signal. W procesie negocjacji klucza wykorzystywany jest protokół Diffie-Hellman ze zmienionym generatorem. Taki nieprawidłowy dobór parametrów w Signalu powodował możliwość szybszego określenia klucza sesji wykorzystywanego do ochrony rozmowy. Wprowadzenie kodeka HD Voice spowodowało konieczność dodania do kodu aplikacji zmian pozwalających na obsługę wyższej przepływności i jakości rozmów. Usunięto wszelkie mechanizmy bibliotek zewnętrznych mające na celu korekcję uzyskiwanego dźwięku. Usecrypt Messenger jako jedyny komunikator na rynku nie pozwoli na nawiązanie połączenia głosowego, w przypadku gdy inna aplikacja wykorzystuje mikrofon urządzenia. Ma to na celu chronić przed podsłuchem użytkownika z wykorzystaniem aplikacji przechwytujących dźwięk. Poza powyższymi, w aplikacji dokonano poprawy bardzo dużej ilości błędów, skutkujących np. wyciekami pamięci, niestabilnością działania, niską jakością dźwięku połączenia, itp.

Dodatkowo dla komunikacji tekstowej zmianie uległy wykorzystywane generatory pseudolosowe, co pozwala na wykluczenie ataków wykorzystujących słabości w generowanych liczbach losowych. W stosunku do rozwiązania bazowego zostały zmienione mechanizmy ochrony danych przechowywanych na urządzeniu. Należą do nich między innymi: naprawa błędów uniemożliwiających samoczynne niszczenie wiadomości, oddanie mechanizmów niezależnych od systemu operacyjnego ochrony baz danych, dodanie obsługi panic code czy dodanie funkcjonalności powiadamiania o dołączeniu. Dodatkowo Usecrypt Messenger posiada niezależne od systemu operacyjnego mechanizmy ochrony danych przechowywanych na urządzeniu. Oznacza to, że kompromitacja systemu (np. root, jailbreak) nie pozwala na odszyfrowanie przechowywanych komunikatów. Poza wymienionymi, w stosunku do bazy, została wykonana poprawa kodu mająca na celu wyeliminowanie wycieków pamięci, niestabilności aplikacji, usunięcia nadmiarowych uprawnień itp.

4. Czy komunikator UseCrypt Messenger umożliwia dostęp do historii rozmów na różnych urządzeniach (synchronizacja wiadomości)?

Nie. W przypadku wymiany aparatu na nowy lub odinstalowania aplikacji, dane tracone są bezpowrotnie. Inaczej niż np. w przypadku WhatsApp, nie dajemy możliwości backupu historii konwersacji. Zawsze na pierwszym miejscu stawiamy na bezpieczeństwo, niekiedy kosztem dodatkowych funkcjonalności.

5. Jakim bardziej znanym firmom w Polsce i na świecie dostarczacie swoją technologię? Prosimy o ujawnienie kilku podmiotów (jeżeli to możliwe), od których otrzymaliście rekomendacje.

Z naszego Messengera korzysta m.in. część zespołu EY Polska, dokładnie zespół wpierający firmy technologiczne – EYnovation. Nie jest tajemnicą, że w ten sam sposób porozumiewa się najbardziej elitarna polska jednostka wojskowa. W tej chwili jesteśmy w trakcie zaawansowanych rozmów z kilkoma bardzo dużymi graczami.

6. Utrzymanie serwerów komunikatora Signal kosztuje. Według niektórych informacji firma Open Whisper Systems stojąca za Signalem otrzymała w ubiegłych latach około 50 milionów dolarów wsparcia finansowego od darczyńców, społeczności i innych firm. Przepływ gotówki nie jest jawny, w związku z tym nie jest możliwe sprawdzenie od kogo fundacja Signal Foundation otrzymuje wsparcie finansowe. Czy komunikator Signal oraz inne naprawdę są dostępne „za darmo”? Prosimy o komentarz.

Skandal Cambridge Analytica uświadomił bardzo dużej części użytkowników, że tego typu platformy, szczególnie podmioty notowane na giełdzie, muszą zarabiać. Jeżeli nie pobierają opłaty abonamentowej od użytkownika, to znaczy że sprzedają w mniej lub bardziej agresywny sposób, co najmniej informacje o sposobie zachowania użytkownika. W przypadku komunikatorów będą to szereg meta-danych, ale również (jak np. w przypadku WhatsApp) informacje z przeszłości.

7. W kontekście dobrze wdrożonej kryptografii nie ma to znaczenia, ponieważ nie będzie możliwe odszyfrowanie wiadomości. Niemniej w jakich krajach w tej chwili znajdują się serwery UseCrypt z wyjątkiem Polski?

Posiadamy bazę w Unii Europejskiej. Ze względów bezpieczeństwa nie podajemy dokładnie tej informacji.

8. W jaki sposób próbujecie przekonać potencjalnych klientów do swojego komunikatora? Z jakich powodów powinni wybrać UseCrypt Messenger, a nie któryś z bezpłatnych i popularnych?

W mojej ocenie UseCrypt Messenger jest pierwszą i najbezpieczniejszą aplikacją, która zwróciła uwagę na bezpieczeństwo samego urządzenia (telefonu) oraz bezpieczeństwo aplikacji jako całej, a nie tylko zastosowanych protokołów kryptograficznych. Zaszyfrowanie bazy danych niezależnie od systemy operacyjnego, sprawdzanie czy telefon nie został zhackowany, panic code oraz anonimowość IP osoby do której dzwonimy, to nasze główne różnice, a zarazem przewagi. Przewagi, które łatwo sobie wyobrazić że są bezcenne.

Dla kogo jest komunikator UseCrypt?

Przede wszystkim nie dla osób, które nie mogą zaakceptować miesięcznej opłaty w wysokości 65 złotych. Użytkownicy, którzy nie godzą się na stałą kwotę, powinni nadal korzystać z komunikatorów, które znajdują się pod jurysdykcją obcych państw lub skorzystać z komunikatora wykorzystującego sieć Tor do ukrywania i szyfrowania wiadomości. Jeżeli chodzi o UseCrypt Messenger, to zastosowane wobec użytkowników prawo obowiązuje to samo, co i w Polsce.

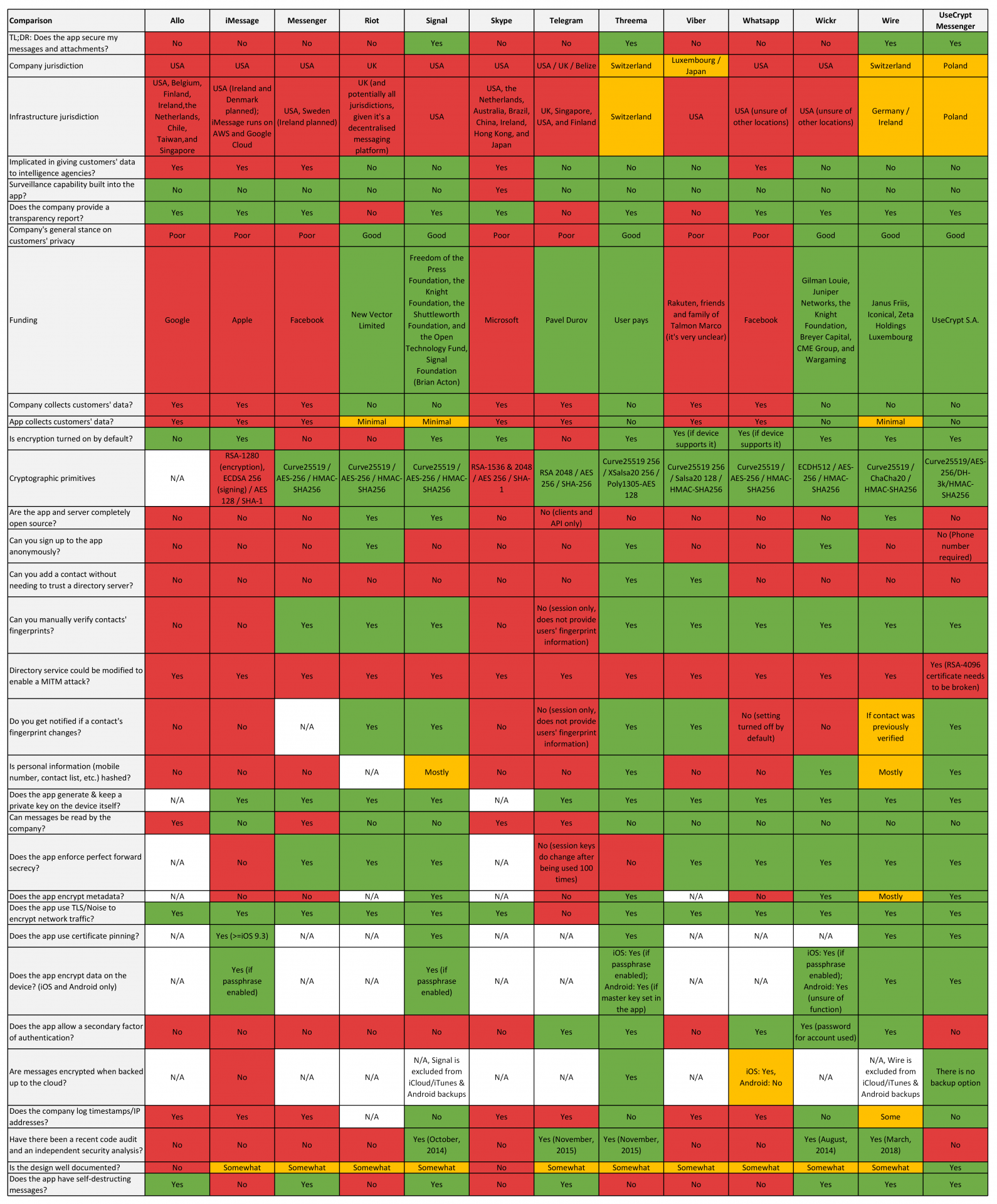

Jeżeli 65 zł to dla was za dużo, prawdopodobnie nie jesteście potencjalnymi klientami firmy UseCrypt. Całkowicie to rozumiemy, dlatego, jeżeli szukacie czegoś darmowego i godzicie się na niedoskonałości rozwiązania, w tym mniejszą prywatność, wybierzcie coś z powyższej tabelki.

Jeśli nie macie nic przeciwko wykorzystywaniu swoich danych i kontaktów z książki adresowej, możecie dalej używać swojego ulubionego komunikatora. Natomiast jeżeli jesteście w strefie ryzyka i potrzebujecie dla swoich pracowników bezpiecznej platformy wdrożonej w ramach własnej infrastruktury, to dodatkowych szczegółów na pewno udzieli producent.

Bezpieczeństwo prowadzonej komunikacji z wykorzystaniem smartfonu jest zależne od bezpieczeństwa samego urządzenia. Nawet najlepsza kryptografia nie będzie wystarczająca, jeżeli urządzenie będzie posiadało otwarte luki w zabezpieczeniach, pozwalające na ominięcie ochrony i natywnych zabezpieczeń mobilnego systemu operacyjnego. Natomiast to w jaki sposób konkretny komunikator, system operacyjny lub usługa w chmurze (nie)dba o naszą prywatność, dobrze opisuje ta strona internetowa: https://bringingprivacyback.com/pl

Oprócz komunikatora producent posiada aplikację UseCrypt Safe, która służy do bezpiecznego przechowywania plików i dokumentów (przez 30 dni można testować za darmo). Pozwala dzielić się zaszyfrowanymi plikami w ramach utworzonych grup ze współpracownikami. Oczywiście po obu stronach konieczne jest posiadanie UseCrypt Safe. Technologia wykorzystywana w UseCyrpt Safe została wdrożona na komputerach firmy Dell, które posiadają fabrycznie zainstalowaną aplikację. Dzięki temu organizacje od razu są gotowe na wypełnienie jednego z wymogów bezpiecznego przechowywania danych wynikającego z RODO. UseCrypt Safe może być wdrożony w infrastrukturze klienta i oferuje szereg możliwości, które nie powinny być marginalizowane do jednego akapitu. Jest to więc temat na osobny artykuł.

Więcej informacji o UseCrypt Safe znajduje się w tej ulotce PDF.

Czy ten artykuł był pomocny?

Oceniono: 0 razy