Coraz popularniejszy w Polsce Webroot SecureAnywhere to nie tylko rozwiązanie dla użytkowników domowych, ale również dla małych i średnich firm. Produkt przeznaczony dla biznesu nie jest zabezpieczeniem skonsolidowanym klasy UTM, lecz działa jako ochrona komputerów końcowych, sieci firmowej czy urządzeń mobilnych z systemem operacyjnym iOS i Android. Firma Webroot oprócz tego, że udostępnia tzw. „końcówki” na stacje robocze, umożliwia administratorom zarządzanie nimi poprzez internetową konsolę, która jest zabezpieczona protokołem HTTPS.

Jak wygląda proces wdrożenia rozwiązań Webroot?

Wdrożenie zabezpieczeń Webroot nikomu nie powinno przysporzyć żadnych problemów. Po wykupieniu odpowiedniej ilości Endpointów otrzymujemy dostęp do panelu administratora, gdzie najpierw zakładamy swoje konto. Aby się do niego zalogować musimy utworzyć dwuskładnikowe uwierzytelnienie tj. hasło główne oraz „mini hasło”, dla którego będziemy podawać litery, które stoją na np. 3 i 5 miejscu, w zależności od wymagań skryptu logowania.

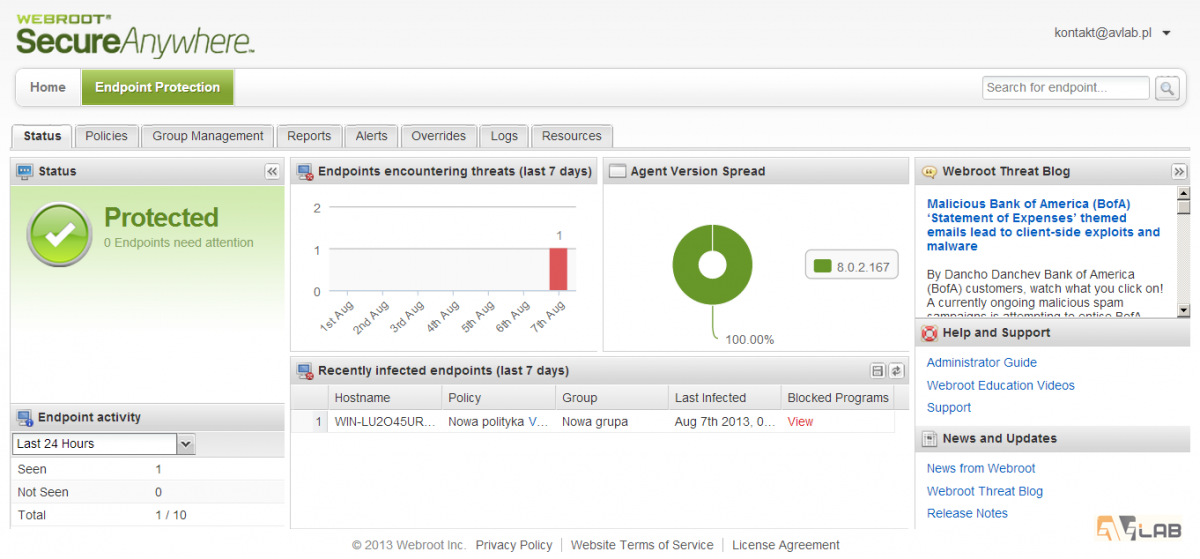

Po zalogowaniu się naszym oczom ukazują się zakładki Home i Endpoint Protection. Z zakładki Home możemy przejść na stronę www społeczności Webroota, zadać tam nurtujące nas pytania lub zapytać bezpośrednio eksperta Webroota. Niestety, na dzień dzisiejszy tylko w języku angielskim. Ale nic nie stoi na przeszkodzie, aby skorzystać z polskiej pomocy technicznej lub z naszego forum.

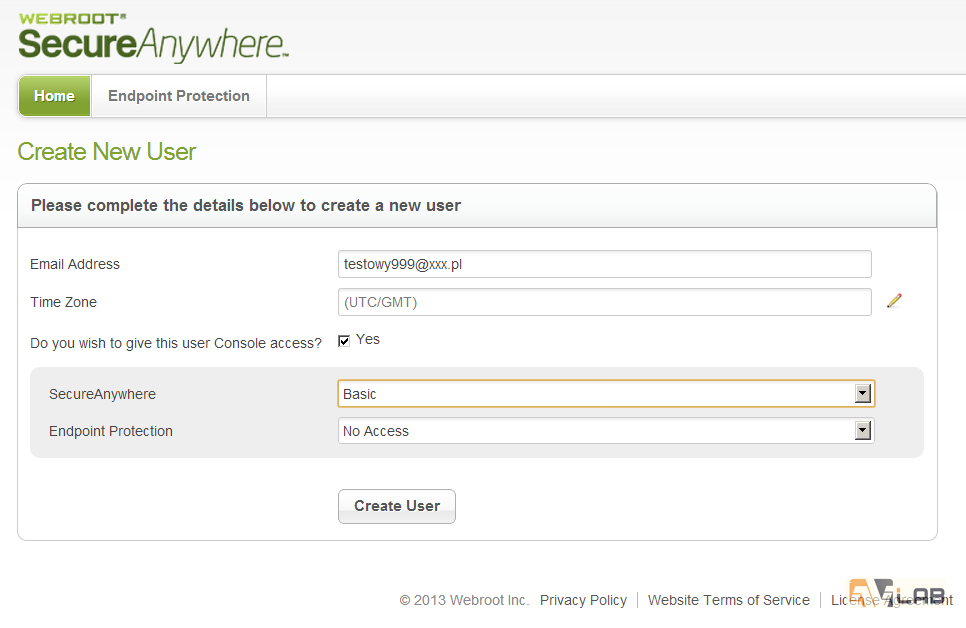

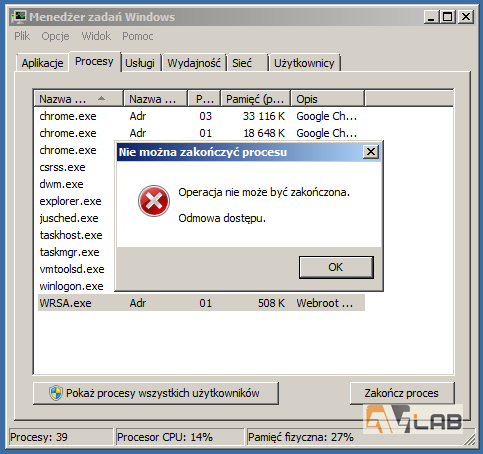

Panel administratora umożliwia konfigurację poszczególnych endpointów lub dystrybucję masową polityk bezpieczeństwa, tworzenie grup i przydzielanie im profili zabezpieczeń, dodawanie użytkowników z uprawnieniami pełnymi lub okrojonymi zarówno dla konsoli administracyjnej jak również dla końcówek. Co ciekawe, domyślnie skonfigurowany profil dla endpointów nie pozwala na uruchomienie programu użytkownikowi a co za tym idzie jakąkolwiek zmianę ustawień.

Aby to zmienić należy dla pojedynczej maszyny dodać użytkownika z uprawnieniami zmiany ustawień dla endpointów na poziomie podstawowym lub zaawansowanym lub odpowiednio skonfigurować politykę bezpieczeństwa.

Przydzielamy uprawnienia tworząc użytkownika i przydzielając mu uprawniania dla SecureAnywhera na poziomie Basic lub Admin, oraz dla Endpoint Protection na poziomie No Access / Admin / Basic. Poszczególne poziomy różnią się ilością dostępu do ustawień

Konsola administratora jest podzielona na kilka zakładek

STATUS – Zakładka ta odpowiedzialna jest za podstawowe informacje przeznaczone dla administratora. Dzięki niej mamy podgląd czy końcówki potrzebują natychmiastowej reakcji, możemy sprawdzić aktywność w ciągu ostatnich 24h lub nawet 90 dni z uwzględnieniem raportu nt infekcji. Zakładka status to także informacja o aktualnym oprogramowaniu endpointów oraz dostęp do dokumentacji technicznej i informacji od Webroota.

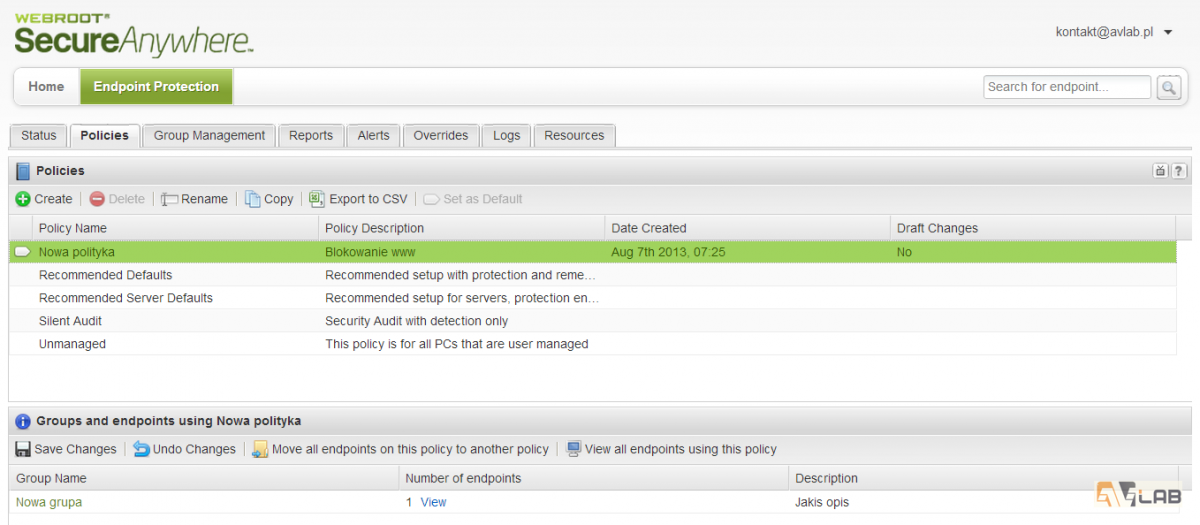

POLICIES – zakładka odpowiedzialna za tworzenie polityk bezpieczeństwa. Domyślnie są skonfigurowane 4 polityki. Dla PC-tów, serwerów, audyt bezpieczeństwa tylko z detekcją oraz polityka, w której pieczę nad endpointami sprawują użytkownicy. Urządzenia końcowe możemy przenosić pojedynczo dla różnych polityk bezpieczeństwa lub wszystkie jednocześnie.

Opcji jest naprawdę wiele. Od podstawowych ustawień dla antywirusa, firewalla po „ukrycie” programu Webroot na stacji końcowej poprzez usunięcie ikonki z zasobnika systemowego, usunięcia programu z listy programów z panelu sterowania, skrótu z menu start czy wreszcie samej ikony.

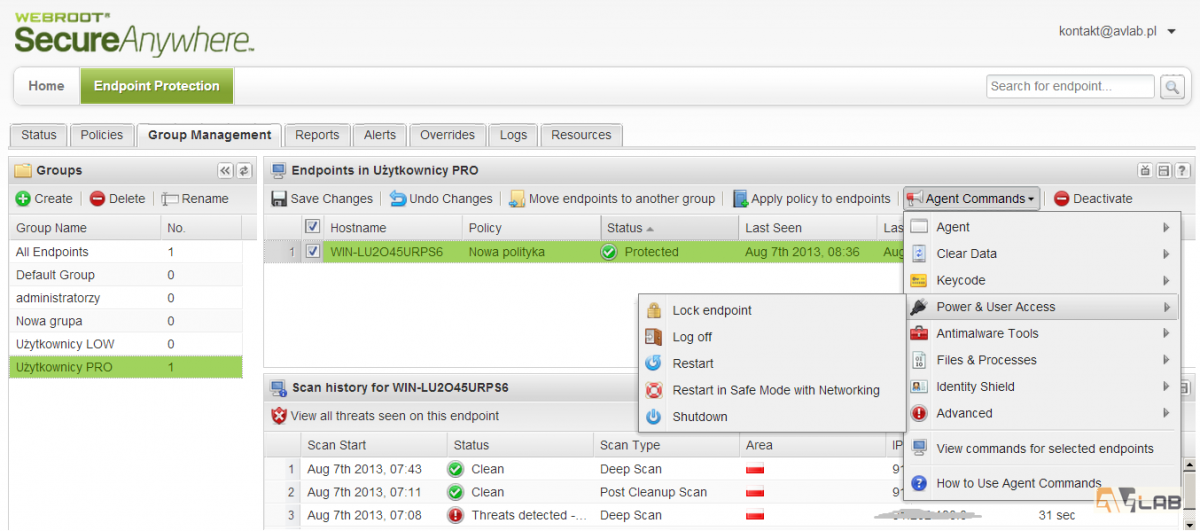

GROPU MANAGMENT – zakładka odpowiedzialna za zarządzanie grupami, do których możemy przypisać polityki bezpieczeństwa. I tak na przykład: tworzymy grupę użytkownicy_PRO i użytkownicy_LOW. Dla tych pierwszych przypisujemy uprawnienia większe np. dając im kontrolę nad koncówką a dla tych drugich wręcz odwrotnie, przypisując im bardziej restrykcyjną, prewencyjną politykę, która zapobieży infekcji.

Z opcji konfiguracyjnych to nie wszystko. Mamy możliwość np. zrestartowania komputera, na którym jest zainstalowany Webroot SecureAnywhere Endpoint, wylogowanie, uruchomienie w trybie bezpiecznym z internetem i inne. Opcji jest naprawdę sporo.

REPORTS – zakładka odpowiedzialna za generowanie raportów.

ALERTS – zakładka odpowiedzialna jest ze wysyłanie alertów na adres e-mail administratora/ów, maksymalnie dla 10 osób.

OVERRIDES – zakładka ta zwiera informacje nt czarnych i białych list tworzonych na podstawie sum kontrolnych MD5. Administrator mam możliwość zablokowania programu np. GG czy Skype na podstawie jego MD5. Program oznaczony jako BAD w tej zakładce jest traktowany jako wirus, w efekcie czego jest usuwany.

RESOURCES – w tej zakładce znajdziemy nasz klucz aktywacyjny oraz wersję instalacyjną Webroota do pobrania lub zdalnej instalacji.

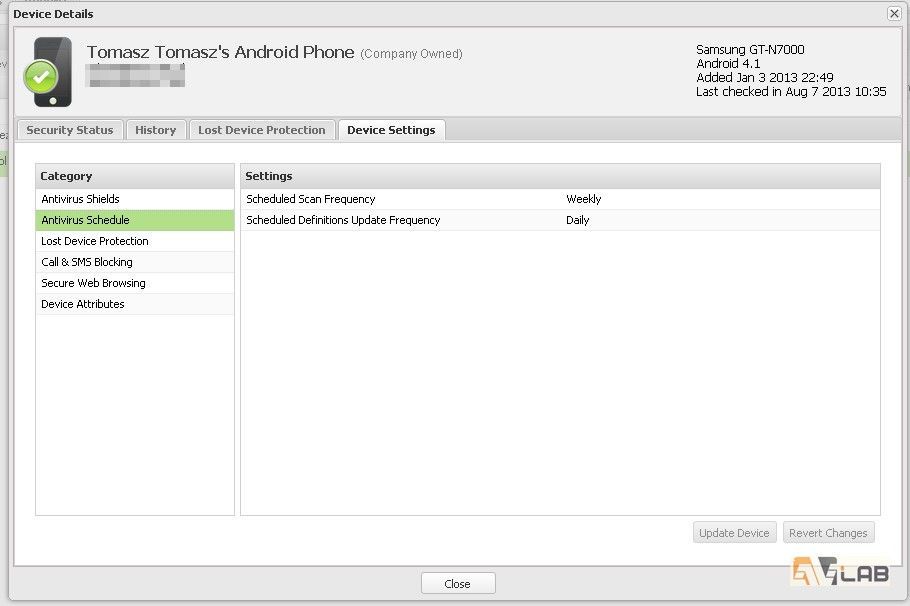

Konsola dla urządzeń mobilnych

Konsola do zarządzania PC-tami to nie wszystko. Webroot umożliwia również ochronę i zarządzanie urządzeniami mobilnymi z systemami operacyjnymi iOS oraz Android.

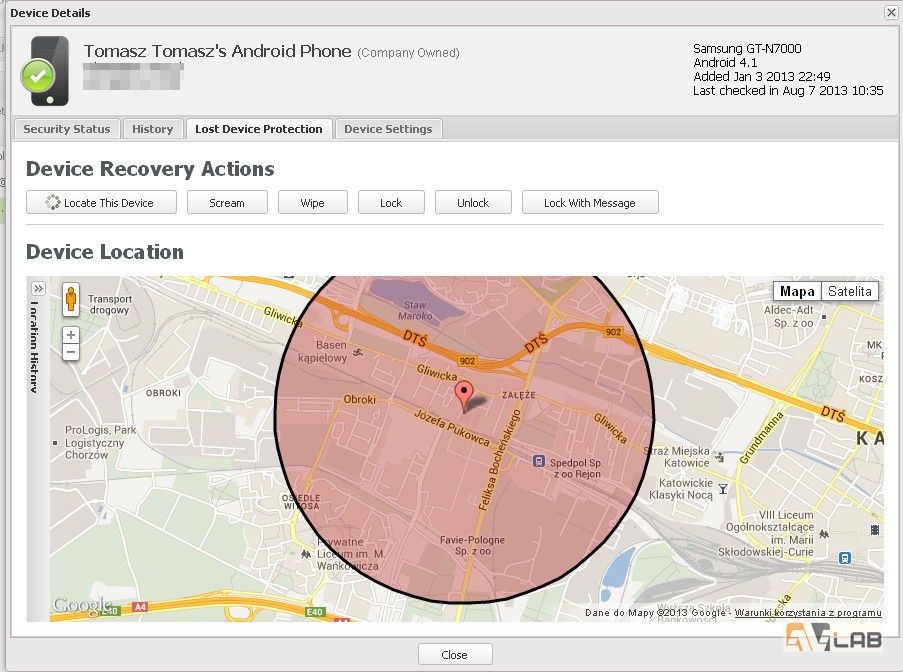

Bardzo ciekawa funkcja to śledzenie telefonu w przypadku kradzieży lub zaginięcia. Opcja ta może być też wykorzystywana (nie ma co ukrywać) do śledzenia pracownika.

Podsumowanie

Konsola administratora dla programu Webroot SecureAnywhere Endpoint bardzo jest podobna do rozwiązania F-Secure Protection Service. Wygodna w użyciu, przejrzysta i czytelna, z wieloma opcjami do konfiguracji polityki bezpieczeństwa. Rozwiązanie Webroota nie należy do zintegrowanych systemów bezpieczeństwa (UTM) i nie znajdziemy tu takich funkcjonalności jak sprzętowego IPSa, firewalla czy kontrolera WiFi. Został on zaprojektowany dla firm, które nie potrzebują zaawansowanej i rozbudowanej infrastruktury sieciowej. Ma on za zadanie chronić komputery, sieć prywatną firmy i urządzenia mobilne użytkowników przed infekcjami poprzez skaner antywirusowy wyposażony w zaawansowane technologie i ochronę www. A dzięki konsoli internetowej administrator może zarządzać bezpieczeństwem firmy nawet z drugiego końca świata.

Miałem już do czynienia z konsolami standardowymi tj. wymagającymi własnego serwera (Kaspersky, G Data, avast!, AVG, Fortinet [chociaż w wypadku Fortineta moża powiedzieć, że należy do obu tych grup]) oraz z konsolami internetowymi. I z całą pewnością stwierdzam, że łatwiejsze w konfiguracji oraz bardziej „ludzkie” są te drugie (Webroot, F-Secure). Nie oznacza to jednak, że lepsze. I nie da się porównać ze sobą konsoli standardowej i internetowej, bowiem wszystko zależy od preferencji i wymagań firmy.

Wady

- nie zauważyłem, ale na siłę można się doczepić do braku języka PL

Zalety

- łatwość wdrożenia

- zarządzanie poprzez przeglądarkę z każdego miejsca

- mnogość opcji konfiguracyjnych

- blokowanie programów wg sum kontrolnych

- jeden z „najlżejszych endpointów” chroniących komputery

- możliwosć zarządzania wieloma kluczami z poziomu jednej konsoli

- możliwość tworzenia wielu konsol na jednym koncie (po zalogowaniu zobaczymy listę swoich dostępnych konsol)

- licencje serwerowe w cenie stacji końcowych (dodatkowo nie musimy mieć własnego serwera do zdalnego zarządzania więc to dodatkowa oszczędność)

- prostota – jeden zintegrowany pakiet (firewall, ochrona serwerów, system cleaner) oferujemy jeden kompleksowy produkt dla biznesu. Proste klarowne licencjonowanie w przeciwieństwie do konkurencji, która oferuje po kilka rozszerzonych pakietów oraz droższe licencje na serwery.

- rozwiązanie idealne dla rozproszonych struktur, które z łatwością spinamy do jednej konsoli

- baza zagrożeń w chmurze to ponad 80TB – w porównaniu do nawet najwiekszych baz sygnatur lokalnych to bardzo dużo

Czy ten artykuł był pomocny?

Oceniono: 0 razy