Norton Internet Security 2014 to najnowsza wersja pakietu zabezpieczającego wydana przez amerykańską firmę Symantec Corporation, która zajmuje się produkcją oprogramowania dbającego o bezpieczeństwo zarówno komputerów osobistych, jak również przedsiębiorstw. Program działa na systemach w architekturach 32- i 64-bitowych.

Norton Internet Security 2014 oferuje:

- Ochronę plików w czasie rzeczywistym

- Ochronę przed spyware

- Ochronę nośników wymiennych i dysku sieciowego

- Ochronę przy rozruchu (domyślnie: wyłączona)

- Inteligentną zaporę

- Zapobieganie włamaniom

- Ochronę poczty elektronicznej

- Bezpieczny menedżer haseł

- Ochronę przeglądarki internetowej

- Kontrolę rodzicielską (wymaga dodatkowej instalacji

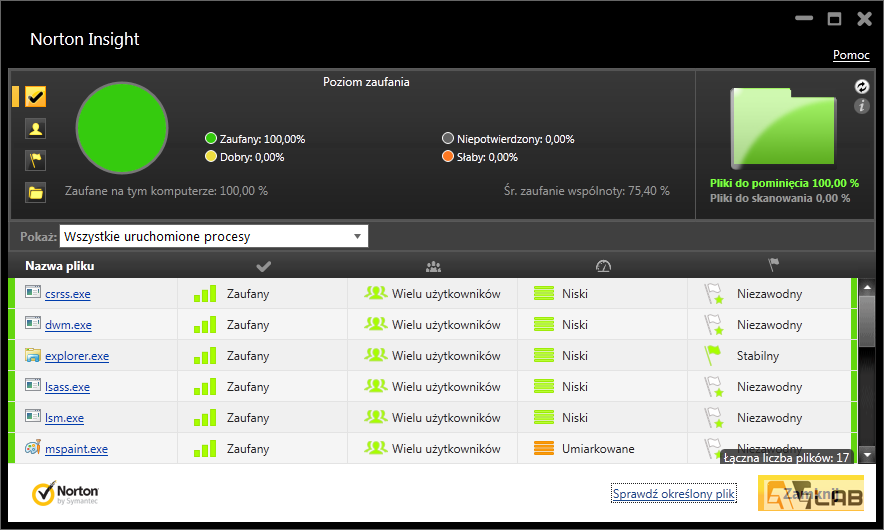

Ochrona Insight

Wykorzystuje definicje zagrożeń dostępnych lokalnie, jak również te zawarte w chmurze, wobec czego jej prawidłowe działanie wymaga dostępu do Internetu. Ochrona uzyskuje dostęp do programu Norton Community Watch i pobiera z niego najnowsze definicje wirusów oraz skanuje komputer w celu wykrycia zagrożenia. Jedocześnie moduł ten sprawdza reputację aplikacji zainstalowanych na komputerze użytkownika. Oferuje także czytelne statystyki na temat poziomu zaufania danych i aplikacji na naszym komputerze, jak również przeglądanie statystyk dla plików z kategorii (pliki autostartu, wszystkie pliki itp.)

Ochrona antywirusowa

Zajmuje się eliminacją wirusów i innych zagrożeń korzystając przy tym z definicji wirusów znajdujących się na komputerze. Technologia Norton Auto-Protect zawarta w tym module wykrywa wirusy wszelkiego typu, nawet te, które infekują sektory rozruchowe na dysku lokalnym oraz nośnikach wymiennych. Dzięki niej nasz komputer chroniony jest w czasie rzeczywistym, ponieważ moduł ten działa w tle i kontroluje system wyszukując podejrzanych działań spowodowanych aktywnością wirusa. Ochrona ta zapewnia bezpieczne korzystanie z Internetu, sprawdzając pliki, które pobieramy.

Skanowanie

Program umożliwia nam skanowanie naszego komputera poprzez wykorzystanie dostępnego w pakiecie modułu, jednak w przypadku, gdy zwykłe skanowanie nie rozwiązuje problemu możemy skorzystać z narzędzia naprawczego – Norton Power Eraser, które wykrywa trudne do usunięcia oprogramowanie, narzędzia typu rootkit, a przeprowadzone w ten sposób skanowanie wymaga ponownego uruchomienia komputera. Dość nowoczesną i ciekawą funkcją jest skanowanie tablicy w serwisie społecznościowym Facebook, w celu zabezpieczenia naszego konta i kont naszych znajomych przed destrukcyjnym oprogramowaniem, oszustwami i próbami złamania zabezpieczeń.

Ochrona przed spyware

Zapewnia nam ochronę przed oprogramowaniem monitorującym operacje wykonywane przez użytkownika lub wykradającym jego prywatne dane, przekazując je jednocześnie w niepowołane ręce.

Ochrona SONAR

Funkcja SONAR (ang. Symantec Online Network for Advanced Response) wykorzystując wykrywanie heurystyczne i zapewnia nam prewencyjną ochronę poprzez wykrywanie podejrzanego działania aplikacji. Wykrywając destrukcyjny kod zapewnia bezpieczeństwo na wyższym poziomie w porównaniu do ochrony z wykorzystaniem sygnatur wirusów, chroniąc przed nieznanymi jeszcze zagrożeniami, dla których nie zostały jeszcze wydane sygnatury. Ochrona SONAR pomaga w usunięciu śladów ataku szkodliwego oprogramowania, a wszystkie uszkodzone pliki systemowe przywraca do stanu pierwotnego.

Norton Online Backup

To kolejny dodatkowy moduł oferowany przez oprogramowanie Norton Internet Security. Funkcja ta domyślnie nie jest zainstalowana. Dzięki tej opcji możemy chronić nasze cenne dane w formie zapasowej kopii online.

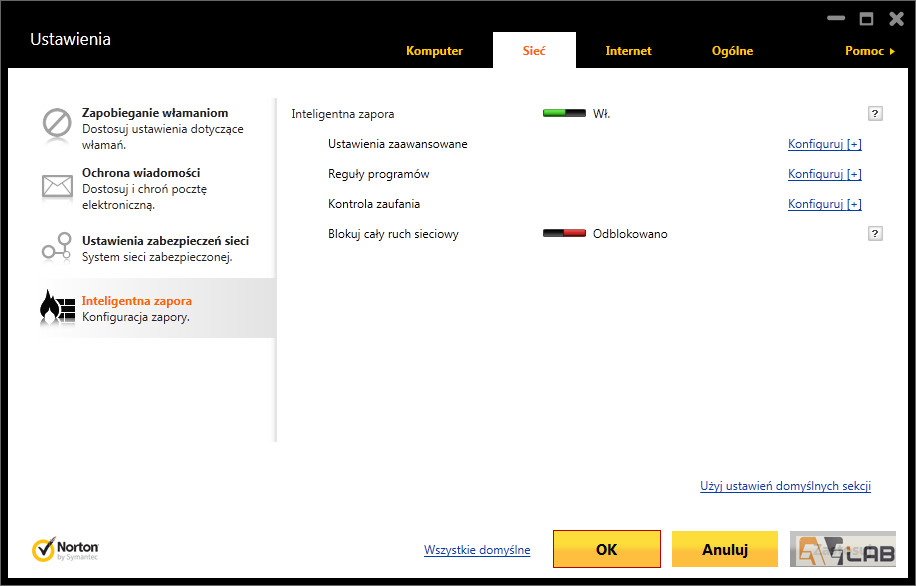

Inteligentna zapora

Zapora blokuje ataki hakerów i nieautoryzowany ruch poprzez monitorowanie komunikacji odbywającej się pomiędzy naszym komputerem, a innymi komputerami w sieci. Informuje również o połączeniach pochodzących z innych komputerów, jak również połączeniach wykonywanych przez aplikacje znajdujące się na komputerze użytkownika. Dodatkowym atutem jest fakt, że zapora zamyka nieaktywne porty, chroniąc nas przed popularnym atakiem skanowania portów.

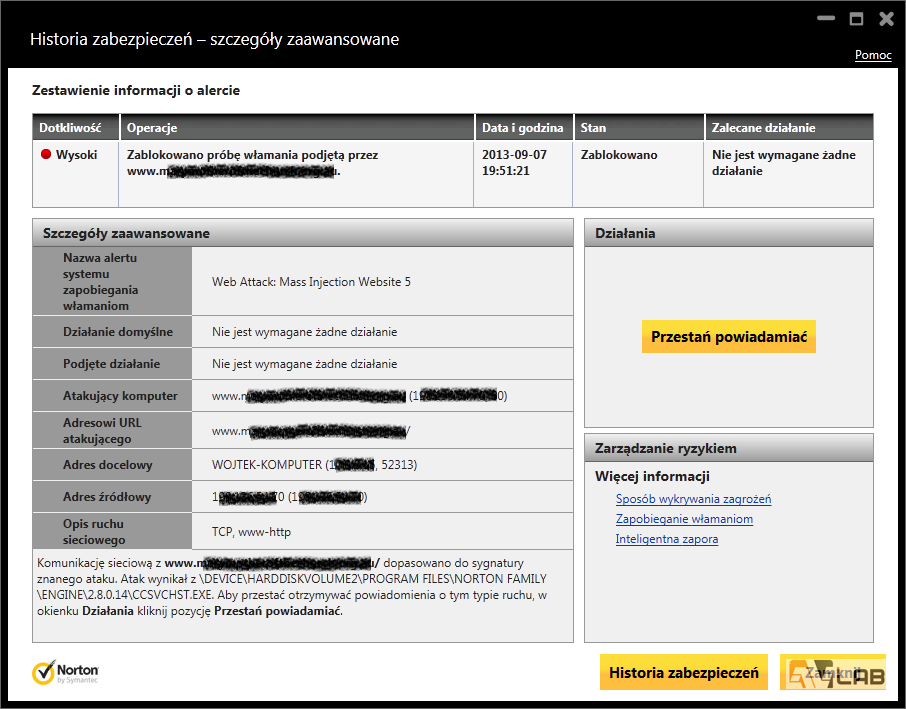

Zapobieganie włamaniom

Moduł ten skanuje ruch sieciowy, zarówno przychodzący, jak również wychodzący i porównuje przekazywane informacje z bazami sygnatur ataków. Sygnatury te zawierają informacje pozwalające wykryć atak wykorzystujący luki w oprogramowaniu lub systemie operacyjnym. W momencie, kiedy takie dane zostaną wykryte przez moduł, automatycznie przerywa on połączenie z komputerem, a otrzymany pakiet zostaje odrzucony.

Funkcja ta wykrywa najczęściej spotykane ataki pochodzące z Internetu, jednak jako że integruje ona i skanuje pakiety pochodzące z sieci musimy liczyć się z jej wolniejszym działaniem. Jednak w przypadku, gdy mamy kontakt z urządzeniem co do którego mamy pewność, możemy zmienić jej poziom zaufania napełne zaufanie, wobec czego pakiety wysyłane pomiędzy komputerem, a tym urządzeniem nie będą kontrolowane. Czasami również występują momenty, że moduł ten wyświetla komunikat o możliwym ataku dla bezpiecznych działań, wobec czego, kiedy mamy pewność co do bezpieczeństwa określonego działania, możemy wykluczyć je z sygnatur ataków. Możemy również skonfigurować moduł w taki sposób, aby informował wyłącznie w przypadku znalezienia określonej sygnatury, albo całkowicie wyłączyć komunikaty dla określonych sygnatur, bądź wszystkich operacji.

Ochrona poczty elektronicznej

Ochrona ta zapewnia ochronę dla protokołów pocztowych POP3, SMTP i chroni wykorzystywane przez nie porty, możemy również skonfigurować ochronę niestandardowego portu dla obydwóch protokołów, niestety nie wspiera protokołu IMAP. Moduł ten zawiera także ochronę antywirusową, zapobiegającą przedostaniu się wirusów do naszego komputera drogą mailową.

Dodatkowo możemy blokować określone przez nas adresy e-mail, lub przyjmować wiadomości pochodzące wyłącznie od tych osób, których adresy dodaliśmy do listy dozwolonych. Funkcja ta posiada także możliwość integracji z klientem pocztowym Outlook 2002/2003/2007/2010/2013 oraz Outlook Express 6.0 lub nowszym, niestety integracja nie działa z darmowymi programami, tj. Thunderbird oraz Windows Mail/Windows Live Mail.

Niestety, ale wszystkie funkcje związane z ochroną poczty działają jedynie w przypadku programów pocztowych korzystających z protokołów POP3 i SMTP i nie używających zabezpieczeń SSL.

Dodatkowy atut to ochrona komunikatorów internetowych, dzięki czemu program skanuje pliki przesyłane poprzez komunikatory, niestety wadą jest fakt, że program obsługuje jedynie takie komunikatory, jak Yahoo! Messenger (wersja od 5.0 do 6.1 oraz 9.0 lub nowsza), AOL Instant Messenger-AIM (wersje od 4.7 do 5.9), MSN Messenger/Windows Live Messenger (wersje od 6.0 do 14.0), Cerulean Studios/Trillian (wersje 3.1lub nowsze), a co za tym idzie nie wspiera popularnego w Polsce Gadu-Gadu, oraz o dziwo najpopularniejszego komunikatora Skype.

Sejf tożsamości

Funkcja sejf tożsamości (Norton Identity Safe) ułatwia nam możliwość zarządzania tożsamościami oraz zapewnia dodatkowe zabezpieczenia transakcji online. W sejfie możemy przechowywać nasze ważne dane, w tym: dane logowania (login i hasło), adresy (nazwisko, data urodzin, adres pocztowy, adres e-mail, numery telefonów), portfel (dane karty kredytowej, konta bankowego, szczegóły płatności kredytowych), uwagi (dowolny tekst). Dodatkowo sejf tożsamości chroni nas przed dokonaniem transakcji w fałszywych domenach, zarządza danymi kart (w przypadku korzystania z kilku kart) oraz pozwala na przenoszenie i używanie danych na wielu urządzeniach (posiadających oprogramowanie Norton Internet Security) z wykorzystaniem technologii w chmurze.

Sejf tożsamości zawiera dwupoziomowe uwierzytelnianie, najpierw musimy zalogować się na konto Norton, a następnie podać hasło do sejfu (podczas tworzenia hasła, musi być ono silne i spełniać wszystkie wymogi), dzięki czemu nasze dane są bezpieczne.

Ochrona przeglądarki

Ochrona ta zapewnia nam ochronę przed złośliwymi programami wykorzystującymi luki w przeglądarce w celu ulokowania się w systemie bez wiedzy właściciela (ataki drive-by download). Funkcja ochrony przeglądarki wspiera następujące programy: Internet Explorer 7.0 lub nowsza, Chrome 17.0 lub nowsza, Firefox 10.0 lub nowsza.

Bezpieczne przeglądanie Internetu

Zapewnia nam ochronę przed stronami internetowymi próbującymi wyłudzić nasze dane, a dodatkowo zawiera moduł Norton Safe Web, który wyświetla ikonę klasyfikacji bezpieczeństwa witryny, którą odwiedzamy. Dodatkowo otrzymujemy takie informacje, jak: ocena strony wystawiona przez użytkowników, recenzje użytkowników, informacje ogólne i informacje o zagrożeniach. W momencie korzystania z wyszukiwarki Bing, Google lub Yahoo wyświetlona zostaje ikona przy każdym wyniku wyszukiwarki informująca o stanie zaproponowanej przez wyszukiwarkę witryny internetowej.

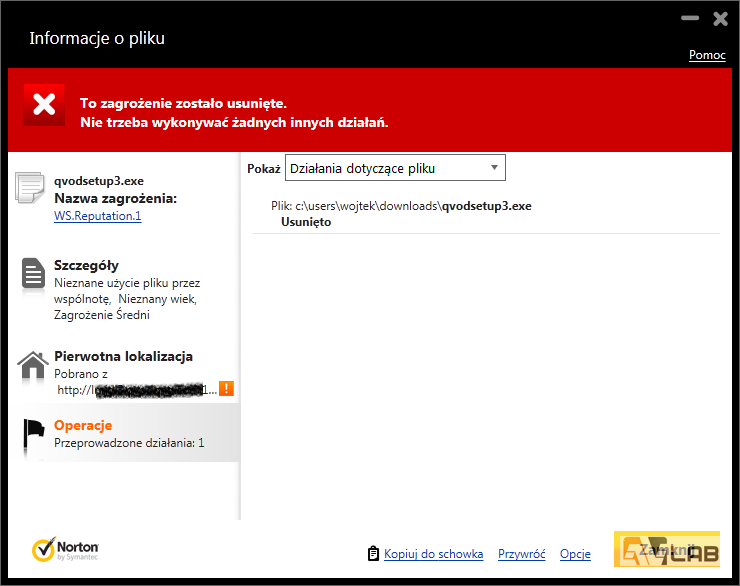

Download Intelligence

Opcja ta pozwala na skonfigurowanie funkcji Download Insight, która udostępnia informacje o reputacji pliku wykonywalnego pobranego z obsługiwanych portali. Dzięki temu możemy dowiedzieć się, czy instalacja określonego programu jest bezpieczna jeszcze przed jego faktycznym uruchomieniem. Obsługiwane są następujące portale: Internet Explorer, QQ (rozmowa internetowa), MSN Messenger (rozmowa internetowa), ICQ (rozmowa internetowa), Skype (rozmowa internetowa), Limewire (P2P), MSN Explorer (przeglądarka, poczta e-mail i rozmowa internetowa), Opera (przeglądarka), Outlook (poczta e-mail), Thunderbird (poczta e-mail), Windows Mail (poczta e-mail), Yahoo (przeglądarka), Firefox (przeglądarka), Chrome (przeglądarka), BitTorrent (P2P), Thunder (P2P), AzureUS (P2P), eMule (P2P), Bitcomet (P2P), uTorrent (P2P), AOL (przeglądarka), Yahoo Messenger (rozmowa internetowa), Safari (przeglądarka), FileZilla (menedżer plików), Outlook Express (poczta e-mail), UseNext (menedżer pobierania), FDM (menedżer pobierania).

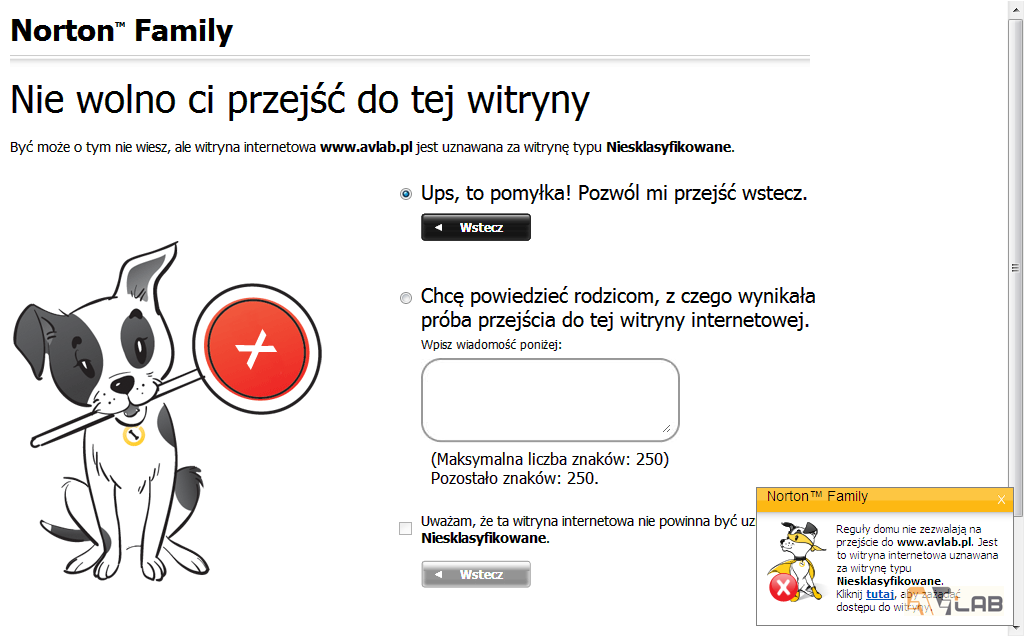

Kontrola rodzicielska – Norton Family

Domyślnie funkcja ta nie jest instalowana, aby z niej korzystać należy zainstalować i skonfigurować oprogramowanie Norton Family. Dzięki aplikacji możemy dodawać konta naszych dzieci, dla każdego z osobna i definiować zezwolenia, jakie treści w sieci mają być dla niego dostępne, a które mają być blokowane. Jako rodzic możemy zaznaczać kategorie stron, które mają zostać zablokowane lub możemy powierzyć wybór programowi, aby wybrał preferencje względem wieku naszego dziecka. Możemy również włączyć filtrowanie wyników wyszukiwania dla popularnych wyszukiwarek: Google, YouTube, Bing, Yahoo. Ustawienia pozwalają również na kontrolowanie portali społecznościowych, z których korzystają nasze dzieci, jak również możemy ustawić godziny w jakich nasza pociecha może korzystać z komputera oraz dodatkowo oprogramowanie pozwala na informowanie rodzica drogą e-mailową o próbie zignorowania ostrzeżenia. Zarządzanie funkcją kontroli rodzicielskiej odbywa się w przeglądarce internetowej poprzez specjalną witrynę zarządzającą, dzięki czemu wiemy co nasze dziecko robi w sieci, podczas naszej nieobecności, a także możemy zmieniać mu preferencje bez jego zgody i wiedzy, nawet wtedy, gdy pracuje on na komputerze. Aby uniknąć próby odinstalowania oprogramowania przez nasze dziecko podczas procesu deinstalacji, program prosi o podanie adresu e-mail i hasła rodzica.

Podsumowanie

Funkcja wydajność

Jest to funkcja nie spotykana w tego typu oprogramowaniu. Dzięki specjalnie przygotowanej zakładce Wydajności mamy w czytelny i graficzny sposób przedstawione główne działania w naszym systemie, takie jak: informacje o skanowaniach systemu, zainstalowanych programach, pobranych plikach, znalezionych zagrożeniach itp. Dodatkowo mamy przedstawione logi z zadań oprogramowania Norton, przedstawiające czas ostatniego wykonania określonego zadania. Dostępna jest również opcja Menedżera uruchamiania, dzięki czemu możemy skonfigurować włączanie na starcie oprogramowania w taki sposób, aby wszystkie programy nie uruchamiały się równocześnie, ale z pewnym skonfigurowanym przez nas opóźnieniem, dzięki takiemu zabiegowi możemy sprawić, że nasz system będzie uruchamiał się stabilniej, a nawet szybciej niż dotychczas (podobne rozwiązanie zastosowała G Data w wersji 2014). Także wykresy obrazujące zużycie procesora i pamięci ukazują wykorzystanie tych zasobów przez zainstalowane oprogramowanie Norton.

Podsumowanie

Oprogramowanie Norton Internet Security 2014 jest dobrym rozwiązaniem łączącym w sobie podstawowe funkcje ochrony przed zagrożeniami z modułami bardziej zaawansowanymi. Dodatkowymi atutami są tutaj takie funkcjonalności jak kontrola rodzicielska, tworzenie kopii danych online oraz sejfu tożsamości, które sprawiają, że nasze dane są bezpieczniejsze, a ponadto ułatwiają nam korzystanie z komputera podczas codziennych czynności. Atutem jest również fakt, że dodatkowe funkcje nie są włączone, ani zainstalowane domyślnie, dzięki czemu użytkownik sam może zadecydować, czy konkretna funkcja jest mu potrzebna i czy faktycznie chce z niej korzystać. Duża zaleta to także fakt szerokiej gamy ustawień dla każdego z modułów, dzięki czemu zaawansowani użytkownicy mogą ustawić sobie poszczególne funkcje, według własnych preferencji, dzięki czemu uzyskają bezpieczeństwo w jeszcze większym stopniu niż zapewnia im je oprogramowanie na domyślnych ustawieniach. Niestety, niektóre z modułów chociaż zapewniają wysoki poziom ochrony i rozszerzoną konfigurację, integruje się z określonymi programami, w niektórych przypadkach pomijając te dosyć popularne, ale darmowe oprogramowanie.

Wykrywalność oprogramowania w testach Real-Time jest na wysokim poziomie i wynosi ~98%, natomiast w testach Malicious URL wynik ten jest na średnim poziomie i wynosi ~65%.

| Testy | Real-Time | Malicious URL |

| Dzień 1. | 100 % | 50 % |

| Dzień 2. | 100 % | 75 % |

| Dzień 3. | 95 % | 70 % |

| Średnia: | 98,3 % | 65% |

W naszym Labie testujemy oprogramowanie Norton Internet Security 2014 regularnie, a wyniki dla testów dostępne w zakładce LabAV.

Oprogramowanie Norton IS 2014 łącząc tak szeroką gamę modułów zapewniających ochronę jest dość lekkim pakietem, a w najnowszej wersji wydajność tego pakietu wzrosła w porównaniu do poprzednich wersji tego oprogramowania.

Wady

- Brak wsparcia dla protokołu IMAP w module poczty elektronicznej

- Brak obsługi popularnych komunikatorów w Polsce, tj. Gadu-Gadu, Skype w ochronie komunikatorów internetowych

- Niedziałająca integracja ochrony poczty elektronicznej z darmowymi klientami pocztowymi, np. Thunderbird

- Ochrona poczty nie wspiera protokołów POP3 i SMTP używających zabezpieczeń SSL

- Brak wsparcia dla przeglądarki Opera w module ochrony przeglądarki

Zalety

- Ochrona na bardzo wysokim poziomie w testach Real-Time

- Wdrożenie narzędzia naprawczego, usuwającego „ciężkie” infekcje

- Możliwość przeskanowania tablicy w serwisie społecznościowym Facebook

- Nieduże zapotrzebowanie na zasoby komputera, w stosunku do wdrożonych modułów

- Dodanie „opcjonalnych” modułów, możliwych do zainstalowania w razie konieczności, tj. kontrola rodzicielska, kopia online

- Szeroka gama ustawień dla każdego z modułów

- Wdrożenie funkcji Wydajności przedstawiającej logi systemu w czytelny, graficzny sposób

- Zautomatyzowane działanie programu

- Możliwość wykorzystywania danych z sejfu na wielu urządzeniach, dzięki wykorzystaniu technologii w chmurze

- Pomoc techniczna dostępna w języku polskim

Czy ten artykuł był pomocny?

Oceniono: 0 razy