Firma Sophos opisuje ciekaw przypadek niefrasobliwości użytkownika i niedopełnienia obowiązków na dużą skalę przez dział informatyczny uniwersytetu. Na jednej z europejskich uczelni zaangażowanej w badania związane z Covid-19, pewien student uruchomił cracka, aby uzyskać dostęp do pełnej wersji programu (używanego do wizualizacji danych). Licencja kosztowała kilkaset dolarów, dlatego nie była na pierwszym miejscu na liście najpilniejszych wydatków uczelni.

Pracownicy odpowiedzialni za bezpieczeństwo IT popełnili kilka rażących błędów. Przede wszystkim nie zabezpieczyli zdalnych sesji logowania dodatkowych uwierzytelnieniem – studenci mogli się logować do firmowej sieci zaledwie loginem i hasłem.

Drugim błędem było brak separacji sieci od kluczowych zasobów, gdzie uruchomione były krytyczne systemy, aplikacje oraz znajdowały się wrażliwe dane.

Trudniejszym zadaniem w egzekwowaniu bezpieczeństwa było brak możliwości weryfikowania komputerów uczniów, którzy łączyli się do sieci uczelni, co zapoczątkowało incydent.

Ostatecznie student na własną rękę poszukał darmowej alternatywy programu używanego w pracy. I znalazł. Tylko, że program nie był legalny – to była piracka kopia z crakiem.

O komentarz poprosiliśmy inżyniera produktów Sophos w Polsce:

Zazwyczaj atak jest efektem kombinacji ludzkich błędów, braku widoczności sieci i braku odpowiedniej ochrony. Bardzo często to właśnie użytkownicy są najsłabszym ogniwem w całym łańcuchu zabezpieczeń. Kluczowe są trzy elementy: ochrona, wykrywanie i reagowanie. Zadaniem administratorów jest przede wszystkim zapewnienie bezpieczeństwa użytkowników, obsługiwanych systemów i całej infrastruktury sieciowej. Podstawowym krokiem powinna być blokada możliwości dokonywania zmian konfiguracyjnych w systemie antywirusowym. Dodatkowo administrator powinien posiadać narzędzia, które pozwalają aktywnie wyszukiwać i przeciwdziałać zagrożeniom wewnątrz sieci, np. weryfikować wszystkie sesje RDP jak miało to miejsce podczas ataku na wspomnianym uniwersytecie.

Sophos EDR zapewnia narzędzia do zadawania szczegółowych pytań podczas polowania na zagrożenia, które znajdują się na stacjach końcowych oraz serwerach. Z poziomu konsoli centralnej możliwy jest zdalny dostęp do urządzeń, aby przeprowadzić dalsze badania, zainstalować lub odinstalować oprogramowanie lub rozwiązywać wszelkie problemy. Rozwiązanie Sophos łączy technologię EDR z ochroną punktów końcowych i serwerów. Razem blokują one zdecydowaną większość zagrożeń, jeszcze zanim wymagają one ręcznego zbadania i reakcji. Wzmacniania to działania z zakresu bezpieczeństwa IT i zmniejsza obciążenie pracą administratorów, którzy mogą się skupić na największych potencjalnych zagrożeniach. Oczywiście jest to jednak tylko jedna z warstw ochrony. Nie należy zapominać o dobraniu odpowiednich urządzeń na brzegu sieci oraz kluczowej dla bezpieczeństwa systemu edukacji użytkowników.

Grzegorz Nocoń

Inżynier systemów w firmie Sophos

Totally not a virus. Trust me. I’m a dolphin!

W kilku krokach incydent można opisać tak:

- Student znalazł pełną wersję programu z crackiem. Uruchomił plik. Antywirus w porę zablokował szkodliwe działanie.

- „Crack nie może być wirusem”, dlatego student wyłączył program antywirusowy.

- Zapora sieciowa zablokowała podejrzane połączenie internetowe, więc firewall został wyłączony. Za trzecim razem udało się uruchomić plik.

I udało się zainstalować trojana, który posiadał zdolność keyloggera (rejestrował naciśnięcia klawiszy, wykradał dane z przeglądarki, pliki cookie, dane ze schowka systemowego). Niedługo potem wykradł logi i hasło do sieci uniwersytetu.

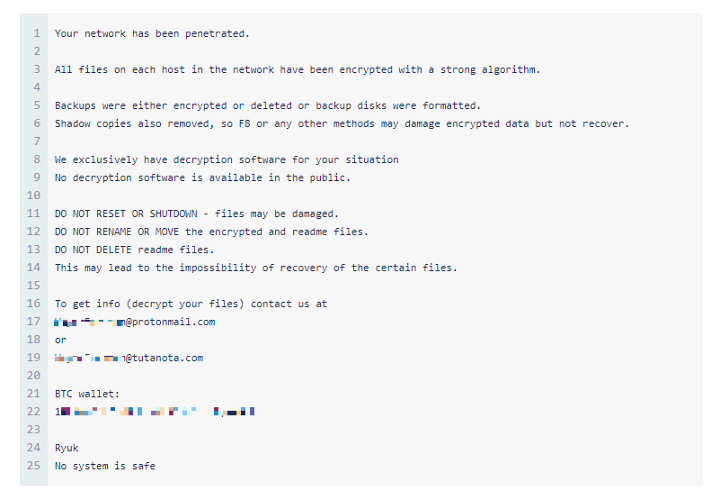

13 dni później (jak opisuje firma Sophops analizująca incydent) połączenie przez protokół RDP zostało zarejestrowane przy użyciu loginu studenta. Po kolejnych 10 dniach na poświadczeniach studenta uruchomiono ransomware Ryuk.

Firma Sophos ma dowody, że przestępca logował się z komputera, na którym używano języka rosyjskiego. Za atakiem może stać grupa hakerów Grim Spider (według nazewnictwa CrowdStrike) albo TEMP.MixMaster (według FireEye). Na stronie 249 w „encyklopedii” o grupach hakerskich jest wzmianka o ransomware Ryuk – od 2018 roku jest ono używane przez grupę przestępczą eCrime, która atakuje głównie duże organizacje.

W zeszłym roku to właśnie ransomware Ryuk było jednym z najgroźniejszych, aktywnych odmian oprogramowania szyfrującego. Co więcej do najczęściej atakowanych krajów należała Polska – w 2019 roku zajmowaliśmy niechlubne 3 miejsce pod względem łącznej liczby detekcji. Odmiana Ryuk rozprzestrzenia się przez LAN infekując urządzenia z systemem operacyjnym Windows.

Cracki, aktywatory, hacktool’e

Trzeba uważać, ponieważ takimi plikami posługują się autorzy złośliwego kodu. Zwabiają na przygotowane strony internetowe darmowym dostępem do komercyjnego oprogramowania.

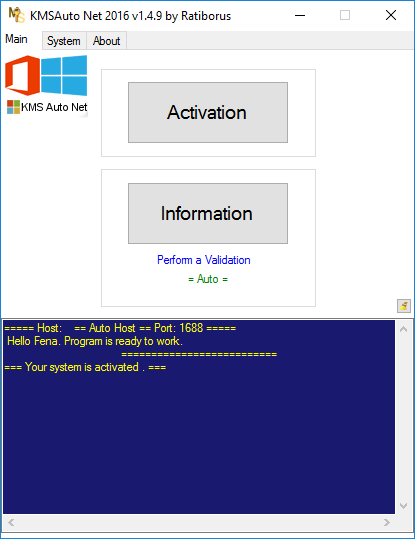

W połowie zeszłego roku odnotowaliśmy, że użytkownicy w Polsce bardzo często używają tego rodzaju narzędzi do przełamywania zabezpieczeń programów, systemów, informacji o licencjach oprogramowania używanego do aktywacji produktów firmy Microsoft.

Według danych statystycznych firmy Kaspersky na komputerach użytkowników z Polski narzędzia KMSAuto i KMSpico były (i nadal są) najczęściej wykrywanymi szkodliwymi programami. Od drugiego do ósmego miejsca w „TOP10 infekcji w Polsce” rozpychają się odmiany HackTool.Win32.KMSAuto.gen. Wykrywanie różnych wersji tych podejrzanych aplikacji przez rozwiązania firmy Kaspersky stanowią prawie 32% wszystkich zdarzeń bezpieczeństwa.

Uruchamiając legalne i na pewno nieinwazyjne cracki, keygeny, narażamy się na zainfekowanie komputerów bliżej nieokreślonym złośliwym oprogramowaniem. Może to być ransomware, keylogger, a nawet trojan bankowy.

Czy ten artykuł był pomocny?

Oceniono: 0 razy