Funkcja DNS-over-HTTPS (DoH) zostanie domyślnie włączona w przeglądarce Firefox. Podobnie zresztą jak i w Chrome, jeżeli eksperymenty Google zakończą się oczekiwanym rezultatami. Już teraz Firefox zaczyna wdrażać DoH dla użytkowników w USA, będąc o krok przez przeglądarką Chrome, i w przeciwieństwie do Google, Mozilla nie zamierza przeprowadzać technologicznego doświadczenia na ludziach.

Zasadę działania serwerów DNS opisywał na AVLab Michał Giza w artykule pt. „Polecane serwery DNS — które z nich są najszybsze?”:

DNS (Domain Name System) to usługa odpowiedzialna za przypisywanie adresów IP nazwom internetowym czytelnym dla człowieka. Każda strona WWW posiada swój “identyfikator”, czyli adres IP. Adresy te można poznać poprzez wyszukanie strony np. w bazie GWhois lub za pomocą polecenia PING. W systemie Linux możemy wykorzystać program traceroute, który jest dostępny z poziomu konsoli. Jest to o tyle dobrze przemyślane, że dzięki usługom DNS nie musimy pamiętać adresu IP każdej strony, z którą zamierzamy się połączyć.

Tak naprawdę trudno wyobrazić sobie świat bez serwerów DNS. Adresami IP serwerów DNS zajmuje się IANA i ICANN. W Polsce ich odpowiednikiem jest Naukowa i Akademicka Sieć Komputerowa, czyli NASK. Sam DNS podczas przesyłania zapytań działa w oparciu o protokół UDP w warstwie aplikacji w modelu OSI. Zwykle mamy skonfigurowane dwa adresy IP jednego dostawcy DNS-ów, co jest zabezpieczeniem w przypadku awarii któregoś z nich. Natomiast wykupienie domeny nie zawsze jest równoznaczne z natychmiastowym dodaniem do bazy DNS adresu internetowego. Zwykle trwa to kilka godzin. Po więcej informacji odsyłam na stronę dns.pl.

DNS przeważnie nie był szyfrowany

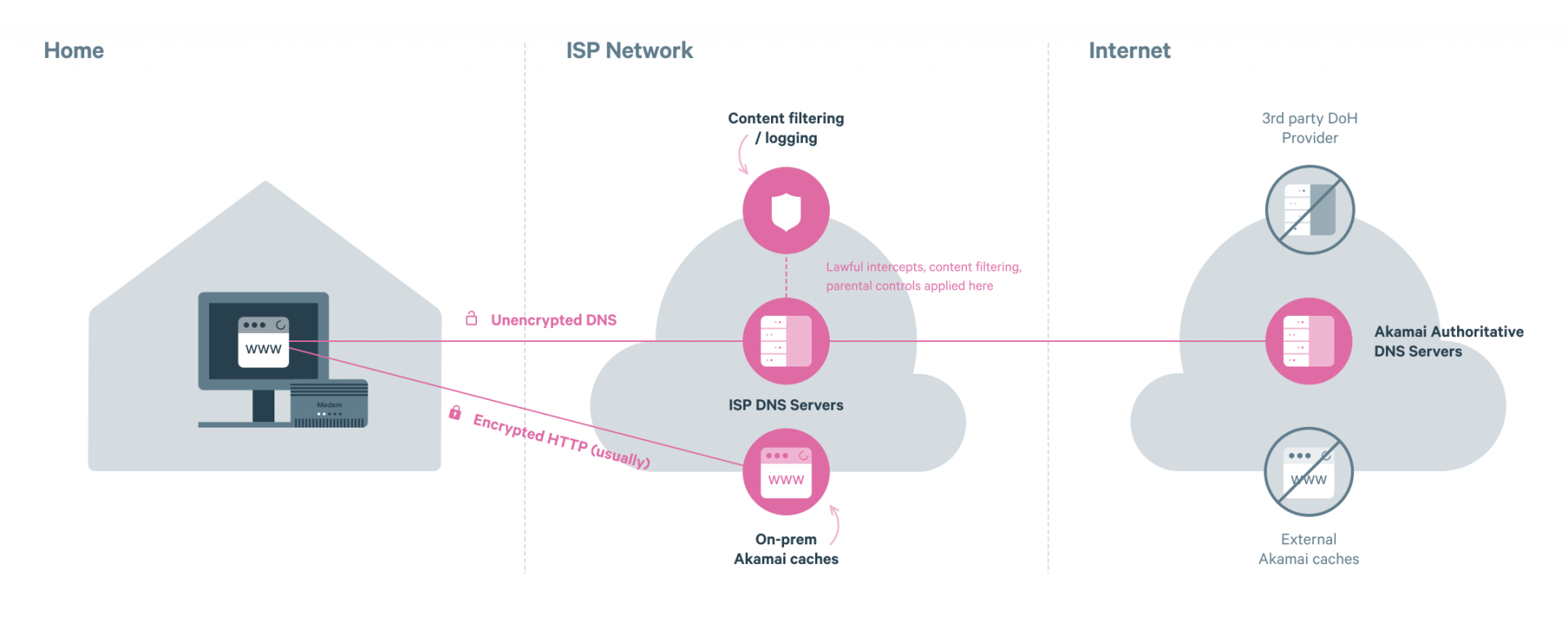

Przechodząca komunikacja z przeglądarki przez adresy Google, czyli 8.8.8.8 i 8.8.4.4, do tej pory nie była szyfrowana. W związku z tym pomimo używania aplikacji typu VPN dostawca internetu mógł logować odwiedzane strony internetowe przez każdego klienta. Dotyczy to zarówno komputerów stacjonarnych z internetem radiowym bądź „po kablu” jak i urządzeń mobilnych łączących się z siecią za pośrednictwem operatora komórkowego. VPN pomagał omijać restrykcje dotyczące geolokalizacji — można zmienić swój prawdziwy adres IP, ale czy da się całkowicie ukryć przed ISP?

Spełniając warunek używania własnego serwera DNS przez dostawcę tunelowania VPN można całkowicie ukryć się przed dostawcą internetu. Trzeba z rozwagą wybierać takich dostawców VPN, którzy mają własne serwery DNS i szyfrują zapytania. Wymagania te spełnia np. F-Secure Freedome, który jest polecany przez AVLab.

Dodajmy do tego różnice pomiędzy VPN-em w przeglądarce np. Opera VPN, a aplikacją VPN zainstalowaną w systemie lub statycznie ustawionych adresach IP serwera VPN, które możemy dodać do konfiguracji komputera/routera. Otóż VPN działający na poziomie przeglądarki szyfruje wyłącznie ruch HTTP/HTTPS. Natomiast aplikacja zainstalowania w systemie lub adres IP skonfigurowany na urządzeniu/w routerze szyfruje cała warstwę sieciową na urządzeniu.

Proszę zwrócić uwagę na fakt, że zaszyfrowanie połączenie z przeglądarki do serwerów DNS znacznie poprawia prywatność. Aktywowany DoH w przeglądarce obsługuje wszystkie zapytania DNS za pośrednictwem protokołu HTTPS, który jest chroniony przez szyfrowanie TLS. W efekcie szyfrowany jest nie tylko ruch do serwerów DNS, ale także porty 80 i 8080, które nie obsługują HTTPS. Dzięki temu zaimplementowany DoH będzie zapisany w logach ISP jak zwykły ruch HTTPS i uniemożliwiał dostawcom usług internetowych blokowanie korzystania ze szyfrowanego połączenia DNS bez całkowitego odcięcia od sieci. Kontynuując myśl — polityczne ustawy nakazujące blokowanie tzw. domen hazardowych, stron z pornografią albo „treści terrorystycznych” szerzących nienawiść, promowanie nazizmu, komunizmu itp., nie będą mogły być wdrożone w życie przez dostawców internetu, ponieważ — uproszczając — technicznie i finansowo nie będzie to możliwe/opłacalne.

Jak włączyć DNS-over-HTTPS w Firefox?

Obsługa DoH została zaimplementowana już w Firefoxie w wersji 63, ale domyślnie jest wyłączona. Deweloperzy przeglądarki opóźniali włączenie DoH, aby upewnić się, że niczego nie zepsują np. w systemach kontroli rodzicielskiej podczas „wycinania” szkodliwych wyników wyszukiwania lub blokowania stron internetowych.

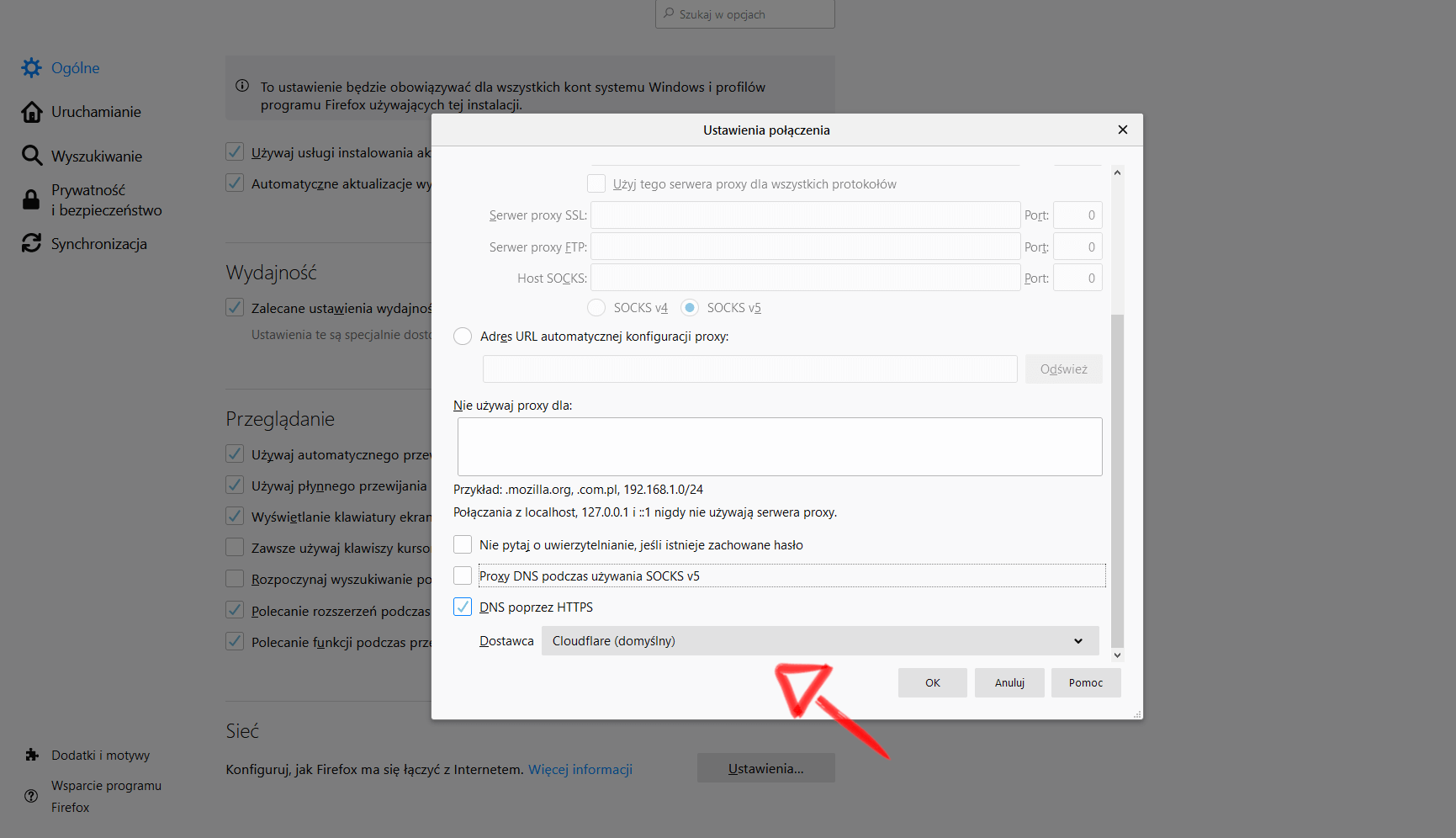

Aby włączyć szyfrowany DNS przejdź do ustawień przeglądarki Firefox. Na samym dole znajduje się konfiguracja „Ustawienia połączenia”. Zaznacz „DNS poprzez HTTPS”.

Weryfikację adresów DNS można przeprowadzić za pomocą przeglądarki na stronie internetowej http://www.whatsmydnsserver.com

Mozilla korzysta z adresów DNS CloudFlare 1.1.1.1. Zapytania w pewnym momencie muszą być odszyfrowane przez dostawcę DNS, który je odczytuje, aby można było przekierować użytkownika na odpowiednią stronę. Dlatego Mozilla zawarła umowę z CloudFlare na zbieranie ograniczonej ilości danych o użytkowniku.

Każdy dostawca, którego zintegrujemy z Firefoxem, będzie musiał przestrzegać ścisłego zestawu zasad, które uniemożliwiają mu korzystanie z danych DNS do innych celów niż świadczenie usługi DNS. Po 24 godzinach dane muszą być usunięte z serwerów dostawcy DNS.

Na razie szyfrowany DNS w Firefox będzie aktywowany dla użytkowników z USA. Jeżeli wszystko pójdzie zgodnie z założeniami, to Mozilla zacznie wybierać europejskich partnerów do zintegrowania z przeglądarką.

DoH w mobilnym Firefox nie zadziała na smartfonach. Łącząc się z internetem przez domową sieć Wi-Fi można ustawić na routerze jednego z poniższych dostawców (wymieniamy ich w kolejności alfabetycznej), którzy obsługują szyfrowany DNS. Wówczas będą szyfrowane wszystkie zapytania i odpowiedzi DNS z urządzeń, które łączą się z siecią poprzez domowy router:

- Cleanbrowsing: dostawca zapewnia bezpłatną i płatną usługę, dlatego adresy IP mogą być różne

- CloudFlare: 1.1.1.1

- Google: 8.8.8.8 i 8.8.4.4

- OpenDNS: 208.67.222.222 i 208.67.220.220

- Quad9 (F-Secure): 9.9.9.9 i 149.112.112.112

Google też idzie tą samą drogą i domyślnie od Chrome 78 niektórzy użytkownicy zostaną włączeni do eksperymentalnego programu. Funkcję będzie można włączyć/wyłączyć przechodząc do następującej flagi: chrome://flags/#dns-over-http

Zalety i wady szyfrowania DNS w klarowny sposób zostały opisane na blogu giganta Akamai — to jedna z największych firm na świecie zajmujących się przechowywaniem danych i przyśpieszeniem pracy w internecie. Akamai obsługuje około 30% całego ruchu w internecie. Spółka posiada 240 000 serwerów w ponad 110 krajach na świecie.

Czy ten artykuł był pomocny?

Oceniono: 1 razy