Od pewnego czasu z dużą uwagą śledzimy aktywność ekspertów z firmy Check Point. Jest to ich kolejne genialne odkrycie, które jest warte odnotowania, choćby ze względów technicznych, a także edukacyjnych. Czytelnicy AVLab z pewnością wiedzą jak postępować z potencjalnie złośliwymi dokumentami. Urzędnicy albo politycy niekoniecznie.

Niedawno eksperci z Check Point zauważyli ukierunkowany atak na urzędników rządowych, urzędników instytucji finansowych i przedstawicieli kilku ambasadach w Europie.

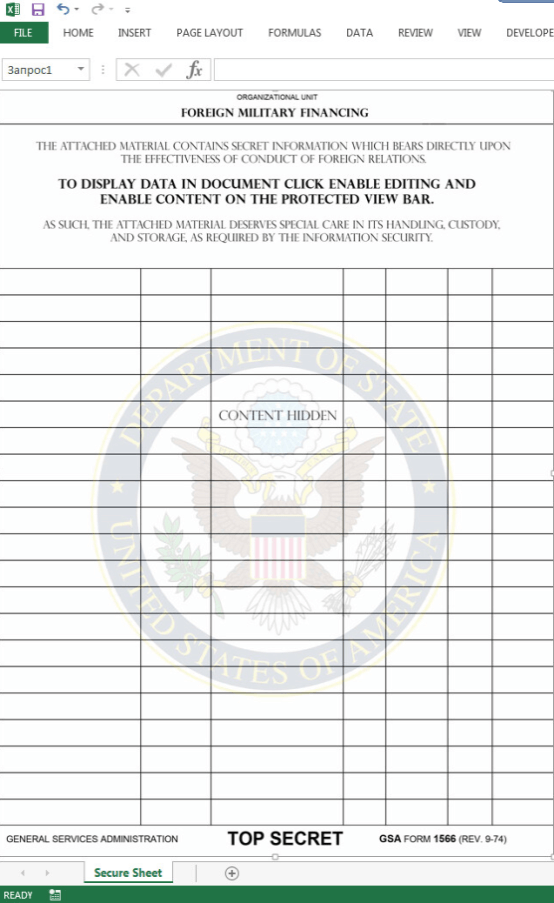

Atak, który zaczyna się od złośliwego załącznika podszywającego się pod niby-tajny dokument Military Financing.xlsm, pobiera złośliwą aplikację TeamViewer — zawirusowaną odmianę popularnego oprogramowania zdalnego dostępu i udostępniania pulpitu. Możliwości tego programu są duże, ale w tej kampanii autorowi ataku chodzi przede wszystkim o ukrycie tożsamości oraz przejęcie kontroli nad zainfekowanym komputerem.

Łańcuch infekcji i atak na infrastrukturę rozpoczyna się od dokumentu z rozszerzeniem XLSM (obsługuje makra) ze złośliwymi poleceniami makro. Jeżeli ofiara zainteresuje się zawartością dokumentu, rzekomo imitującego nieznany program militarny finansowany przez USA — bingo!

Nazwa tematu w mailu: military financing program Nazwa załącznika: Military Financing.xlsm SHA256: efe51c2453821310c7a34dca3054021d0f6d453b7133c381d75e3140901efd12

Dokument opatrzony jest logiem Departamentu Stanu USA i jest oznaczony jako TOP SECRED. Eksperci są zdania, że atakujący dobrze przygotował atak — plik jest przekonujący — lecz przeoczył niektóre znaki, które pozostały napisane w cyrylicy, co potencjalnie zdradza informację o źródle ataku (lub jest fałszywą flagą).

Po wyświetleniu zawartości złośliwy dokument pobiera szkodliwe oprogramowanie, które:

- Ukrywa interfejs przed użytkownikiem (działa niewidocznie w tle).

- Zapisuje bieżącą sesję poświadczeń zdalnego pulpitu w pliku tekstowym na potrzeby późniejszego połączenia.

- Umożliwia przestępcy wysyłanie i pobieranie plików np. dodatkowych trojanów.

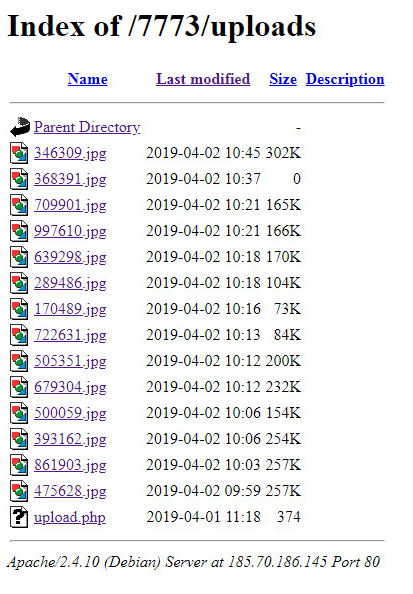

Specjaliści zidentyfikowali serwer ze zrzutami ekranu wykonanymi przez złośliwy TeamViewer.

Eksperci częściowo skompletowali listę krajów z zainfekowanymi komputerami. Są to: Nepal, Gujana, Kenia, Włochy, Liberia, Bermudy i Liban, ale nie wyklucza się i innych państw.

Raport ustalił, że za kampanią stoi osoba dobrze posługująca się językiem rosyjskim. Dowody wskazują na człowieka o pseudonimie „EvaPiks”. O takim samym pseudonimie znaleziono użytkownika na rosyjskich forach, proszącego o pomoc w programowaniu pewnych części szkodliwego oprogramowania.

Eksperci są zdania, że lista krajów ujawnia szczególne zainteresowanie autora ataku publicznym sektorem finansowym, ponieważ wszystkie ofiary wydają się starannie dobranymi urzędnikami pracującymi dla rządowych instytucji i organów podatkowych.

W takich kampaniach ustalenie konkretnej osoby odpowiedzialnej za przeprowadzenie ataku zwykle jest niemożliwe, ale w tym przypadku udało się zlokalizować użytkownika, który może stać za wyżej opisaną aktywnością.

Do dobrego zabezpieczenia osobistych komputerów i smartfonów polecamy (w kontekście artykułu) oprogramowanie firmy Check Point. Antywirus dla systemów Windows i macOS o nazwie ZoneAlarm Extreme Security wykorzystuje technologię używaną w produktach klasy korporacyjnej, zdobywając w naszych testach bardzo dobre oceny.

Niedawno producent udostępnił rozwiązanie dla iOS oraz Androida — ZoneAlarm Mobile Security podobnie zawiera elementy ochrony, które są stosowane w biznesowych rozwiązaniach Check Point.

Stacje robocze urzędników zabezpieczone przez produkty Check Point z pewnością byłby skutecznie chronione przed tego typu socjotechnicznymi ataki, jak i złośliwymi dokumentami. Potwierdza to nasz test, w którym technologia Check Point jako jedyna zatrzymała wszystkie próbki złośliwego oprogramowania.

Szczegółowy raport techniczny dostępny jest na stronie https://research.checkpoint.com/finteam-trojanized-teamviewer-against-government-targets