Recenzję rozwiązania MKS_VIR Administrator trzeba zacząć od zacytowania przysłowia: „cudze chwalicie, swego nie znacie”. Według Głównego Urzędu Statystycznego w 2019 roku w Polsce zarejestrowanych było ponad 2,1 miliona małych firm zatrudniających do 9 pracowników. Ponadto kilkaset tysięcy firm dawało posadę nie więcej niż 250 pracownikom, a zaledwie kilkadziesiąt tysięcy największych przedsiębiorstw kontraktowało więcej niż 251 zatrudnionych. Zatem jest zrozumiałe, że syzyfowy kamień polskiej gospodarki toczą mikro i małe przedsiębiorstwa. Jednak czy polscy biznesmeni chcą wspierać krajowe rozwiązania IT-Sec, które zostały zaprogramowane przez inżynierów wykształconych na polskich uczelniach?

Zapytaliśmy o to przedstawiciela spółki MKS_VIR — dlaczego sektor publiczny i polscy przedsiębiorcy powinni korzystać z krajowego oprogramowania antywirusowego?

Grzegorz Michałek

Prezes Zarządu w spółce MKS_VIR

Program antywirusowy lub szerzej – pakiet ochronny – integruje się głęboko z systemem operacyjnym i faktem jest, że ma pełny dostęp do wszystkich danych znajdujących się w systemie operacyjnym. Jest to oczywiście niezbędne do zapewnienia maksymalnie skutecznej ochrony, jednak niesie ze sobą potencjalne ryzyko wycieku (niekoniecznie, co chcemy podkreślić, intencjonalnego) tajnych lub wrażliwych danych i ich utratę na rzecz podmiotów, które mogą je wykorzystać przeciwko osobom lub organizacjom, których te dane dotyczą.

Warto przypomnieć nadal jeszcze gorący temat sprzedaży danych użytkowników przez jednego z dostawców darmowego (do wybranych zastosowań) oprogramowania antywirusowego. Ile takich sytuacji ma miejsce? Jakiego zakresu danych mogą dotyczyć? Kto może z tych danych korzystać? Co się stanie, gdy osoby niepowołane uzyskają dostęp do naszych danych?

To trudne pytania, jednak warto je zadać przy tworzeniu polityki bezpieczeństwa i wyborze rozwiązań ochronnych. Jesteśmy zawsze otwarci na dialog w tym zakresie.

Wiedza o cyber zagrożeniach pracowników

Pod koniec pierwszej połowy roku przeprowadziliśmy ankietę wśród naszych Czytelników. Badanie dotyczyło bezpieczeństwa dwuskładnikowego logowania w organizacjach. Respondenci ankiety mogli swobodnie wypowiedzieć się o metodach logowania w ich organizacjach.

Świadomość niebezpieczeństw związanych z używaniem podstawowych poświadczeń logowania rozumie zaledwie co czwarta osoba (25%) i każdy z ankietowanych potwierdził, że bezpieczne logowanie co najmniej metodą 2FA wymusza firmowa polityka bezpieczeństwa.

To bardzo niewiele biorąc pod uwagę fakt, że wieloskładnikowe uwierzytelnienie (2FA) nie gwarantuje pełnej ochrony przed atakami typu man-in-the-middle lub man-in-the-browser, ponieważ standard 2FA nie stosuje potwierdzenia logowania niezależnym kanałem komunikacji. Przypadki obchodzenia zabezpieczeń 2FA są znane ekspertom ds. bezpieczeństwa.

Na pytanie „Czy w Twojej firmie używa się dwuskładnikowego logowania?” aż 19% ankietowanych odpowiedziało, że nikt w ich organizacji jeszcze o tym nie wspominał. Mówiąc inaczej — co piąta firma nie przeprowadza dla swoich pracowników podstawowych szkoleń albo kursów.

CERT Polska: Krajobraz bezpieczeństwa polskiego internetu

Według zebranych danych przez CERT Polska, w całym 2019 roku najwięcej zgłoszeń incydentów dokonywały osoby fizyczne oraz sektor bankowy. Trochę mniej w bezpieczeństwo byli zaangażowani pracownicy mediów oraz sektora przemysłowego, a także finansowego i usługowego. Z kolei administracja publiczna jest zobligowana ustawą do zgłaszania incydentów.

Podążając za zebranymi statystykami przez AVLab:

- W Polsce na jedną placówkę edukacyjną w ostatnim kwartale przypadło od 800 do ponad 950 prób ataków tygodniowo (podaje firma Check Point), czyli przeszło dwukrotnie więcej niż w innych branżach.

- Przeciętnie polska firma jest atakowana przeszło 310 razy tygodniowo, w czym największy swój udział mają botnety. Wirusy i inne groźne programy najczęściej ściągamy sami, klikając w niebezpieczne odnośniki. W świecie urządzeń mobilnych wciąż najbardziej zagrożeni są użytkownicy systemów Android.

- Spam był najczęściej zgłaszanym incydentem zaklasyfikowanym do niechcianych treści. Z kolei wśród złośliwego oprogramowania pierwsze miejsce zajmują nieprzypisane próbki do rodziny złośliwego oprogramowania oraz sklasyfikowane jako konie trojańskie.

- Rok 2019 przyniósł znaczący wzrost infekcji ransomware w sektorze przemysłowym, medycznym i administracji rządowej oraz samorządowej. Zmienia się przy tym model biznesowy przestępców – coraz częściej domagają się okupu nie tylko za odszyfrowanie danych, ale także za ich nieujawnianie.

- Ogólnie w zeszłym roku w Polsce zarejestrowano 6484 incydenty. Jest to rekordowa liczba, a zarazem rekordowy wzrost rok do roku (73 proc.). Najczęściej występującym typem ataku był phishing, który stanowił ok. 54,2 proc. wszystkich incydentów. Na drugim miejscu znalazły się zgłoszenia dotyczące złośliwego oprogramowania – ok. 14,9 proc. Incydenty z kategorii “obraźliwe i nielegalne treści”, w tym spam, stanowiły ok. 12,1 proc. wszystkich zarejestrowanych incydentów.

Co jest mocną stroną MKS_VIR Administrator?

Warto wypunktować najmocniejsze cechy polskiego antywirusa, by uzasadnić, że sektor publiczny i sektor prywatny nie zawsze powinien wybierać produkty zagranicznych korporacji.

Opracowana lista ważnych funkcjonalności jest charakterystyczna dla rozwiązania antywirusowego MKS_VIR. Co więcej została przygotowana w oparciu o zebrane doświadczenie podczas wykonywania testów bezpieczeństwa, które systematycznie publikujemy na AVLab.

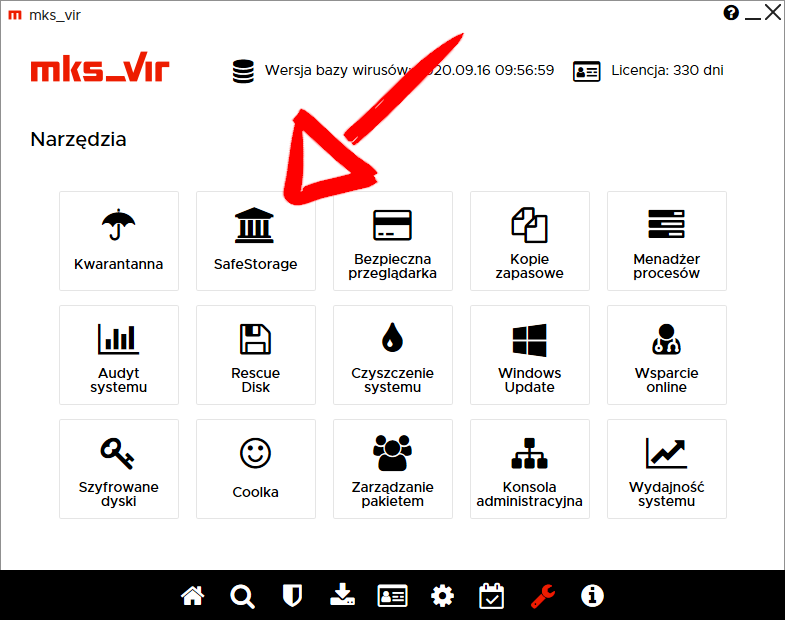

Do najważniejszych cech rozwiązania MKS_VIR zaliczamy:

1. Prostą i intuicyjną obsługę, zarządzanie instalacjami MKS_VIR w sieci.

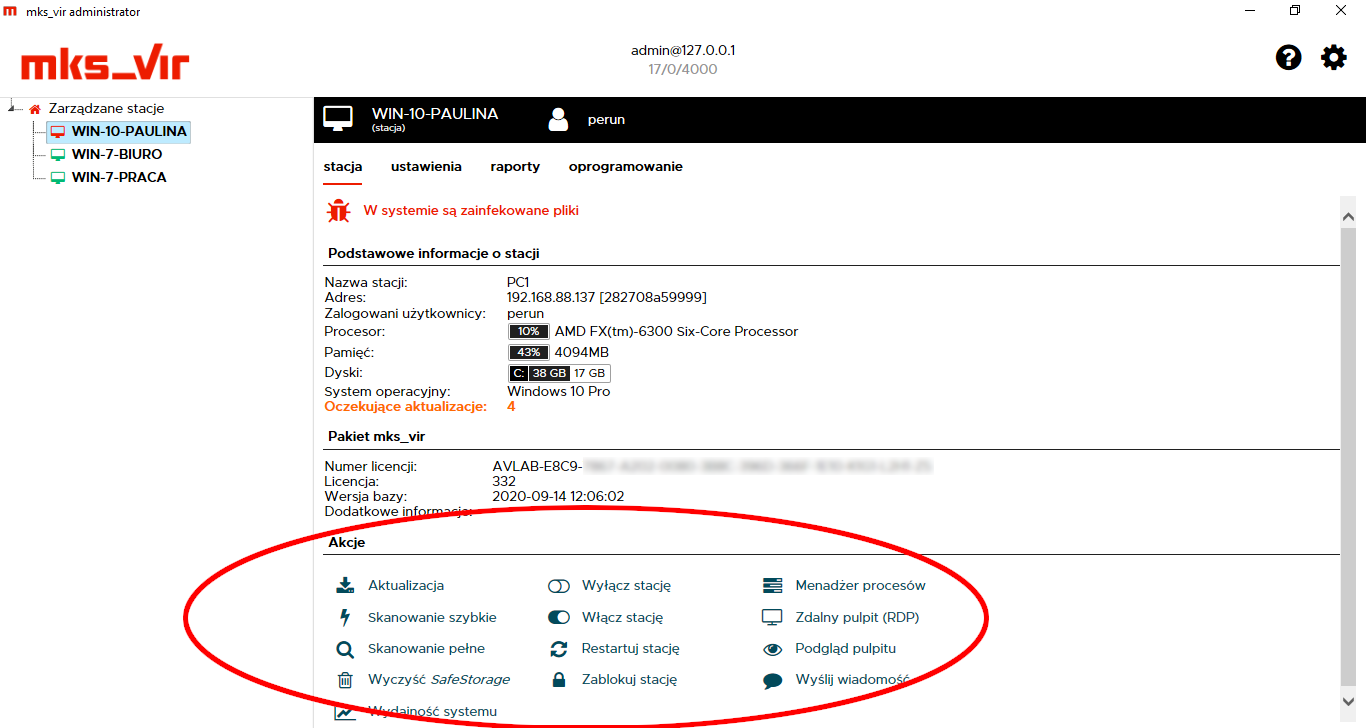

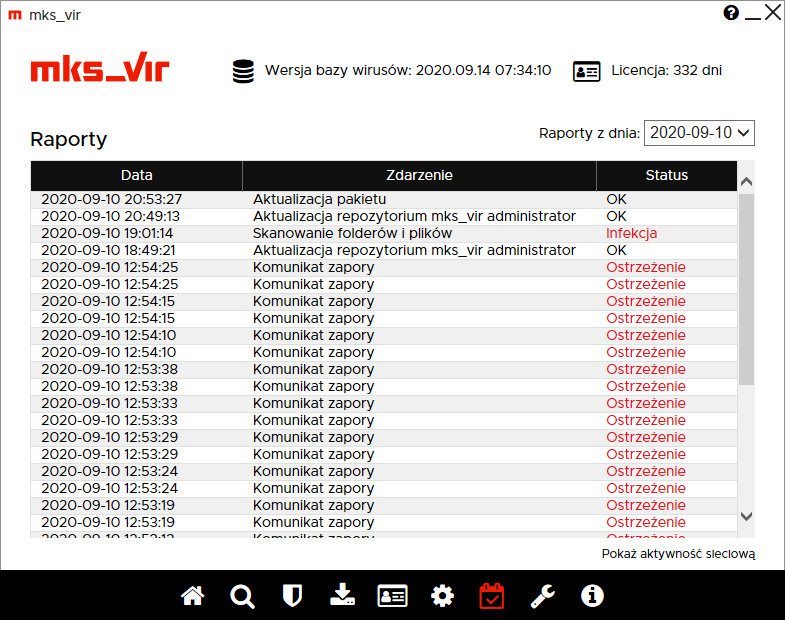

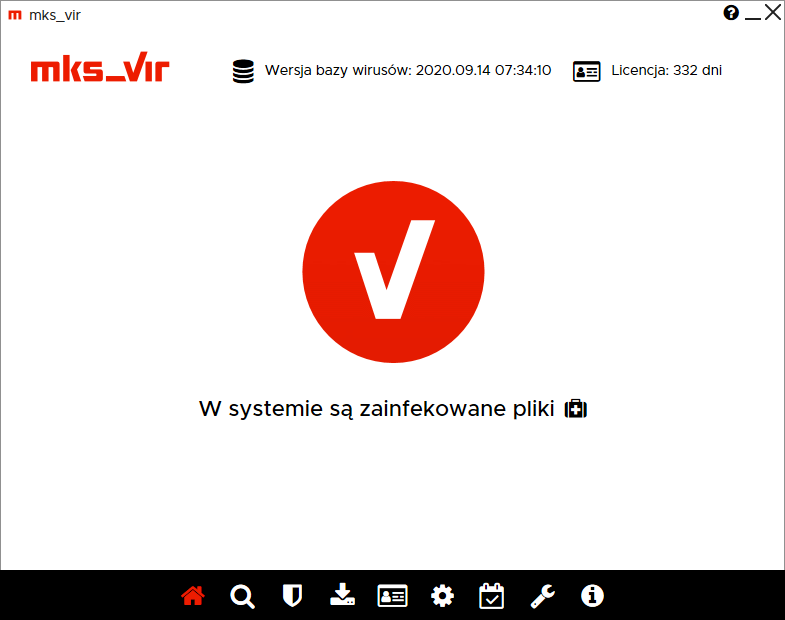

Konsola administratora posiada wszystkie współcześnie najistotniejsze funkcje do zarządzania stacjami roboczymi:

- Możliwość instalowania aktualizacji z Windows Update.

- Dostęp do pulpitu zdalnego przez protokół RDP.

- Podgląd na wydajność stacji roboczej na graficznych wykresach.

- Dostęp do listy procesów i ich zdalne nadzorowanie.

- Kontakt administratora z pracownikiem poprzez graficzny czat.

- W sytuacjach nadzoru możliwe jest przekazywanie pulpitu w czasie rzeczywistym.

- Dowolność zapisywania komputerów do utworzonych grup.

- Definiowanie czasu dostępu do komputera i wielu innych.

2. Wyjątkowo lekki antywirus, gwarantujący komfortową pracę nawet na słabszych maszynach

Spółka MKS_VIR od lat nieprzerwanie oferuje swoim klientom wsparcie dla ciągle żywego Windows XP z Service Pack 3. Oczywiście nowe systemy operacyjne też są wspierane – po Windows 10 i Windows Server 2019 oraz Android.

3. MKS_VIR RoundKick EDR (Endpoint Detection and Response)

System EDR wykracza dalece poza możliwości tradycyjnego antywirusa. Jego głównym zadaniem jest ułatwienie zespołom ds. bezpieczeństwa / administratorom podejmowanie decyzji na podstawie rejestrowanych wskaźników zagrożeń (IoC), w tym zarządzenie dużą ilością danych oraz priorytetyzowaniu działań. EDR umożliwia w czasie rzeczywistym zarządzanie incydentami oraz wyszukiwanie śladów włamań i ataków na każdym punkcie końcowym.

Moduł RoundKick EDR wykorzystuje potencjał wszystkich mechanizmów ochronnych pakietu MKS_VIR i analizuje zachowania aplikacji w różnych obszarach ich interakcji z systemem i siecią. Jego zadaniem jest m.in. wykorzystanie potencjału drzemiącego we wszystkich modułach ochronnych pakietu w procesie stałej analizy zachodzących w systemie zdarzeń.

Mechanizm jest skonstruowany tak, aby nie zakłócać pracy użytkowników i nie generować fałszywych alarmów. Sytuacje podejrzane, ale nie wyczerpujące jeszcze w dostatecznym stopniu znamion cyberprzestępstwa, są delegowane do chmury skanującej MKS_VIR, w której podlegają procesom analizy automatycznej. Jeśli ta zawiedzie, do pracy siadają analitycy.

Efektem może być odrzucenie zdarzenia jako nieszkodliwego, bądź natychmiastowa aktualizacja schematów i blokada szkodliwej aktywności. Co warto odnotować, EDR jest także integralnym elementem pakietu MKS_VIR Internet Security dla domu.

4. Silniki antywirusowe dające ochronę przed wszystkimi rodzajami zagrożeń niezależnie od potencjalnego wektora ataku.

Mocną stroną rozwiązania MKS_VIR są silniki antywirusowe wykrywające złośliwe oprogramowanie w sposób (nazwijmy to) statyczny i dynamiczny. Pliki pobrane z Internetu, sieci lokalnej, kopiowane z urządzeń przenośnych, są skanowane przed uruchomieniem. Natomiast po uruchomieniu, mamy do czynienia z kilkoma, unikalnymi mechanizmami ochrony. W szczególności jest to ochrona przed:

- Spamem. Wliczając w to złośliwe załączniki oraz hiperłącza. Tutaj producent może pochwalić się 100% skutecznością, ponieważ domyślnie blokuje załączniki o nietypowych rozszerzeniach, a także skrypty.

- Wirusami bezplikowymi. Bezkompromisowa ochrona daje poczucie bezpieczeństwa. I już domyślnie blokowane są wszystkie akcje uruchamiane przez niezaufany plik z linii poleceń (a prawie zawsze tak uruchamia się złośliwe oprogramowanie).

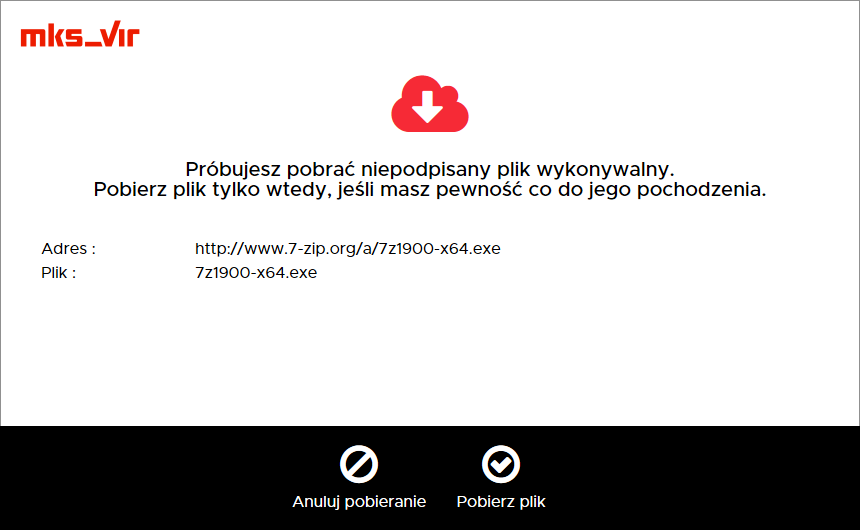

- Plikami niepodpisanymi. Statystyki złośliwego oprogramowania z laboratorium MKS_VIR pozwoliły rozwikłać problem pobierania wirusów z Internetu. Producent poinformował AVLab, że w bazie MKS_VIR złośliwego oprogramowania zaledwie 4 procent szkodników posiada cyfrowy podpis. W dodatku podpis ten i tak jest często sfałszowany. Inżynierowie zadecydowali, że jedną regułą należy blokować 96% pozostałych wirusów:

Każdy szanujący się wydawca aplikacji powinien zadbać o certyfikat dla plików programu. Jeżeli plik nie posiada cyfrowego poświadczenia, będzie blokowany podczas pobierania. Administrator może dodać do zaufanej listy dowolny program.

Podobną strategię wdrożył Microsoft w technologii SmartScreen, która jest dostępna w starszych systemach operacyjnych z przeglądarką Internet Explorer oraz z najnowszym Microsoft EDGE.

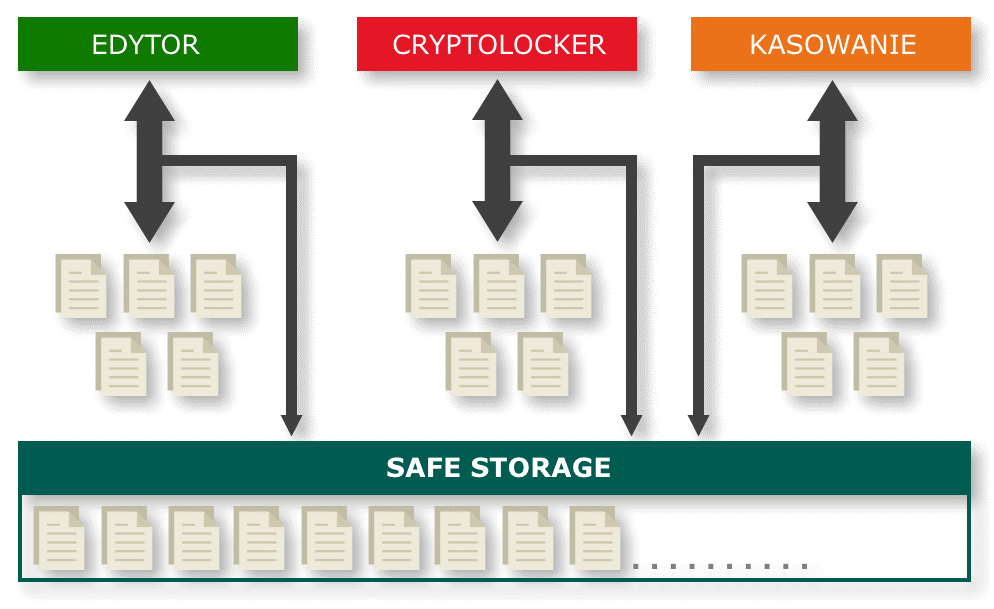

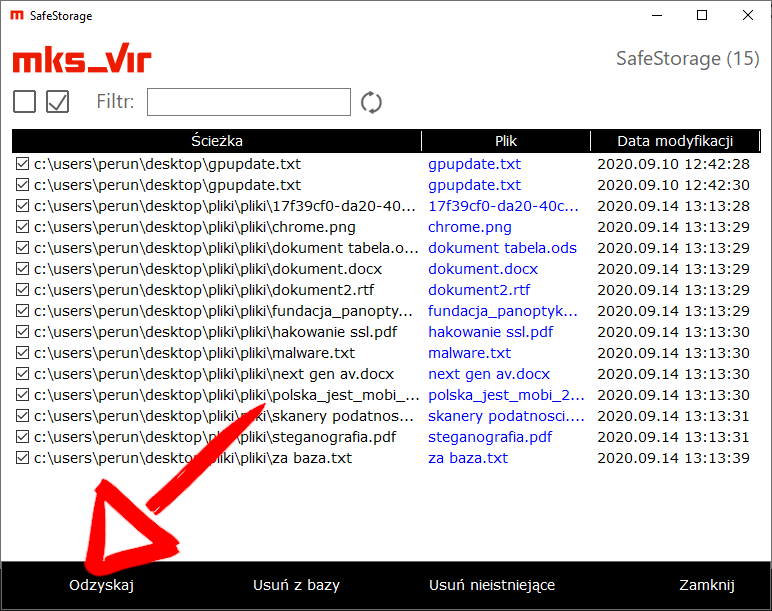

5. Niezawodne zabezpieczenie dokumentów, arkuszy, zdjęć i plików użytkownika przed ransomware (moduł Safe Storage)

Safe Storage to nowatorska technologia pozwalająca na ochronę ważnych danych. Jest to taki zaszyfrowany magazyn na dysku komputera, w którym są tworzone kopie zapasowe plików podczas modyfikacji, zapisu lub usunięcia (przypadkowego lub celowego).

Safe Storage wymaga bardziej szczegółowego wyjaśnienia, ponieważ nie jest typowym modułem do tworzenia kopii zapasowych.

Rozszerzając dostępność tej technologii na współczesne realia można ulec wrażeniu (i słusznie), że Safe Storage nadaje się wszędzie tam, gdzie przechowywane są ważne informacje zawierające dane osobowe, własność intelektualną lub po prostu pliki, które są niezbędne do prowadzenia biznesu. Mechanizm nabiera szczególnego znaczenia w kontekście unijnego rozporządzenia RODO, czyli przepisów o ochronie danych osobowych.

Skuteczność Safe Storage potwierdzają opinie zadowolonych klientów, w tym kręgi biznesowe, dla których dostosowano technologię Safe Storage, by możliwe było przywrócenie danych nawet na zmapowanych dyskach sieciowych.

W domowym zapleczu Safe Storage w pakiecie MKS_VIR Internet Security działa w ten sam sposób, chroniąc przed zaszyfrowaniem prawie wszystkie pliki na dysku sieciowym NAS. Prawie wszystkie, ponieważ dla niektórych dużych typów plików (jak pliki wideo, pliki baz danych) istnieją pewne ograniczenia.

Dział projektowy MKS_VIR podchodzi do ransomware w inny sposób. Zdają sobie sprawę, że nigdy nie zdołają zatrzymać 100% ataków i prób infekowania komputerów, dlatego opracowali mechanizm pozwalający na przywrócenie danych po ich utracie, i co ważne, nawet po zaszyfrowaniu przez ransomware.

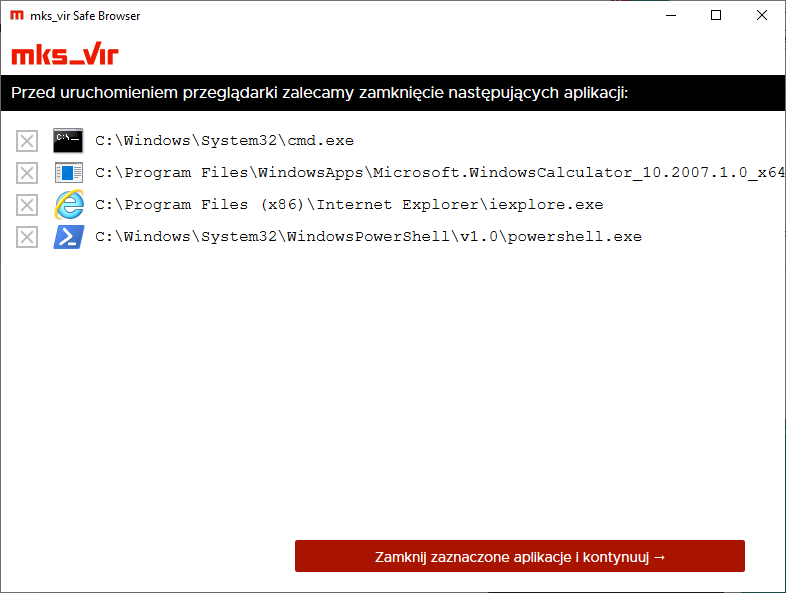

6. Bezpieczna bankowość elektroniczna dzięki Safe Browser (bezpieczna przeglądarka)

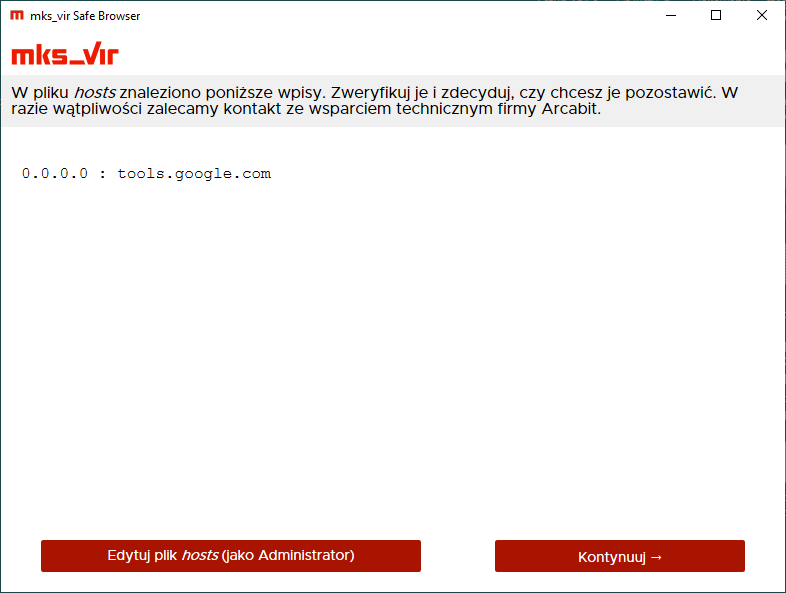

Testując modułu do ochrony płatności elektronicznych o MKS_VIR pisaliśmy tak:

Niezawodna przeglądarka MKS_VIR Safe Browser zapewnia wysoki poziom bezpieczeństwa w trakcie korzystania z zasobów Internetu, a zwłaszcza w trakcie operacji bankowych, płatniczych oraz wymagających podawania wrażliwych danych. Safe Browser ściśle współpracuje z pozostałymi modułami pakietu MKS_VIR i stale kontroluje poziom bezpieczeństwa systemu, nie dopuszczając do sytuacji, w których newralgiczne dane mogłyby trafić w niepowołane ręce.

Producent zastosował ochronę w oparciu o „białe listy” procesów, co oznacza, że jeszcze przed włączeniem bezpiecznej przeglądarki, sprawdzane są uruchomione procesy. Niektóre z nich mogą być szkodliwe i działać w ukryciu, oszukując ochronę antywirusową. MKS_VIR wyprzedza autorów złośliwego oprograowania i wyświetla procesy, które nie są uznane przez producenta za bezpieczne. Decyzja, które z nich powinny być zamknięte, a które nie, jest uwarunkowana preferencjami użytkownika.

Sposób korzystania z MKS_VIR Safe Browser jest następujący: wszystkie procesy, które znajdują się na wyświetlonej liście uruchomionych procesów, powinny zostać zamknięte. Tak na wszelki wypadek, aby niepotrzebne nie narażać na ryzyko utraty pieniędzy czy przechwycenia poufnych informacji uwierzytelniających w systemie on-line.

Safe Browser poza mechanizmem kontrolującym pracujące w systemie procesy zawiera dodatkowe rozwiązania zabezpieczające przeglądarkę przed atakami o charakterystyce sieciowej. Algorytmy wykryją próbę ataku typu „main in the middle” (wykryją np. przekierowanie na niepoprawny w revDNS serwer strony WWW), zablokują modyfikację pliku HOSTS, nie dopuszczą do „zainfekowania” przeglądarki nieautoryzowanymi bibliotekami np. za pomocą mechanizmu „dll injection”.

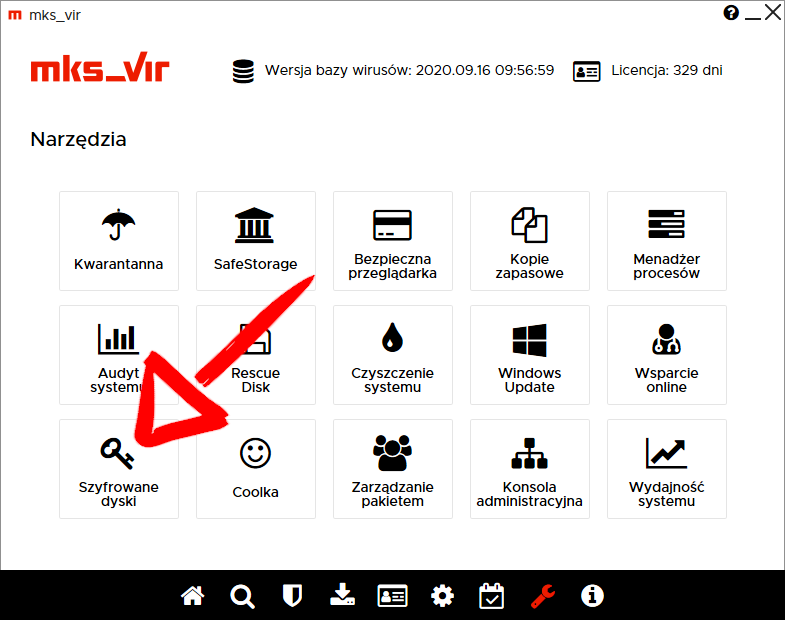

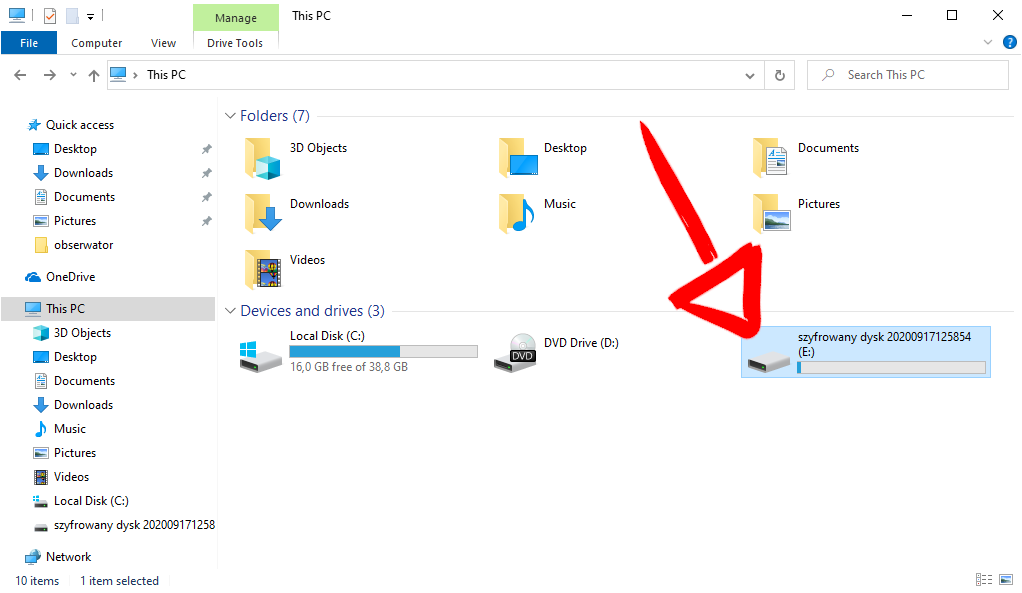

7. Szyfrowane Dyski. Bezpieczne przechowywanie ważnych danych (szczególnie istotne w spełnieniu wymagań RODO).

Szyfrowanie to jeden z podstawowych standardów bezpieczeństwa. Jest powszechnie dostępne, jak i nieskomplikowane w obsłudze. W kontekście RODO przestrzeganie przepisów obowiązuje każdego, kto przetwarza dane osobowe. Dotyczy to największych organizacji prywatnych i państwowych, począwszy od banków i instytucji użyteczności publicznej, a skończywszy na stronach internetowych, które są zarządzane przez osoby prowadzące jednoosobową działalność gospodarczą. Można więc sformułować przekonanie, że konieczność zapewnienia ochrony danych osobowych zachodzi wszędzie tam, gdzie się one pojawiają.

Szyfrowanie pomaga zabezpieczyć wszystko to, co chce się ukryć przed cyberprzestępcami, osobami postronnymi i internetowymi zagrożeniami. Jednocześnie jest to sposób na archiwizację dużych ilości danych i zabezpieczenie prywatnej komunikacji.

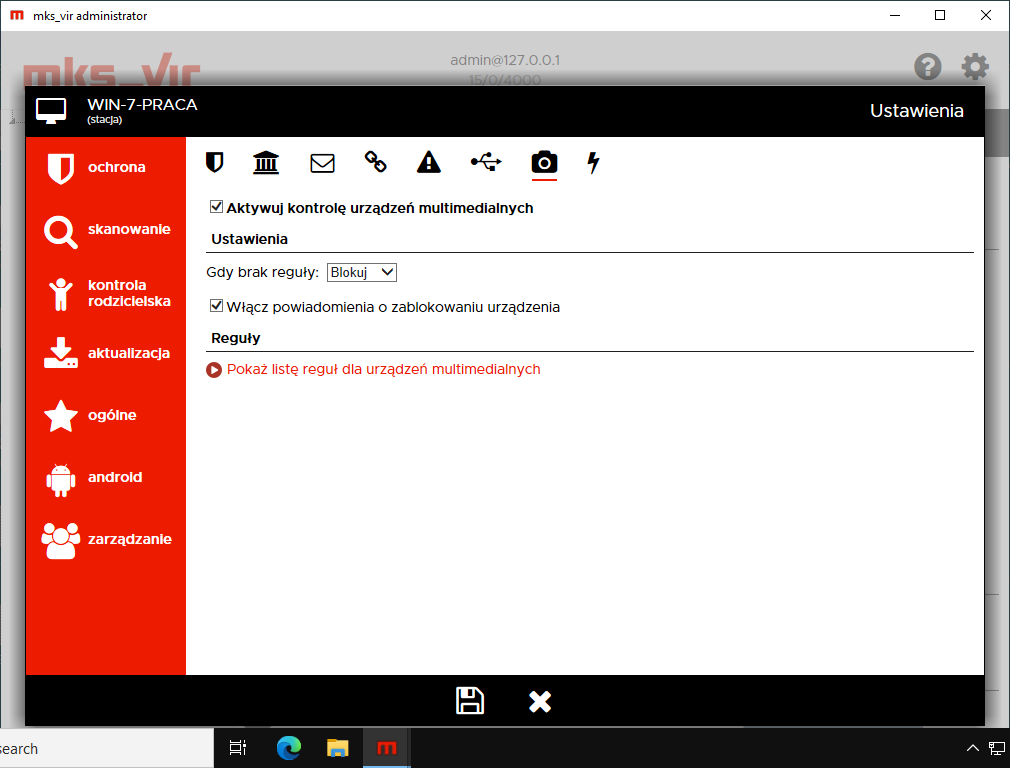

8. Kontrola dostępu do stron internetowych, kontrola rodzicielska, kontrola kamery i mikrofonu.

Od niedawna programy antywirusowe warszawskiej spółki (pakiet dla firm i dla domu) są wyposażone w moduł blokowania dostępu do kamery i mikrofonu. Ta metoda przeciwdziała nieautoryzowanemu dostępowi do danych rejestrowanych przez mikrofon na urządzeniach z systemem Windows.

W celu zabezpieczenia danych dźwiękowych niezbędne jest monitorowanie wszystkich żądań dostępu do mikrofonu w systemie operacyjnym i blokowanie tych, które są nieautoryzowane lub inicjowane przez niezaufane aplikacje.

Pakiety MKS_VIR dla domu i dla firm

Oprogramowaniu wystawiamy ocenę adekwatną do jakości produktu. Zważywszy na unikalne mechanizmy monitorująco-blokujące, rozwiązanie MKS_VIR jest w stanie zatrzymać większość znanych i zebranych technik w bazie MITRE (zawiera informacje na temat taktyk i technik cyberprzestępczych i jest wykorzystywana do opracowywania konkretnych modeli zagrożeń i metodologii w usługach związanych z cyberbezpieczeństwem).

Ponadto w przeprowadzanym przez AVLab dużym teście kilkudziesięciu rozwiązań IT-Sec, tak pisaliśmy o rozwiązaniu MKS_VIR:

MKS_VIR Internet Security posiada unikalne komponenty do odtwarzania zaszyfrowanych plików po ataku ransomware. Umożliwia blokowanie szkodliwych poleceń wykonywanych w procesach systemowych, dlatego program nie miał najmniejszego problemu w zatrzymaniu wszystkich testowych próbek złośliwego oprogramowania.

Większość współczesnych kampanii hackerskich skierowanych przeciwko polskim użytkownikom ma charakter lokalny. Z tego powodu ważne jest korzystanie z narzędzi ochronnych tworzonych przez firmy w Polsce, które skupiają się w pierwszej kolejności na naszej cyberprzestrzeni.

Więcej informacji o produkcie udziela producent ze stroną internetową https://mks-vir.pl

Czy ten artykuł był pomocny?

Oceniono: 0 razy