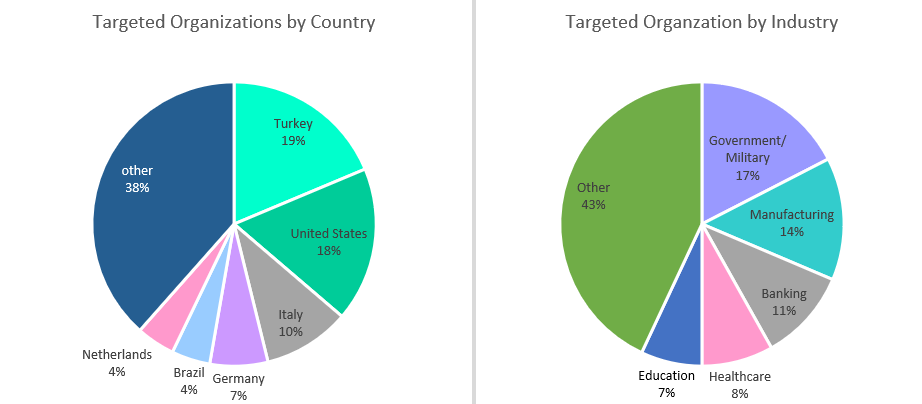

Ogłoszone luki w Microsoft Exchange Server mają realny wpływ na bezpieczeństwo firm na całym świecie. W ciągu zaledwie po upływie 24 godzin analitycy z Check Point Research zaobserwowali lawinowy wzrost ataków wykorzystujących podatności. Najczęściej atakowanym sektorami była administracja, resort obrony oraz przemysł wytwórczy, w szczególności w Turcji oraz Stanach Zjednoczonych.

Firma Microsoft potwierdziła, że cyberprzestępcy pracujący na rzecz chińskiego rządu wykorzystali nieznane wcześniej exploity w celu włamania się do Exchange Server. W tym momencie, pomimo opracowanych poprawek, rozpoczął się globalny wyścig pomiędzy hakerami, chcącymi pójść w ślady chińskich cyberprzestępców, a specjalistami ds. bezpieczeństwa. Z analiz Check Point Research wynika, że w kolejnych dwóch dniach od ogłoszenia luk, nastąpił drastyczny wzrost ataków wykorzystujących wspomniane exploity.

Głównymi celami były organizacje z Turcji (19% odnotowanych ataków), Stanów Zjednoczonych (18%) oraz Włoch (10%). Hakerzy próbowali wykorzystać luki kierując swoje działania przeciwko sektorowi rządowemu i wojskowemu (17% przypadków), produkcyjnemu (14%) i Bankowemu (11%).

Exchange Server, będący najpopularniejszym serwerem pocztowym na świecie, otrzymał poprawkę bezpieczeństwa już 3 marca 2021, po tym jak Orange Tsai z tajwańskiej firmy Devcore zgłosił dwie luki w zabezpieczeniach. Dalsze dochodzenie Microsoftu ujawniło aż pięć krytycznych luk bezpieczeństwa. Wykorzystując część z nich hakerzy mogli odczytywać wiadomości e-mail z serwera Exchange bez uwierzytelniania lub uzyskiwania dostępu do konta e-mail osoby.

Dalsze tworzenie łańcuchów luk umożliwiało atakującym całkowite przejęcie kontroli nad samym serwerem poczty. W momencie przejęcia Exchange Server hakerzy mogli „zabackdoorować” sieć organizacji i uzyskać do niej zdalny dostęp. Eksperci Check Pointa zwracają uwagę, że każda organizacja, która nie wdrożyła poprawek lub nie posiada zaawansowanych systemów ochronnych, może być poważnie narażona na ataki. W takim wypadku nie tylko należy podjąć działania zapobiegawcze, ale również dokładnie przeskanować swoje sieci w celu wykrycia ewentualnych zagrożeń i wycieków danych.