Ochrona komputerów w małych i średnich firmach w głównej mierze składa się zazwyczaj z oprogramowania antywirusowego w połączeniu z zaporą sieciową. Działania takie podyktowane są niskim budżetem firm przeznaczanym właśnie na cele zabezpieczenia komputerów firmowych.

Należy pamiętać, iż powyższe połączenie daje nam wysoki poziom zabezpieczeń, to nie zawsze rozwiązanie takie zapewnia bezpieczeństwo systemów w 100%. Posiadane oprogramowanie firm trzecich sprawia, że jego niezaktualizowana wersja może posiadać luki w oprogramowaniu, które mogą mieć znaczący wpływ na pomyślne zaatakowanie naszego systemu.

Z pomocą w tego typu przypadkach przychodzi nam rozwiązanie SecureScan amerykańskiej firmy Tripwire Inc. zajmującej się rozwojem technologii informatycznych w zakresie bezpieczeństwa.

Na samym początku należy zwrócić uwagę, że oprogramowanie to jest darmowe i łatwe w użytkowniu, więc jego wdrożenie nie sprawi jakichkolwiek problemów zarówno na podłożu finansowym, jak również w procesie wdrożeniowym.

Wymagania

Czego potrzebujemy, aby zastosować rozwiązanie Tripwire SecureScan w naszej firmie? Oprogramowanie to nie wymaga żadnych dodatkowych urządzeń oprócz zwykłego komputera z dostępem do sieci Internet, a wszystko dzięki zastosowaniu technologii opartej na chmurze.

Łatwe w użyciu

Oprogramowanie SecureScan jest łatwe w użyciu, jego zarządzanie i konfiguracja odbywa się z poziomu przeglądarki internetowej co sprawia, że mamy możliwość zarządzania i kontrolowania stanem bezpieczeństwa komputerów w naszej firmie z każdego miejsca na świecie.

Dodawanie stanowiska do systemu

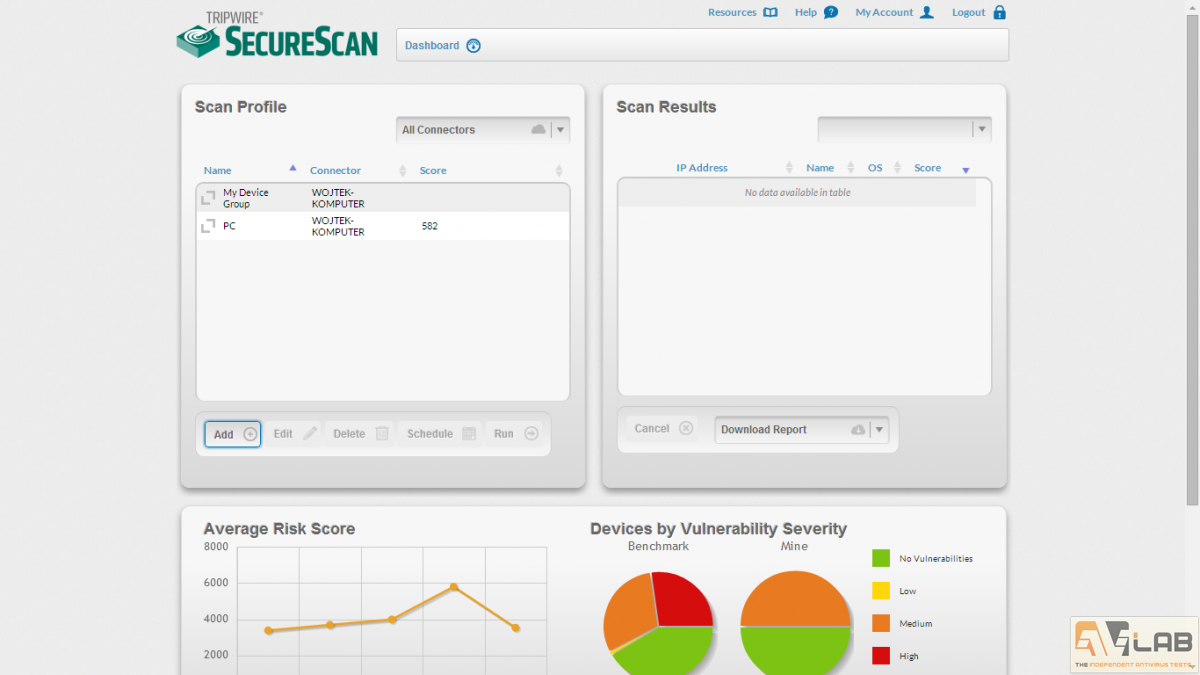

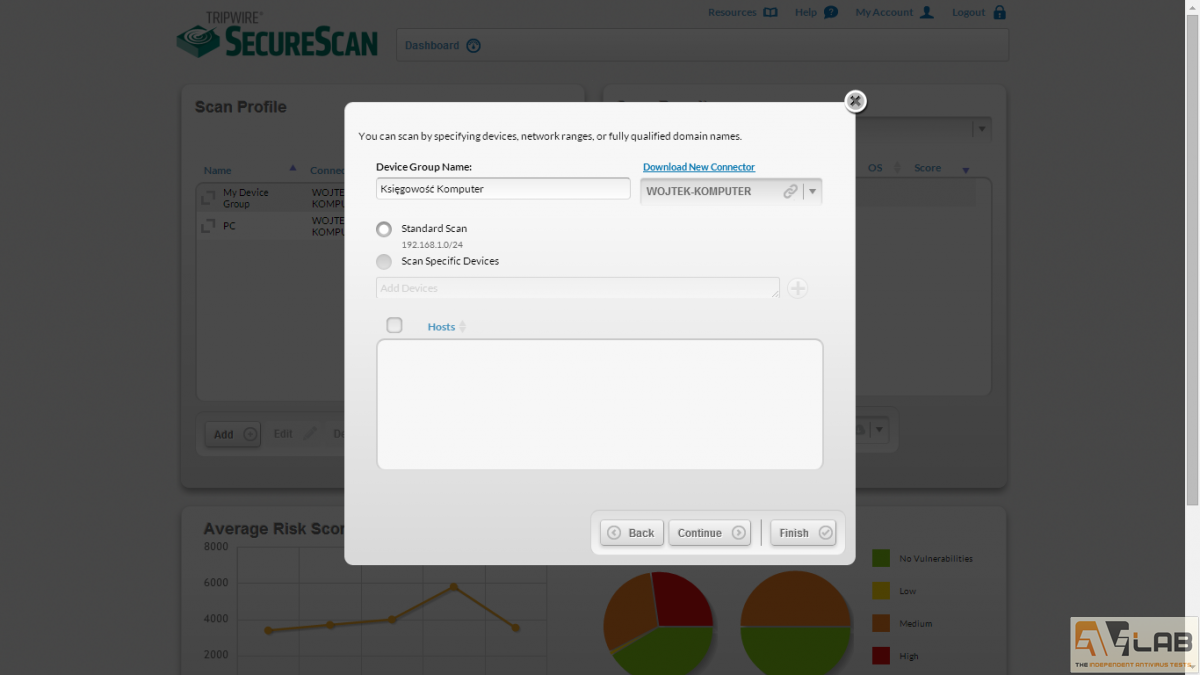

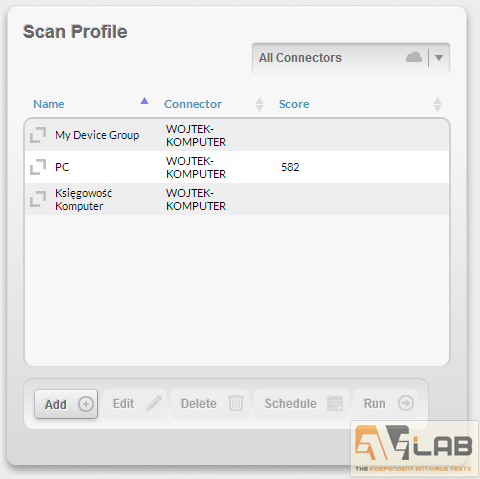

W celu wdrożenia oprogramowania na komputerze należy w panelu zarządzania wybrać opcję Add w obszarze Scan Profile.

Następnie w oknie wybieramy opcję Download New Connector, aby pobrać specjalny program (wtyczkę) i uruchomić go, a instalacja rozpocznie się automatycznie bez jakichkolwiek pytań do użytkownika. Wszystko odbywa się w sposób zautomatyzowany. Po instalacji nasz komputer zostanie wykryty, a jego nazwa pojawi się na liście. Klikamy opcję Continue.

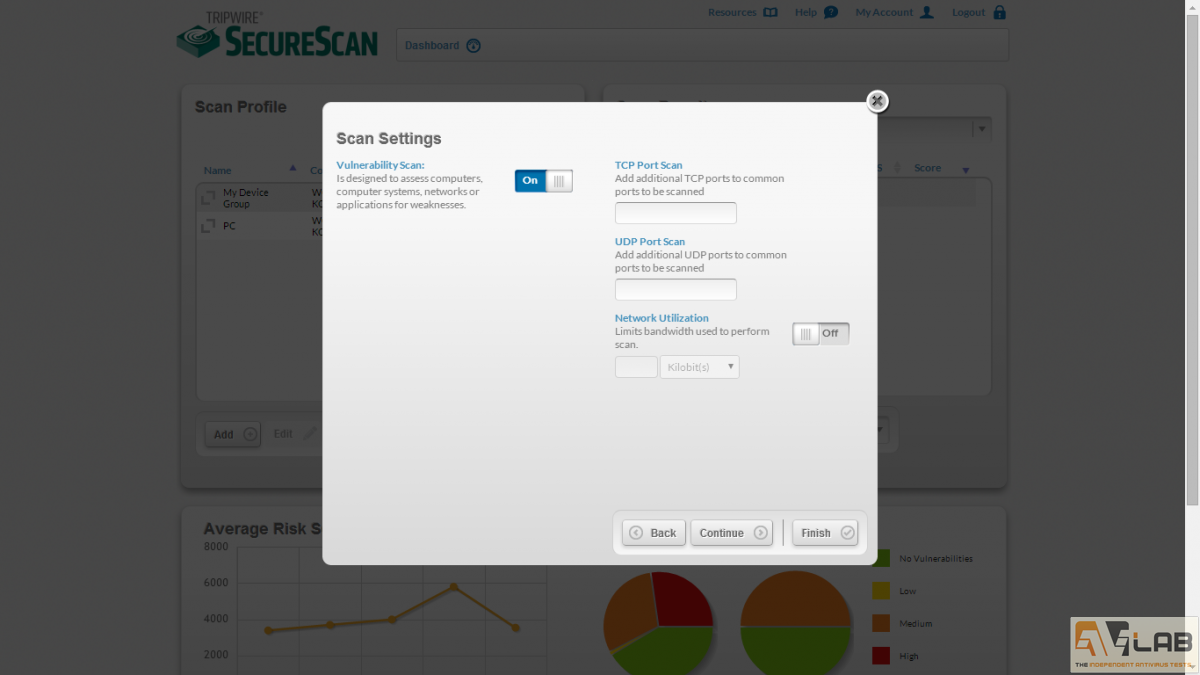

Ukaże nam się kolejne okno z ustawieniami dotyczącymi skanowania, mamy tutaj możliwość włączania i wyłączania skanera sprawdzającego podatność systemu na występowanie luk oraz możliwość ustawienia protokołów skanowania (TCP/UDP) oraz limitu pasma sieciowego co sprawia, że skanowanie nie będzie miało znaczącego wpływu na szybkość Internetu podczas korzystania z komputera.

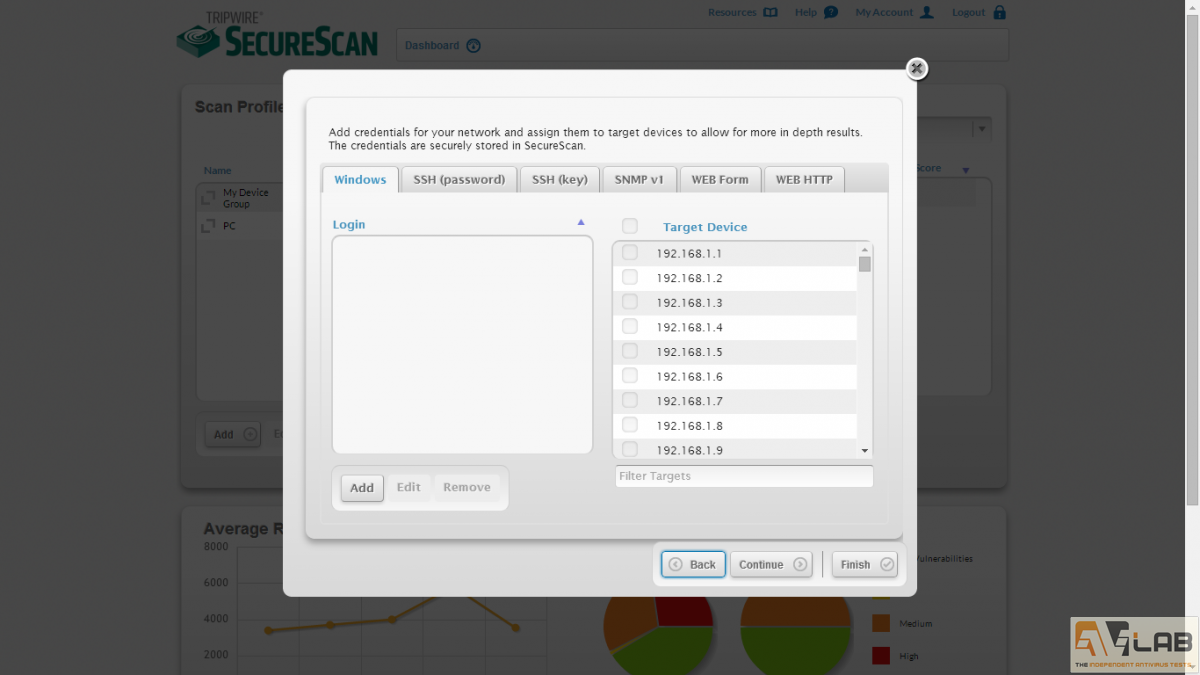

Następnie klikamy Continue, w nowym oknie możemy dodać poświadczenia dla sieci i przypisać je do konkretnego urządzenia. Klikamy ponownie Continue.

Pokaże się nam finalne okno, w którym możemy ustawić automatyczne skanowanie systemu w określonym dniu, o konkretnej godzinie. Mamy możliwość ustawienia skanowania także cotygodniowo lub co miesiąc w konkretnym dniu tygodnia. Po prawidłowym przeprowadzeniu konfiguracji klikamy przycisk Finish.

Na liście pojawi się nowe stanowisko, które skonfigurowaliśmy. Oprogramowanie to pozwala na bezpłatne skanowanie do 100 adresów IP – cztery razy w miesiącu.

Jak działa program?

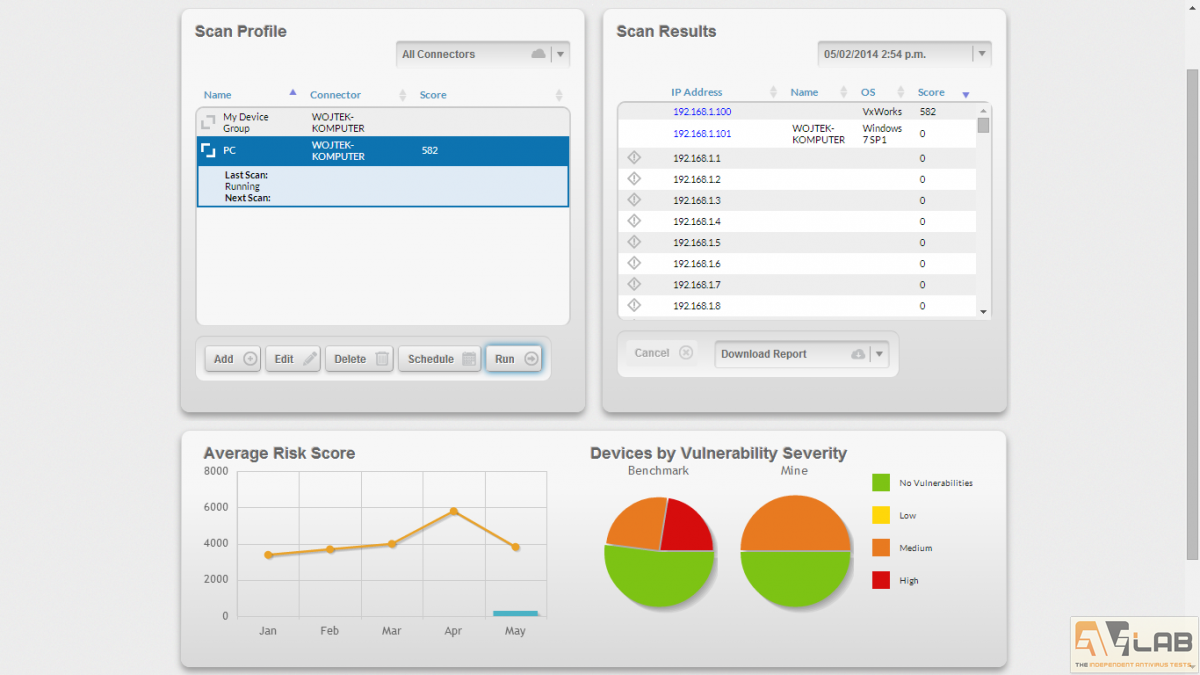

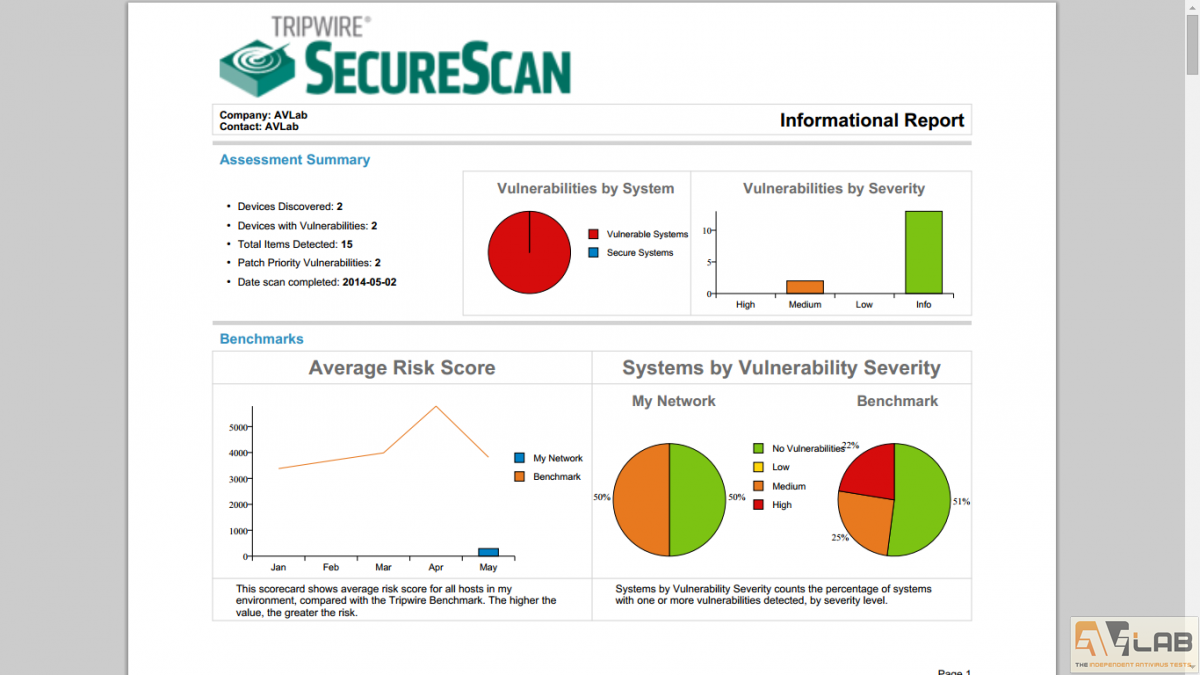

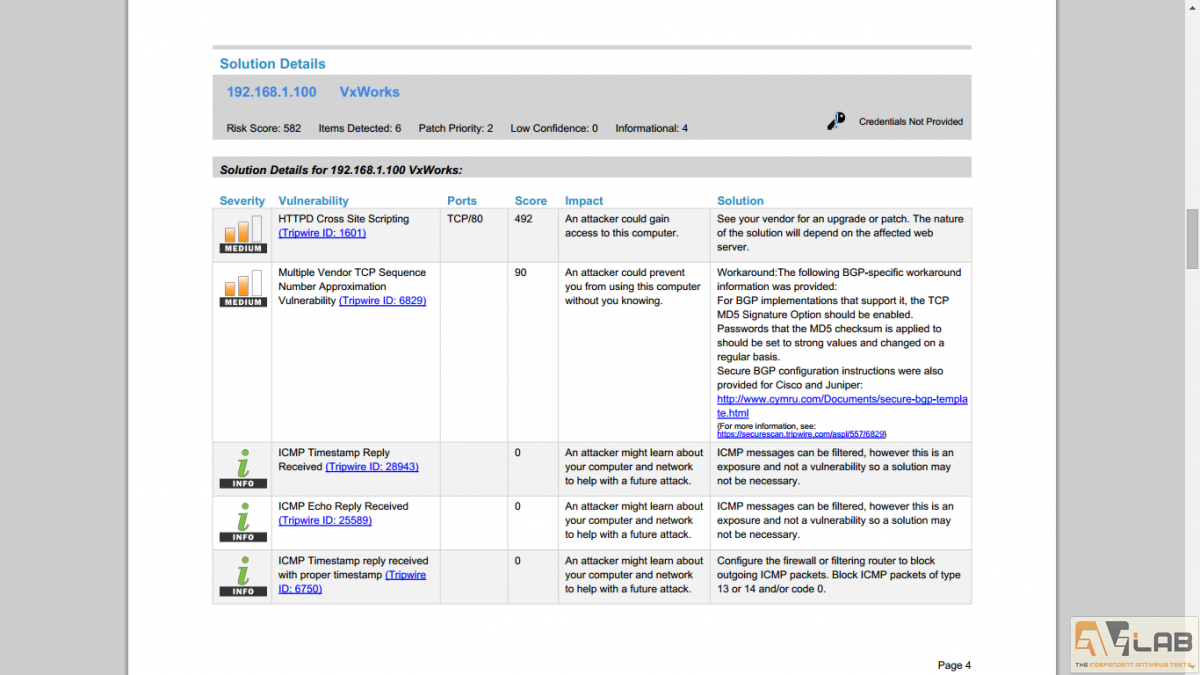

Po prawidłowym skonfigurowaniu i dodaniu stanowiska komputerowego możemy rozpocząć jego skanowanie pod kątem występowania luk w systemie. Aby rozpocząć proces wystarczy jedynie kliknąć opcję Run, a skanowanie rozpocznie się automatycznie. Po ukończonej operacji istnieje możliwość pobrania raportu z informacjami o występowaniu luk w systemie wraz ze wskazówkami jak dany problem rozwiązać. Wykryte luki prezentowane są w kolejności ich ważności, więc krytyczne luki mogą zostać naprawione w pierwszej kolejności.

SecureScan wykrywa również zapomniane lub ukryte urządzenia w sieci, których występowanie może zmniejszyć poziom bezpieczeństwa.

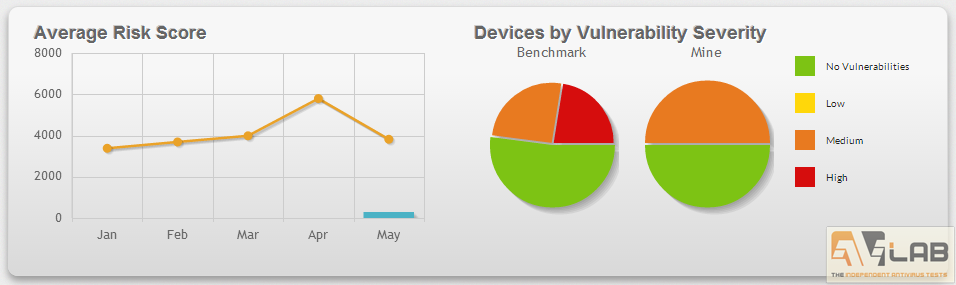

W panelu zarządzania mamy także zilustrowane w formie grafik stan bezpieczeństwa naszych urządzeń w porównaniu do średniego poziomu bezpieczeństwa zarejestrowanego przez system SecureScan.

Podsumowanie

Polecamy małym, jak również średnim firmom wykorzystanie tego oprogramowania w celu poprawy bezpieczeństwa swoich systemów. Jak pokazują statystyki firmy Symantec, cyberataki skierowane w infrastrukturę małych przedsiębiorstw wzrosły o 300% (w 2012 roku). Oprogramowanie zapewnia ochronę przed atakami Heartbleed, o których było głośno dość niedawno.

Oprogramowanie możemy pobrać z tej strony (oprogramowanie bezpłatne) – wymagana rejestracja.

Zalety

- Dodatkowa ochrona dla firm bez jakichkolwiek wymagań

- Prosta obsługa oprogramowania

- Bezpłatne rozwiązanie

- Możliwość ustawienia limitu wykorzystania pasma sieci w procesie skanowania

- Możliwość skonfigurowania procesu automatycznego skanowania

- Informacje o znalezionych lukach wyświetlane w kolejności ważności

- Wyświetlanie wskazówek z informacjami w jaki sposób rozwiązać wykrytą lukę

- Możliwość zarządzania z poziomu przeglądarki internetowej

- Wyświetlanie informacji w czytelny sposób (grafy) oraz porównanie stanu bezpieczeństwa ze średnią zarejestrowaną przez system SecureScan

- Informowanie o stanie skanowania poprzez e-mail

Wady

- nie stwierdzono

Czy ten artykuł był pomocny?

Oceniono: 0 razy