Specjaliści w pierwszym półroczu bieżącego roku byli zgodni co do wzrostu ataków ransomware oraz trendu z jakim musieli się zmagać – tak zwanego „potrójnego wymuszenia”. W ciągu ostatnich 6 miesięcy liczba ataków dla okupu praktycznie się podwoiła (wzrost o 93%)! Co więcej, w najbardziej radykalnej formule, oprócz kradzieży poufnych danych od organizacji i grożenia ich publicznym ujawnieniem bez dokonania płatności, napastnicy atakują również klientów lub partnerów biznesowych firmy, która padła ofiarą cyberataku i żądają od nich okupu. Ten innowacyjny atak został nazwany przez Check Point jako „Triple Extortion”, czyli potrójne wymuszenie.

W pierwszym półroczu 2021 roku nasiliły się ataki w łańcuchu dostaw. Najgłośniejszym tego typu atakiem był SolarWinds, który wyróżnił się ze względu na swoją skalę i wpływ. Eksperci zwracają uwagę, że podobny wyrafinowany atak na łańcuch dostaw miał miejsce w kwietniu w przypadku Codecov, natomiast na początku lipca rosyjskojęzyczna grupa REvil shakowała dostawcę Kaseya, co przyczyniło się do zaatakowania około 1000 przedsiębiorstw, głównie w Stanach Zjednoczonych.

Cybergang REvil (znany również jako Sodinokibi)

Cyberprzestępcza grupa posługująca się arsenałem narzędzi, w tym ransomware REvil, została dokładnie przeanalizowana przez badaczy bezpieczeństwa. Hakerzy zasłynęli z dużego ataku na dostawców usług zarządzanych (MSP) praz ich klientów na całym świecie – podaje firma Kaspersky. Eksperci zaobserwowali ponad 5 000 prób ataków w 22 państwach, najwięcej we Włoszech (45,2% odnotowanych prób ataków), Stanach Zjednoczonych (25,91%), Kolumbii (14,83%), Niemczech (3,21%) oraz Meksyku (2,21%).

REvil zachodził za skórę organizacjom na całym świecie jeszcze w roku 2020, ponieważ już wtedy hakerzy stojący za ranosmware Sodinokibi (REvil) mogli się „pochwalić” 15,4 procentowym udziałem w rynku cyberataków ransomware, zaś szkodliwe oprogramowanie Maze, Fobos i Netwalker kontrolowało po około 7 proc. Co więcej Bitdefender już zeszłego lata ostrzegał przed ugrupowaniem REvil/Sodinokibi.

Ransomware REvil według Cisco

Grupa ekspertów ds. bezpieczeństwa z zespołu Cisco Talos Incident Response (CTIR) wskazuje na ransomware jako główne cyberzagrożenie w drugim kwartale 2021 roku. Ten rodzaj ataków odpowiadał za niemal połowę wszystkich incydentów. Przypadki ransomware występowały trzy razy częściej niż kolejny typ zagrożeń ujęty w zestawieniu.

Do najczęściej spotykanych rodzin ransomware w statystykach Cisco zaliczamy:

- REvil

- Conti

- WastedLocker

- Darkside

- Zeppeli

- Ryuk

- Mount Locker

- Avaddon

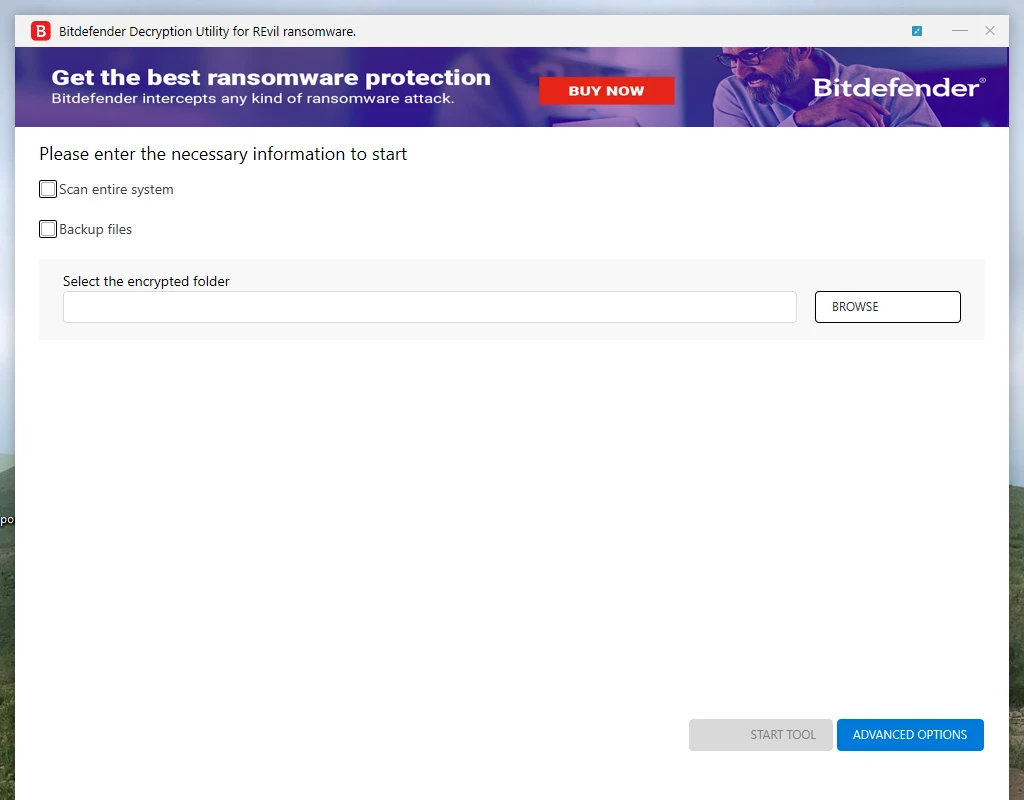

Deszyfracja plików dzięki narzędziu od Bitdefender

Bitdefenderowi udało się opracować dekryptor dla ransomware REvil. Narzędzie zostało opracowane przy współpracy z organami ścigania. Nieoficjalnie mówi się o przejęciu serwera z kluczami szyfrującymi, bez których nie udałoby się opracować uniwersalnego oprogramowania do deszyfrowania danych.

Deszyfrator dla REvil (Sodinokibi) powinien działać na zaszyfrowanych plikach przed 13 lipca 2021 roku, czyli od dnia, kiedy infrastruktura hakera została wyłączona, pozostawiając ofiary z zaszyfrowanymi plikami samym sobie (bez możliwości zapłaty okupu, czego eksperci i tak odradzają).

Bitdefender publikuje niezbędne instrukcje polegające na pobraniu graficznego programu dla Windows oraz sposób postępowania krok po kroku.

Według ekspertów REvil jest następcą ransomware GandCrab. Po udanym zaszyfrowaniu danych przestępcy żądali wysokich okupów sięgających nawet 70 milionów dolarów w zamian za klucz deszyfrujący i zapewnienie, że nie opublikują skradzionych danych, który wyciekły podczas ataku.

Ofiary ransomware Revil mogą za darmo pobrać narzędzie deszyfrujące i spróbować przywrócić dane do stanu używalności.

Czy ten artykuł był pomocny?

Oceniono: 0 razy