Niemiecki Urząd Federalny ds. Bezpieczeństwa Informacji (BSI) na prośbę obywatela Niemiec, Stefana Wehrmeyer’a, odtajnił część audytu przeprowadzonego pod kątem bezpieczeństwa oprogramowania do szyfrowania o nazwie TrueCrypt. Produkt TrueCrypt to niegdyś popularne i polecane oprogramowanie do szyfrowania wolumenów, plików i całych dysków. Dzisiaj to tylko program-legenda, kojarzony z nazwy głównie jako „zhackowany przez NSA” lub „NSA-Backdoor”. Program nie jest już rozwijany. Prawowitym następcą oprogramowania jest VeraCrypt, ale na bazie TrueCrypt w dalszym ciągu można budować własne rozwiązania szyfrujące (trzeba tylko pamiętać, aby nie powielać możliwych słabych punktów TrueCrypt’u).

Dziękujemy Michałowi, czytelnikowi AVLab, który zachęcił nas do zagłębienia tematu związanego z ujawnieniem nowych faktów o kontrowersyjnym programie TrueCrypt i jego następcy VeraCrypt. Szyfrowanie jest dzisiaj nie tyle „w modzie”, co koniecznością, dlatego ludzie, którzy szyfrują swoje dane za pomocą nowoczesnych algorytmów, powinni usystematyzować wiedzę, zwracając uwagę na uświadamiający charakter artykułu.

Audyt bezpieczeństwa TrueCrypt

Do niedawna powszechnie znany był tylko jeden oficjalny audyt TrueCrypt’u. W 2015 roku opublikowano raport przeprowadzony przez NCC Group na temat luk w kodzie dla wersji 7.1a. Z analizy wynikało, że znaleziono cztery podatności, chociaż nie wykazano dowodów na celowe umieszczenie backdoora dla NSA, za to znaleziono kilka błędów, które w odpowiednich okolicznościach umożliwiały odzyskanie klucza szyfrującego (ze względu na błąd w generatorze liczb losowych). Pokazano też problemy dotyczące bezpieczeństwa algorytmu AES, którym TrueCrypt szyfrował pliki.

Rozwój TrueCrypt’u porzucono w tajemniczych okolicznościach. Teorie spiskowe mówią o ingerencji NSA — wymuszeniu na deweloperach opracowania backdoora. Dzisiaj dokładnie w taki sam sposób Australia przybliża się do miana państwa niezbyt przyjaznego prywatności: Ustawą #abbil wymuszają na dostawcach usług, sprzętu i oprogramowania implementację tylnych furtek, oczywiście pod przykrywką walki z cyberterroryzmem. Swoje obawy dotyczące ustawy publicznie wygłaszają m.in. CEO Amazon’u czy chociażby Facebook’a, ponieważ będą zmuszeni by „umożliwić australijskim służbom” wgląd w zaszyfrowane dane, komunikację internetową pomiędzy klientem z Australii, a ich serwerami.

W każdym razie bezpieczną alternatywą dla TrueCrypt jest VeraCrypt (oficjalna strona).

Oprogramowanie VeraCrypt bazuje na kodzie TrueCrypt i jest ciągle rozwijane. Nie powinno zawierać błędów albo podatności swojego poprzednika (przynajmniej tak sądzono). Generalnie VeraCrypt to oficjalny następca TrueCrypt. Oprogramowanie można zainstalować na Windows, macOS, Linux, FreeBSD.

Twórcy TrueCrypt sami piszą na swojej stronie, że używanie ich oprogramowania jest niebezpieczne:

WARNING: Using TrueCrypt is not secure as it may contain unfixed security issues!

— źródło: http://truecrypt.sourceforge.net

Dotychczas sądzono, że do szyfrowania plików lub całych dysków (full disk encryption) warto używać VeraCrypt, ponieważ jest to program bezpieczny. Jest?

Nowe informacje o bezpieczeństwie VeraCrypt

Jak już wspomniano, ostatni powszechnie znany audyt TrueCrypt’u, czyli starego poprzednika VeraCrypt’u, przeprowadzono w 2015 roku. Teraz wychodzą na jaw nowe fakty związane z bezpieczeństwem szyfrowania za pomocą VeraCrypt.

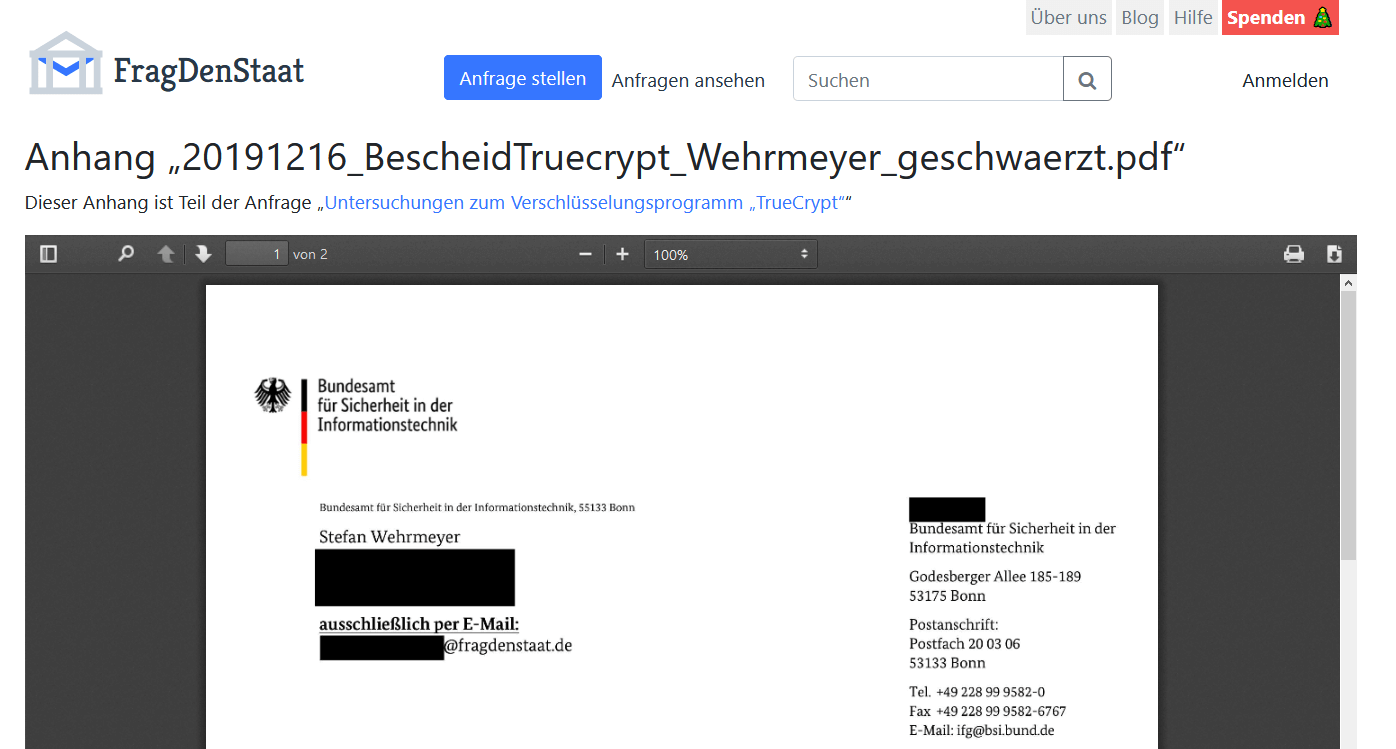

Na stronie portalu golem.de poświęconemu tematyce IT, autor artykułu pt. „German BSI withholds Truecrypt security report” napisał, że niemieckie służby w 2010 roku opracowały szczegółową analizę oprogramowania TrueCrypt. Wyniki audytu wrzucono do szuflady. Dopiero po dziewięciu latach poinformowano społeczeństwo o wykrytych wadach podczas szyfrowania i deszyfrowania danych za pomocą TrueCrypt.

Portal golem.de dowiedział się o istnieniu utajnionych dokumentów poprzez wpis na platformie internetowej „Frag Den Staat” (przetłumaczony jako „zapytaj swoje państwo” ). Na ów stronie obywatele Niemiec mogą wysłać wniosek do rządowej agencji powołując się na niemieckie prawo dotyczące dostępu do informacji. Tak więc człowiek imieniem Stefan Wehrmeyer wysłał zapytanie do BSI w sprawie TrueCrypt.

Niemieckie BSI od dziewięciu lat dysponowało informacjami o niedoskonałościach TrueCrypt’u. Obecnie mamy 2019 rok, a od roku 2015 istnieje VeraCrypt, którego zaprogramowano jako następcę kontrowersyjnego TrueCrypt — prawdopodobnie skompromitowanego przez amerykańską agencję NSA. Możliwe, że BSI chciało zachować szczegóły techniczne audytu wyłącznie dla siebie. Możliwe też, że chcieli opublikować audyt, ale po aferze związanej z Edwardem Snowdenem postanowili zachować asa w rękawie.

W odtajnionym audycie z 2010 roku na kilkuset stronach w języku niemieckim opisano:

- Implementację algorytmów szyfrujących.

- Przeprowadzono testy wydajnościowe z użyciem różnych algorytmów na kilku dyskach i konfiguracjach sprzętowych.

- Wymieniono różne problemy związane z bezpieczeństwem.

- Przedstawiono zalecenia naprawy błędów.

Czy nadal można korzystać z VeraCrypt? Czy open-source jest bezpieczne?

Według opinii niemieckiego portalu golem.de żadna z luk wymienionych w raporcie z 2010 roku nie jest krytyczna w stosunku do aktualnej wersji 1.24 VeraCrypt z 6 grudnia 2019 roku. Tym niemniej zaleca się, by korzystać wyłącznie z najnowszych wersji i instalować aktualizacje zabezpieczeń. Osoby, które korzystają z TrueCrypt, powinny przejść na VeraCrypt.

Informacje z audytu wykorzystali deweloperzy VeraCrypt do poprawy zabezpieczeń, jednak twierdzą też wyraźnie, że nie wiedzieli o żadnym audycie TrueCrypt’u z 2010 roku.

Całkiem prawdopodobne jest, że gdzieś w szufladach innej agencji, leży techniczna analiza programu do szyfrowania dysków i plików. Zwolennicy otwartego kodu mogliby powiedzieć, że skoro kod aplikacji jest dostępny, to każdy może przeanalizować źródło i poinformować społeczność o lukach. To prawda, ale co jeżeli nikt nie zgłosi odkrytej luki? Jak w przypadku luki w 7-ZIP, która od 13 lat umożliwiała odszyfrowanie archiwum…

Zajmuję się otwartym kodem na co dzień. Jestem developerem kernela FreeBSD i jestem jego zwolennikiem. Natomiast jak widać w powyższym przypadku [7-ZIP, dod. red], a także ostatnich bugów typu Heartbleed, sama otwartość kodu nie gwarantuje bezpieczeństwa w żadnym stopniu. Czasem może być wręcz odwrotnie. Zamknięty kod może być dużo lepiej zabezpieczony, jeśli duża korporacja zapłaciła dziesiątki-setki-miliony dolarów by zatrudnić zespół wykwalifikowanych specjalistów do jego stworzenia.

— skomentował Michał Stanek, developer kernela FreeBSD.

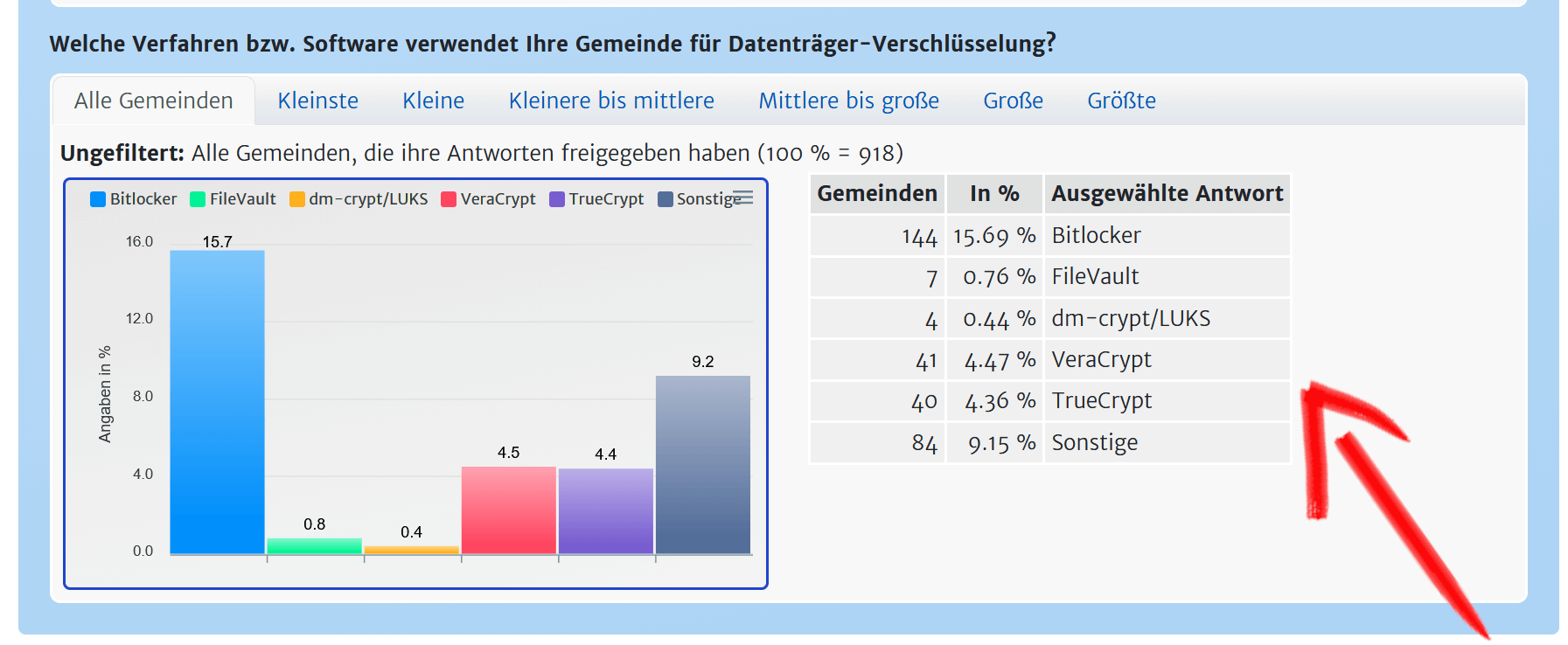

Czy fakt, że z VeraCrypt i TrueCrypt łącznie korzysta 9% niemieckich urzędów świadczy o bezpieczeństwie tego oprogramowania?

Szyfrować sprzętowo? Za pomocą VeraCrypt? Czy z użyciem BitLocker?

W listopadzie 2018 roku naukowcom z holenderskiego uniwersytetu udało się uzyskać dostęp do plików z zaszyfrowanych dysków SSD. Poddane inżynierii wstecznej oprogramowanie układowe ujawniło, że w teorii dyski SSD, które zapewniają sprzętowe szyfrowanie (jest szybsze niż za pomocą np. BitLockera lub VeraCrypt), w praktyce są pozbawione fundamentalnej cesze przytaczanej przez producentów — bezpieczeństwa.

Naukowcy w praktyce udowodnili, że wiele implementacji szyfrowania sprzętowego ma na tyle poważne wady, że dla kilku popularnych dysków SSD udało się całkowicie odzyskać dane bez znajomości kluczy deszyfrujących. Dane udało się odzyskać z zaszyfrowanych dysków: Crucial MX100, Crucial MX200, Crucial MX300, Samsung T3 i Samsung T5. W pozostałych dwóch przypadkach dla dysków Samsung 840 EVO i Samsung 850 EVO, pliki również dało się odszyfrować, ale przy niektórych wersjach firmware.

Badanie Holendrów ujawniło jeszcze jedną słabość, jeśli można to tak nazwać.

Otóż jeżeli dysk wspiera sprzętowe szyfrowanie, a na dysku zainstalowany jest Windows z funkcją BitLocker, to szyfrowanie danych — wydawałoby się, że realizowane programowo za pomocą BitLockera — będzie realizowane przez dedykowany koprocesor, a zarządzaniem kluczami będzie się zajmował BitLocker.

Jeżeli ktoś sądził, że szyfrując pliki BitLockerem, jest odporny na wady sprzętowe, to się pomylił. Inaczej mówiąc, jeżeli funkcja sprzętowego szyfrowania będzie włączona w BIOS-ie, to BitLocker będzie z niej korzystał. Tak było w 2018 roku. Nie wiadomo, czy obecnie jedyną możliwością nie korzystania z tej zależności jest wyłączenie sprzętowego szyfrowania i dopiero wówczas zastąpienie szyfrowania sprzętowego szyfrowaniem programowym za pomocą np. VeraCrypt lub BitLocker. Należałoby to zweryfikować w konkretnych testach.

Z technicznego punktu szyfrowanie programowe może być stosowane dla pojedynczego pliku lub całego dysku. Szyfrowanie całego dysku, niezależnie od ilości partycji, jest jak najbardziej słuszne, ponieważ eliminuje wady związane z wyciekiem wrażliwych danych, na przykład plików tymczasowych, plików stronicowania i pamięci podręcznej.

Korzystając z systemu Linux, warto o tym wiedzieć, ponieważ (w zależności od dystrybucji) podczas instalacji są dwie opcje do wyboru: albo szyfrowanie całego dysku, albo szyfrowanie katalogów użytkownika. Szyfrowanie programowe ma oczywiście swoje wady, takie jak to, że klucz szyfrowania jest obecny w pamięci RAM podczas pracy komputera. Przełączenie się w stan hibernacji pozostawia ten klucz w pamięci operacyjnej, dlatego oddalając się od laptopa, nie należy zapominać o wyłączeniu komputera. Ba, nawet wyjęcia kości RAM, ponieważ i wtedy możliwa jest kradzież haseł z pamięci komputera z zaszyfrowanego dysku. Świat IT jest niesamowity!

Podsumowując

VeraCrypt jest bezpiecznym narzędziem, ale nie wiadomo jak bardzo bezpieczny jest domyślny algorytm szyfrujący tj. AES. Wybór algorytmu może zaważyć na bezpieczeństwie danych. Sytuacja w kryptografii jest dynamiczna, dlatego wybranie właściwego sposobu szyfrowania nie jest łatwe. Twórcy VeraCrypt w jakimś stopniu pomagają zwykłym użytkownikom, sugerując ustawienia domyślne, możliwie najlepsze.

Służbom policyjnym i federalnym z dwóch krajów należących do sojuszu Pięciorga Oczu (ang. Five Eyes) nie udało się dostać do danych, które były zaszyfrowane przez następcę TrueCrypt, czyli VeraCrypt — czytamy na forum poświęconym oprogramowaniu VeraCrypt na portalu Sourceforge.net. Potwierdza to w jakimś stopniu skuteczne zabezpieczenia szyfrowania stosowane w VeraCrypt.

Jak jeszcze można się chronić?

Szyfrowanie jest jedną z najlepszych metod ochrony danych dostępną dla każdego. Proces ten wykorzystuje algorytmy do „przekształcania” informacji w zakodowaną postać. Aby rozszyfrować utajnione dane i przywrócić je do zwykłego stanu (czyli tego, który można odczytać), należy znać algorytm szyfrowania i prywatny klucz, który został użyty. Szyfrowanie pomaga zabezpieczyć wszystko to, co chcemy ukryć przed cyberprzestępcami, osobami postronnymi i internetowymi zagrożeniami. Jednocześnie jest to sposób na archiwizację dużych ilości danych i zabezpieczenie prywatnej komunikacji.

Więcej o szyfrowaniu i bezpieczeństwie pisaliśmy w:

- Poradniku ochrony danych za pomocą szyfrowania

- Standardach ochrony prywatności w Internecie

- Praktycznych poradach podnoszących bezpieczeństwo komputera

- Rozszerzeniach do przeglądarek i aplikacji, które szpiegują i zapisują historię

- Polecanym oprogramowaniu, systemach, firmware i sieci VPN do ochrony prywatności

- Poradniku bezpiecznego i anonimowego wysyłania oraz odbierania plików przez sieć Tor.

- W przeglądzie bezpieczeństwa i prywatności przeglądarek

Warto kierować się zasadą – ufaj, ale sprawdzaj!

Niemcy nie próżnują. Też mają swojego trojana rządowego Bundestrojaner i nie wahają się go używać.

Niemiecka organizacja zajmującą się prywatnością (Digitalcourage) i stowarzyszenie non-profit broniące praw wolności i podstawowych praw człowieka (Gesellschaft für Freiheitsrechte), a także czwarta siła polityczna w Niemczech, partia FDP (Freie Demokratische Partei) w 2018 roku złożyły konstytucyjny pozew, który został podparty 150-stronnicową analizą przeciwko próbom inwigilowania obywateli przy użyciu cyfrowych środków — trojana Bundestrojaner.

Chociaż prawo w Niemczech dopuszcza używanie technologicznych środków do inwigilowania podejrzanych (od 2008 roku), to analiza trojana wykazała, że jego kod był tak miernej jakości, że stwarzał poważne zagrożenie zarówno dla ofiary, jak i policji oraz tajnych służb, które z niego korzystają — i przy okazji łamał inne prawa stojące na straży ochrony danych.

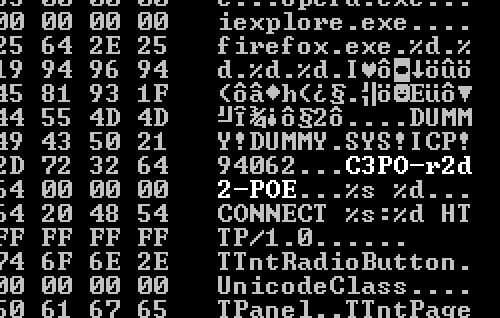

Producentem trojana są pracownicy firmy Digitask, których dzieło „Bundestrojaner / Staatstrojaner / 0zapftis” zostało przeanalizowane w 2011 roku przez hakerów z grupy Chaos Computer Club (CCC). Poddany inżynierii wstecznej i przeanalizowany szkodliwy program jest wykorzystywany przez Federalną Policję Kryminalną (BKA, niem. Bundeskriminalamt).

Niemiecki rząd oficjalnie przyznaje się do stosowania tego narzędzia.

20-stronnicowy raport CCC zawiera analizę biblioteki DLL backdoora (c:windowssystem32mfc42ul.dll) i sterownika jądra (winsys32.sys). Podobno grupa CCC nie uzyskała dostępu do instalatora trojana, ale udało się to firmie F-Secure (plik otrzymali z VirusTotal, który współpracuje z producentami antywirusów, dzieląc się próbkami).

Plik instalatora nazywa się „scuinst.exe”. Jest to skrót od Skype Capture Unit Installer — modułu do przechwytywania komunikacji przez Skype. Dzięki ekspertom stojącym na straży prywatności z fińskiej firmy antywirusowej F-Secure (zobacz naszą relację z wizyty w Centrum Bezpieczeństwa F-Secure) wiemy, że trojan jest używany do instalowania backdoora i zawiera funkcjonalność keyloggera (przechwytuje naciskane klawisze na klawiaturze). Szkodliwe oprogramowanie skutecznie szpiegowało użytkowników aplikacji Firefox, Skype, MSN Messenger, ICQ i innych. Backdoor posiada również kod przeznaczony do wykonywania zrzutów ekranu i nagrywania dźwięku, w tym nagrywania rozmów z komunikatora Skype. Backdoor łączył się z serwerem o adresie IP 83.236.140.90 w Niemczech poprzez proxy 207.158.22.134 w USA, co łamało niemiecką ustawę o ochronie danych.

Pierwsze sumy kontrolne trojana z 2011 roku:

930712416770A8D5E6951F3E38548691 D6791F5AA6239D143A22B2A15F627E72

Przetestowane próbki dostarczają niezwykle istotnych danych: funkcje szkodliwego oprogramowania były/są dostosowywane do zapotrzebowania służb, w tym większość wersji trojana ma możliwość zdalnego dostępu i uruchamiania innego złośliwego oprogramowania.

Więcej szczegółów prosto od firmy DigiTask zawiera dokument z WikiLeaks „Bavarian trojan for non-germans”, opisujący funkcjonalność trojana oraz koszty np. za wypożyczenie serwerów proxy w USA (3500 euro), podsłuchiwanie Skype (2500 euro), dekodowanie SSL (2500 euro), czy jednorazową instalację bądź deinstalację trojana (2500 euro). Trzeba tu dodać, że usługi na oprogramowanie „Skype Capture Unit” zostały wkupione na kwotę 2,075,256 euro przez niemieckie urzędy celne.

Techniczne informacje o trojanie zawiera ta prezentacje wideo: https://media.ccc.de/v/pw17-1…

Bundestrojaner w prawdziwych atakach

Rzecznik odpowiednika naszego Ministerstwa Finansów przyznał się, że celnicy w 2010 roku używali Bundestrojanera w 16 przypadkach. Oprogramowanie zostało indywidualnie dostosowane do systemu podejrzanych osób. Według jednego z prawników broniących osób, które wniosły pozew przeciwko niemieckiemu rządowi, trojan był instalowany przez organy celne podczas kontroli na lotnisku w Monachium. W ten sposób doprowadzono do oskarżenia przestępcę, który był podejrzany o handel narkotykami. Dzięki trojanowi do akt dochodzenia udało się dołączyć 60000 zrzutów ekranu.

Z trojana korzysta/ła też Federalna Policja Kryminalna Niemiec (BKA, niem. Bundeskriminalamt) — jeden z wariantów trojana R2D2 zapisywał zrzuty ekranowe programu pocztowego przed zaszyfrowaniem maila lub po jego odszyfrowaniu. Protokół PGP na taką okoliczność nie był w stanie zabezpieczyć informacji przed kradzieżą.

Udało nam się dotrzeć do statystyk niemieckiego dostawcy antywirusów. Firma Avira twierdzi, że w 2016 roku ich programy zabezpieczające wykryły 40000 próbek trojana.

Zapytaliśmy też polskiego producenta (firmę Arcabit), czy na komputerach chronionych ich oprogramowaniem wykryto do tej pory Bundestrojanera. Na razie użytkownicy mogą czuć się bezpiecznie, dopóki przebywają na terytorium Polski.

Potencjalnych ofiar trojana może być znacznie więcej. Obecnie naród niemiecki liczy około 82 milionów mieszkańców, natomiast zebrane statystyki wykrycia próbek trojana pochodzą z urządzeń, na których zainstalowane jest oprogramowanie zabezpieczające producenta Avira. Liczba osób inwigilowanych może być znacznie, znacznie większa.

Powodem oskarżenia są nie tylko kwestie bezpieczeństwa, ale także ochrona danych i prywatność jednostki. Zaledwie rok temu Bundestrojaner mógł być używany tylko w skrajnych przypadkach, na przykład, jeśli ktoś był podejrzany o działalność terrorystyczną. Teraz praktycznie każdy, kto jest podejrzany o popełnienie przestępstwa, jak na przykład handel narkotykami lub fałszowanie pieniędzy, może paść ofiarą rządowego złośliwego oprogramowania. Służbom zarzuca się zbyt pochopne wykorzystywanie Bundestrojaner.

Digitalcourage i Gesellschaft für Freiheitsrechte chociaż działają w jednej sprawie, mają różne cele. Ta pierwsza organizacja chce, aby rządowe złośliwe oprogramowanie całkowicie zostało zakazane, podczas gdy GFF chce ograniczyć jego użycie i upewnić się, że jest używane tylko w przypadkach absolutnie koniecznych.

Czy ten artykuł był pomocny?

Oceniono: 0 razy