W cyklu polecanych programów przedstawiamy szereg wybranych narzędzi i aplikacji, które zostało zaprojektowane z myślą o zabezpieczeniu naszego bezpieczeństwa i prywatności. Stawiamy na użyteczność i ogólny komfort użytkowania, aby każdy bez względu na system operacyjny mógł skorzystać z wybranych aplikacji (chociaż rozumiemy, że nie zawsze będzie to możliwe).

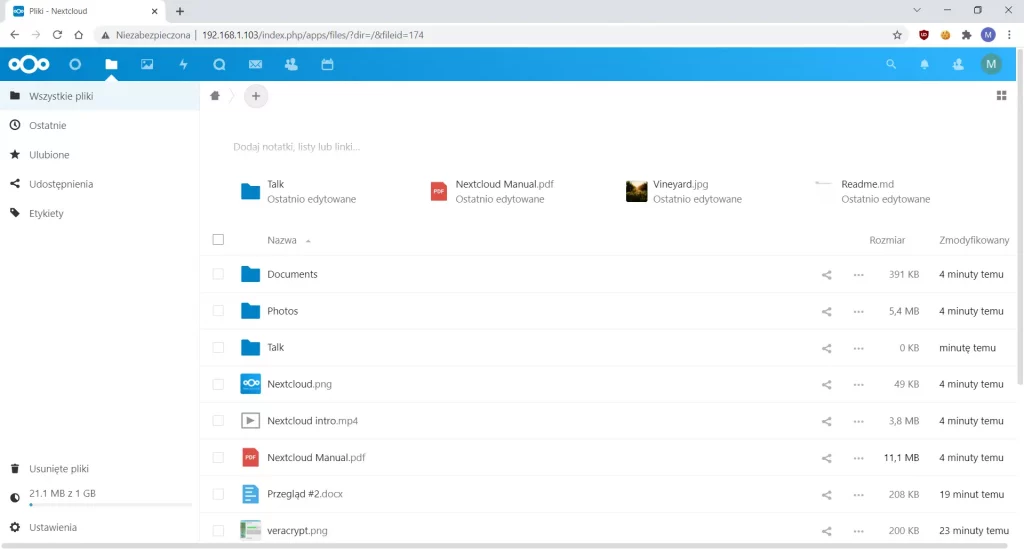

1. Nextcloud

Jest to jeden z najlepszych przykładów projektów open-source. Nextcloud jest chmurą self-hosted, tzn. instalujemy go na własnym serwerze (np. lokalnym NAS czy zewnętrznym VPS). Sam proces instalacji jest bardzo prosty. Polecam Ubuntu 20.04, ponieważ do tej dystrybucji „przypisana” jest wersja 7.4 PHP, a w ten sposób unikniemy dodawania zewnętrznego repozytorium (dodatkowo Ubuntu 20.04 jest zalecany w dokumentacji). Wystarczy serwer Apache, baza MySQL i kilka podstawowych rozszerzeń PHP oraz aktywne moduły rewrite, headers, env, dir, mime. Również memory_limit w PHP należy zwiększyć przynajmniej do 512 MB. W przypadku rozwiązań NAS powinien być zawarty w dostępnych aplikacjach.

Nextcloud zapewni wygodne miejsce na nasze dane oraz sprawnie działające udostępnianie zasobów. Możliwe jest dodanie wielu dodatków, np. kalendarza. Pozostałe informacje zostały podane na stronie https://nextcloud.com/.

2. exiftool

To napisane w Perl narzędzie do przeglądania i usuwania metadanych z plików. Metadane potrafią ujawnić wiele informacji o użytkowniku, zdjęcia mogą zawierać m.in. nazwę urządzenia, wersję oprogramowania czy lokalizację wykonania. Z tego powodu warto usuwać metadane przed publikacją zdjęcia lub dokumentu w Internecie. Portale społecznościowe każdy plik „czyszczą” z takich informacji, ale warto zadbać o to we własnym zakresie.

Exiftool zainstalujemy poleceniem sudo apt install libimage-exiftool-perl. Aby wyświetlić metadane, podajemy po prostu nazwę pliku, np. exiftool zdjecie.jpg. Z kolei usunięcie ich jest możliwe dzięki przełącznikowi -all=, więc w naszym przypadku exiftool -all= zdjecie.jpg. Szerszy opis przedstawiono na https://exiftool.org/.

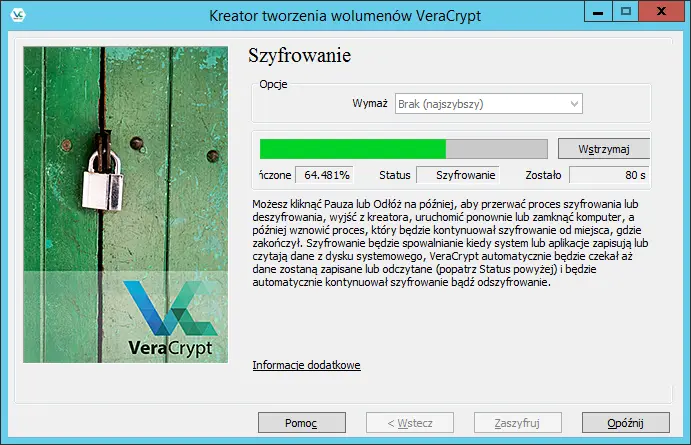

3. VeraCrypt

Kolejny znany przykład w naszym przeglądzie. VeraCrypt to skuteczne oprogramowanie do szyfrowania dysków. Standardem szczególnie w organizacjach, w których wdrożono Active Directory jest Bitlocker ze względu na łatwość zarządzania. Niemniej jednak nie tylko urządzenia firmowe są narażone na kradzież danych. Szyfrowanie zapobiegnie próbom odczytu danych przez osoby niepowołane.

Jeśli dysk nie jest zaszyfrowany, wystarczy uruchomić Linuxa w trybie LiveCD i odczytywać dane z zamontowanego wolumenu. Zaszyfrowany dysk często nie jest nawet widoczny jako partycja. Problemem są aktualizacje Windows, których nie zaprojektowano jako zgodnych z VeraCrypt, przez co system może zostać uszkodzony w ich wyniku. Rozwiązaniem jest odszyfrowywanie dysku przed aktualizacją i ponowne szyfrowanie po zakończeniu.

Poza tym mocno polecam wykonać pełny obraz dysku przed pierwszym szyfrowaniem i przechowywać go w bezpiecznym miejscu. Dokumentacja i pliki do pobrania znajdują się tutaj.

4. DuckDuckGo

To dbająca o prywatność wyszukiwarka. Nie zbiera żadnych danych o użytkowniku (nawet nie zapisuje plików cookies), jak również nie wyświetla reklam. Możliwe jest filtrowanie na podstawie treści dla dorosłych.

Podobnie jak Google zawiera opcje wyszukiwania treści, grafik, filmów, wiadomości i funkcjonalność map. Wygląd bardzo przypomina największą wyszukiwarkę, ale możemy go dostosować, np. przełączyć na tryb ciemny, ustawić krój czcionki czy jej wielkość.

Wyszukiwarka znajduje się pod adresem https://duckduckgo.com/.

5. Thunderbird

Klient poczty oraz grup dyskusyjnych. Pozwala na łatwą obsługę poczty elektronicznej. Wiadomości są wyświetlane w czytelny sposób, zdalna zawartość domyślnie jest blokowana, istnieje wsparcie dla PGP i S/MIME, które można szybko skonfigurować. Jeśli brakuje nam pewnej funkcji, prawdopodobnie znajdziemy ją w wielu dodatkach.

Z poziomu aplikacji można też komunikować się poprzez IRC czy XMPP. Thunderbird stanowi dobrą alternatywę dla Outlook. Oficjalna witryna: https://www.thunderbird.net/.

Czy ten artykuł był pomocny?

Oceniono: 0 razy