Większość dostępnych komunikatorów zapewnia wprost proporcjonalne bezpieczeństwo do bezpieczeństwa systemu operacyjnego. Oznacza to, że nieaktualizowany Android, ale także iPhone bez najnowszych aktualizacji jest bardziej podatny na bezpośrednią inwigilację, niż urządzenie w pełni zaktualizowane i zabezpieczone wzorem blokady ekranu, kodem PIN, odciskiem palca albo Face ID — chociaż ta ostatnia technologia nie jest bezpieczna, jeśli chcemy trzymać poufne dane z dala od osób postronnych. Wyjątkiem co do tej zasady jest komunikator UseCrypt Messenger, który wykrywa problemy z bezpieczeństwem na smartfonie.

Decydując się na jeden z dostępnych komunikatorów trzeba pamiętać, że przesłane wiadomości są tak dobrze zabezpieczone jak telefon. Oznacza to, że zarówno telefon, jak i komunikator powinny być chronione hasłem dostępu. W przeciwnym wypadku każda osoba postronna może mieć dostęp do historii rozmów i wszystkich danych zapisanych w telefonie.

Do tej pory sądzono, że do odczytania tylu kompletnych danych z urządzenia wymagany jest fizyczny dostęp, który polega na świadomym sporządzaniu ekspertyzy sądowej albo kilkuminutowym podłączeniu smartfonu do specjalistycznego urządzenia podczas nieobecności właściciela:

Podczas sporządzania ekspertyzy analizowane telefony mogą zostać poddane kilku technikom pozyskiwania danych. Techniki te dzielimy na bezinwazyjne oraz inwazyjne. Do technik bezinwazyjnych możemy zaliczyć użycie np. takiego sprzętu jak na obrazku (typu UFED firmy Cellebrite) albo XRY firmy MSAB. Natomiast techniki inwazyjne to czynności polegające na otwarciu smartfonu: podłączaniu się do urządzenia lub wlutowaniu przewodów komunikacyjnych w jego płytę główną za pośrednictwem pinów serwisowych, takich jak Jtag i ISP, a także fizyczne wylutowanie kości pamięci tak zwaną metodą CHIP OFF.

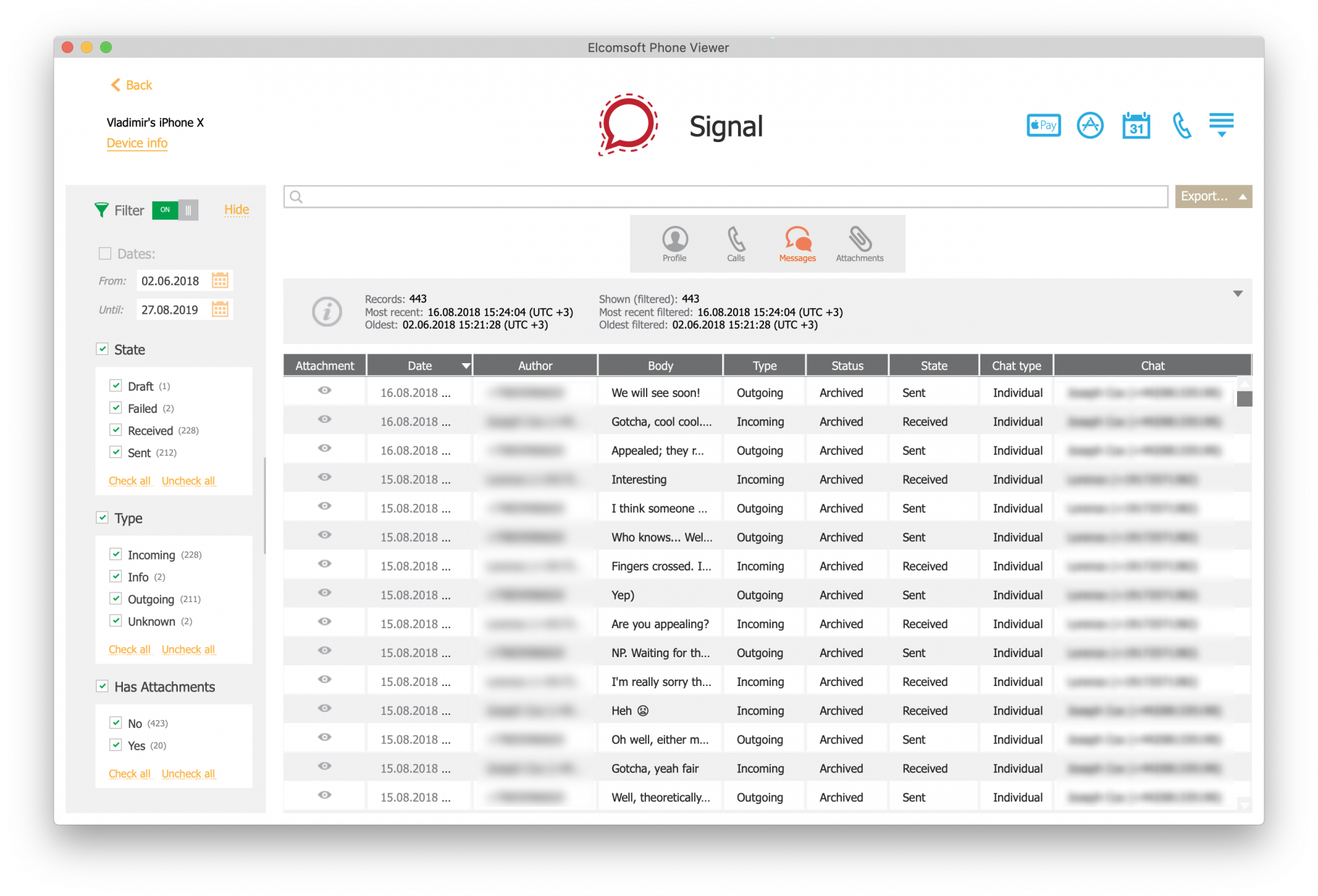

Komunikator Signal obok UseCrypt Messenger to prawdopodobnie jeden z bezpieczniejszych komunikatorów. Ma szyfrowanie end-to-end. Ma szyfrowaną bazę. Ma też tę wadę, że niewystarczająco zabezpiecza dane na urządzeniu, na którym jest zainstalowany. Właśnie z tego powodu komunikator Signal może być używany przez, nazwijmy to, osoby które działają na własną rękę, a nie jako przedstawiciele profesjonalnych firm, instytucji czy organizacji.

Podkreślmy raz jeszcze, że bez dostępu do urządzenia — albo tak wyrafinowanego systemu jak Pegasus — odczytanie danych z Signal nie będzie możliwe. W programie Czarno na Białym wyemitowanym przez TVN24, zaproszeni eksperci zasygnalizowali, że oprogramowanie dla Centralnego Biura Antykorupcyjnego, które wraz z nakładami na szkolenia kadry CBA kosztowało polskich podatników prawie 34 milionów złotych, musi być stosowane na masową skalę — uważa Paweł Wojtunik, były szef CBA w latach 2009-2015.

Urządzeń z systemami operacyjnymi iPhone i Android podobno nie da się w pełni zabezpieczyć przed Pegasusem. Jednym z najczęściej wykorzystywanych wektorów ataku jest phishing. W przypadku znanych wersji oprogramowania Pegasus użytkownik musiał przejść pod przesłany w wiadomości link, który był otwierany w podatnej przeglądarce. Zestaw exploitów pozwalał na podniesienie uprawnień aplikacji i instalację złośliwego oprogramowania na urządzeniu. Jeżeli jest to prawdą, to członkowie NSO Group — byli agenci Mossadu i obecnie pracownicy izraelskiej firmy sprzedającej Pegasus dla rządów państw — dysponują wiedzą, którą nie podzielą się z ani Google Project Zero, ani z Apple. Luki 0-day przez długi czas pozostaną niewykryte także przez producentów oprogramowania — firmy takie jak Pegasus płacą za nie wielokrotnie więcej niż programy bug bounty prowadzone przez Apple czy Google.

Co można zrobić? Jak się chronić przed Pegasus?

Zainstalować renomowanego antywirusa, który może zablokować złośliwą stronę i na pewno ograniczy ryzyko. Rozmawiać przez szyfrowane komunikatory. Porzucić nieszyfrowane wiadomości SMS.

Pegasus zagraża smartfonom w sposób niewymagający fizycznego dostępu do urządzenia. Zagrożenia fizyczne też są realne i dotyczą ułomności technologicznych komunikatorów. Takie przypadki fizycznej ingerencji w smartfon sprowadzają się do analizy sądowej smartfonu należącego do przestępcy albo do zazdrosnego małżonka, bowiem niestety na rynku pojawiła się nowa wersja specjalistycznego narzędzia UFED do wydobywania danych z najnowszego iPhone. Wydając kilkaset dolarów na Amazonie możliwe jest:

- Omijanie blokady ekranu.

- Pełne wyodrębnianie plików ze systemu.

- Uzyskiwanie dostępu do danych z aplikacji.

- Historii rozmów w komunikatorach.

- Pobieranie wiadomości e-mail.

- Listy załączników.

- Usuniętych treści.

- Zdjęć.

- Lokalizacji GPS.

- Wiadomości SMS.

To i wiele więcej można odzyskać z urządzenia Android/iOS za pomocą najnowszej wersji oprogramowani UFED izraelskiej firmy Cellebrite.

Zastosowanie niezależnego od systemu operacyjnego mechanizmu ochrony danych przechowywanych na urządzeniu w znaczący sposób utrudnia, a wręcz uniemożliwia dokonanie masowej inwigilacji użytkownika. Twórcy oprogramowania takiego jak Pegasus zostaliby zmuszeni po pierwsze do złamania zabezpieczeń urządzenia, które jest bardzo popularne oraz do wykonania pełnej analizy wstecznej zachowań i metod działania dedykowanej aplikacji. Przejmowanie danych z komunikatorów WhatsApp, Viber czy Signal było łatwe do osiągnięcia ze względu na brak zastosowania jakichkolwiek mechanizmów niezależnych od systemu operacyjnego — twórcy Pegasusa musieli więc znaleźć lukę tylko w systemie iOS/Android. W komunikatorze UseCrypt zastosowano także funkcję „Panic-Code”, dzięki której można wymusić natychmiastowe usuwanie historii wiadomości i wyrejestrowanie numeru z usługi. Próby siłowego łamania hasła dostępu do aplikacji zakończą się podobnym skutkiem — po 10 nieudanych próbach baza aplikacji zostanie w sposób kryptograficznie bezpieczny usunięta z urządzenia. Każdorazowy dostęp do aplikacji można zabezpieczyć kodem lub ustawić, by każda wysyłana wiadomość była usuwana automatycznie z czatu po zadanym przez strony konwersacji okresie czasu.

Gdyby konkurencyjne komunikatory dysponowały takim arsenałem obronnym, to nie wyszłyby na jaw afery związane ze współpracownikiem Donalda Trumpa, który korzystał z komunikatorów WhatsApp i Signal na BlackBerry. I dokładnie tak dobrano się do iPhone’a prezydenta Ekwadoru w aferze INA Papers.

Warto tu jeszcze wspomnieć o funkcji weryfikowania stanu bezpieczeństwa telefonu. Poza UseCryptem prawdopodobnie żaden z dostępnych komunikatorów tego nie potrafi. Wśród najważniejszych należy wymienić:

- Pozwala na sprawdzenie istnienia przesłanek stwierdzających złamanie zabezpieczeń urządzenia, w tym wykonywania operacji w kontekście użytkownika uprzywilejowanego. Dokładnie w takim kontekście pracuje oprogramowanie Pegasus.

- Dokonuje weryfikacji wyłączności dostępu do newralgicznych zasobów urządzenia, takich jak np. mikrofon czy kamera. W tym kontekście należy wymienić, że dokonywana weryfikacja zgodnie ze specyfikacją techniczną oprogramowania Pegasus była wystarczająca do uniemożliwienia wykorzystania m.in. funkcjonalności nagrywania dźwięku w systemach Android.

- Wykrywa interakcje aplikacji trzecich pracujących w kontekście zwykłego użytkownika, jednak mających na celu pozyskanie danych poufnych. Przykładem takich aplikacji są np. popularne keyloggery dla systemu Android.

- Określanie stanu zabezpieczeń systemu operacyjnego i w przypadku istnienia aktualizacji pozwalających na eliminację znanych exploitów przekazywanie informacji do użytkowników.

Prawdopodobnie obchodzenie zabezpieczeń komunikatora UseCrypt Messenger przy pomocy systemu Pegasus nie jest możliwe

Jak dotąd nie przedstawiono żadnych informacji kompromitujących producenta UseCrypt ani użytkowników komunikatora

Nie doszło też do ani jednego przypadku ujawnienia tożsamości rozmówców albo kradzieży kontaktów, wiadomości, załączników, kluczy kryptograficznych. Z tego powodu rekomendujemy UseCrypt Messenger jako obecnie najbezpieczniejszy komunikator do rozmów głosowych oraz tekstowych. Uważamy też, że UseCrypt Messenger nie jest dla każdego. Przede wszystkim dlatego, że nie jest za darmo.

UseCrypt Messenger korzysta z dwóch niezależnych mechanizmów szyfrujących transmitowane dane. Wiadomości tekstowe i multimedialne są zabezpieczone z wykorzystaniem protokołów kryptograficznych realizujących zasadę perfect forward secrecy, których podstawę bezpieczeństwa stanowi algorytm szyfrujący AES 256. Połączenia głosowe są realizowane z wykorzystaniem protokołu ZRTP dającego użytkownikom bezpośrednią kontrolę nad bezpieczeństwem prowadzonych rozmów poprzez zastosowanie technologii short authentication string. Baza danych aplikacji, w tym przechowywane załączniki są chronione z wykorzystaniem autorskich mechanizmów kryptograficznych, gwarantujących siłę kryptograficzną rozwiązania na poziomie 256 bitów. UseCrypt w wersji biznesowej może być w całości zainstalowany w infrastrukturze firmy, dlatego lokalny administrator usługi może dokładnie sprawdzać i kontrolować działanie usługi i wszelkie przepływy danych.

UseCrypt jest skierowany do konkretnej grupy odbiorców, głównie profesjonalistów reprezentujących firmy i instytucje. O ile trudno jest przekonać znajomych, którzy korzystają z Facebook Messenger, Instagrama, WhatsAppa, aby płacili kilkadziesiąt złotych miesięcznie tylko za jedną aplikację, o tyle Usecrypt Messsenger zdaje się być rozwiązaniem dedykowanym przedsiębiorstwom, które szanują swoje dane operacyjne oraz swoich kontrahentów. Do rozmówek nocnych z kolegami można używać darmowego Signal. UseCrypt nie jest dla każdego. UseCrypt jest bezkonkurencyjny tam, gdzie wymaga się bezkompromisowej poufności i tajności rozmów, zarówno podczas transmisji jak i na urządzeniu.

Zasadność kupienia licencji UseCrypt Messenger ograniczamy do jednego zdania. Jeżeli nie możesz zapłacić miesięcznego abonamentu (albo nie chcesz), to musisz znaleźć darmową alternatywę i iść na pewne kompromisy. Dotyczą one bezpieczeństwa (Signal) oraz utraty prywatności (WhatsApp, Facebook Messenger, Viber).

Czy ten artykuł był pomocny?

Oceniono: 0 razy