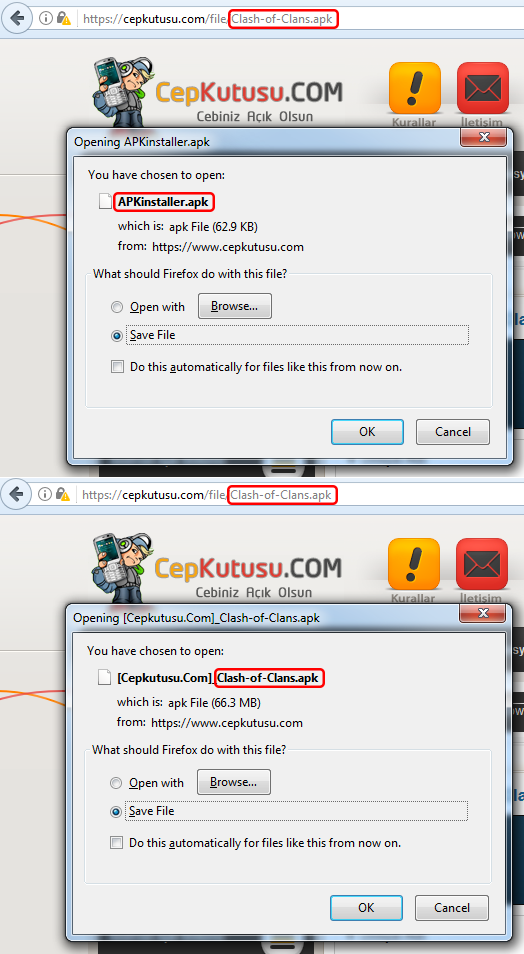

Czy to możliwe, aby alternatywny sklep z aplikacjami dla Androida był wylęgarnią szkodliwego oprogramowania? Badacze ze słowackiej firmy ESET odkryli turecki app strore CepKutusu.com. Za każdym razem, kiedy użytkownik podejmował próbę pobrania dowolnej aplikacji, tak naprawdę pobierał mobilnego szkodnika, ale dopiero po upływie 7 dni. Do tego czasu „sklep”, chociaż wymagał instalacji plików APK spoza oficjalnego źródła, był bezpieczny. Zainstalowane programy funkcjonowały w sposób prawidłowy. Analiza wykazała, że obsługa CepKutusu.com została zaprogramowania w taki sposób, aby po upływie 7 dni (sprawdzano to na podstawie plików cookies) przekierowywać użytkownika do mobilnego malware’u – za każdym razem, kiedy chciał pobrać dowolną aplikację.

Co z Google Play?

„Głosy rozsądku” regularnie rozchodzące się we wszystkich kierunkach internetu, wmawiają użytkownikom, że nie powinni instalować aplikacji spoza oficjalnego źródła. Czymże jest to „oficjalne źródło”? Jest taką samą wylęgarnią szkodliwego oprogramowania, jak przytoczony wyżej przypadek tureckiego, alternatywnego sklepu. Złośliwe pliki, które przenikną do Google Play, nie infekują kilku setek urządzeń, ale często kilkaset tysięcy lub w ekstremalnych incydentach kilkanaście milionów. Powstała kuriozalna sytuacja – użytkownicy bez dostępu do root’a, a takich jest zdecydowana większość, skazani są na korzystanie z Google Play. Firma nie jest w stanie zagwarantować bezpieczeństwa swoim klientom.

Aby nie obnażać słabości tylko jednej ze stron, bądźmy sprawiedliwi. To samo dzieje się z każdym systemem operacyjnym. W Windowsie pobieramy i instalujemy pliki EXE z jednego źródła, czyli z „internetu” (kiedyś z płyt CD/DVD) oraz ze sklepu MS App Store. W systemach Linux korzystamy z oficjalnych repozytoriów oprogramowania, instalujemy programy z przygotowanych paczek DEB/RPM lub dodajemy społecznościowe / nieoficjalne repozytoria, które są niejednokrotnie zbawienne dla wielu użytkowników. Podobnie jest z komputerami MacOS i telefonami tego samego producenta.

Rozsądne podejście do zagadnienia

Bez dostępu do uprawnień root na urządzeniach z Androidem nie zainstalujemy aplikacji do obsługi otwarto-źródłowego marketu F-Droid. To niestety wielkie ograniczenie. Przeważająca grupa właścicieli smartfonów z tym systemem jest skazana na instalowanie programów z niebezpiecznego źródła, czyli z Google Play. Można jednak temu zaradzić stosując się do naszych dwóch zasad:

1. Instalujemy tylko te programy, które są niezbędne do pracy. Pozostałe aplikacje powinny zostać usunięte. Istnieje bowiem ryzyko, że oprogramowanie zarówno to z dużą, jak i niską popularnością, uaktywni po pewnym czasie złośliwe funkcje. Takich przypadku jest bardzo, bardzo, bardzo, bardzo, bardzo, bardzo, bardzo dużo. Trudno je wszystkie policzyć.

2. Rozważamy korzystanie z mobilnych antywirusów (np. Bitdefender Mobile Security lub ESET Mobile Security oraz ESET Parental Control). Chociaż żaden mobilny produkt ochronny nie jest idealny, ponieważ ograniczenia systemu Android sprawiają, że producenci mają limitowane możliwości, to jednak skanowanie stron WWW, czy pobieranych plików APK zawsze wyjdzie na dobre. Co więcej, mobilne pakiety ochronne dysponują przydatnymi funkcjami, które da się pozyskać od innych deweloperów, ale wiąże się z instalowaniem kolejnych programów.

Na koniec polecamy listę narzędzi, oprogramowania, alternatywnych firmware routerów, dodatków do przeglądarek, itp., które nie naruszają prywatności użytkowników lub robią to w stopniu naprawdę minimalnym.

Czy ten artykuł był pomocny?

Oceniono: 0 razy