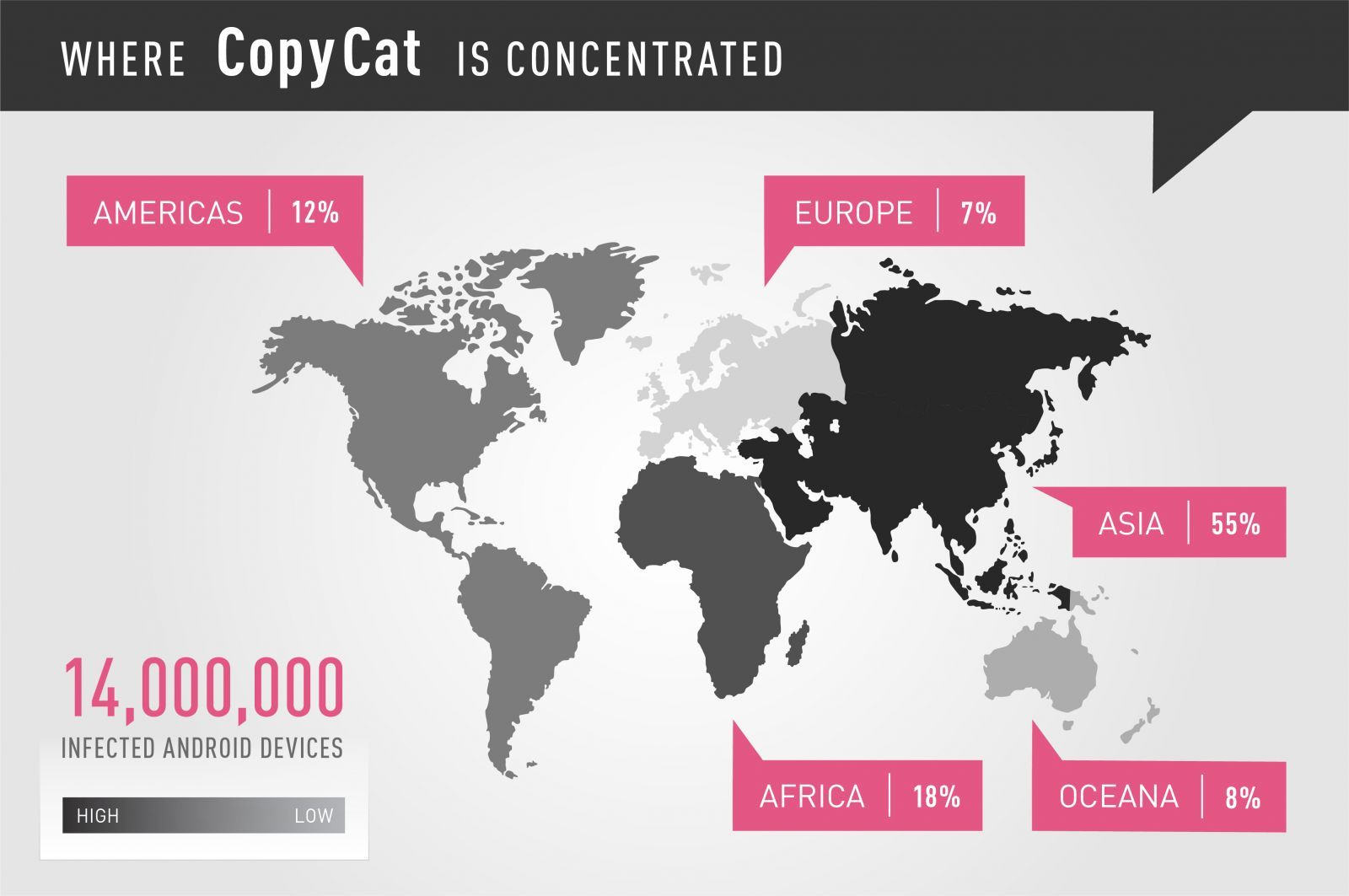

Badacze z firmy Check Point zidentyfikowali mobilne złośliwe oprogramowanie, które zainfekowało 14 milionów urządzeń z Androidem i zrootowało około 8 milionów z nich. Szacuje się, że oprogramowanie to pozwoliło zarobić hakerom w ciągu dwóch miesięcy 1,5 miliona dolarów na fałszywych reklamach. Ponadto, analiza techniczna przejętego serwera Command & Control wykazała, że przestępcy dysponowali szczegółowymi informacjami o ofiarach. Pozwoliło im to przygotować zautomatyzowane ataki na konkretne marki telefonów i wersje systemu operacyjnego Android.

CopyCat jest w pełni rozwiniętym złośliwym oprogramowaniem z ogromnymi możliwościami. Dysponuje:

- Opcją rootowania urządzeń, co utrudnia jego usunięcie.

- Potrafi wstrzykiwać kod do Zygote – demona odpowiedzialnego za uruchamianie aplikacji w systemie operacyjnym Android – umożliwia to wirusowi kontrolowanie wszystkich działań na urządzeniu.

- Używa procesu Zygote do wyświetlania fałszywych reklam, ukrywając ich pochodzenie. Użytkownicy nie są w stanie zlokalizować źródła pochodzenia reklam.

- Instaluje niechciane aplikacje w zależności od swoich uprawnień roota. Moduł ten działa na bardzo niskim poziomie systemu Android, wykorzystując menedżera paczek systemu Android. Menedżer paczek monitoruje określone katalogi: /system/app oraz /data/app. Kiedy plik APK znajdzie się w którymś z tych katalogów, menedżer instaluje go. Złośliwe oprogramowanie wykorzystuje ten proces kopiując pliki APK niechcianych aplikacji do katalogu /data/app, z którego menedżer zainstaluje je. CopyCat weryfikuje czy aplikacja została zainstalowana i zgłasza ten fakt do serwera Command & Control.

Atak CopyCat osiągnął największe nasilenie w okresie od kwietnia do maja 2016 r. Badacze uważają, że wirus rozpowszechnił się za sprawą popularnych aplikacji, pobieranych wraz ze złośliwym oprogramowaniem z zewnętrznych sklepów z aplikacjami, a także przez oszustwa typu phishing. Nie ma dowodów na to, że CopyCat został rozpowszechniony przez Google Play, oficjalny sklep Google.

Adware – czy problem są tylko reklamy?

Adware koncentruje się na zyskach pochodzących z branży reklamowej. Zaawansowanie technologiczne CopyCata wskazuje, jak dochodowe jest dla cyberprzestępców angażowanie się w kampanie reklamowe i doskonale nakreśla podejście producentów do aktualizowania starszych urządzeń – złośliwe oprogramowanie stwarza istotne zagrożenie dla użytkowników i firm, w tym:

- Kradzież poufnych informacji – niektóre programy reklamowe, takie jak Gooligan, kradną od ofiar poufne informacje, które mogą być później sprzedawane osobom trzecim

- Rootowanie urządzeń lub jailbreaking – złośliwe oprogramowanie często rootuje urządzenie lub przeprowadza tzw. jailbreaking (rootowanie oraz jailbreaking to łamanie zabezpieczeń telefonu w celu uzyskania uprawnień systemowych na telefonach z systemem Android oraz iOS), pokonując w ten sposób wbudowane mechanizmy bezpieczeństwa Androida lub iOS, pozostawiając ofiary bezbronne nawet wobec najprostszych ataków hakerskich.

- Ewoluujące ataki – osoby stojące za kampaniami adware mogą kontynuować swoje ataki, rozprzestrzeniając różne rodzaje złośliwych programów na zrootowane/zjailbreakowane urządzenia, a także użyć ich do tworzenia ataków typu Denial of Service (ang. odmowa usługi).

- Dzielenie się kodem ze społecznością hakerów – zaawansowane możliwości opracowane przez twórców adware mogą zostać wykorzystane przez innych programistów zajmujących się złośliwym oprogramowaniem i wykorzystane do popełniania większych przestępstw, o czym świadczy chociażby wyciek Vault 7.

Kto stoi za CopyCat?

Co zaskakujące, kilka rodzin złośliwych oprogramowań zostało opracowanych przez firmy związane z przemysłem reklamowym. Tak było w przypadku HummingBad i YiSpecter, opracowanych przez firmę Yingmob, a także najnowszego przykładu adware, Judy, opracowanego przez Kiniwini.

Nie jest jasne, kto stoi za atakiem CopyCat, jednak istnieje kilka powiązań z MobiSummer, siecią reklamową z siedzibą w Chinach. Świadczy o tym serwer, który obsługuje zarówno działania wirusa, jak i niektóre działania MobiSummer. Ponadto część kodu złośliwego oprogramowania jest podpisana przez samą firmę MobiSummer, tak samo jak część usług zdalnych, których używa CopyCat. Co więcej, aplikacja unika atakowania chińskich urządzeń – fakt ten sugeruje, że autorami mogą być Chińczycy, którzy chcą uniknąć śledztwa prowadzonego przez lokalne organy ścigania, co jest popularną taktyką wśród hakerów na całym świecie.