Honeypoty (ang. Garnek miodu) to pułapki, których zadaniem jest udawanie podatnego na ataki celu i przechwytywanie złośliwego oprogramowania. Do naszych testów bezpieczeństwa wykorzystujemy tzw. honeypoty niskointeraktywne i wysokointeraktywne. Wszystkie z nich symulują usługi, takie jak: SSH, HTTP, HTTPS, SMB, FTP, TFTP, rzeczywiste systemy Windows i serwery poczty. Więcej o honeypotach, tutaj.

Z honeypotami mamy wiele do czynienia. To oprogramowanie stawiane głównie na serwerach Linuksowych. Jego zadaniem jest emulować usługi takie jak: serwer poczty, serwer FTP, RDP, aplikację bazodanowe, stronę internetową, jak i inne usługi, które są oparte na popularnych protokołach internetowych. Celem honeypotów jest np. przechwytywanie złośliwego oprogramowania, ale też tworzenie map ataków w czasie rzeczywistym: takiej (Check Point), takiej (Kaspersky), takiej (FireEye), takiej (Fortinet), takiej (Sophos), takiej (Avast), takiej (LookingGlass), takiej (Bitdefender) i jeszcze wielu innych. Honeypoty mogą także pełnić rolę pracownika IT zatrudnionego 24/h i zajmującego się wyłącznie monitorowaniem środowiska.

Honeypoty w praktyce

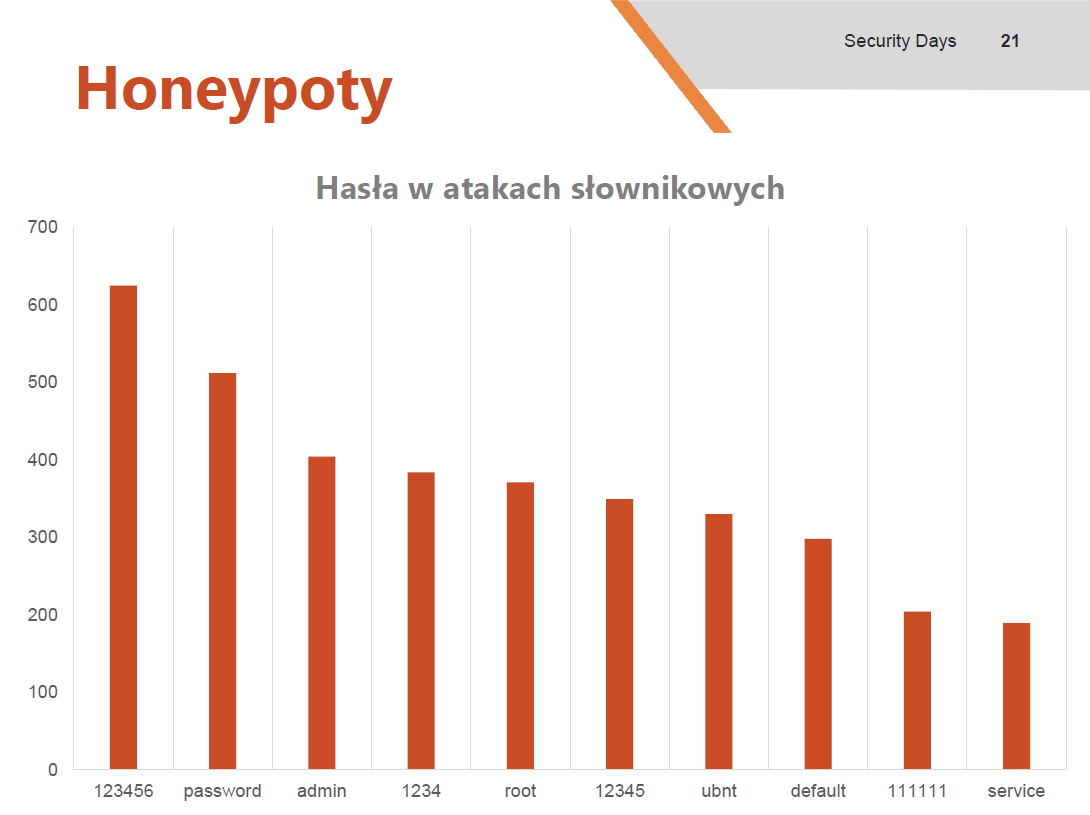

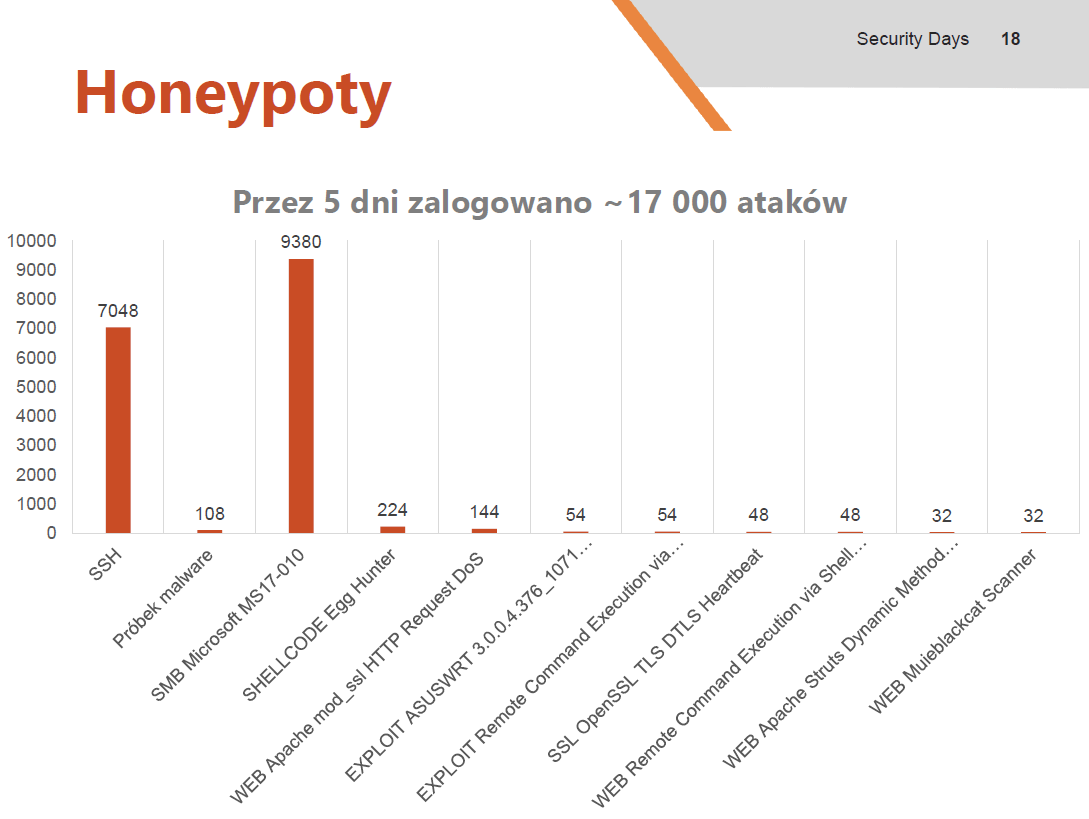

Na kilka tygodni przed konferencją przeprowadziliśmy doświadczenie, które miało za zadanie pokazać jaką drogą tj. protokołem, atakowane są usługi wystawione do Internetu. W ciągu 5 dni od wdrożenia honeypota Dionaea oraz Kippo SSH, zalogowaliśmy prawie 17 000 prób ataków na usługi FPT, SSH, HTTP, MySQL, SMB i inne. Prawie połowa ataków dotyczyła prób odgadywania loginów i haseł do usługi SSH:

Do mniej popularnych ataków należało wykorzystywanie podatności w bibliotece OpenSSL, a także dziurawym serwerze Apache:

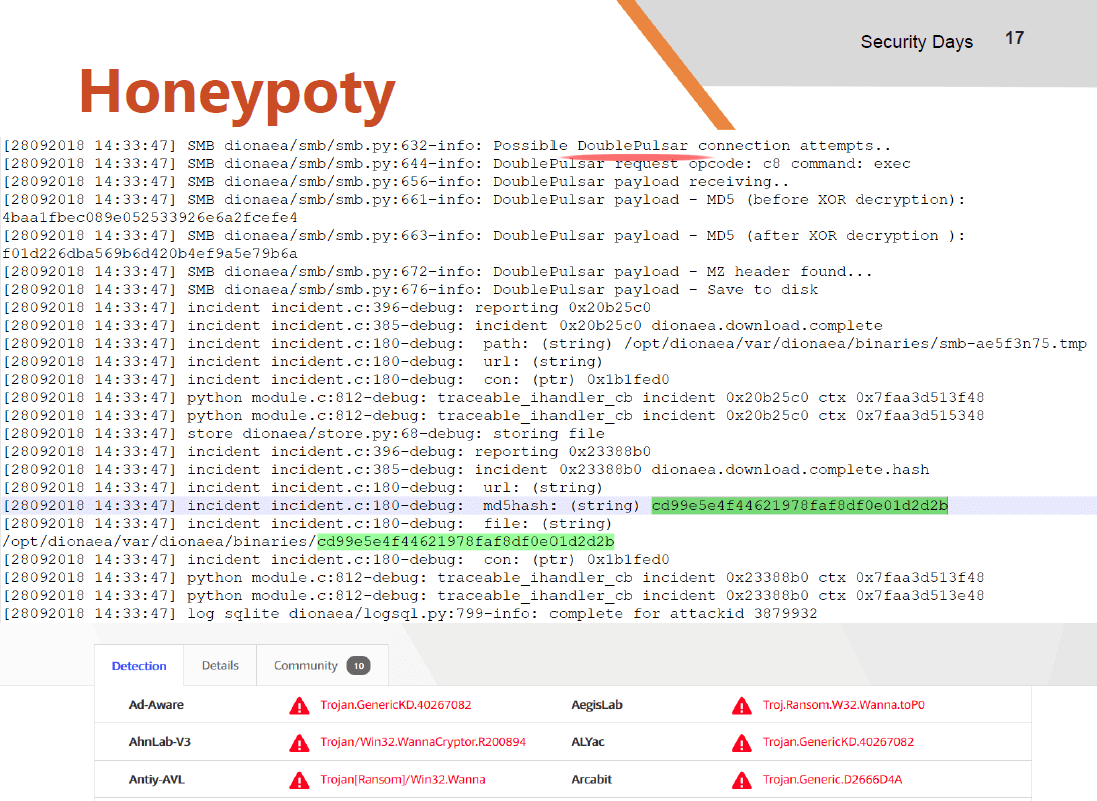

Najczęściej spotykanym atakiem były próby wstrzyknięcia szkodliwego oprogramowania poprzez lukę w protokole SMB. Na jednym ze skonfigurowanych honeypotów, mogliśmy prześledzić, jak wygląda sygnatura ataku. Dzięki szczegółowym logom dowiadujemy się krok po kroku o połączeniu osoby atakującej z honeypotem oraz dostarczeniu ładunku poprzez exploit:

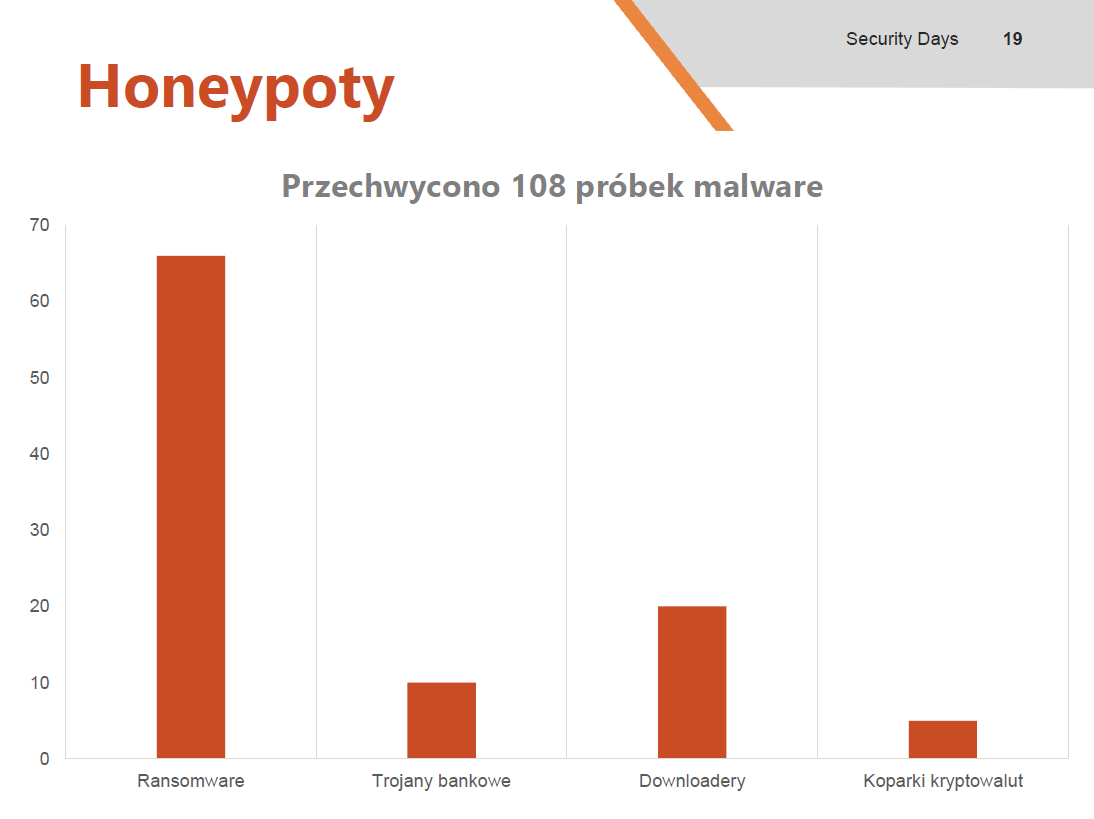

Do honeypotów wykorzystanych w doświadczeniu najczęściej docierały ransomware, ale także trojany bankowe, downloadery i koparki kryptowalut. W ciągu 5 dni od wdrożenia pułapek przechwycono łącznie 108 próbek szkodliwego oprogramowania.

Informacje o lukach, a także o szkodliwym oprogramowaniu są bardzo pomocne w rozpoznawaniu i łataniu potencjalnych wektorów ataków na sieci firmowe. Jako ciekawostkę dodajmy, że w naszych testach bezpieczeństwa, wykorzystujemy szkodliwe oprogramowanie pochodzące właśnie z tego typu honeypotów — niskointeraktywnych i honeypotów wysokointeraktywnych.

Powszechne zagrożenia groźne dla przemysłu

Aby dowiedzieć się więcej o atakach na środowiska przemysłowe ICS, firma Trend Micro Research stworzyła bardzo realistyczne przedsiębiorstwo zajmujące się produkcją prototypów przemysłowych. Fabryka-pułapka składała się z prawdziwego sprzętu ICS oraz szeregu hostów fizycznych i maszyn wirtualnych do obsługi fabryki, które obejmowały kilka kontrolerów z pamięcią programowalną (PLC), interfejsy człowiek-maszyna (HMI), oddzielne stacje robotyczne i inżynieryjne oraz serwer plików.

Sześciomiesięczne dochodzenie przeprowadzone przez Trend Micro ujawniło, że niezabezpieczone środowiska przemysłowe są głównie celem powszechnych zagrożeń. Honeypot stał się celem dwóch osobnych ataków ransomware, a cyberprzestępcy wykorzystali go również do oszustw konsumenckich i wydobywania kryptowalut.

Dyskusje na temat cyberzagrożeń wymierzonych w przemysłowe systemy sterowania (ICS) zbyt często ograniczają się do zaawansowanych ataków ze strony wrogich państw, mających na celu sabotaż kluczowych procesów. Tymczasem nasze badanie pokazuje, że co prawda stanowią one zagrożenie dla Przemysłu 4.0, ale istnieje duże prawdopodobieństwo, że padnie on ofiarą bardziej przyziemnych ataków

W związku z tym właściciele małych fabryk i zakładów przemysłowych nie powinni zakładać, że cyberprzestępcy zostawią ich w spokoju. Brak podstawowych zabezpieczeń może narazić ich na stosunkowo banalne ataki ransomware czy cryptojacking (wykorzystywanie zainfekowanych komputerów do wydobywania kryptowalut), które mogą mieć dla nich poważne konsekwencje finansowe.

– powiedział Greg Young, wiceprezes ds. cyberbezpieczeństwa w firmie Trend Micro.

Tradycyjne zabezpieczenia nie wystarczają

Trend Micro zachęca właścicieli inteligentnych fabryk do minimalizacji liczby otwartych portów i zaostrzenia zasad kontroli dostępu dzięki wprowadzeniu sprawdzonych środków bezpieczeństwa. Ryzyko ataku można również ograniczyć poprzez wdrożenie odpowiednich cyberzabezpieczeń przeznaczonych dla fabryk. Takie rozwiązanie posiada w swoim portfolio również Trend Micro.

Podczas budowy środowisk przemysłowych 4.0 powstają luki, z którymi nie radzą sobie ani informatycy, ani zespoły odpowiedzialne za technologie operacyjne. Rosnące ryzyko obrazuje liczba zgłoszonych luk w zabezpieczeniach systemów ICS, która w 2018 r. wzrosła o ponad 224 proc. w porównaniu do 2017. Tradycyjne zabezpieczenia nie wystarczają do ochrony tych środowisk, dlatego zastosowaliśmy w naszych rozwiązaniach nowe podejście. Stworzyliśmy produkty zaprojektowane z myślą o Przemyśle 4.0, które będą zabezpieczać wszystkie jego warstwy.

– mówi Greg Young.

- Link do video podsumowującego przebieg badania: https://www.youtube.com/watch?v=0bnjKwmmjzs&feature=youtu.be

- Więcej informacji o badaniu, w tym informacje o zaprojektowaniu i wdrożeniu samej pułapki, można znaleźć na stronie: https://www.trendmicro.com/vinfo/pl/security/news/internet-of-things/fake-company-real-threats-logs-from-a-smart-factory-honeypot

Czy ten artykuł był pomocny?

Oceniono: 0 razy