Niechciana poczta jest jednym z najbardziej irytujących aspektów podczas codziennego korzystania z komputera, co więcej, wpływa na produktywność pracowników. Niektóre raporty zagranicznych firm szacują, że spam wśród zatrudnionych osób w samych Stanach Zjednoczonych, na skutek usuwania wiadomości, wypisywania się z list, analizowania podejrzanych e-maili i infekcji komputerów kosztuje amerykańskie firmy ponad 70 miliardów dolarów rocznie.

Jednak spam to nie tylko próby infekowania komputerów i oszustwa internetowe. Niechciana poczta może zaszkodzić firmie i wpłynąć na jej wiarygodność. Nierozważna decyzja uruchomienia nieznanego pliku z załącznika może zakończyć się zaszyfrowaniem danych, zainstalowaniem trojana bankowego, który negatywnie wpłynie na dalsze losy prowadzenia biznesu. Taki trojan może przechwycić hasło oraz login (w dalszym etapie hakerzy mogą przygotować socjotechniczny atak i wpłynąć na ofiarę, by ta zainstalowała fałszywą aplikację, która przechwyci kody SMS od banku).

Po drugie trojan może wykraść listę kontaktów z klienta poczty i rozprzestrzenić się na kolejne stacje robocze. Taki przypadek miał miejsce w ubiegłym roku w jednej z większych rzeszowskich firm.

Wreszcie – po trzecie, firmowy lub zewnętrzny serwer poczty (adres IP) może trafić na czarną listę, jeśli złośliwy bot zainfekuje stacje roboczą i będzie z niej wysyłał spam. Znacznie utrudni to kontakt ze strategicznymi partnerami, a w skrajnych przypadkach całkowicie uniemożliwi prowadzenie konwersacji z klientem drogą elektrofoniczną.

Wypisanie się z takich list nie jest rzeczą ani oczywistą, ani łatwą, ani tym bardziej szybką. Firmy, aby chronić się przed spamem, na styku sieci powinny wdrożyć sprzętowe lub programowe rozwiązanie (jako maszynę wirtualną lub oprogramowanie SaaS) do filtrowania spamu i skanowania załączników, które jeśli nie sprawi, że problem z wirusami i z niepożądanymi wiadomościami zniknie, to zostanie mocno ograniczony.

I tak – w zależności od infrastruktury, dla jednych najlepszym rozwiązaniem będzie własny serwer pocztowy schowany za firewallem nowej generacji z funkcją filtrowania poczty lub dedykowanym rozwiązaniem antyspamowym, dla innych poczta we własnej domenie, która będzie obsługiwana przez firmę trzecią i zainstalowany w sieci lokalnej produkt, który będzie pełnił rolę pośrednika pomiędzy pocztą wysyłaną a odbieraną i filtrował spam oraz niebezpieczne załączniki.

Z kolei najmniejsze firmy mogą wybrać oprogramowanie w chmurze nawet z miesięcznym abonamentem płatności za usługę, przez którą poczta przechodząca będzie skanowana w poszukiwaniu spamu i wirusów.

Spam w 2015 roku – kilka faktów

O problemie ze spamem i malware w załącznikach wspominano na łamach AVLab już wielokrotnie. Osoby odpowiedzialne za bezpieczeństwo danych i systemów powinny przeszkolić współpracowników (a najlepiej zlecić to profesjonalnej firmie) i wyjaśnić, w jaki sposób działają internetowi oszuści. Obecnie jest ku temu odpowiednia pora, bowiem prowadzone badania przez CERT Polska przez ostatni rok kalendarzowy 2015 i niedawno opublikowane wyniki, wcale nie napawają optymizmem.

Liczba zagrożeń internetowych nadal utrzymuje się na bardzo wysokim poziomie, a najczęstszą przyczyną infekcji komputerów jest spam i nieroztropne uruchamianie nieznanego pochodzenia dokumentów, plików PDF, a nawet EXE.

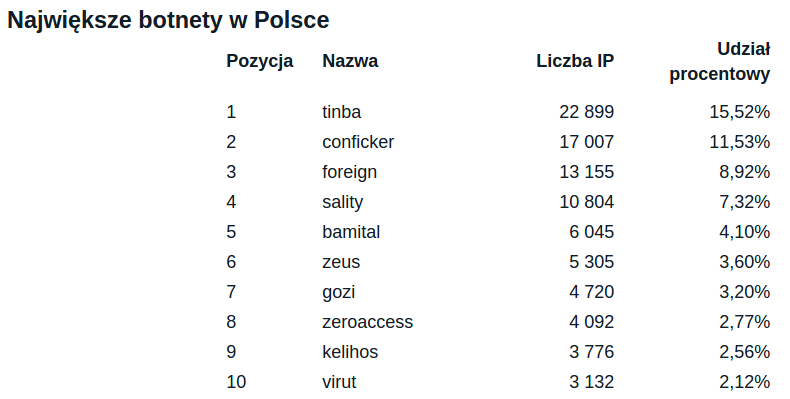

Z opublikowanego raportu CERT Polska można się dowiedzieć, że prawie 90 000 komputerów w Polsce było lub nadal jest zainfekowanych i pełnią rolę komputerów zombie, czego wynikiem jest przynależność do botnetu i dalsze rozprowadzanie spamu lub szkodliwego oprogramowania, a nawet udział w atakach DDoS na web serwery lub urządzenia brzegowe.

Zespół powołany do reagowania na zdarzenia naruszające bezpieczeństwo w sieci w Polsce zwraca też uwagę na trojany bankowe, które zagrażają bankowości internetowej. Ponad 35 tysięcy komputerów w roku 2015 było zainfekowanych bankowymi szkodnikami. Wszyscy pamiętamy przypadek klienta mBanku, który utracił 40000 złotych. A przecież liczby przedstawione przez CERT Polska nie odzwierciedlają w całości problemu incydentów z udziałem trojanów.

Uwzględniona liczba urządzeń w raporcie dotyczy tylko tych, które są przyłączone do konkretnych botnetów dystrybuujących różne warianty trojanów bankowych, a nie rzeczywistą ilość pojedynczych incydentów infekcji.

Podobne wnioski zostały przedstawione przez CERT Orange Polska. Na sile przybrały ataki przy użyciu maili phishingowych udających faktury. Cyberprzestępcy zazwyczaj załączają zainfekowane dokumenty lub “proszą” o pobranie plików ze sfałszowanej strony internetowej kancelarii prawnej lub instytucji publicznej. Sporym problemem są także ataki rozproszone DDoS, oraz ataki, które wykorzystują słabości w zabezpieczeniach systemu mobilnego Android.

W jaki sposób chronić się przed spamem i malware – niezbędne rekomendacje dla firm

1. Edukacja pracowników. Tylko wykwalifikowany pracownik, który pozna metody socjotechniczne, którymi posługują się cyberprzestępcy będzie w stanie bardzo szybko odróżnić prawdziwą wiadomość od fałszywej. Nawet wtedy, kiedy e-mail nadawcy (prezesa) zostanie zespoofowany.

2. Wdrożenie produktów bezpieczeństwa. Nawet największe umysły w dziedzinie bezpieczeństwa nie poradzą sobie z zalewem spamu, jeśli będzie on docierał do stacji roboczych pracowników. Niechciane wiadomości (spam, phishing) powinny być unieszkodliwiane zanim trafią na urządzenie końcowe. Z pewnością, jakaś ich minimalna część i tak prędzej czy później trafi do pracownika, jednak prawidłowo zaimplementowane technologie antyspamowe na serwerze, dobrze skonfigurowany produkt antyspamowy z funkcją antyspoofing wsparty dodatkową ochroną antywirusową (malware przenosi się nie tylko przez spam) będzie dobrą inwestycją w reputację firmy i bezpieczeństwo przechowywanych danych (ransomware w spamie to bardzo częste zjawisko). Z aktualnymi testami produktów antyspamowych można zapoznać się tutaj (a tutaj metodologia).

W styczniu Virus Bulletin przetestował kilkanaście rozwiązań do ochrony przed spamem, a najlepszy wyniki na poziomie niemal 100 procent w blokowania spamu uzyskały produkty producentów ESET, Bitdefender oraz OnlyMyEmail. Firmy, które chcą lepiej chronić swój serwer Microsoft Exchange i dodatkowo zadbać o kompleksową ochronę stacji roboczych powinny zainteresować się m.in produktem Bitdefender GravityZone Advanced Business Security (część 1, część 2, część 3).

Wszystkie informacje na temat produktów producenta Bitdefender tutaj.

3. Polityki. Wdrożenie polityki bezpieczeństwa i egzekwowanie zasad przy pomocy produktów antywirusowych będzie najłatwiejszym rozwiązaniem – blokowanie dostępu do zasobów, stron internetowych, używanie tylko niezbędnych aplikacji do pracy, białe listy urządzeń USB. Firmy, które nie zamierzają iść na łatwiznę powinny przeszkolić swoich pracowników, a zasady reagowania na incydenty powinny zostać wydrukowane w formie ściągawki i być zawsze pod ręką pracownika.

4.UAC. Pracownik nigdy nie powinien korzystać z systemu z uprawnieniami administratora. Pobierane programy z sieci to często PUP, adware, które są obecnie zmorą dla osób, które podczas instalacji klikają tylko “dalej”.

5.UTM. Produkt bezpieczeństwa do “zarządzania zagrożeniami” zawsze będzie bardzo dobrym rozwiązaniem, o ile będzie na tyle wydajny, że sprosta liczbie pracowników, którzy jednocześnie korzystają z przeglądarki i sieci VPN. Na ogólną wydajność ma także wpływ przepustowość antywirusa oraz firewall. Firmy, które z różnych powodów nie mogą sobie pozwolić na wdrożenie produktu UTM powinny go zastąpić rozwiązaniami antywirusowymi, które umożliwiają zarządzanie systemem Android, iOS w jednej konsoli.6.Kopia zapasowa plików i krytycznych danych. Przywracania systemu może się przydać nawet wtedy, kiedy pliki zostaną zaszyfrowane przez krypto-ransomware. Wystarczy skorzystać z automatycznego przywracania lub ShadowExplorer, który odzyska starsze wersje plików. Niestety, nowsze warianty szkodników, które szyfrują pliki usuwają punkty przywracania systemu, więc funkcja ta w walce z tą rodziną malware jest bezużyteczna.

Czy ten artykuł był pomocny?

Oceniono: 0 razy