Jako firma specjalizująca się w testowaniu oprogramowania zabezpieczającego i przy okazji poprzednich badań przygotowanych przez AVLab, sprawdziliśmy w praktyce efektywność zabezpieczeń ESET Internet Security. I z pełną odpowiedzialnością stwierdzamy, że jest dobrze. W jaki sposób z „dobrze” zrobić „bardzo dobrze”, podajemy poniżej. Te praktyczne wskazówki zmiany konfiguracji przygotowane przez AVLab, pozwolą użytkownikom cieszyć się lepszą efektywnością ochrony przed zagrożeniami, z których nawet i zaawansowani użytkownicy niekoniecznie zdają sobie sprawę.

Przygotowaliśmy też konkurs, w którym do wygrania jest 10 rocznych licencji na oprogramowanie ESET Internet Security. Aby zdobyć jedną z licencji wystarczy dokładnie przeczytać poniższą recenzję oraz odpowiedzieć na pytanie konkursowe, które znajduje się na końcu artykułu.

Słowem przedwstępu

Firma ESET z siedzibą główną w Bratysławie pod koniec października ogłosiła premierę najnowszych rozwiązań dla użytkowników domowych. Niemały udział w rozwoju technologii zabezpieczających mieli polscy programiści z krakowskiego oddziału badawczo-rozwojowego, którzy udoskonalili mechanizmy wykrywania zagrożeń, w tym wirusów, które aktywują się jeszcze przed uruchomieniem systemu operacyjnego. Zmian w najnowszych produktach firmy ESET jest oczywiście więcej, a wszystkie wymieniamy w tej recenzji.

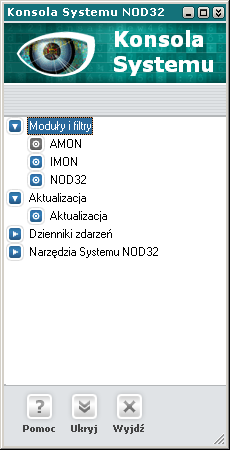

Firma ESET na polskim rynku istnieje już od ponad 16 lat. Prawda, półtora dekady to szmat czasu, ale Słowacy nie byli pierwsi. Użytkownicy z branży IT, ci starsi stażem, pamiętają czasy polskiego programu antywirusowego „mks_vir”. Był to schyłek lat dziewięćdziesiątych. Dokładnie w 1987 roku do administratorów i komputerowych gików trafiła pierwsza wersja „używalnego” programu dla systemu MS-DOS, natomiast rok później postarano się o graficzny wariant dla Windows 98 i ME. Od tego czasu przez około dekadę nie było w Polsce liczących się dystrybucji oprogramowania antywirusowego, które znamy dzisiaj. Branżową pustkę wypełniło w 2000 roku przedstawicielstwo firmy Kaspersky Lab, które otworzyło zagraniczne biuro w Polsce i jako drugie na świecie. Dokładnie w tym samym czasie Tomasz Kojm na Uniwersytecie w Toruniu rozpoczął prace nad ClamAV, autorskim otwarto-źródłowym projektem antywirusa, z którego obecnie korzystają giganci technologiczni, w tym przez Google, który skanuje pliki w poszukiwaniu zagrożeń w usługach Dropbox, Google Drive Gmail i innych. A skoro jesteśmy przy firmie Google, to chyba mało kto wie, że Google w swoim rozwiązaniu Google Chrome Cleanup zbudowało na bazie technologii ESET narzędzie zabezpieczające, które automatycznie informuje użytkowników przeglądarki Chrome o wykryciu potencjalnie niechcianych aplikacjach (np. dodatkach do przeglądarki) i daje możliwość ich usunięcia. Chrome Cleanup wykorzystuje technologię ESET do identyfikowania i eliminowania podejrzanych lub niepożądanych programów na komputerze z systemem Windows. Narzędzie działa w tle, bez spowolniania pracy użytkownika. Zostało wprowadzone do najnowszej wersji przeglądarki Google Chrome, przy czym Chrome Cleanup nie jest „antywirusem — to bardzo ważne.

W tak zwanym międzyczasie, dzięki oficjalnemu dystrybutorowi — firmie Dagma, na polskim rynku pojawił się ESET NOD32.

Tak naprawdę antywirusy opracowywane przez naszego południowego sąsiada rozpoczęły żywota już w 1987 roku, a w kolejnych latach oprogramowanie ESET tylko zyskiwało na popularności (pełną historię firmy ESET można prześledzić tutaj). Warto jeszcze dodać, że w 1992 obecny dystrybutor antywirusów ESET — firma Dagma, sprowadził z Wielkiej Brytanii oprogramowanie Dr Solomon’s Antivirus, który jak na tamte czasy zabezpieczał większość systemów operacyjnych: Microsoft Windows do 98, Novell, SCO Unix, Sun Solaris i OS/2.

Obecnie firma ESET zatrudnia ponad 1300 osób i posiada ponad 110 milionów użytkowników na całym świecie. Do 2022 roku ESET planuje zatrudnić dodatkowo 800 osób, głównie specjalistów IT. W Bratysławie już ruszyła budowa nowego kampusu, który ma zajmować 25 tys. mkw. i pomieścić do 1400 osób.

Firma ESET zakorzeniła się także i w polskiej ziemi. W starej stolicy, w Krakowie, znajduje się centrum badawczo-rozwojowe, gdzie około 70 pracowników, w głównej mierze analityków zagrożeń oraz deweloperów, odpowiada za rozbudowę silnika antywirusowego. To właśnie tutaj przeprowadzane są analizy złośliwego oprogramowania wymagające ludzkiej ingerencji w proces inżynierii wstecznej. Odkrywane są też nowe złośliwe procedury zaszyte w kodzie wirusów, a także techniki obchodzenia zabezpieczeń stosowane przez cyberprzestępców. W krakowskim biurze podejmowane są też ważne decyzje, które mają wpływ na dalszy rozwój technologii ochronnych, których efektywność przez te wszystkie lata sprzyjała spopularyzowaniu marki ESET w naszym kraju.

Dzisiaj szacuje się, że produkty słowackiej firmy chronią ponad 4 miliony komputerów i urządzeń mobilnych w Polsce — pod koniec 2016 roku pojawiło się badanie firmy ARC Rynek i Opinia, które opierało swoją sondę na stosunkowo małej liczbie respondentów w skali całego kraju. Niestety dotyczyło tylko użytkowników indywidualnych. Bardziej miarodajne informacje udostępniła firma doradcza Gartner. Opublikowany raport nt przychodów pozwala oszacować, które z firm cieszą się wśród polskich klientów największym zaufaniem i po produkty których firm Polacy sięgają najczęściej. Okazało się, że w 2012 roku do zabezpieczenia do 4 stacji roboczych najczęściej sięgano po antywirusy marki ESET, Kaspersky Lab i F-Secure, ale najwięcej, bo 24% udziałów w sprzedaży na rynku konsumenckim należało właśnie do dostawcy z południa. Natomiast rozwiązanie dla firm, ESET Endpoint Security, w zestawieniu „Gartner Peer Insights Customers Choice 2017” przygotowanym w oparciu o opinie i oceny pracowników działów IT oraz właścicieli firm, może pochwalić się brązowym wyróżnieniem w rankingu bazującym na opiniach użytkowników oraz przyznanej przez nich ogólnej recenzji.

Prywatność i bezpieczeństwo z firmą ESET

Jak co roku udoskonaleniu poddano wszystkie produkty firmy ESET, dlatego obecni klienci nie powinni się niepokoić o nowinki techniczne. Wśród ulepszonych rozwiązań znajdują są:

- Legendarny ESET NOD32 Antivirus (program antywirusowy i antyspyware).

- ESET Internet Security (kompletny pakiet bezpieczeństwa z funkcją Anti-Theft i następca pakietu ESET Smart Security).

- ESET Smart Security Premium (pakiet bezpieczeństwa klasy „premium”, który oprócz rozbudowanej ochrony komputera podłączonego do sieci, oferuje opcję szyfrowania danych i menedżera haseł).

- ESET Security Pack (pakiet rozwiązań ESET do ochrony komputera i smartfonów) dostępny w dwóch wersjach:

- Pozwalającej chronić 1 komputer i 1 smartfon/tablet.

- Pozwalającej chronić 3 komputery i 3 smartfony/tablety.

Wszystkie przedstawiane rozwiązania z portfolio firmy ESET adresowane są do użytkowników domowych oraz mikro i małych firm, którzy chcą chronić maksymalnie do kilku urządzeń. W tegorocznej edycji nie znajdziemy już oprogramowania ESET Smart Security, ponieważ zostało ono zastąpione recenzowanym w tym artykule ESET-em Internet Security.

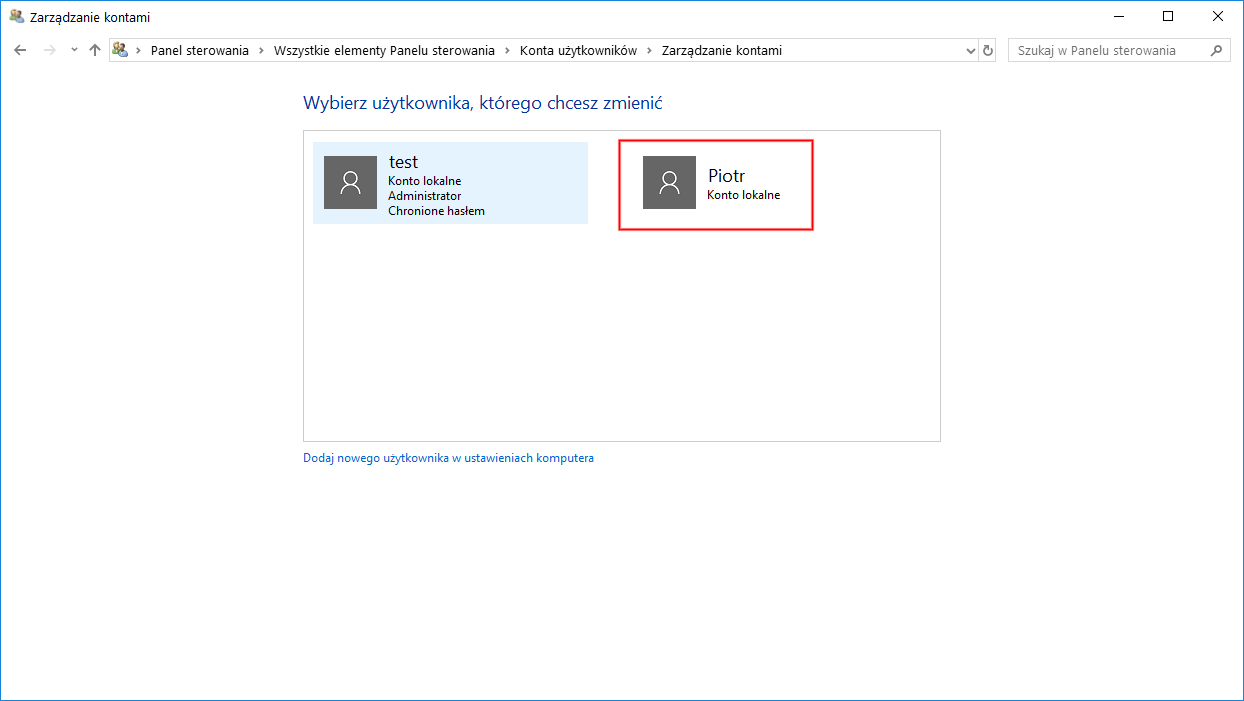

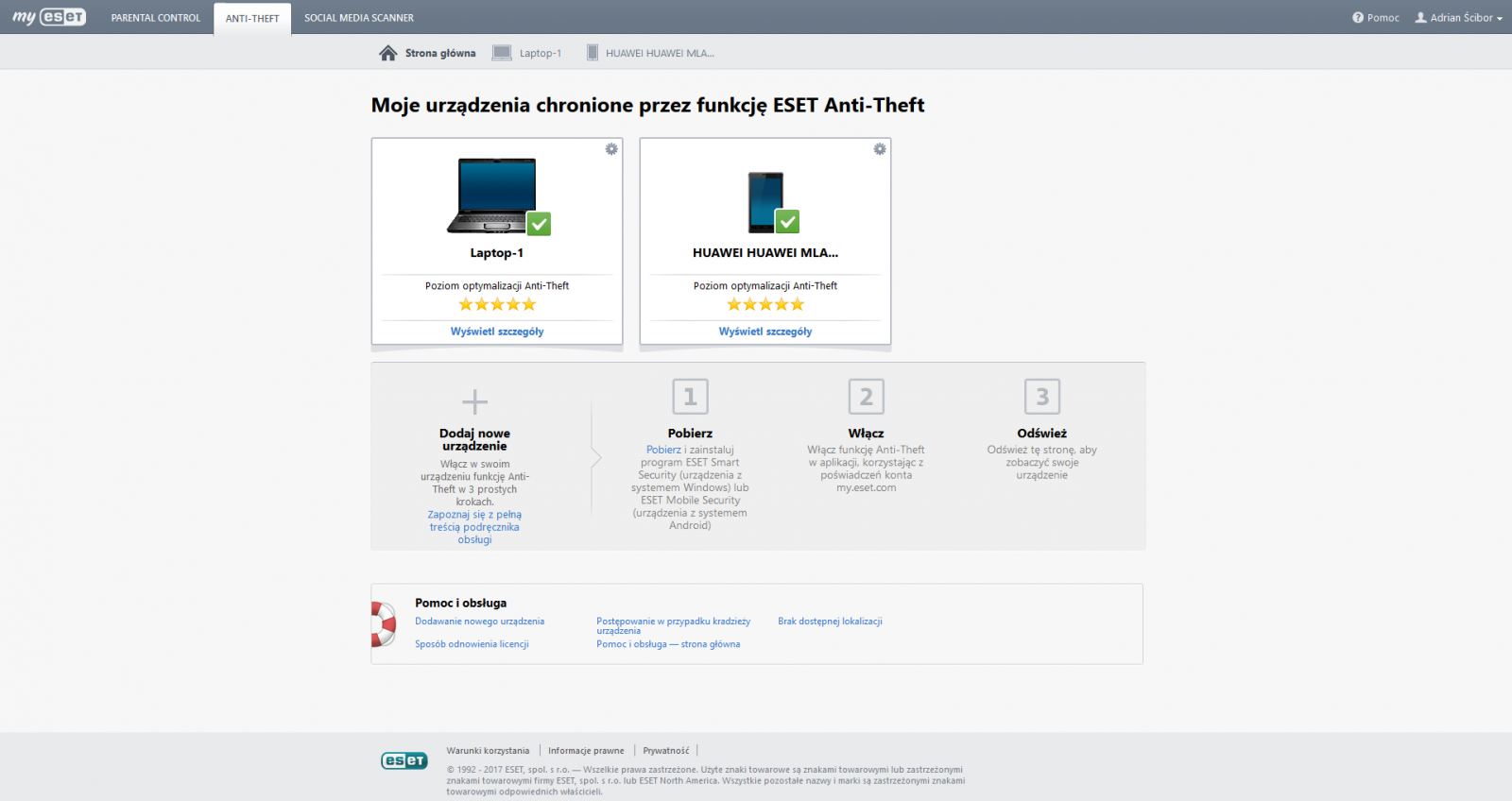

ESET Internet Security to całkiem niezła gratka dla użytkowników, którzy cenią sobie pracę mobilną. Posiada zabezpieczenie w postaci modułu Anti-Theft: w sytuacji kradzieży lub zgubienia laptopa, pozwala zlokalizować urządzenie, zablokować dostęp do konta w systemie i wysłać wiadomość do nowego „właściciela” (w wersji mobilnej na urządzenia z systemem Android, ESET Mobile Security posiada więcej funkcji „anty-złodziejskich”). W takich okolicznościach właściciel licencji może zdalnie zablokować urządzenie przez portal „my.eset.com”, a potencjalny złodziej będzie mógł zalogować się „tylko” do nowoutworzonego konta z uprawnieniami gościa.

Pierwsze momenty „rozgryzania” funkcjonalności konta „widomo” pozwalały przypuszczać, że jest ono uproszczonym honeypot’em, gdzie każda niepowołana osoba, która spróbuje skorzystać ze skradzionego urządzenia, uzyska dostęp tylko do fałszywych danych. Złodziej z zaawansowaną wiedzą informatyczną może uzyskać dostęp do danych użytkownika, w większości przypadków rozwiązanie ESET sprawdzi się jednak bardzo dobrze.

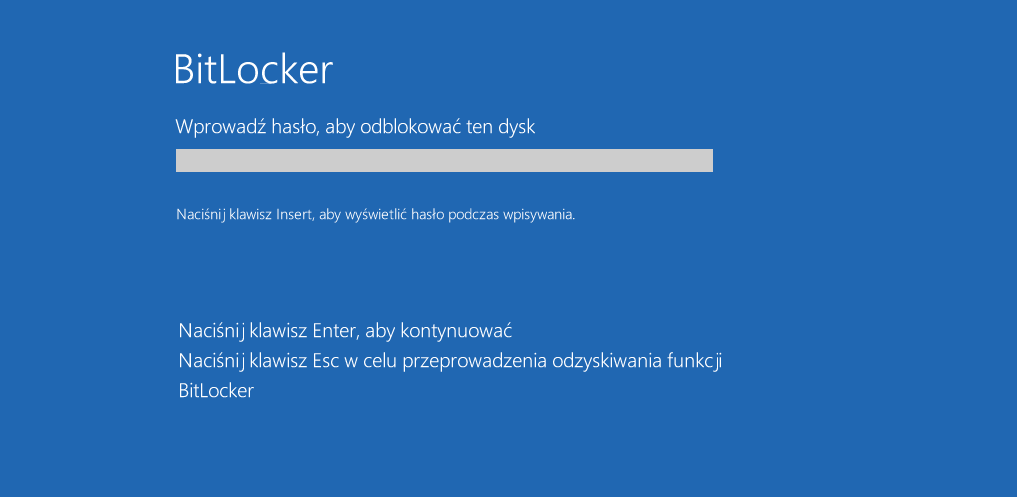

Odbiorcy, którzy wybiorą rozwiązanie ESET Smart Security Premium (zamiast ESET Internet Security), otrzymają w pakiecie moduł „Secure Data” — ten, pozwala zaszyfrować pliki znajdujące się na komputerze oraz dyskach wymiennych. ESET Smart Security Premium zawiera więc dwa w jednym — ochronę przed szkodliwym oprogramowanie i szyfrowanie danych.

Jeśli na urządzeniu nie są przetrzymywane ściśle taje dokumenty, to można wypróbować systemowe narzędzie od Microsoftu — BitLocker, które udaremni miłośnikom-amatorom buszowanie po cudzych laptopach. BitLocker ma także ciemną stronę — trzeba pamiętać, że firma Microsoft podejrzewana jest o zaimplementowanie backdoora w tym rozwiązaniu, w dodatku BitLocker nigdy nie przeszedł niezależnego audytu.

Kodowanie danych i kopia zapasowa to jedyny pewny sposób ochrony plików, nie tylko przed cyberprzestępcami, ale także przed zagrożeniami z rodziny krypto-ransomware. Dla wymagających, domorosłych administratorów firma ESET może jeszcze zaproponować rozwiązanie DESlock+. Chociaż jest ono przeznaczone głównie dla użytkowników biznesowych, to niewygórowana cena oraz bezpłatny okres próbny mogą zachęcić konkretną grupę odbiorców do bezpłatnego przetestowania rozwiązania DESlock+.

Bardzo dobrym zabezpieczeniem komputera przed niepowołanym zalogowaniem się do systemu są klucze Yubikey, które wykorzystują siłę szyfrowania asymetrycznego z niemożliwym do złamania dla współczesnych urządzeń kluczem kryptograficznym RSA-4096. Użytkownicy muszą wiedzieć, że Yubikey to nie oprogramowanie ochronne — służy do zupełnie czegoś innego. Klucze „Yubi” nie zabezpieczają urządzenia przed szkodliwym oprogramowaniem: nie chronią przed spamem, złośliwymi stronami zawierającymi malware lub koparki kryptowalut. Tak samo nie ochronią przed malvertising’iem, atakami drive-by download, czy fałszowaniem tablic ARP. Natomiast w parze z oprogramowaniem ochronnym stanowią doskonałe uzupełnienie kompleksowego zabezpieczenia.

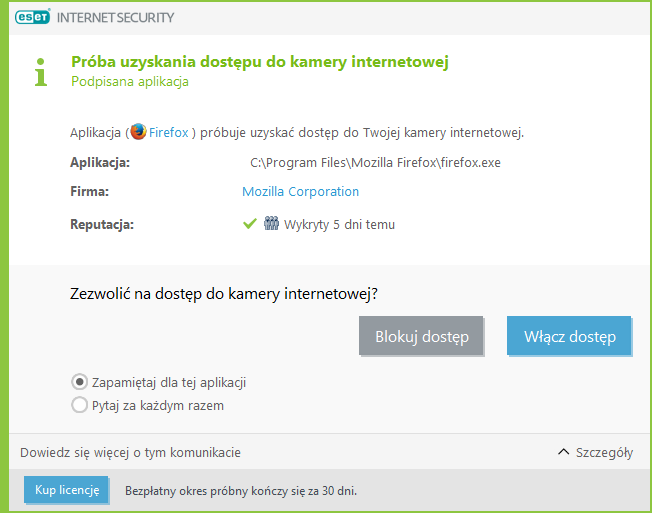

Ochrona kamery internetowej

Kolejną bardzo ważną cechą z punktu prywatności i bezpieczeństwa (w tym kontekście to wyrazy bliskoznaczne) jest funkcja ochrony dostępu do kamery internetowej. Podczas takiej próby oprogramowanie zabezpieczające wyświetli ostrzeżenie, tak na wypadek, gdyby o podobny dostęp „prosiło” szkodliwe oprogramowanie niewykrywalne dla silnika antywirusowego. W takiej sytuacji nawet osoba nieposiadająca odpowiednich kwalifikacji technicznych w bardzo łatwy sposób zlokalizuje zagrożenie, tj. proces, który o taki dostęp się dopomina. W efekcie możliwe będzie prześledzenie źródłowego, podejrzanego procesu — użytkownik zostanie poinformowany o pliku wykonywalnym, który próbuje uzyskać dostęp do kamery. W rozpatrywanym poniżej przypadku o dostęp do kamerki „prosi” strona internetowa za pośrednictwem przeglądarki Firefox.

Jeżeli ktoś ciągle uważa, że ochrona kamery internetowej jest niepotrzebną funkcjonalnością, to dyrektor FBI, który zakleja kamerkę internetową chyba nie może się mylić? O swoją prywatność w identyczny sposób dba również szef Facebooka. Robi to także papież Franciszek na swoim tablecie.

Dzięki produktom firmy ESET można zapomnieć o naklejkach. Funkcja ochrony kamery sprawdzi się bardzo dobrze, choć z pewnością najbardziej bojaźliwych użytkowników przekona jedynie czarna, samoprzylepna taśma.

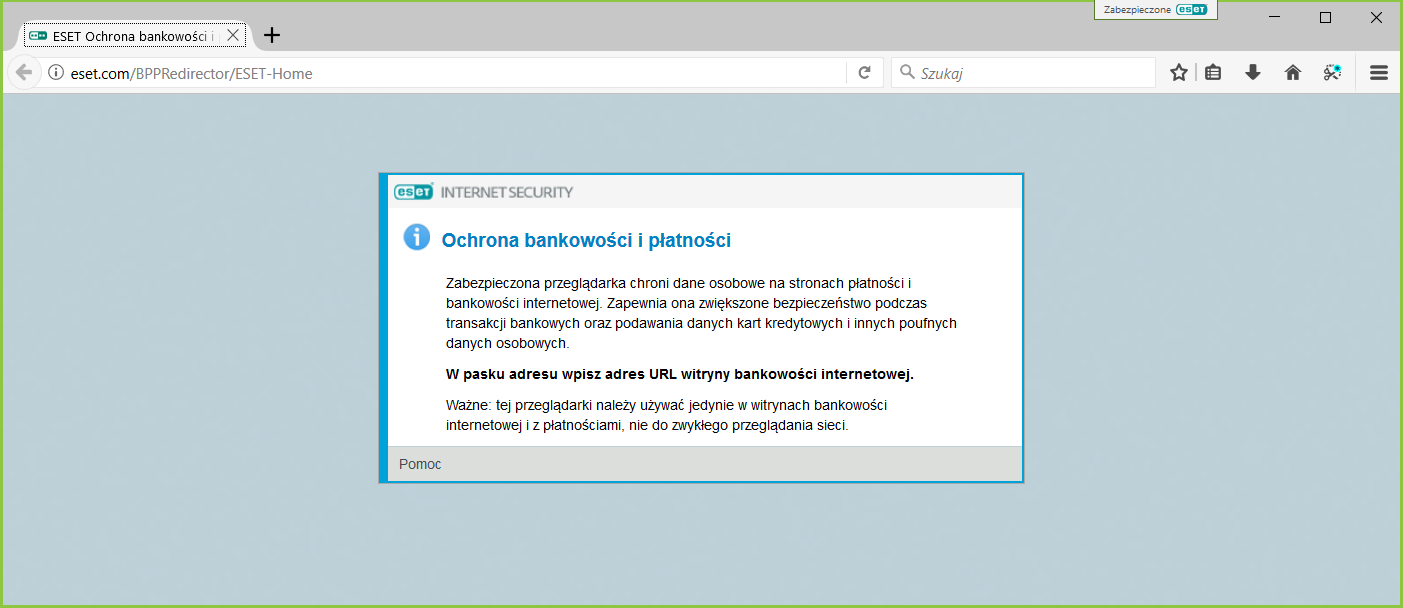

(Nie)bezpieczna bankowość internetowa

O bankowości internetowej napisaliśmy już wiele. Na początku 2017 roku AVLab przeprowadziło test, by udowodnić, czy tak zwane „bezpieczne przeglądarki” lub „wirtualne środowiska” izolujące newralgiczne procesy od systemu operacyjnego Windows, faktycznie nadają się do tego, do czego zostały zaprogramowanie. Szczegółowe informacje znajdują się w raporcie „Test antywirusowych modułów do ochrony bankowości internetowej”.

Ogólnie rzecz biorąc funkcjonalność „ESET Ochrona bankowości internetowej” zabezpiecza systemowe WinAPI przed przechwytywaniem klawiszy, czyli w trakcie wprowadzania numerów konta bankowego lub logowania się do bankowości internetowej użytkownik jest chroniony przed manipulowaniem wprowadzanych danych na poziomie interfejsu przeglądarki. Ale to nie wszystko, podczas przeglądania stron HTTPS atakujący, który uzyskałby kontrolę nad systemem, nie jest w stanie wstrzykiwać złośliwych bibliotek DLL do procesów „bezpiecznej przeglądarki”. Nie jest także w stanie przeprowadzać ataków MiTM będąc w zasięgu sieci Wi-Fi oraz wstrzykiwać fałszywych certyfikatów SSL bez antywirusowego komunikatu ostrzegawczego — gdyby się to udało, atakujący mógłby rozszyfrowywać pakiety przechodzące protokołem HTTPS, modyfikować i ponownie je szyfrować, wysyłając do przeglądarki. Na straży tych danych czuwa bardzo dobry, sprawdzony przez AVLab w praktyce, dwukierunkowy firewall zawierający system wykrywania intruzów (IDS, ang. Intrusive Detection System), który wykrywa ataki zatruwające tablice ARP, ataki modyfikujące wpisy DNS, fałszywe zapytania PING, ataki wykorzystujące luki na protokoły SMB, RPC, RDP i ataki skanujące porty.

Ochrona bankowości internetowej w oprogramowaniu ESET niestety nie jest doskonała. Są pewne aspekty, nad którymi producent musi popracować. Tym niemniej, niezależnie od oprogramowania do ochrony bankowości internetowej, zalecamy przedsięwziąć środki ostrożności, zanim jeszcze przystąpimy do obcowania z wirtualnym oddziałem banku. Najpierw upewnijmy się, że system operacyjny zawiera aktualizacje bezpieczeństwa i że jest zabezpieczony renomowanym oprogramowaniem ochronnym, którego skuteczność na ataki internetowe została potwierdzona w niezależnych testach.

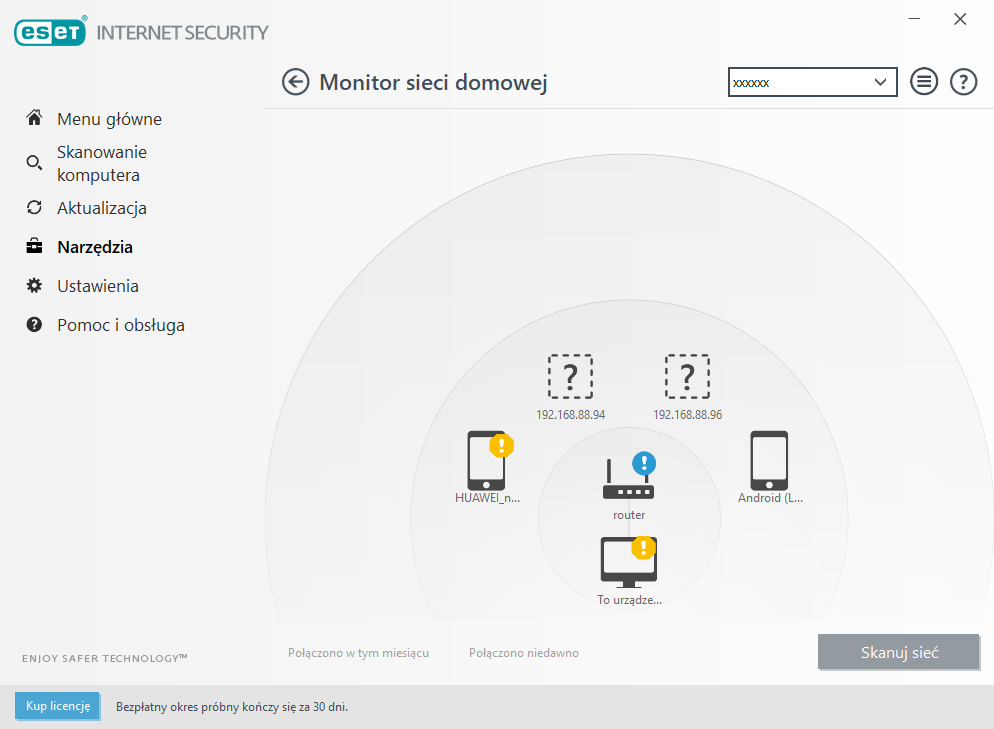

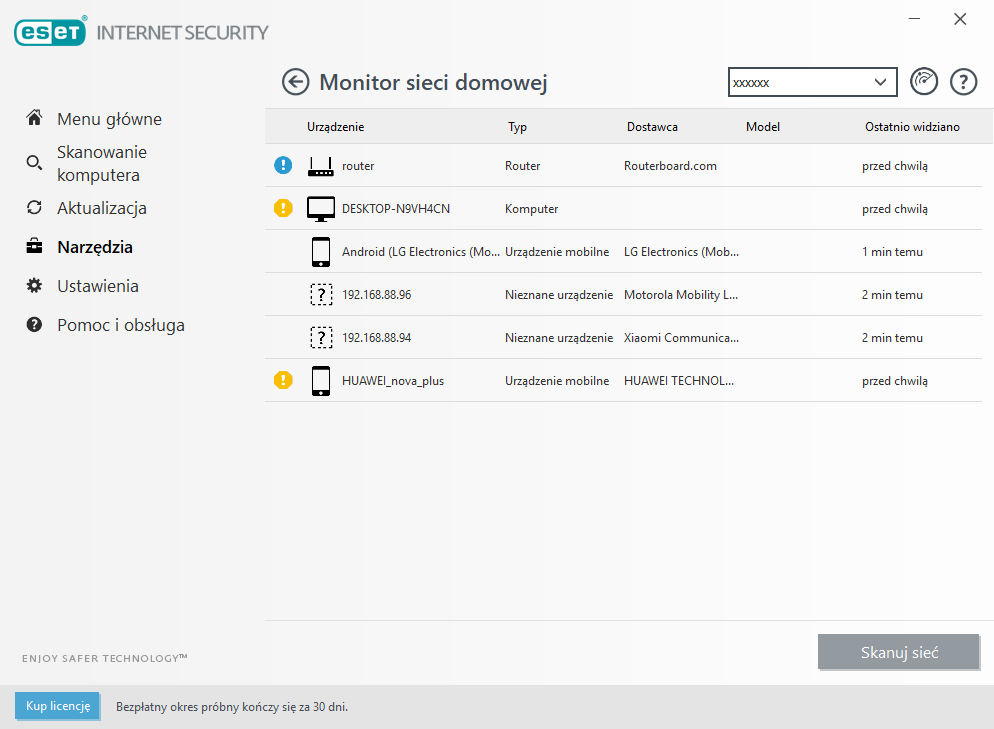

Zabezpieczenie domowej sieci Wi-Fi

Pamiętacie KRACK? Do tej pory sądzono, że protokół WPA2 dla sieci bezprzewodowych (IEEE 802.11) jest zabezpieczeniem całkowicie wystarczającym. Niestety nie jest. KRACK (Key Reinstallation AttaCK) dotyczy 11 podatności w protokole WPA2, przy czym niektóre urządzenia mogą zawierać więcej niż jedną lukę. Zanim jednak zaczniecie logować się bez opamiętania do sieci bezprzewodowych w blokach, w szkole, w pracy lub na uczelni, upewnijcie się, że routery i access pointy zawierają zainstalowane łatki bezpieczeństwa. Tak — jest to uciążliwe: można wykorzystać prościutki skrypt, który uruchomiony w interpreterze Python’a zweryfikuje podatność pobliskich punktów dostępowych na KRACK:

[15:48:47] AP transmitted data using IV=5 (seq=4) [15:48:47] AP transmitted data using IV=5 (seq=4) [15:48:47] IV reuse detected (IV=5, seq=4). AP is vulnerable!

Kto jednak będzie chciał weryfikować każdy punkt dostępowy?

KRACK to zagadnienie obowiązkowe dla wszystkich, którzy korzystają z bezprzewodowego Internetu. Sprawa ta jest na tyle poważna, że nieprzestrzegane zasady bezpieczeństwa mogą doprowadzić do rozszyfrowania całej komunikacji przesyłanej pomiędzy urządzeniem, punktem dostępowym, a serwerem. Przy czym należy też pamiętać, że odporne na podsłuchanie są protokoły wykorzystujące szyfrowanie, jak np. HTTPS, SFTP, SMTP, IMAP i inne. Warto też używać VPN-ów, które tworzą coś w rodzaju specjalnego tunelu pomiędzy urządzeniem, a serwerem. Szyfrując całą komunikację dają całkowitą odporność na KRACK.

Bardzo ważna wskazówka — skoro w praktyce trudno zweryfikować dowolny punkt dostępowy na podatność KRACK, lepiej jest unikać publicznych (i nawet zabezpieczonych) sieci Wi-Fi. Po prostu bezpieczniej jest korzystać z łącz operatora tj. mobilnego Internetu.

„Monitor sieci domowej” w kontekście podatności KRACK pomoże wskazać potencjalne słabości w zabezpieczeniu domowej sieci, ale nie tylko. W miejscach publicznych sprawdzi, czy hasło dostępowe do routera jest odpowiednio silne, zidentyfikuje urządzenia podłączone do routera i co bardzo ważne — da użytkownikowi wgląd w nieznane urządzenia znajdujące się w pobliżu. Wtedy warto uważać i zerwać połączenie z taką siecią lub łączyć się z Internetem za pomocą wspomnianego VPN-a. Oprócz tego „Monitor sieci domowej” wskaże adres bramy, czyli adres IP punktu dostępowego przez który urządzenia w sieci lokalnej komunikują się z Internetem, a mniej techniczni użytkownicy, do których jest adresowany ten moduł, zyskają rozeznanie o urządzeniach znajdujących się w pobliżu punktu dostępowego.

Oprogramowanie ESET zdaniem AVLab

Wszechstronnej ochronie antywirusowej chcemy poświęcić osobny akapit. Są ku temu dobre powody. Po pierwsze wszystkie najnowsze rozwiązania firmy ESET posiadają funkcję blokującą zagrożenia, które próbują aktywować się i atakować użytkownika zaraz po włączeniu komputera, zanim jeszcze uruchomi się system operacyjny — to tak zwany skaner UEFI. Po drugie, i co ważniejsze, firmę ESET musimy pochwalić — ich autorskie mechanizmy od wielu lat zyskują bardzo dobre oceny potwierdzające skuteczność zabezpieczeń. Największe wrażenie na ekspertach z AVLab zrobił dobrze skonfigurowany moduł firewall już w trybie domyślnym, który wykrywa złośliwą komunikację wykorzystywaną przez sieci botnet, wspomniane ataki „ARP spoofing” pozwalające atakującemu przechwytywać dane przesyłane w obrębie segmentu sieci lokalnej oraz ataki sieciowe „DNS cache poisoning” polegające na przesłaniu przez atakującego fałszywej informacji do serwera DNS kojarzącego nazwę domeny z adresem IP. Oczywiście o takich zabezpieczeniach pisze producent w swoich materiałach reklamowych, ale dla użytkowników końcowych najważniejszy powinien być fakt, że to wszystko po prostu działa w praktyce. Trzeba też pamiętać, że firewall jest dostępny w rozwiązaniu ESET Internet Security i ESET Smart Security Premium, dlatego jeśli koniecznie musicie zaoszczędzić kilkadziesiąt złotych w skali roku na wersji nie posiadającej dwukierunkowej zapory, a robicie przelewy, logujecie się do stron pozornie zabezpieczonych protokołem HTTPS, zastanówcie, czy na pewno potraficie sami dobrać oprogramowanie, które zastąpi system wykrywania włamań.

Lepsza ochrona Windows z firmą ESET i AVLab

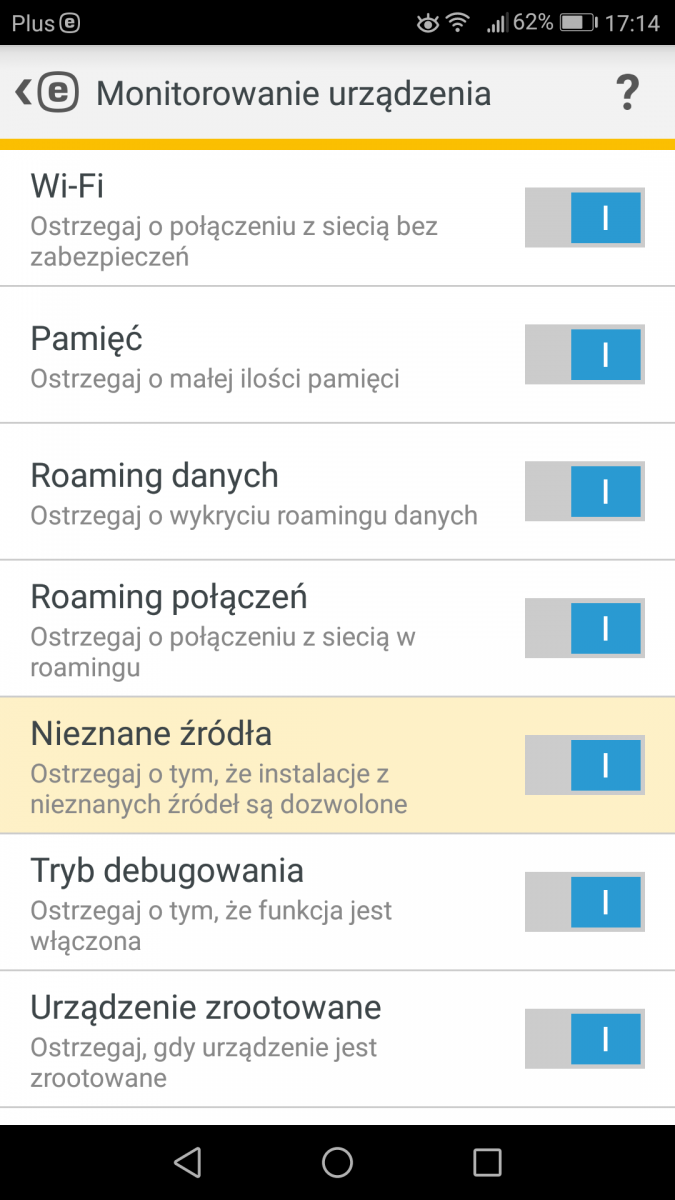

Użytkownicy o większej wiedzy technicznej zdaja sobie sprawę, że domyślna konfiguracja programów antywirusowych nie zawsze jest odpowiednia. Czasami producent świadomie decyduje się na zmniejszenie poziomu ochrony kosztem lepszej wydajności lub by oszczędzić użytkownikom nerwów, które najczęściej spowodowane są „nadpobudliwością” rozwiązania zabezpieczającego. Odbiorcy końcowi, którzy wymagają od antywirusów niemal pełnej automatyzacji, stanowią przeważającą grupę klientów w stosunku do komputerowych gików, którzy są „świadomi” zagrożeń i ataków internetowych, ale niekoniecznie potrafią sobie z nimi poradzić. Jeśli coś pójdzie nie tak, wieszają psy na oprogramowaniu za poniesione straty wyrządzone np. przez ransomware. Z każdej porażki należy wychodzić silniejszym i mądrzejszym, dlatego trzeba zadać sobie pytanie — dlaczego oprogramowanie zabezpieczające nie sprostało zadaniu i co można było zrobić lepiej, aby pomóc sobie samemu?

Drodzy czytelnicy, jeżeli nie wiecie, to my wiemy. Przygotowaliśmy praktyczną konfigurację oprogramowania ESET, która znacznie zwiększy ochronę komputerów z systemem Windows przy minimalnej wiedzy technicznej użytkownika:

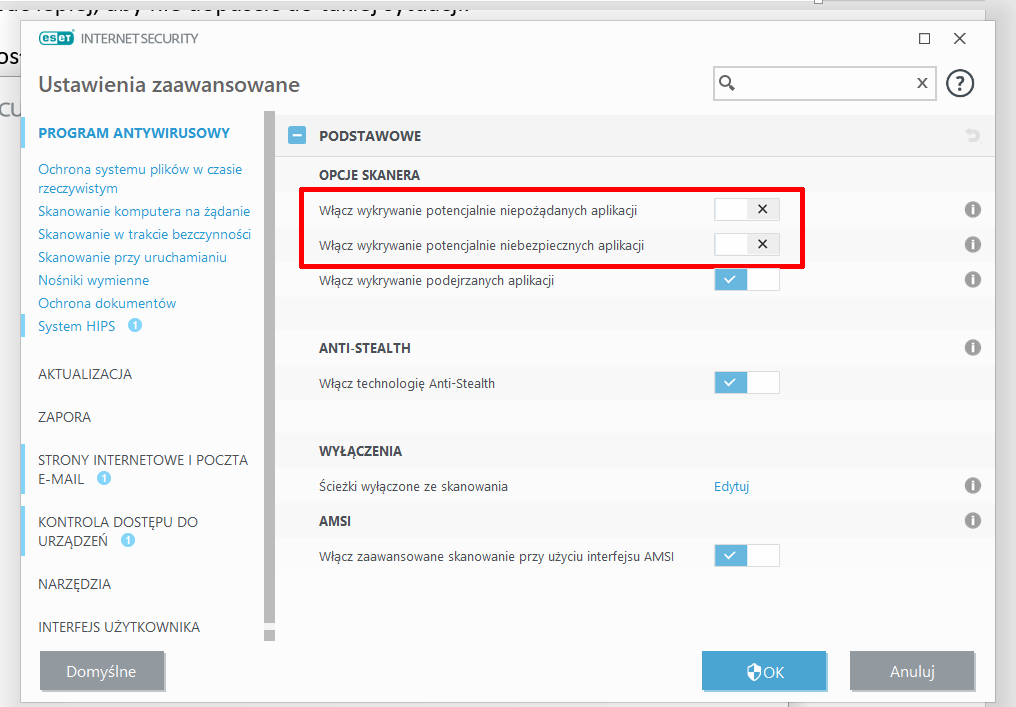

1. W zaawansowanych ustawieniach skanera włączamy wykrywanie potencjalnie niepożądanych i niebezpiecznych aplikacji. Do pierwszej kategorii zaliczamy przede wszystkim adware i bloatware, do drugiej wszystkie odmiany tzw. riskware: cracki, generatory kluczy licencji, narzędzia hakerskie, programy do łamania haseł, programy wydobywania z rejestru informacji o licencjach i inne. Już na etapie instalacji można aktywować opcję „Włącz wykrywanie potencjalnie niepożądanych aplikacji”. Pozostałe ustawienia trzeba wprowadzić po zainstalowaniu produktu.

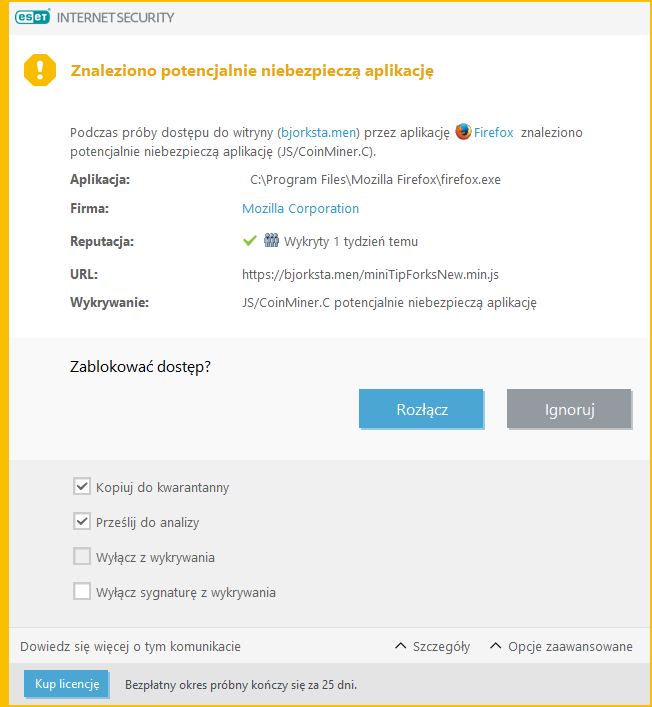

Co ciekawe, firma ESET do potencjalnie niebezpiecznych aplikacji zalicza też koparki kryptowalut w przeglądarkach internetowych, które są napisane w języku JavaScript. Przed takim zagrożeniem naprawdę trudno jest się chronić bez odpowiednich narzędzi. Ba, użytkownik nawet nie będzie wiedział, że jego komputer kopie dla kogoś kryptowalutę. Na takie „wirusy” można się natknąć oglądając różne seriale i filmy w nieautoryzowanych serwisach. Przed JavaScript’owymi koparkami można się też chronić instalując odpowiednie rozszerzenie do przeglądarki.

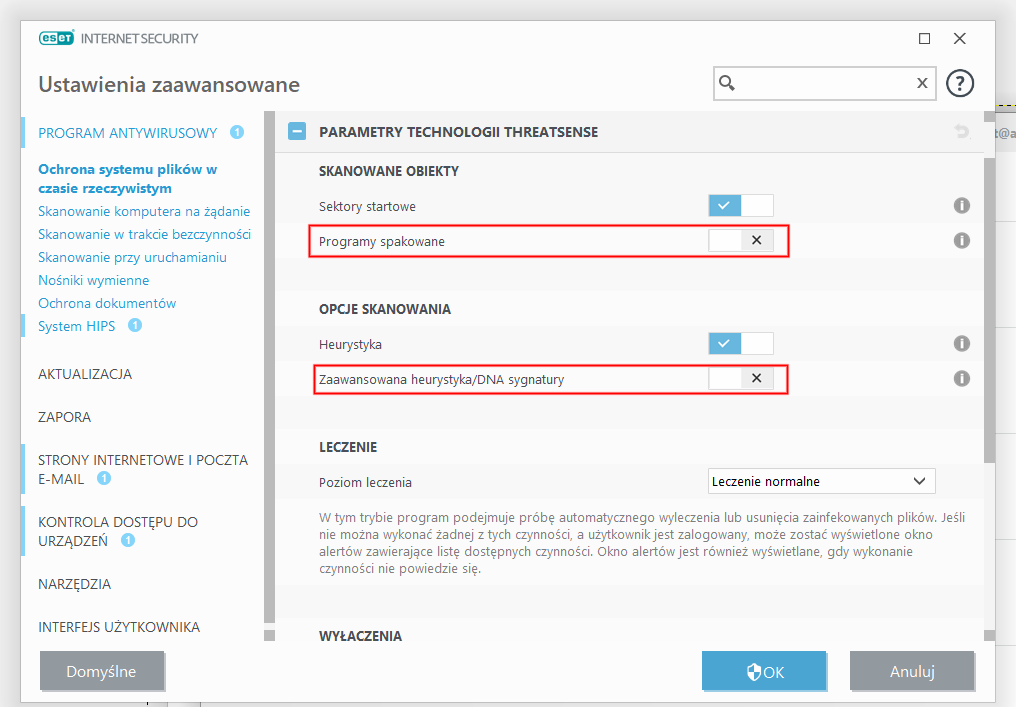

2. W ustawieniach ochrony w czasie rzeczywistym włączamy wykrywanie wirusów napisanych w językach wysokiego poziomu (głownie mowa o skryptach) i programów spakowanych. W 99% przypadków autorzy złośliwego oprogramowania stosują tzw. packery do kompresowania plików wykonywalnych, które pozwalają oszukać sygnatury antywirusa. Trzeba jednak pamiętać, że instalatory legalnego oprogramowania też mogą być poddane kompresji.

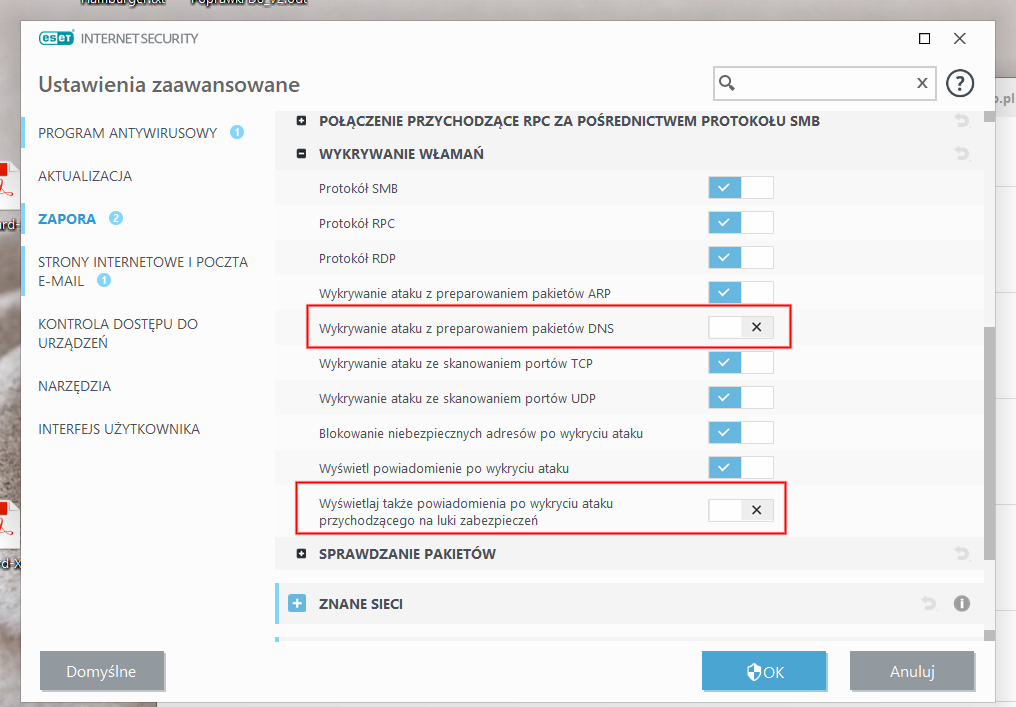

3. W ustawieniach zapory internetowej włączamy wykrywanie ataków fałszujących pakiety wysyłane do serwera DNS (DNS poisoning). Opcjonalnie możemy włączyć komunikat informacyjny, który w momencie wystąpienia takiego zdarzenia, wyświetli okno informacyjne.

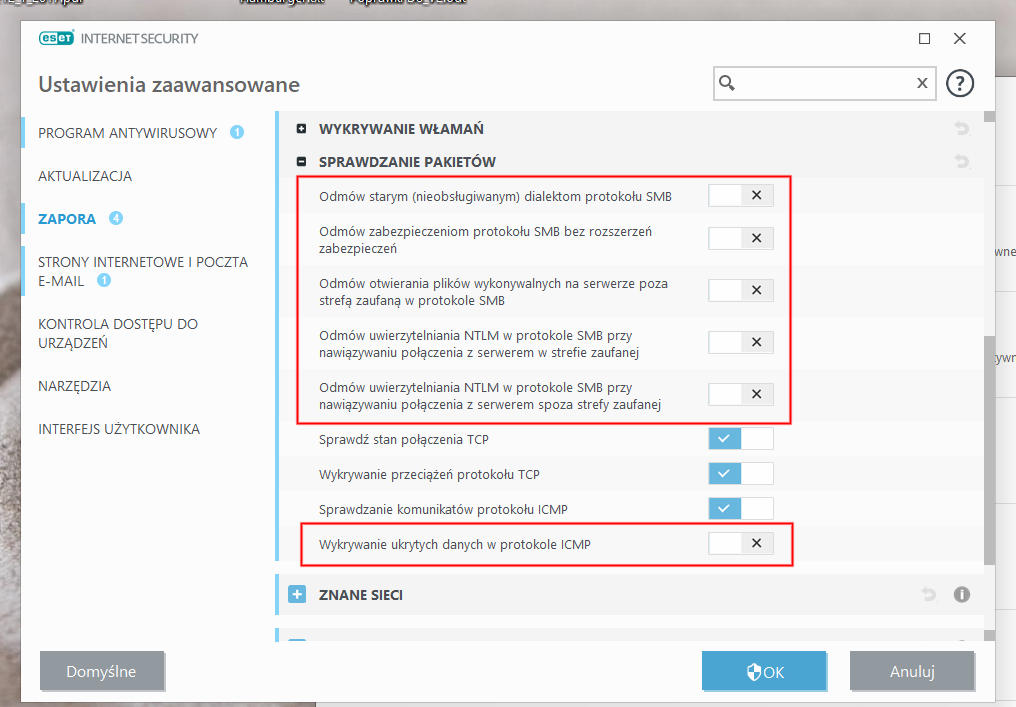

4. W ustawieniach skanowania pakietów, które poddawane są dekapsulacji i ponownej enkapsulacji, włączamy ochronę dla połączeń przychodzących protokołami SMB, RDP i RCP. To właśnie przez lukę w protokole SMB rozpoczęła się inwazja ransomware WannaCry i niedawno BadRabbit. Ale nie tylko, gotowe exploity EternalBlue, EternalSynergy, EternalRomance i EternalChampion wykradzione z sieci NSA i przekazane grupie ShadowBrokers, zostały wystawione na sprzedaż za ponad 130 000 dolarów. Prawdopodobnie to brak chętnych spowodowało upublicznienie w serwisie GitHub niemal gotowych exploitów, które są teraz wykorzystywane zarówno przez badaczy bezpieczeństwa, jak i cyberprzestępców.

Otóż przedstawiona konfiguracja na pewno nie ochroni użytkownika przed wszystkimi atakami internetowymi i każdą próbką złośliwego oprogramowania. Opisana zmiana ustawień znacznie podniesie poziom ochrony, a oprogramowanie ESET przy zachowaniu środków ostrożności oraz zdrowego rozsądku, nie będzie sprawiało żadnego problemu.

Wydajność ESET Internet Security

Zastosowanie się do powyższych wskazówek nie powinno mieć znacznego wpływu na wydajność szczególnie, kiedy komputer wyposażony jest w dysk SSD. Jeśli ktoś do tej pory zwlekał z jego zakupem, to chyba nadszedł odpowiedni moment, aby drastycznie przyśpieszyć start systemu Windows i wszystkich zainstalowanych programów.

Skoro jesteśmy przy wydajności, to bądźmy szczerzy — spotkamy zarówno pozytywne, jak i negatywne komentarze odnośnie wpływu oprogramowania ESET na pracę komputera. Osobom, które nie wierzą, że antywirus może być lekki polecamy wypróbowanie przez 30 dni wersji bezpłatnych, które można pobrać ze strony producenta. Niemniej warto definitywne rozwiązanie problemu z wydajnością. Raz na zawsze. Dzięki dyskom SSD nawet stare urządzenia zyskają drugą młodość.

Na stacji roboczej wyposażonej w 6-rdzeniowy AMD-FX 6300 oraz 8GB pamięci RAM sprawdziliśmy wydajność ESET Internet Security. Celem tego testu było zbadanie zapotrzebowania procesów antywirusa na CPU i RAM. Metoda ta pozwala odseparować zużycie procesora oraz wykorzystania pamięci RAM przez zainstalowane aplikacje od programu antywirusowego.

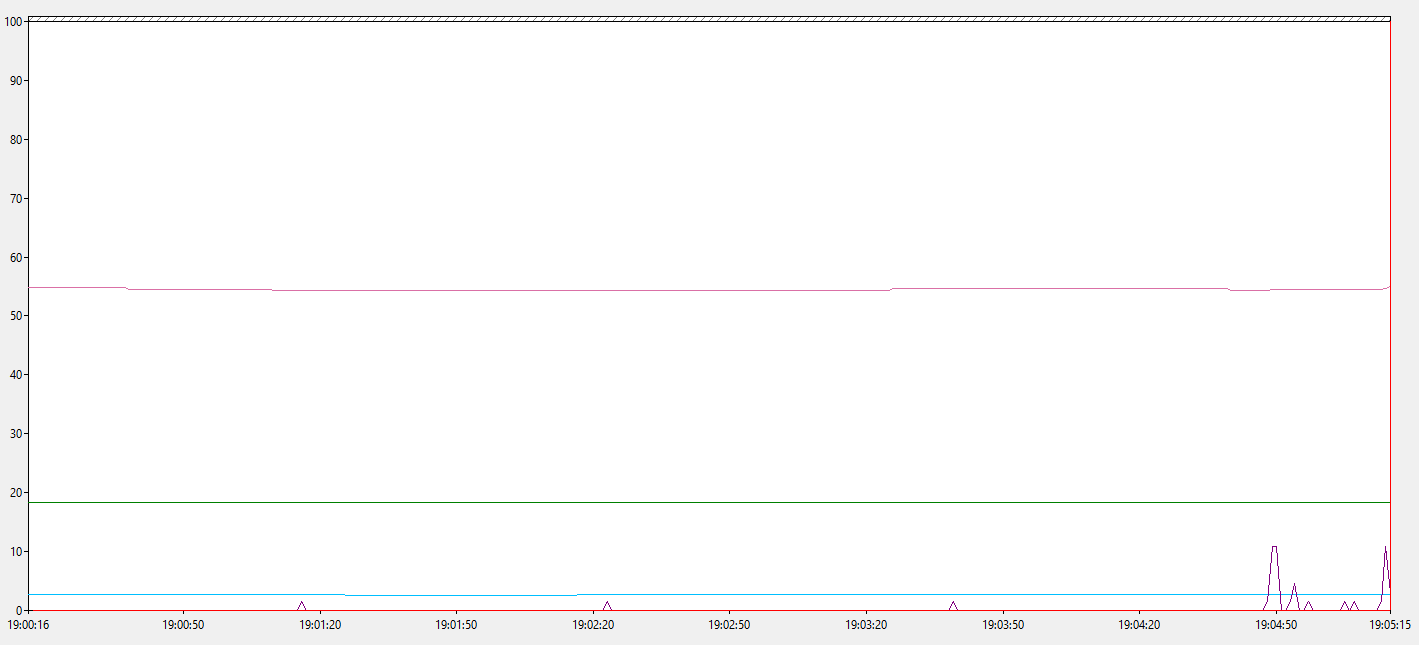

W trybie jałowym, podczas 5-minutowego testu, zbieraliśmy wyniki zużycia czasu procesora wyłącznie przez procesy antywirusa oraz pamięci RAM. Wyniki uśredniono. I tak:

- Średnio (w trybie jałowym), program do działania potrzebował 0,183% czasu jednego rdzenia procesora. Tak zwany „narzut” na procesor był praktycznie niezauważalny. Drobną zmianę można zaobserwować dopiero pod koniec badania w ostatnich 10 sekundach.

- I podobnie, średnio program do działania potrzebował w przybliżeniu 72 MB pamięci RAM.

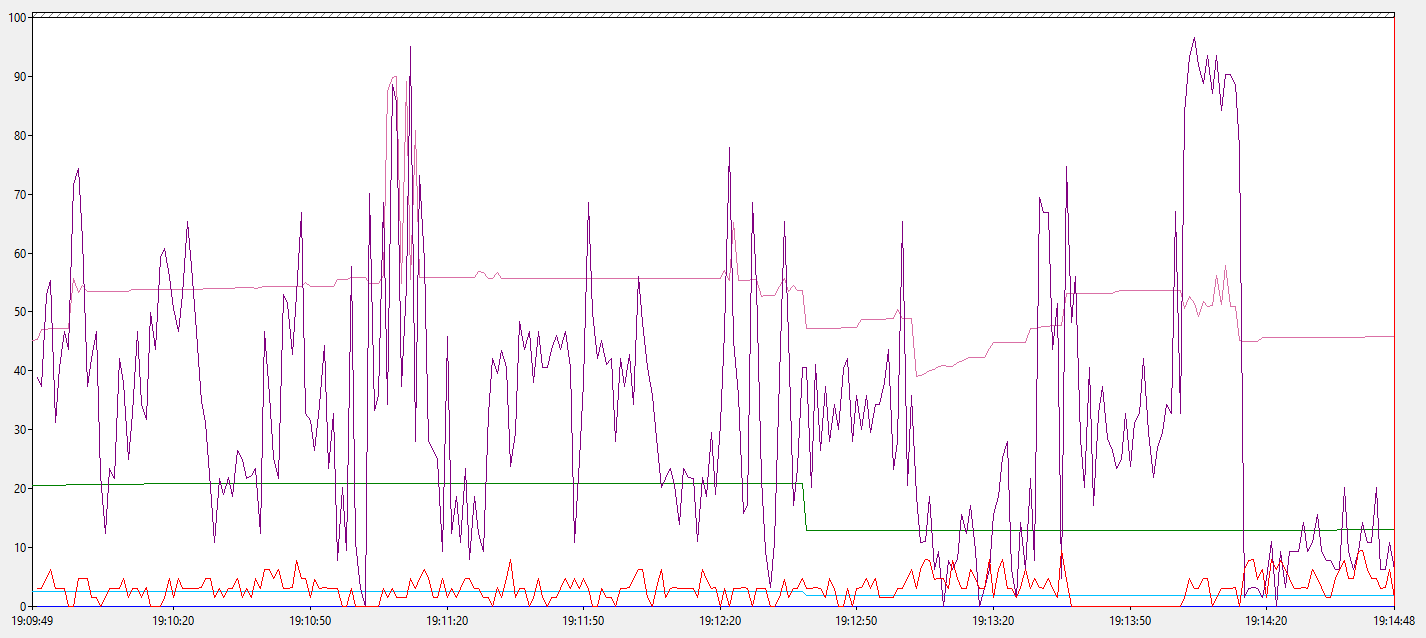

Podczas skanowania maksymalne zużycie czasu procesora w pewnej sekundzie badania osiągnęło 95%, co oznacza, że akurat w tym momencie jeden z procesów antywirusa zarezerwował 95% czasu jednego rdzenia procesora, przy czym nie potrzebował do działania więcej mocy. Gdyby zużycie przekroczyło 101%, moglibyśmy mówić o wykorzystaniu pełnego jednego rdzenia i rdzenia drugiego w stopniu 1%. Gdyby zużycie przekroczyło 201%, wiedzielibyśmy o pełnym wykorzystaniu dwóch rdzeni i 1% dla rdzenia trzeciego. I tak dalej.

- Średnio, wszystkie procesy antywirusa potrzebowały do działania 37,059% czasu tylko jednego rdzenia procesora.

- Średnio (podczas skanowania), program do działania potrzebował łącznie około 79 MB pamięci RAM dla wszystkich swoich procesów.

Dlaczego oprogramowanie ESET podczas skanowania zużywało tak mało pamięci RAM? Śpieszymy z wyjaśnieniami:

- Silnik skanujący jest po prostu bardzo dobrze zoptymalizowany. Nie będziemy pionierami, jeśli powiemy, że zużycie pamięci RAM zależy od oprogramowania. W jednym jest większe, w innym mniejsze. Produkty ESET nigdy nie należały do tych, które charakteryzowały się wzmożonym „apetytem” na zasoby.

- Kierowaliśmy zasadą, o której mało kto wie, a jest ona bardzo ważna: po zainstalowaniu dowolnego antywirusa zalecamy wykonanie pełnego skanowania wszystkich dysków. Jest to niezwykle istotna operacja dla wydajności całego systemu – podczas pracy lub rozrywki, antywirus w tle i „po cichu” będzie weryfikował bezpieczeństwo plików, z których korzysta przeglądarka, pakiet biurowy lub procesy i pliki uruchomionej gry. W przypadku, kiedy wszystkie dane zostaną wcześniej przeskanowane, „narzut” procesów antywirusa na CPU i RAM będzie mniejszy, ponieważ antywirusy „pamiętają” ostatnio przeskanowane pliki i nie weryfikują ich bezpieczeństwa do czasu, aż zmieni ich stan lub jakiś proces zażąda do nich dostępu.

Bardzo mały wpływ oprogramowania ESET na pracę komputera potwierdzają nie tylko nasz wewnętrzny test, przeprowadzony na potrzeby tej recenzji. W październiku AV-Comparatives opublikowało badanie sprawdzające wydajność, w którym rozwiązanie słowackiej firmy uzyskało niemal maksymalny wynik 99.2 pkt / 100.

Takie wyniki zdobywał ESET w testach AVLab

Pozostańmy jeszcze na chwilę przy ochronie: podstawową różnicą pomiędzy testami AVLab, a testami przeprowadzanymi przez laboratoriami AV-Comparatives i AV-Test, jest praktyczny sposób podejścia do ochrony. Podczas gdy inne laboratoria wykorzystują dużą ilość szkodliwego oprogramowania, polska firma AVLab podchodzi do tego inaczej — jeszcze bardziej praktycznie —wykorzystuje szkodliwe oprogramowanie, narzędzia oraz techniki obchodzenia zabezpieczeń, które są używane w prawdziwych atakach przez cyberprzestępców.

Spośród najnowszych testów AVLab w szczególności polecamy:

- Wielki test oprogramowania dla domu i dla firm do ochrony przed krypto-ransomware. Rozwiązanie firmy ESET zdobyło certyfikat „AVLab BEST++”.

- Test antywirusowych modułów do ochrony bankowości internetowej. Chociaż większość z testowanych produktów nie mogło pochwalić się bardzo dobrym wynikiem, to unikalność w skali globalnej tego testu sprawia, że każda osoba, która korzysta z bankowości internetowej, powinna przeczytać ten raport od deski do deski.

- Test antywirusowej ochrony przed atakami drive-by download. Produkty firmy ESET zdobyły najwyższe wyróżnienie „AVLab BEST+++” i udowodniły w praktyce, że firma ESET z atakami drive-by download radzi sobie bardzo dobrze.

- Test ochrony przed wirusami bezplikowymi. W zastosowanym badaniu wykorzystaliśmy niewykrywalne szkodliwe oprogramowania dla każdego rozwiązania, więc tym bardziej niezawodny moduł firewall z systemem wykrywania włamań zasługuje na pochwałę. Ponownie rozwiązania firmy ESET zdobywają maksymalną ocenę „AVLab BEST+++”.

- Trochę mniej oddający aspekty praktycznej ochrony, ale jest to ciągle ciekawe porównanie z września 2017 roku bezpłatnych skanerów antywirusowych, które każdy z nas wykorzystuje od czasu do czasu do zweryfikowania stanu bezpieczeństwa komputera. Oprogramowanie firmy ESET ponownie zdobyło certyfikat „AVLab BEST++”.

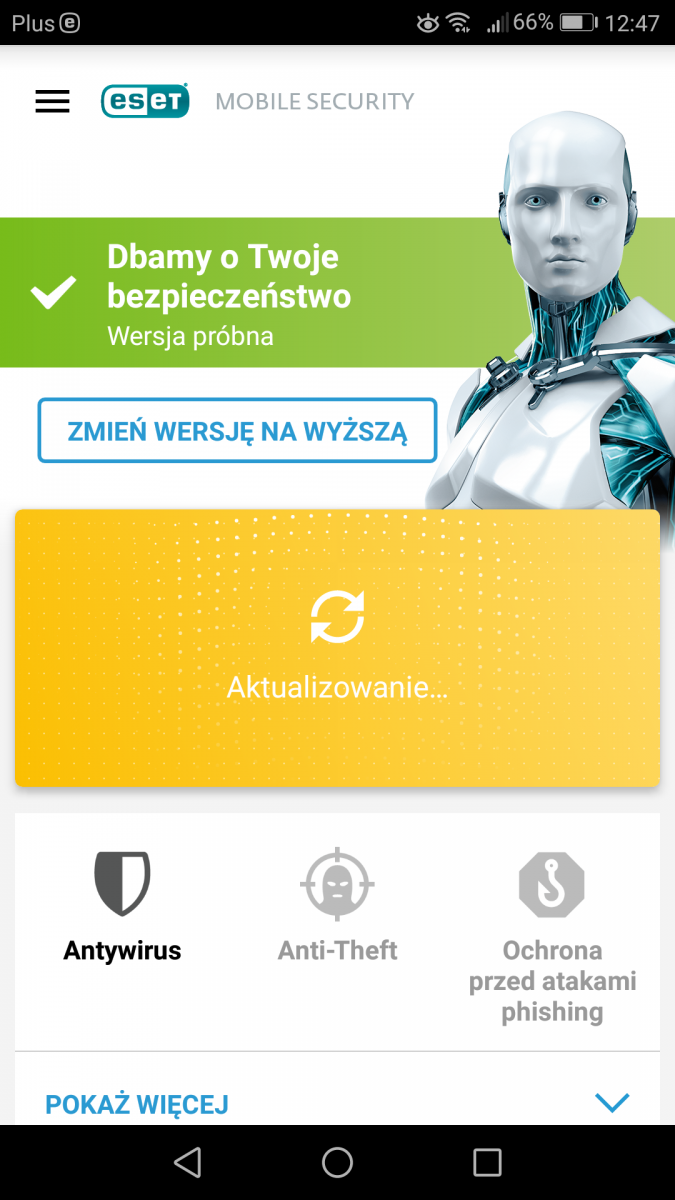

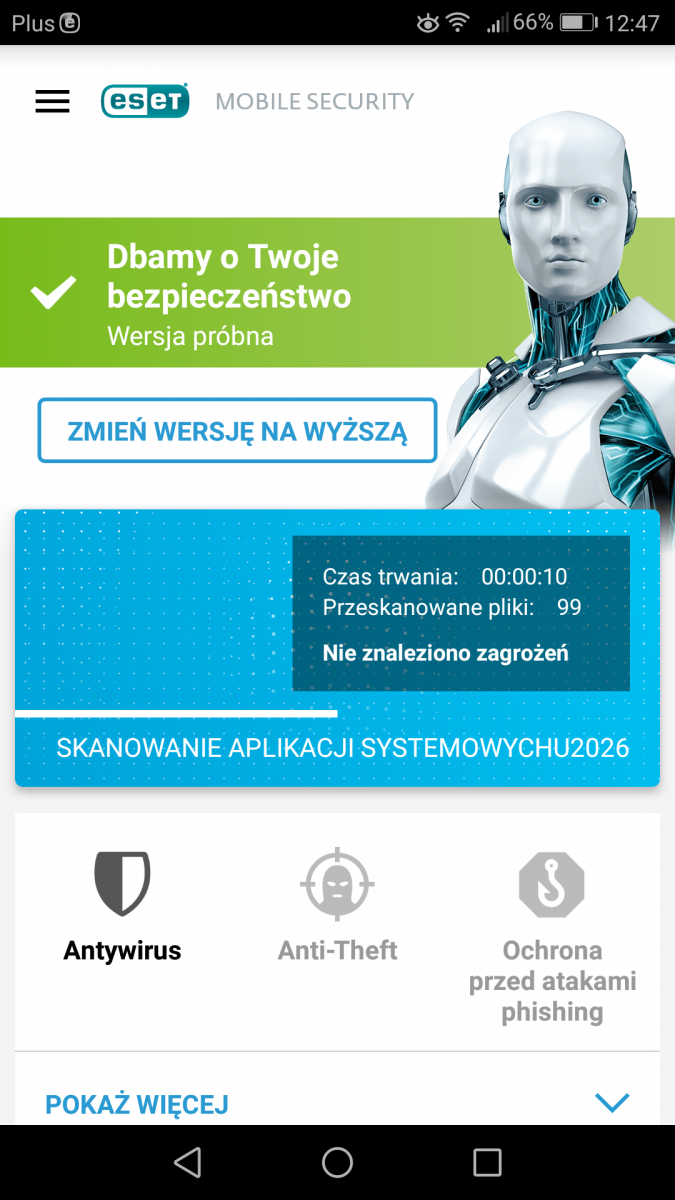

ESET Mobile Security dla smartfonów

W jaki sposób można zabezpieczyć się przed nieprzewidywalnym? Najlepiej mieć na pokładzie mobilne oprogramowanie antywirusowe. A skoro recenzujemy rozwiązanie firmy ESET, to musimy też wspomnieć o mobilnym produkcie ESET Mobile Security for Android, który kosztuje niecałe 30zł za licencję na 12 miesięcy. ESET Mobile Security for Android dostępny jest również w ramach pakietu ESET Security Pack.

System Android jest równie podatny na szkodliwe oprogramowanie, co Windows. Mamy tutaj do czynienia z niepisaną regułą większej odpowiedzialności za wprowadzane dane do urządzenia. I jak to zwykle bywa, istnieje pewne odstępstwo od tej zasady: odbiorcę końcowego nie można winić za szkody, których nie mógł przewidzieć. Jeżeli Google Play zawiera mnóstwo szkodliwych programów, w dodatku nie radzi sobie z ich wykrywaniem, to nie możemy zrzucać odpowiedzialności wyłącznie na użytkownika. Ten, instalując aplikację z pozornie bezpiecznego i oficjalnego źródła, „powierzył” swoje bezpieczeństwo jedynemu dostawcy aplikacji dla systemu Android. Niestety, ale często opisujemy incydenty, kiedy autorzy złośliwego oprogramowania umieszczają niezainfekowaną kopię aplikacji w Google Play, by po kilku tygodniach (lub miesiącach) zaktualizować program o szkodliwe funkcje. W efekcie, każdy użytkownik, który pobrał i zainstalował taką aplikację, zostanie zainfekowany zaktualizowaną kopią, którą wcześniej Google Play Protect zweryfikowało jako bezpieczną.

To prawda, że mobilny antywirus, który nie posiada dostępu do uprawnień root, nie będzie w stanie usunąć tych najgroźniejszych wirusów, które już wykorzystały luki w systemie Android i zainstalowały się z uprawnieniami root’a. Najlepszą ochroną jest prewencja, dlatego warto zabezpieczyć się przed szkodą. Powinni zrobić to przede wszystkim mniej techniczni użytkownicy, którzy jeszcze nie mają na bakier z mobilnym szkodliwym oprogramowaniem. Poza tym, funkcja ochrony to tylko część możliwości mobilnych antywirusów.

Po sparowaniu urządzenia mobilnego z portalem „my.eset.com” otrzymujemy możliwość namierzenia telefonu. Możemy też zablokować ekran po 2, 3 lub 5 błędnych próbach odblokowania ekranu. Jeśli tak zdecydujemy, to urządzenie będzie też zablokowane po wyjęciu karty SIM i w ostateczności — możemy zdalnie wymazać na nim dane. Poleceniami zarządzamy z konsoli w chmurze za pomocą prostych komend SMS. Możemy też zrobić zdjęcie osobie, która „weszła” w posiadanie telefonu, wysłać jej „grzeczną” wiadomość lub dokładnie śledzić urządzenie za pomocą GPS i zasięgu Wi-Fi. Organom ścigania, oprócz numeru IMEI urządzenia (który mogą pozyskać od poszkodowanego lub operatora) może się przydać aktualna pozycja smartfonu na mapie.

Prawdziwą zmorą systemu Android są aktualizacje bezpieczeństwa. Obecnie topowe urządzenia są łatane przez producenta maksymalnie przez 2-3 lata od daty swojej premiery. To niestety odbija się na bezpieczeństwie i to znacznie. Przykładowo, kiedy pierwsza oficjalna informacja o wykryciu luki w Stagefright pojawiła się 27 lipca 2015 roku, problem dotyczył około 95% smartfonów działających pod kontrolą systemu z zielonym robotem. ESET przygotował nawet specjalną aplikację sprawdzającą podatność urządzenia. Dziura znajdująca się w bibliotece Stagefright odpowiada za przetwarzanie multimediów — wysłanie spreparowanego pliku MMS może uruchomić złośliwy kod na urządzeniu. Cały ten proces przebiega w tle, bez wiedzy i zaangażowania użytkownika. Co ciekawe, przestępca może usunąć wiadomość bezpośrednio po udanej akcji, a ofiara nie dostrzeże jakiejkolwiek ingerencji. Chociaż o podatności Stagefright rozmawiano na konferencji BlackHat w tym samym roku, to właściwie nic z tego nie wynikło.

Zlikwidowanie luk występujących w kodzie źródłowym systemu operacyjnego to zadanie dla producentów urządzeń. To oni muszą usunąć usterki i dostarczyć uaktualnienia dla różnych wersji systemów operacyjnych znajdujących się na urządzeniach użytkowników. Cała odpowiedzialność nie może spoczywać na producentach oprogramowania antywirusowego, ponieważ ci są coraz bardziej ograniczani przez Google, który hermetyzuje system Android.

Podsumowanie

O produktach ESET i sukcesach firmy można byłoby jeszcze sporo napisać. Oprócz wspomnianych rozwiązań do ochrony systemów Windows i Androida, niezłego modułu anty-kradzieżowego, portalu my.eset.com konsolidującego informacje o posiadanych licencjach, świetnego dwukierunkowego modułu firewall z wbudowanym systemem wykrywania włamań, solidnej ochrony antywirusowej i zdobytym zaufaniu przez ponad 110 milionów klientów na całym świecie, warto jeszcze wspomnieć o technicznej pomocy dla użytkowników końcowych. Otóż użytkownicy domowi jak i końcowi kupując dowolne oprogramowanie firmy ESET otrzymują polskie wsparcie techniczne pełnione przez certyfikowanych inżynierów. Z dystrybutorem dostępny jest kontakt telefoniczny i mailowy. Również strona internetowa zawiera rozbudowany system poradników, który pomoże rozwiązań najczęściej powtarzające się problemy.

Czy ESET to dobry wyrób? Jest solidnie, jest dobrze, ale są obszary, nad którymi trzeba jeszcze popracować. Może tak jest lepiej, bo producent nie spocznie na laurach, aż nie osiągnie doskonałości. Owego w branży bezpieczeństwa nigdy nie da się wypracować. Walka z cyberprzestępczością to nieustanne doskonalenie się i poznawanie własnego wroga:

Jeśli znasz siebie i swego wroga, przetrwasz pomyślnie sto bitew. Jeśli nie poznasz swego wroga, lecz poznasz siebie, jedną bitwę wygrasz, a drugą przegrasz. Jeśli nie znasz ni siebie, ni wroga, każda potyczka będzie dla Ciebie zagrożeniem — Sun Zi, VI w. p.n.e.

Konkurs: jedna z 10 licencji ESET Internet Security może być Twoja

Przeczytaliście recenzję od deski do deski? Oto Regulamin oraz pytanie konkursowe:

Które z ustawień ESET Internet Security umożliwia ochronę przed infekcją wirusów napisanych w językach wysokiego poziomu?

Podpowiedź: ta opcja została opisana na jednym ze zrzutów ekranu.

Prosimy o zamieszczanie komentarzy do recenzji oraz odpowiedzi na pytanie konkursowe. Szanujemy prywatność naszych czytelników, dlatego nie logujemy ich aktywności. Abyśmy mogli skontaktować się ze zwycięzcami, prosimy o wypełnienie pola E-MAIL podczas udzielania odpowiedzi.

Czy ten artykuł był pomocny?

Oceniono: 0 razy