Mało prawdopodobne? A jednak.

Mohammed Aamir Ali, Budi Arief, Martin Emms i Aad van Moorsel z Uniwersytetu w Newcastle przeprowadzili praktyczną analizę systemów płatności on-line VISA i MasterCard przy użyciu kart debetowych i kredytowych udowadniając, że wykorzystywane przez różne portale internetowe znajdujące się w TOP-400 najbardziej popularnych witryn WWW na świecie (według rankingu alexa.com) i pośredniczące w komunikacji z serwerem banku systemy płatności elektronicznej, nie do końca poprawnie realizują proces walidacji danych wprowadzanych przez właściciela karty. Ów atak (Distributed Guessing Attack) pozwala agresorowi prawidłowo wygenerować wszystkie pola (poza imieniem i nazwiskiem), które wymagane są do dokonania transakcji internetowej – czyli daje to napastnikowi możliwość nieuprawnionego wejścia w posiadanie informacji o:

- terminie ważności karty (do kiedy jest ważna)

- numerze karty

- kodu bezpieczeństwa CVV

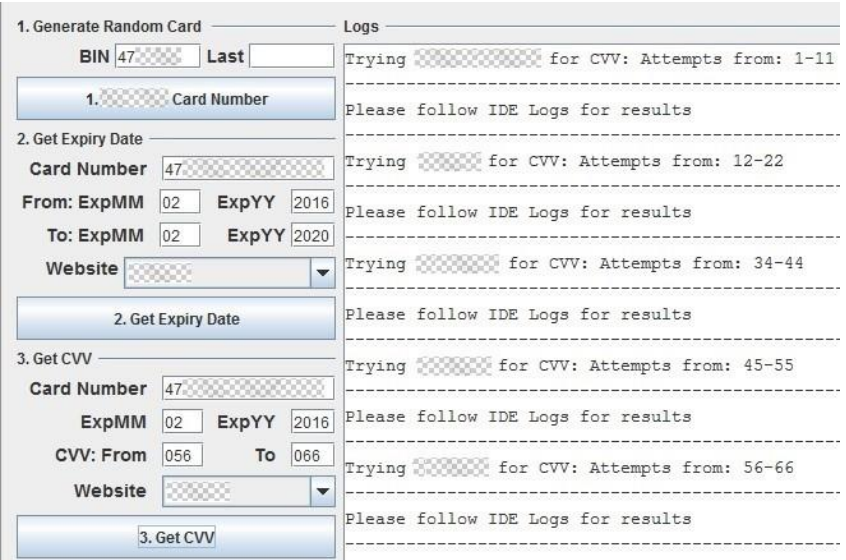

Autorzy spostrzegli, że różnice w systemach płatniczych „VISA vs MasterCard” sprowadzają się praktycznie do nieodpowiedniego weryfikowania danych – atakujący może skorzystać z ułomności systemu VISA i wykorzystać je do napisania aplikacji (już powstała takowa na potrzeby proof of concept), która będzie stosowała wielokrotne próby zagarnięcia potrzebnych informacji, które niezbędne są do zapłacenia za towar lub usługę, czy też wytransferowanie pieniędzy z konta bankowego do anonimowego odbiorcy za granicą za pośrednictwem np. Western Union (MasterCard jest odporny na ten atak).

Okazało się, że grzechem śmiertelnym systemu VISA jest atak, dzięki któremu możliwe jest automatyczne „zgadywanie” danych:

Daty ważności: banki zazwyczaj wydają karty z terminem ważności 60 miesięcy, a więc prawidłowe odgadnięcie końcowej daty to co najwyżej 60 prób.

Kodu CVV2: trzy cyfrowy kod zabezpieczający stanowi kolejną informacyjną barierę, do której dostęp (teoretycznie) posiada tylko właściciel karty. Dane te nie są przechowywane w żadnym innymi miejscu, ale już 1000 prób pozwoli znaleźć prawidłową kombinację cyfr XXX kodu CVV2 znajdującego się na odwrocie karty płatniczej. Nawet, jeżeli istnieje jakiś limit prób odgadnięcia kodu CVV2, to atak Distributed Guessing Attack da się przeprowadzić w tym samym czasie na wielu stronach internetowych.

Imienia i nazwiska: to jedno z pierwszych zabezpieczeń stosowanych w internetowych systemach płatności. Problem w tym, że pole to może zawierać niekoniecznie imię i nazwisko właściciela karty (np. Janko Muzykant też przejdzie).

I najważniejsze: dzięki pozyskaniu numerów kart płatniczych w wyniku skimmingu albo phishingu możliwe jest poprawne wygenerowanie wszystkich powyższych danych.

Na atak Distributed Guessing Attack odpory jest system MasterCard. Natomiast VISA:

– pozwala wielokrotnie na jednej stronie internetowej „zgadywać” dane i weryfikować ich poprawność (chociaż w praktyce ogranicza się to do 10-20 prób).

– przeprowadzać te same ataki na kilku stronach internetowych wykorzystujących płatności kartą on-line jednocześnie.

Z pozyskanych w ten sposób danych da się zbudować kompleksową informację na temat karty płatniczej. A wszystko to możliwe jest do zrealizowania w kilka sekund – pod warunkiem posiadania odpowiedniej aplikacji automatyzującej ataki Distributed Guessing.

Podobno Distributed Guessing Attack został wykorzystany do kradzieży ponad 11 milionów złotych od 200000 klientów banku Tesco.

Czy ten artykuł był pomocny?

Oceniono: 0 razy