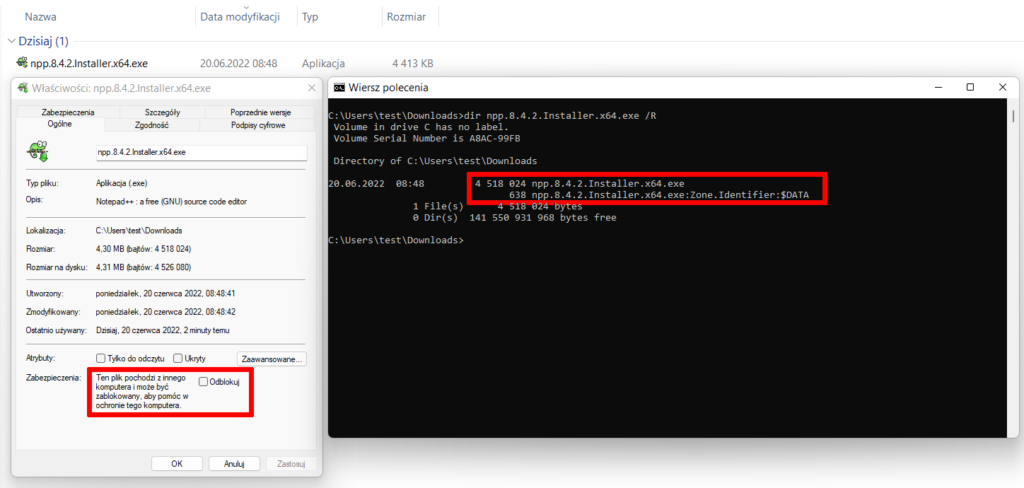

Październik jest miesiącem, w którym obserwujemy wzrost liczby ataków socjotechnicznych, wykorzystujących mało popularne rozszerzenia plików, jako załączniki. Celem autorów spam-kampanii jest oszukać zabezpieczenia dostawców usług pocztowych oraz programy bezpieczeństwa, które chronią systemy operacyjne i dane użytkowników końcowych. Przesyłanie szkodliwych plików, ukrytych pod postacią archiwów z rozszerzeniem .ISO oraz .IMG, to jeden ze sposobów na ominięcie tak zwanego znacznika Mark of the Web (MOTW), który jest częścią metadanych pliku w systemie plików NTFS. Nie możesz go tak łatwo zobaczyć, bo jest ono częścią funkcji Alternate Data Streams (ADS), ale możesz je wyświetlić poleceniem w CMD:

dir nazwa_pliku.rozszerzenie /R

Mark of the Web (MOTW) oznacza specjalnym tagiem plik konkretną strefą Microsoftu, aby powiedzieć systemowi Windows albo pakietowi Office – „hej, ten plik został pobrany z internetu i powinien mieć ograniczone uprawnienia”.

Microsoft wyróżnia kilka stref dla plików wykonywalnych:

0 My Computer

1 Local Intranet Zone

2 Trusted sites Zone

3 Internet Zone (zaznaczone na obrazku powyżej)

4 Restricted Sites Zone

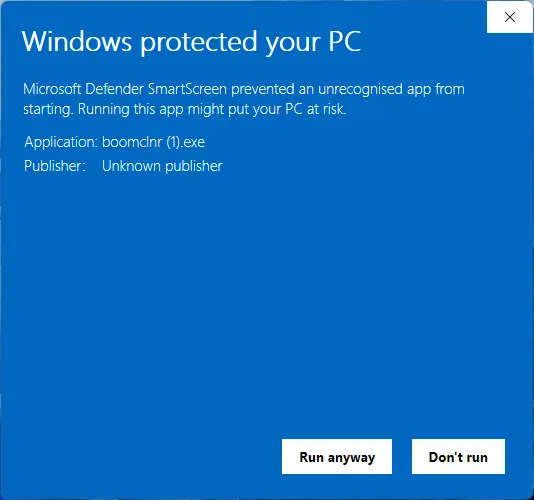

Skutkuje to na przykład tym, że plik pobrany z URL w przeglądarce, przyjmuje wartość ZoneID=3, czyli tag Internet Zone, dzięki któremu „Windows wie”, że technologia SmartScreen musi zablokować podejrzane oprogramowanie, jeżeli nie ma ono podpisu cyfrowego od zaufanego dostawcy certyfikatów.

Bardziej szczegółowo piszemy o MOTW w podsumowaniu testów bezpieczeństwa z maja 2022 roku. Plik wykonywalny z tagiem internetowym, pobrany przez dowolną przeglądarkę, może zostać zablokowany przez technologię SmartScreen z takim oto znanym dla każdego ostrzeżeniem:

Oczywiście do zablokowania pliku dochodzi wtedy, jeśli jest uznany za podejrzany, szkodliwy, o małej reputacji i bez podpisu cyfrowego, co może wskazywać w pierwszej kolejności na malware (nie zawsze). Jest to prewencyjna technologia Microsoftu wbudowana w Windows i każdy ją posiada od Windows 7, z licznymi usprawnieniami w Windows 10 i Windows 11.

Dla przykładu w naszych testach obserwujemy następujące logi, które mogą dać dużo światła dla rozpatrywanego przykładu ze strefami Microsoftu. Poniżej podajemy kawałek logu z narzędzia Sysmon (używamy go w testach), które monitoruje w systemie wszystko to, co się dzieje podczas analizy malware. Jest to pierwszy etap, kiedy malware jest pobierane przez przeglądarkę do systemu.

W logu znajduje się: proces przeglądarki chrome.exe, domena z malware, nazwa pobranego pliku, suma kontrolna pliku, strefa ZoneID=3:

<EventData>

<Data Name="RuleName">-</Data>

<Data Name="UtcTime">2022-09-07 10:54:53.854</Data>

<Data Name="ProcessGuid">{a3164e60-787d-6318-cb00-000000006400}</Data>

<Data Name="ProcessId">9176</Data>

<Data Name="Image">C:\Program Files\Google\Chrome\Application\chrome.exe</Data>

<Data Name="TargetFilename">C:\Users\test\Downloads\w2WIk_2022-09-07_exe:Zone.Identifier</Data>

<Data Name="CreationUtcTime">2022-09-07 10:54:53.503</Data>

<Data Name="Hash">MD5=65B9F67FE5E9FC40DC4F3BBBD5026C61,SHA256=4187C413D12D001082589D1668138E78039B8A77A34CE72F062FC01069C6AFA9,IMPHASH=00000000000000000000000000000000</Data>

<Data Name="Contents">[ZoneTransfer] ZoneId=3 HostUrl=http://micro35949soft.com/pre_sandbox/2022-09-07/w2WIk_2022-09-07_exe </Data>

<Data Name="User">DESKTOP-SG5N127\test</Data>

</EventData>

</Event>

Autorzy spam-kampanii używają pewnych typów rozszerzeń dla załączników, aby oszukać strefy Microsoftu, a tym samym SmartScreen, ponieważ plik-malware zapakowany do archiwum .ISO, .IMG i innych, po rozpakowaniu nie zawiera żadnego z pięciu tagów, o których wspominamy wyżej.

Uściślając, przestępcy mogą używać mało popularnych rozszerzeń plików, aby obchodzić zabezpieczenia:

- SmartScreen i tym samym znacznik Mark Of The Web poprzez dostarczenie malware ukryte w archiwum z rozszerzeniem .ISO, .IMG (jako załącznik lub link do pobrania pliku).

- SmartScreen oraz MOTW poprzez osadzenie malware z rozszerzeniem maszyny wirtualnej .VHDX lub .VHD.

- Pododnie jak wyżej, lecz z użyciem skompresowanych plików do archiwów: .arj, .gzip, .rar i innych.

- Po wypakowaniu archiwum (.ZIP, .RAR i innych) lub zamontowaniu jako napędu (.ISO, .IMG), pliki wykonywalne tracą swój znacznik. W taki sposób oszukuje się Microsoft SmartScreen.

Referencje: https://attack.mitre.org/techniques/T1553/005/

Podsumowując ręczne wyłączenie technologii SmartScreen w Windows przekłada się na negatywne skutki ochrony, dlatego domyślnie powinno zostać ono włączone (przy czym oszukanie tej technologii nadal będzie możliwe). W związku z powyższym rekomendujemy używanie dobrych rozwiązań antywirusowych.

Przykłady ataków socjotechnicznych (omijanie Mark of the Web)

Ataki socjotechniczne – październik 2022

W tym przeglądzie przedstawiamy kilka popularnych ataków socjotechnicznych, które polegają na wzbudzeniu u ofiary zaufania i wykorzystaniu nietypowych rozszerzeń plików, aby oszukać Microsoft SmartScreen.

Kampanie te mają na celu dostarczenie złośliwego oprogramowania wykradającego informacje z komputerów pracowników urzędów oraz z komputerów użytkowników w ich własnych domach. Pamiętajcie, aby nie polegać na własnych domysłach, lecz sprawdzać i weryfikować, a w razie niepewności kontaktować się z nami, przesyłając próbkę spamu lub samego załącznika.

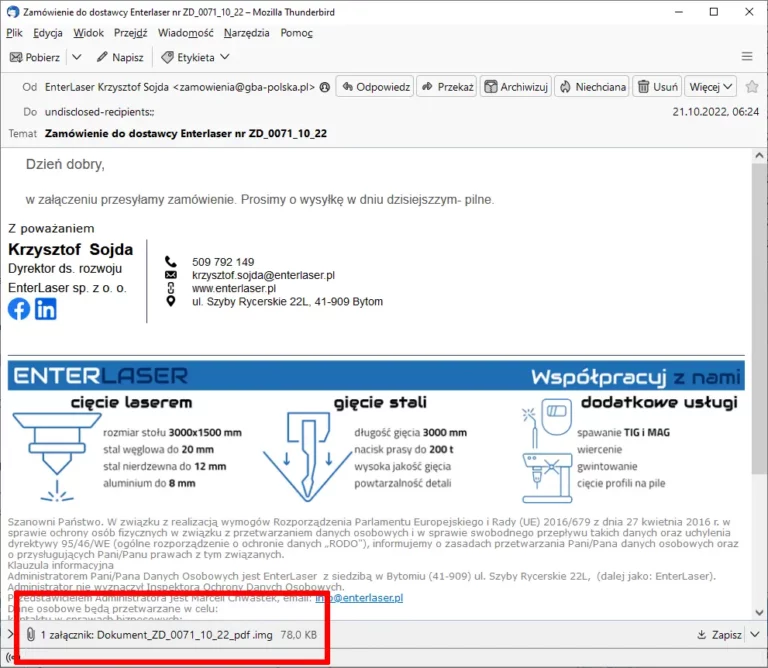

1. Zamówienie do dostawcy Enterlaser nr ZD_0071_10_22

Dzień dobry,

w załączeniu przesyłamy zamówienie. Prosimy o wysyłkę w dniu dzisiejszzym- pilne.

Z poważaniem

Krzysztof Sojda

Dyrektor ds. rozwoju

EnterLaser sp. z o. o.

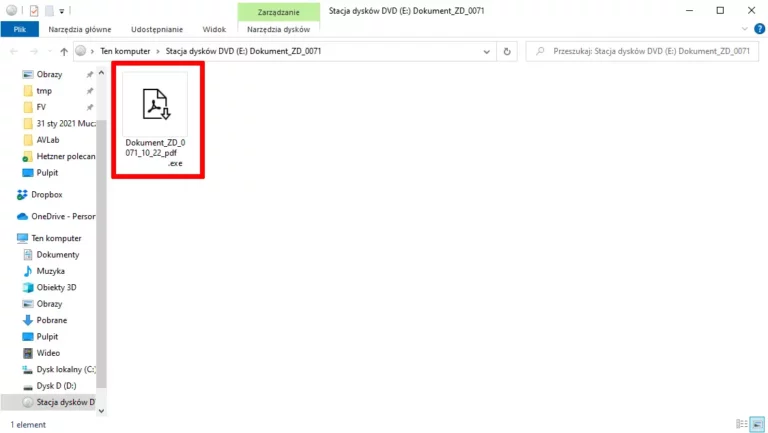

W załączniku mamy „Dokument_ZD_0071_10_22_pdf .img”, który montuje się jako napęd DVD w Windows, a w środku złośliwy plik EXE, będący trojanem-downloaderem.

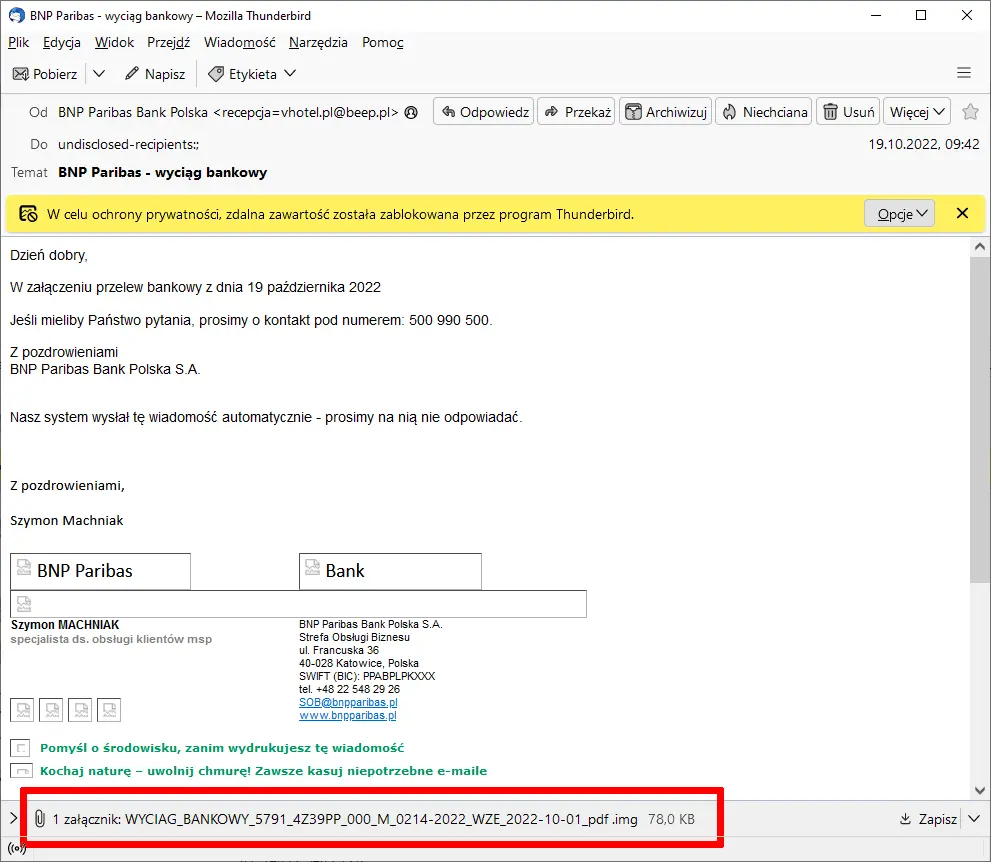

2. BNP Paribas – wyciąg bankowy

Dzień dobry,

W załączeniu przelew bankowy z dnia 19 października 2022

Jeśli mieliby Państwo pytania, prosimy o kontakt pod numerem: 500 990 500.

Z pozdrowieniami

BNP Paribas Bank Polska S.A.

Nasz system wysłał tę wiadomość automatycznie - prosimy na nią nie odpowiadać.

Z pozdrowieniami,

Szymon Machniak

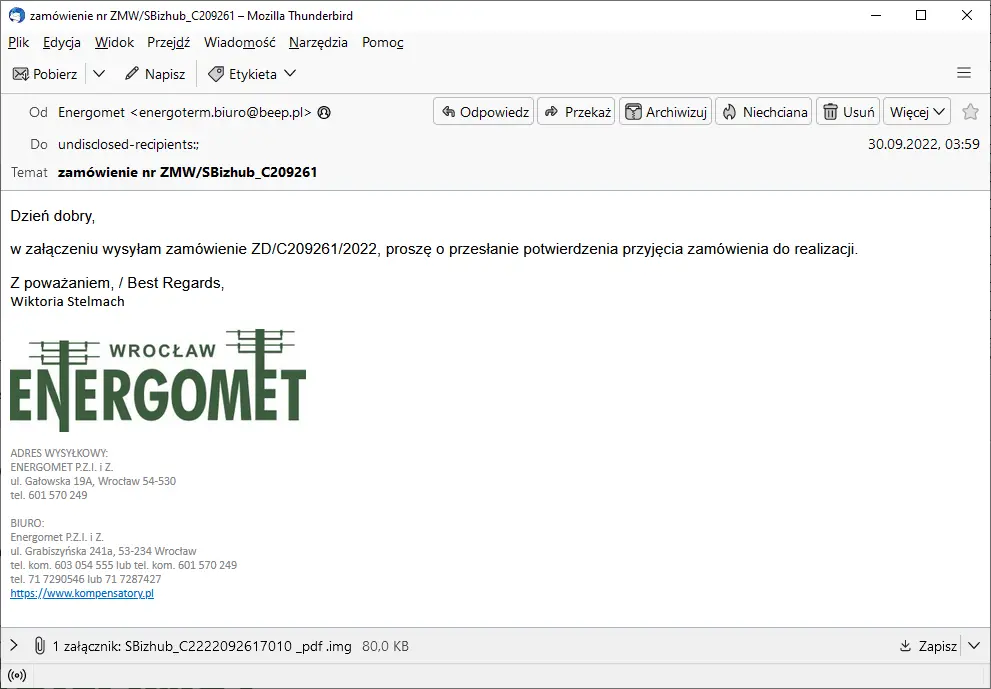

3. zamówienie nr ZMW/SBizhub_C209261

Dzień dobry,

w załączeniu wysyłam zamówienie ZD/C209261/2022, proszę o przesłanie potwierdzenia przyjęcia zamówienia do realizacji.

Z poważaniem, / Best Regards,

Wiktoria Stelmach

ADRES WYSYŁKOWY:

ENERGOMET P.Z.I. i Z.

Gałowska 19A, Wrocław 54-530

tel. 601 570 249

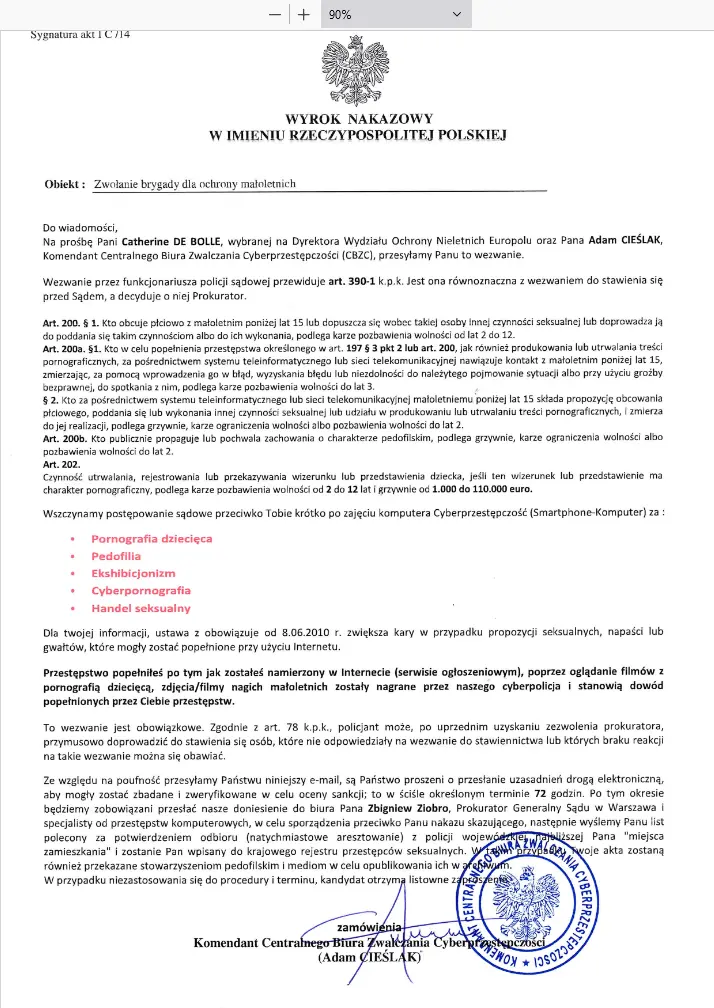

4. Sygnatura akt I C /14

Prosimy o zapoznanie się z faktami, o które jesteście oskarżeni.

Jeśli tego nie zrobisz, będziemy zobowiązani do nieodwołalnego aresztowania Cię.

Skontaktuj się z nami poprzez następujący bezpieczny i prywatny adres : [email protected]

Adam CIEŚLAK – Komendant Centralnego Biura Zwalczania Cyberprzestępczości

Za wyjątkiem ostatniego przykładu „na policję” mamy do czynienia ze złośliwym oprogramowaniem pobierającym dodatkowy payload. Nigdy nie wiadomo, co przestępca może „podczepić” na końcu: ransomware, backdoora, trojana bankowego. Dlatego przypominamy o stosowanej kulturze bezpieczeństwa.

Postaraj się zapamiętać!

Szczegółowy poradnik, jak rozpoznawać wiarygodność nadawcy oraz załączników wymaga, odmiennego podejścia do tematu i takie opracowanie udostępnimy naszym Bezpiecznym Czytelnikom – kliknij, aby zobaczyć, jak dołączyć do tego grona i odbierz darmowy poradnik PDF.

Przestępcy nie zawsze stosują wyrafinowane metody obchodzenia zabezpieczeń technicznych, ponieważ jest to kosztowne i coraz trudniejsze, gdyż producenci stosują coraz lepsze zabezpieczenia poprzez wykrywanie niebezpiecznego kodu za pomocą maszynowego uczenia i zaawansowanej analizy. Dlatego oszuści skupiają swoją uwagę na człowieku, który może popełnić błędy i niepomyślnie „z rozpędu” uruchomi taki załącznik.

Chcemy udostępniać tego rodzaju informacje edukacyjne i docierać do mniej technicznych osób, ponieważ za cel obraliśmy sobie budowę świadomości obywateli z zakresu cyberbezpieczeństwa, ochrony danych osobowych, a także zagrożeń wynikających z postępu technologicznego. To ważne, aby zakorzeniać w świadomości każdego obywatela informacje, jak przeciwdziałać cyberprzestępczości!

Czy ten artykuł był pomocny?

Oceniono: 4 razy