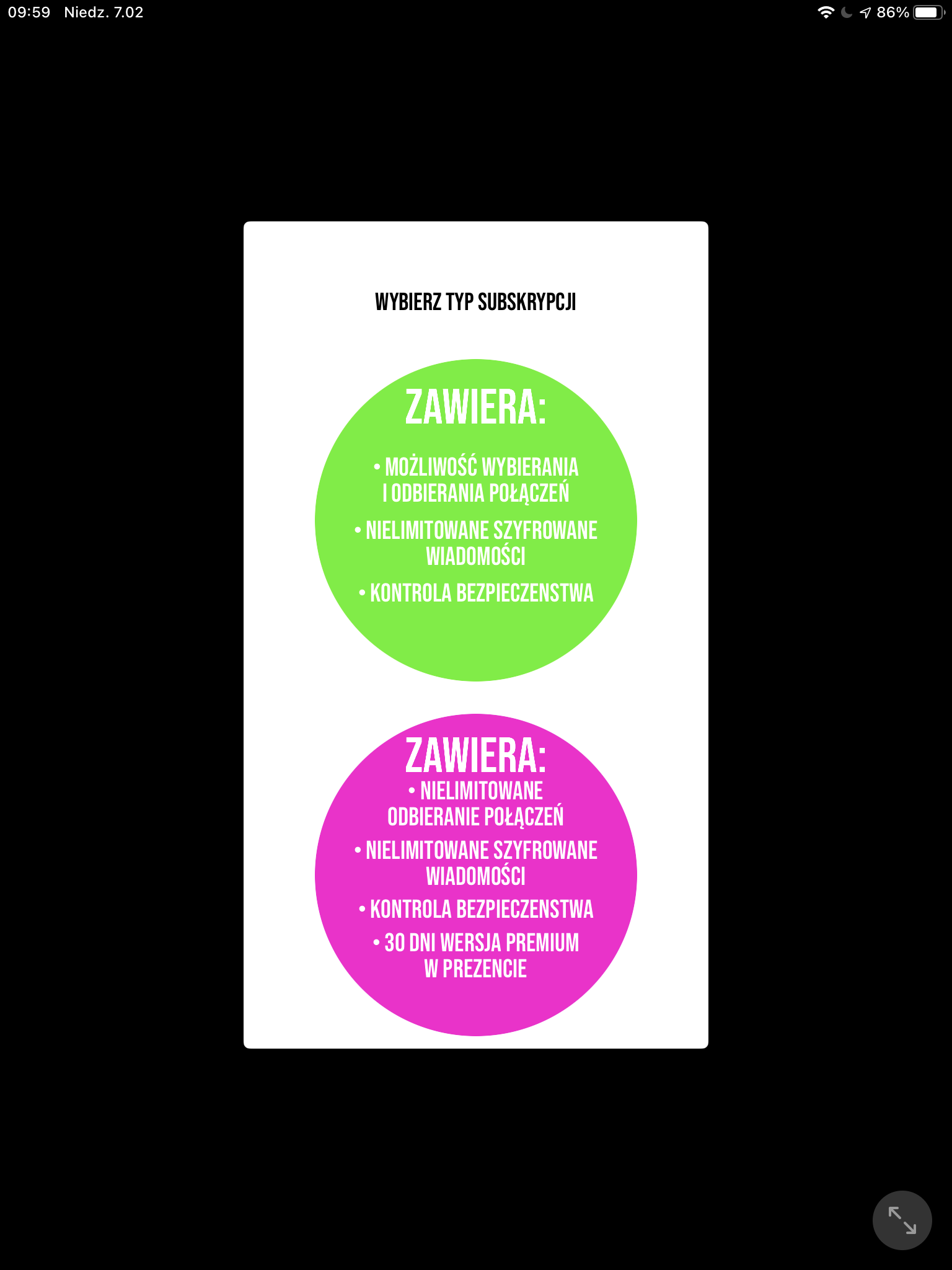

Przegapiliśmy moment, w którym komunikator UseCrypt, początkowo powstały w Polsce (później po kilku latach akcje spółki w ponad 50% zostały przejęte przez amerykański fundusz Lazar Vision Fund), otrzymał wersję bezpłatną. Jeżeli porównamy wersję Standard do Premium, to komunikator jest tylko w jednej rzeczy ograniczony — w opcji darmowej nie można wykonywać (ale można odbierać) rozmów telefonicznych, a te są szyfrowane protokołem ZRTP + AES-256.

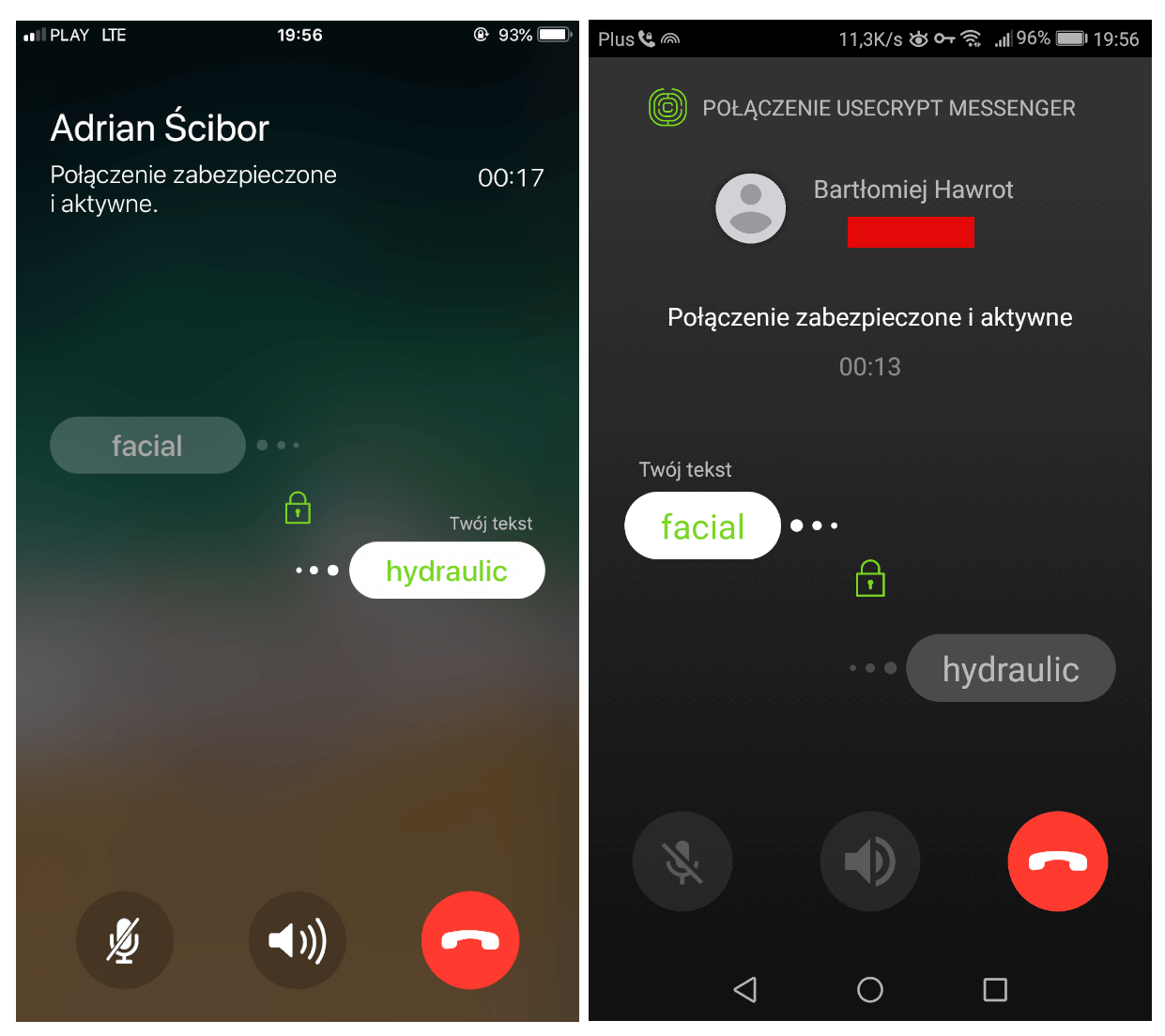

Protokół ZRTP umożliwia wykrycie ataku MITM przez wyświetlanie krótkich haseł literowych. Rozmówcy powinni te hasła porównać ustnie — zapytać siebie nawzajem, co widzą na ekranie. Więcej o protokole ZRTP, który bazuje na algorytmie Diffiego-Hellmana używanym w procesie ustalania kluczy kryptograficznych, napisali w języku polskim prof. ndzw. dr inż. Wojciech Nowakowski z Instytutu Maszyn Matematycznych oraz prof. ndzw. dr hab. inż. Tomasz Adamski z Instytutu Systemów Elektronicznych, Wydziału Elektroniki i Technik Informacyjnych na Politechnice Warszawskiej. Lektura o protokole, chociaż nie jest już najnowsza, to w dalszym ciągu zawiera ciekawe informacje o (nie)bezpieczeństwie korzystania (na tamten czas) ze Skype i innych komunikatorów.

Połączenie telefoniczne w UseCrypt Messenger jest przerywane po 60 minutach. Ma to swoje uzasadnienie w architekturze bezpieczeństwa. Generowany za każdym razem nowy klucz powstaje z wykorzystaniem protokołu ZRTP, a jego autorem jest ten sam człowiek, który stoi za protokołem PGP, do dzisiaj powszechnie stosowanym na całym świecie. To znacząco minimalizuje ryzyko złamania klucza i podsłuchania rozmówców. W rzeczywistości przejęcie takiego klucza i jego obliczenie zajęłoby miliony lat. Przełamanie zabezpieczeń w ciągu jednej godziny jest właściwie niemożliwe, a nawet gdyby się to udało, to po godzinie taki klucz będzie już bezużyteczny.

Komunikator UseCrypt: Premium czy Standard?

Brak szyfrowanych rozmów telefonicznych przez komunikator to jedyna różnica pomiędzy wersją Standard a Premium. Pozostałe wiadomości tekstowe (czat) są szyfrowane metodą end-to-end, a dostęp do nich jest możliwy wyłącznie po wpisaniu ustalonego przez użytkownika kodu zabezpieczającego bazę komunikatora.

Opcja Standard używa takiego samego mechanizmu szyfrowania co Premium. Nie ma tutaj żadnych limitów wysyłanych wiadomości. Jeżeli rozpatrujemy użytkowanie indywidualne i to, aby komunikator ZNACZĄCO zyskał na popularności, to brakuje tylko wersji na komputery z Windows, MacOS i Linux.

Wersja UseCrypt Standard nie jest reklamowana. To zrozumiałe. Po zainstalowaniu komunikatora z Google Play lub Apple Store oprogramowanie działa przez miesiąc w opcji Premium, gwarantując wykonywanie szyfrowanych rozmów na wysokim poziomie. Po zakończeniu okresu próbnego komunikator przechodzi do wersji Standard:

Szczegółową recenzję UseCrypt opublikowaliśmy w artykule o pomocnym tytule „Wszystko co musicie wiedzieć o komunikatorze UseCrypt Messenger”. Szanownych Czytelników odsyłamy do powyższego linku.

Tymczasem komunikujemy, że wersja bezpłatna komunikatora UseCrypt to dobra opcja dla milionów użytkowników w Polsce, którzy chcieliby pozyskać bezpieczną i prywatną komunikację z szyfrowaniem end-to-end, bez ponoszenia dodatkowych kosztów. Do czego zachęcamy, jak i do przeczytania tych materiałów, które są wstępem do świata komunikatorów o strukturze centralnej i zdecentralizowanej, świata szyfrowania i anonimowości w sieci.

Czy warto postawić na UseCrypt Messenger Standard?

Poniekąd do wad zaliczamy:

- Komunikator ma zamknięty kod źródłowy, przy czym niedawno wykonano audyt komunikatora, który potwierdził wysokie bezpieczeństwo aplikacji. Zamknięty kod nie gwarantuje pełnego bezpieczeństwa. Tak samo jak otwartość kodu nie gwarantuje bezpieczeństwa w żadnym stopniu (zobacz przykład). Czasem może być wręcz odwrotnie. Zamknięty kod może być dużo lepiej zabezpieczony, jeśli dużo zainwestowano w zespół wykwalifikowanych specjalistów do jego stworzenia.

- UseCrypt nie jest całkowicie polski. Ponad 50% akcji spółki należy do amerykańskiego funduszu inwestycyjnego Lazar Vision Fund.

- Brak aplikacji dla innych systemów niż iOS, Android.

Do zalet komunikatora zaliczamy:

- Wspominany nowy audyt bezpieczeństwa, który potwierdził, że komunikator ma najwyższy standard szyfrowania połączeń głosowych. Ponadto nie istnieje techniczny sposób odszyfrowania bazy danych (jeżeli używa się kodu PIN do zabezpieczenia wejścia do komunikatora). Eksperci wyraźnie podkreślili, że ze względu na prywatny kod aplikacji jego analiza jest utrudniona. Wyróżniony został też inny argument, mianowicie komunikator nigdzie nie przechowuje klucza do hasła, dlatego odszyfrowanie danych nie jest możliwe.

- Obsługuje szyfrowane czaty grupowe, nawet w wersji Standard (bezpłatnej).

- Posiada funkcję Panic Code, dzięki której można wymusić natychmiastowe usuwanie historii wiadomości i wyrejestrowanie numeru telefonu z usługi.

- Hasło zabezpieczające komunikator jest niezależne od systemu mobilnego.

- Kontrola bezpieczeństwa telefonu sprawdza np. czy Wi-Fi jest zabezpieczone hasłem, czy telefon nie jest zrootowany, albo niezaktualizowany. To wszystko może mieć wpływ na pogorszenie bezpieczeństwa – komunikator może odmówić uruchomienia się.

- Producent nie przechowuje żadnych danych, meta-danych, kopii zapasowych. Sprawia to, że brak jest synchronizacji czatu pomiędzy urządzeniami tego samego użytkownika: iPhonem i iPadem lub smartfonem i tabletem z systemem Android. To potwierdza, że komunikator nie przechowuje niczego w chmurze.

- Książka adresowa użytkownika jest zamieniana na skrót kryptograficzny – producent nie może czytać w formie jawnej kontaktów, które znajdują się na liście w telefonie użytkownika.

- Mamy dostęp do wideokonferencji za pomocą usługi Bring.

- Jeżeli Twój znajomy przeinstaluje komunikator, to otrzymasz ostrzeżenie i akceptację na nawiązanie nowego kanału szyfrowanego.

- Możliwość usunięcia całej historii z komunikatora z zaszyfrowanej bazy danych na telefonie: wiadomości, pliki, lista połączeń itp.

Co zatem?

Wiadomo nam, że z komunikatora korzysta administracja księstwa Monako, firmy IBM oraz DELL, które oferują swoje usługi klientom biznesowym. To jedne z większych i jawnych rekomendacji, które nie są poufne i które mogą zostać przedstawione publicznie za zgodą obu stron. O pozostałych nikt nie chce nawet wspominać. I słusznie, ponieważ nie warto zdradzać wrogowi z jakich technologii się korzysta.

Czy postawić na UseCrypt? Na pewno warto wypróbować, konfrontując komunikator z takimi aplikacjami jak: Telegram, Signal, WhatsApp, Facebook Messenger oraz płatnymi: Threema, Element, Cypherdog Messenger. Niewątpliwie wersja UseCrypt Standard oferuje solidne bezpieczeństwo i prywatność.

Czy ten artykuł był pomocny?

Oceniono: 0 razy