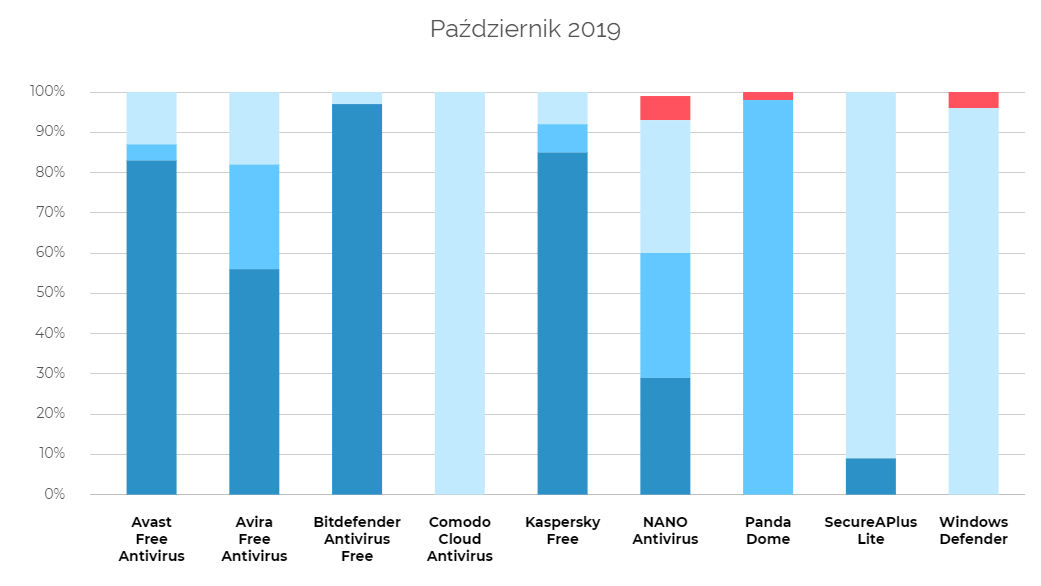

W październiku 2019 roku organizacja CheckLab.pl przygotowała zestawienie popularnych darmowych programów do ochrony komputerów osobistych. Więc jaki jest najlepszy darmowy antywirus? Na to pytanie trudno jest odpowiedzieć, ponieważ różnorodność bezpłatnych rozwiązań sprawia, że decyzja nie jest tak oczywista, dodatkowo tylko duzi gracze mogą zaoferować względnie dobrą ochronę. Trzeba pamiętać, że bezpłatne antywirusy nie radzą sobie ze wszystkimi rodzajami ataków. Darmowe oprogramowanie do zabezpieczeń nie posiada tak rozbudowanych funkcji jak komercyjne odpowiedniki, dlatego bezpłatne antywirusy powinny być uzupełnione o przynajmniej bezpieczną przeglądarkę do bankowości internetowej, a także zestaw przeglądarkowych rozszerzeń poprawiających prywatność i ochronę danych.

Test bezpłatnych antywirusów został przeprowadzony przez organizację CheckLab.pl, która została założona w lipcu 2019 roku przez firmę AVLab.pl, działającą od 2012 roku w branży bezpieczeństwa teleinformatycznego. Podstawowym celem organizacji CheckLab jest testowanie przydatności zabezpieczeń stacji roboczych, przyznawanie certyfikatów potwierdzających skuteczność ochrony przed złośliwym oprogramowaniem, a także dostarczanie wyników dla informacji publicznej przy zapewnieniu maksymalnej transparentności testów. W tych badaniach pracownicy CheckLab wykorzystują szkodliwe oprogramowanie, narzędzia oraz techniki pokonywania zabezpieczeń, które są używane w prawdziwych cyberatakach.

Porównanie darmowych antywirusów ma na celu przybliżyć obecną sytuację poszczególnych produktów na rynku pod względem wykrywania i blokowania zagrożeń pochodzących z Internetu. Po więcej szczegółów i zaleceń w sprawie ustawień antywirusów odsyłamy do:

- Polecane darmowe antywirusy od redakcji AVLab

- Polecane najlepsze wyspecjalizowane pakiety antywirusowe od AVLab

Porównanie darmowych i płatnych antywirusów — jakie naprawdę są różnice?

Decyzja co do wyboru rozwiązania anty-malware zależy od wielu czynników. Jeżeli weźmiemy pod uwagę darmowe oprogramowanie bezpieczeństwa, jakim jest na przykład Windows Defender, to ma ono tę zaletę, że jest gotowe do działania od razu po wyjęciu nowego komputera z pudełka. Nie wymaga żadnej konfiguracji. Po prostu od pierwszych sekund zapewnia podstawową ochronę.

Wadą darmowego rozwiązania w rozpatrywanym przypadku jest ograniczanie techniczne, ponieważ Windows Defender zabezpiecza wyłącznie system Windows. Dlatego warto posiłkować się zewnętrznymi rozszerzeniami dla popularnych przeglądarek. Kolejnym argumentem przemawiającym za ograniczonymi zabezpieczeniami Microsoft jest funkcja SmartScreen, ułatwiająca identyfikowanie zgłoszonych witryn internetowych, które wyłudzają informacje i zawierają złośliwe oprogramowanie oraz podejmowanie świadomych decyzji dotyczących pobieranych plików. Smart Screen działa wyłącznie z nową przeglądarką Microsoft EDGE oraz archaicznymi przeglądarkami z rodziny Internet Explorer. Użytkownicy przeglądarek Chrome czy Firefox muszą posiłkować się zewnętrznymi rozszerzeniami, jeśli chcą zachować darmową ochronę, co nie służy ludziom z niedostateczną świadomością o zabezpieczeniach i cyberzagrożeniach.

Współczesne, kompletne rozwiązania bezpieczeństwa, daleko wykraczają poza podstawową ochronę, dlatego Windows Defender sprawdza się jako elementarne zabezpieczenie, które na dzień dzisiejszy nie może konkurować z dużymi graczami. Microsoft skupiony jest na ochronie ekosystemu Windows. W niektórych testach natywne rozwiązanie Windows Defender jest mniej skuteczne niż oprogramowanie konkurencyjne. Ponadto Microsoft nie uzupełnia swojej oferty o kompleksowe zabezpieczenie mobilnych systemów operacyjnych, czy zarządzania chronionymi urządzeniami z jednego, centralnego punktu. W systemie Windows są dostępne funkcje rodzinne, pomagające monitorować poczynania dziecka w Internecie, ale znowu brak jest możliwości zarządzania kontrolą rodzicielską, która obejmowałaby kilka urządzeń.

Zewnętrzni producenci rozwiązań bezpieczeństwa udostępniają funkcje zdalnego dostępu, zarządzania z chmury, szyfrowania plików, kontroli rodzicielskiej, ustanawiania połączeń VPN, skanowania podłączanych urządzeń IoT do sieci domowej i wiele więcej. Jak na razie Microsoft oferuje wyłącznie rozwiązanie anty-malware. Zamykanie się Microsoftu na jeden system operacyjny doprowadziło do sytuacji, że rozwiązaniu Windows Defender trudno jest konkurować z największymi producentami z branży pod względem kompleksowości ochrony i zabezpieczeń różnych systemów operacyjnych.

Czego brakuje bezpłatnym produktom?

Portal AVLab.pl i organizacja CheckLab.pl, pełniące rolę uświadamiającą i edukacyjną, muszą brać odpowiedzialność za publikowane testy i porównania. Praktyka pokazuje, że duża część osób jest nieświadoma cyberzagrożeń. Niska świadomości dotyczy też braku elementarnej wiedzy o wadach i zaletach dostępnych rozwiązań na rynku. Produktów jest tak wiele, że nawet badania psychologiczne potwierdzają — im więcej człowiek ma do wyboru, tym trudniej jest podjąć właściwą decyzję. Każdy producent przedstawia odbiorcy końcowemu własne marketingowe dane i mnożąc te informacje przez ilość dostawców, nie jest łatwe przebrnięcie przez tak niewyobrażalną porcję informacji. Ilość danych w kontekście całego rynku zabezpieczeń może przytłaczać nawet ekspertów, którym trudno jest nadążyć za produktami, dynamicznie przechodzącymi ewolucję. W efekcie nieświadomi użytkownicy, zamiast zapewnić sobie chociaż podstawową ochronę, nie decydują się na żadną z dostępnych.

Czego brakuje bezpłatnym produktom antywirusowym? Opiszemy konkretne sytuacje, dlaczego bezpłatne rozwiązania nie mogą konkurować z płatnymi. Tak naprawdę wszystko sprowadza się do tego, że bezpłatne programy są zwykle wersjami, które mają zapewniać tylko podstawową, demonstracyjną ochronę. Zazwyczaj brakuje w nich:

Dodatkowa ochrona w przeglądarce

Ten trend powoli się zmienia, ale jeszcze teraz można wypunktować bezpłatne produkty, które nie skanują stron internetowych, czy pobieranych plików, zanim te zostaną zapisane na dysku komputera. Wspominane wyżej rozwiązanie Windows Defender zapewnia ochronę tylko w przeglądarce EDGE. Na nieświadomych zagrożeń użytkowników innych przeglądarek czekają problemy z bezpieczeństwem, które zostały przewidziane w produktach o kompleksowym zabezpieczeniu.

Ochrona bankowości internetowej

Na początku 2017 roku organizacja AVLab.pl przeprowadziła test, by udowodnić, czy tak zwane „bezpieczne przeglądarki” lub „wirtualne środowiska”, izolujące newralgiczne procesy od systemu operacyjnego Windows, faktycznie nadają się do tego, do czego zostały zaprogramowanie. Szczegółowe informacje znajdują się w raporcie „Test antywirusowych modułów do ochrony bankowości internetowej”.

Darmowe rozwiązania zwykle nie posiadają takiej ochrony. Jeżeli nie odizoluje się środowiska finansowego od systemu operacyjnego, to zwiększa się ryzyko utraty pieniędzy. Mając na pokładzie komputera ochronę bankowości internetowej, użytkownik ma podstawy, by sądzić, że jest dobrze zabezpieczony przed manipulowaniem wprowadzanych danych na poziomie interfejsu przeglądarki. Ale to nie wszystko, podczas przeglądania stron HTTPS, atakujący który uzyskałby kontrolę nad systemem, nie jest w stanie wstrzykiwać złośliwych bibliotek DLL do procesów „bezpiecznej przeglądarki”. Nie jest także w stanie przeprowadzać ataków MiTM, będąc w zasięgu sieci Wi-Fi, ani wstrzykiwać fałszywych certyfikatów SSL bez antywirusowego komunikatu ostrzegawczego (gdyby atakującemu udała się ta sztuka, mógłby rozszyfrowywać pakiety przechodzące protokołem HTTPS, modyfikować i ponownie je szyfrować, wysyłając do przeglądarki zmanipulowane dane).

Zapora sieciowa

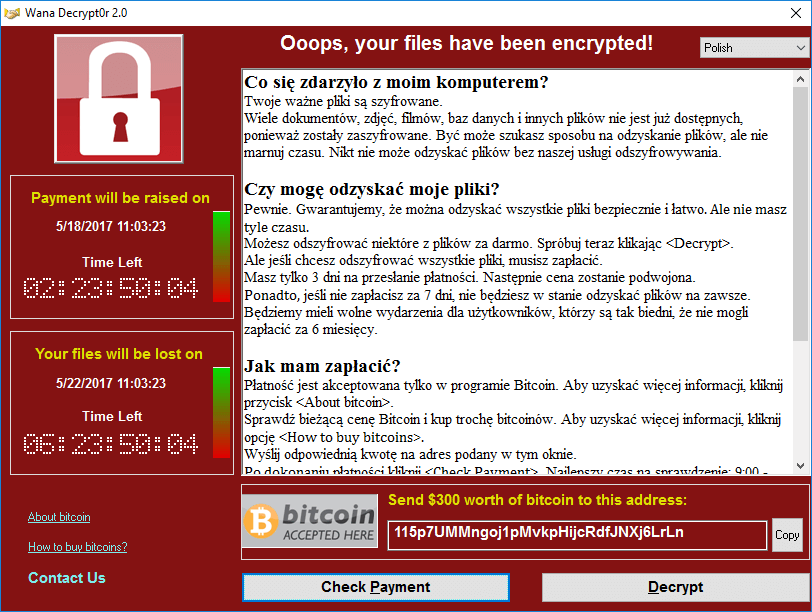

W 2017 roku doszło do globalnej malware-epidemii. Ransomware WannaCry rozprzestrzeniało się na inne komputery za pomocą transferu plików przez podatny protokół SMB w wersji pierwszej. Wszystkie wersje systemów Windows są podatne na ten atak, jeśli nie zawierają aktualizacji opublikowanych w biuletynie MS-17-010. A biuletyn MS-17-010 został opublikowany jeszcze w marcu 2017 roku i zawiera aktualizacje dla Windows 10, Windows 8.1, Windows 7, Windows Vista oraz Windows Serwer 2016, Windows Serwer 2012, Windows Serwer 2008 i wersji Embedded. Skala rozprzestrzenienia się ransomware WannaCry okazała się tak wielka, że Microsoft wydał aktualizację dla niewspieranego już Windows 8, Windows XP oraz Windows Serwer 2003 oraz odpowiedników Embedded.

Na straży takich wymienionych ataków sieciowych powinien czuwać dwukierunkowy firewall, zawierający system wykrywania intruzów (IDS, ang. Intrusive Detection System), który wykrywa ataki zatruwające tablice ARP, ataki modyfikujące wpisy DNS, fałszywe zapytania PING, ataki wykorzystujące luki na protokoły SMB, RPC, RDP i ataki skanujące porty. Zapory sieciowe powstały po to, aby zapobiec atakom ze strony osób, które mają złe intencje. Ataki przeciążające sieć, mogą być dramatem wielu firm bądź osób prywatnych. Skuteczny firewall powinien być elastyczny pod względem konfiguracji. Musi się dopasować do potrzeb użytkownika, samodzielnie rozpoznać tryb pracy (np. podczas gry). Powinien być podejrzliwy dla nieznanych procesów, aby zapobiegać włamaniom, nawet jeśli szkodliwe oprogramowanie, nie jest jeszcze przeanalizowane przez inne składniki ochrony. Dobra zapora sieciowa pełni rolę zapobiegawczego zabezpieczenia. System Windows ma pod tym względem spore braki, ponieważ wbudowany firewall znacznie różni się od systemów IPS/IDS.

Kontrola rodzicielska

Takie moduły są korzyścią dla rodziców, ponieważ pozwalają kontrolować dostęp do niepożądanych treści dla dzieci, blokować połączenia i SMS-y od numerów nieznanych na urządzeniach mobilnych, a& także śledzić telefon za pomocą modułu GPS lub sieci Wi-Fi. Rodzic o wszystkich nieodpowiednich akcjach powinien być powiadamiany na adres e-mail, aby mógł szybko zareagować.

Zaawansowana ochrona przed ransomware

Ransomware rozprzestrzenia się głównie poprzez spam, zawierający złośliwe linki i załączniki. Bezpłatne rozwiązania nie posiadają ochrony protokołów obsługujących pocztę przez program pocztowy. Należy stosować oprogramowanie zabezpieczające, które obejmuje ochroną różne wektory ataków: poczta, strony WWW, komunikacja sieciowa, urządzenia peryferyjne.

Od uruchomienia fałszywej faktury lub awizowanej przesyłki, najważniejsze są pierwsze sekundy. To właśnie wtedy ransomware rozpoczyna przeszukiwanie i szyfrowanie plików — najczęściej za pomocą algorytmu AES-256 lub AES-128-CBC. Następnie na serwerze kontrolowanym przez atakującego, generowane są klucze prywatny i publiczny (najczęściej za pomocą RSA-2048 lub silniejszego). Taki klucz publiczny jest pobierany na komputer ofiary. Istnieją również i takie próbki ransomware, które od razu posiadają zaszyty klucz publiczny w kodzie. Ransomware kluczem publicznym szyfruje wcześniejszy klucz AES-256, którym są szyfrowane dokumenty, filmy, bazy danych, pliki gier komputerowych. W kryptografii duże liczby pierwsze dają przewagę przestępcom. O liczbach pierwszych i ich problemie doskonale traktuje film „Przekleństwo liczb pierwszych. Hipoteza Riemanna”. Współczesne komputery są bezsilne wobec ataków kryptograficznych, dlatego używanie odpowiednich zabezpieczeń pozwoli chronić foldery przed ich zaszyfrowaniem.

Moduł antykradzieżowy

Nieprzydatny do pierwszego zgubienia albo kradzieży urządzenia. Smartfon czy laptop, monitorowany oprogramowaniem wbudowanym w rozwiązanie bezpieczeństwa, może zostać zlokalizowany lub zablokowany. Produkt antywirusowy, uzyskując dostęp do kamery, potrafi robić zdjęcia nowemu „właścicielowi”. Policji przydadzą się także adresy IP, za pomocą których urządzenie łączyło się ostatnio z Internetem.

Skaner uruchamianych komend w Windows

Złośliwe oprogramowanie typu „fileless” działa bezpośrednio w pamięci operacyjnej komputera. W takim scenariuszu uruchomiony wirus nie zostanie przeniesiony do kwarantanny przez oprogramowanie zabezpieczające, ponieważ nie jest plikiem, lecz zestawem instrukcji do wykonania, operującym na systemowych procesach.

Jakiś czas temu eksperci z Kaspersky wykryli serię „niewidocznych” cyberataków ukierunkowanych. Złośliwe oprogramowanie nie pobierało żadnych szkodliwych plików na dysk twardy, ale ukrywało się w pamięci. To łączone podejście pomaga uniknąć wykrycia przez technologie białej listy i nie pozostawia osobom prowadzącym badania kryminalistyczne niemal żadnych śladów czy próbek szkodliwego oprogramowania, z którymi mogliby pracować. Atakujący pozostają w systemie wystarczająco długo, aby zebrać informacje, po czym ich ślady zostają wymazane wraz z pierwszym ponownym uruchomieniem maszyny.

Wówczas odkryto, że autorzy ataków stosowali legalne skrypty PowerShell oraz inne narzędzia, które zaadaptowano do szkodliwego kodu, który potrafił ukrywać się w pamięci, gromadząc potajemnie hasła administratorów systemów w celu umożliwienia atakującym przejęcia zdalnej kontroli nad systemami ofiar. Wydaje się, że ostatecznym celem cyberprzestępców był dostęp do procesów finansowych.

Wektor infekcji najczęściej rozpoczyna się tradycyjnie, czyli od dostarczenia złośliwego pliku na komputer ofiary, poprzez scam lub atak drive-by download w wyniku wykorzystania exploita, dlatego znowu trzeba postawić na kompleksową ochronę wielu protokołów.

Autorzy złośliwego kodu, którzy często są ekspertami w swojej dziedzinie, mogą wykorzystywać mechanizmy systemowe, by nie pozostawiać żadnych śladów na dysku twardym i utrudnić wykrycie wirusa przez program ochronny. Programy zabezpieczające, które posiadają moduł firewall i moduł IPS (Intrusive Prevention System), skanują ruch wychodzący oraz przychodzący ustanowiony przez procesy systemowe, dzięki czemu są w uprzywilejowanej pozycji do produktów, które zapewniają tylko podstawową ochronę antywirusową.

Zagrożenia „fileless” mają kilka cech wspólnych z rootkitami: potrafią przechowywać dane w rejestrze, który jest bazą dla ustawień systemu operacyjnego i niektórych aplikacji, a nawet przechwytywać i modyfikować funkcje API niskiego poziomu. Ponadto, tak jak rootkity, mogą ukrywać obecność poszczególnych procesów, folderów, plików i kluczy rejestru, w tym instalować własne sterowniki i usługi w systemie. Bezplikowe złośliwe oprogramowanie może uzyskać dostęp do uprawnień systemowych. Proces uruchomiony na tym poziomie (ring-0) wykonuje kod z uprawnieniami jądra systemu. W efekcie może uzyskać nieograniczony dostęp do wszystkich procesów, sterowników i usług.

Szyfrowany tunel VPN

Łącząc się z bankiem poprzez aplikację bankową albo logując się do serwera poprzez SSH, zawsze warto aktywować VPN. Nie po to, aby być anonimowym, ponieważ nie do tego jest VPN, ale by zabezpieczyć kanał komunikacyjny dodatkową warstwą szyfrującą. Jest to ważne na telefonach, ponieważ szyfrowana jest cała warstwa sieciowa, czyli cały ruch, a nie tylko zapytania przeglądarki (jak np. w darmowym VPN, wbudowanym w przeglądarkę Opera).

Urządzenie mobilne najbardziej jest narażone na ataki w miejscach publicznych, nawet z zabezpieczonymi hotspotami. KRACK to zagadnienie obowiązkowe dla wszystkich, którzy korzystają z Wi-Fi w różnych miejscach. W protokole WPA2 jest wiele luk, przy czym niektóre urządzenia mogą zawierać więcej niż jedną lukę. Zanim jednak zaczniecie logować się do sieci bezprzewodowych w blokach, w szkole, w pracy lub na uczelni, upewnijcie się, że routery i access pointy zawierają zainstalowane łatki bezpieczeństwa. Jak to zrobić? Jest to wiedza zarezerwowana dla technicznych użytkowników (można wykorzystać prościutki skrypt, który uruchomiony w interpreterze Python zweryfikuje podatność pobliskich punktów dostępowych na KRACK):

[15:48:47] AP transmitted data using IV=5 (seq=4) [15:48:47] AP transmitted data using IV=5 (seq=4) [15:48:47] IV reuse detected (IV=5, seq=4). AP is vulnerable!

Kto jednak będzie chciał weryfikować każdy punkt dostępowy? Nawet zaawansowani maniacy tego nie robią. Skoro w praktyce trudno zweryfikować dowolny punkt dostępowy na podatność KRACK, lepiej jest unikać publicznych (i nawet zabezpieczonych) sieci Wi-Fi. Po prostu bezpieczniej jest korzystać z łącz operatora tj. mobilnego Internetu. Albo korzystać z VPN.

Sprawa ta jest na tyle poważna, że nieprzestrzegane zasady bezpieczeństwa mogą doprowadzić do rozszyfrowania całej komunikacji przesyłanej pomiędzy urządzeniem, punktem dostępowym, a serwerem. Przy czym należy też pamiętać, że odporne na podsłuchanie są protokoły wykorzystujące szyfrowanie, jak np. HTTPS, SFTP, SMTP, IMAP i inne. Warto używać VPN-ów, które tworzą coś w rodzaju specjalnego tunelu pomiędzy urządzeniem, a serwerem. VPN-y, szyfrując całą komunikację, dają całkowitą odporność na KRACK, nawet na stronach nieszyfrowanych.

Monitor sieci domowej

„Monitor sieci domowej” w kontekście podatności routerów pomoże wskazać potencjalne słabości w zabezpieczeniu domowej sieci, ale nie tylko. W miejscach publicznych sprawdzi, czy hasło dostępowe do routera jest odpowiednio silne, zidentyfikuje urządzenia podłączone do routera, i co bardzo ważne, da użytkownikowi wgląd w nieznane urządzenia znajdujące się w pobliżu. Wtedy warto uważać i zerwać połączenie z taką siecią lub łączyć się z Internetem za pomocą wspomnianego VPN. Oprócz tego „Monitor sieci domowej” wskaże adres bramy, czyli adres IP punktu dostępowego przez który urządzenia w sieci lokalnej komunikują się z Internetem, a mniej techniczni użytkownicy, do których jest adresowany ten moduł, zyskają rozeznanie o urządzeniach znajdujących się w pobliżu punktu dostępowego.

Sprawdzanie aktualizacji systemu i programów

Ataki są skuteczne, ponieważ wykorzystują luki w programach. Dlatego trzeba upewnić się, że system operacyjny zawiera aktualizacje bezpieczeństwa. Takie moduły wykrywają i powiadamiają o niezainstalowanych aktualizacjach bezpieczeństwa, rekomendują do zainstalowania nowe wersje programów (m.in. przeglądarek, odtwarzaczy multimediów i grafiki), a także proponują zmianę hasła konfiguracji routera i systemu, jeżeli okażą się zbyt łatwe do odgadnięcia.

Moduł do optymalizacji

Takie moduły czyszczą system Windows ze zbędnych plików tymczasowych. Pozostałości po instalatorach, ciasteczkach przeglądarki, czy nawet plikach Windows Update. Czasami optymalizacja obejmuje wgląd w uruchamiane aplikacje przy starcie systemu i możliwość ich wyłączenia, a także przegląd najbardziej spuchniętych plików na dysku twardym, które antywirus szybko zlokalizuje i usunie, jeśli tak zdecyduje użytkownik.

Przechowywanie i generowanie haseł

Do wygodnego przechowywania trudnych do zapamiętania haseł nie trzeba nikogo namawiać. Dzisiaj do każdego portalu powinno się stosować unikalne poświadczenia. Od tego są menadżery haseł, aby pomóc nie tyle w zapamiętaniu, co w wygenerowaniu trudnego do złamania hasła. Zresztą bezpieczne hasła to tylko podstawa w ochronie kont online. Teraz trzeba już korzystać z wieloskładnikowego logowania, aby nie paść ofiarą przejęcia konta np. do Facebooka, tak jak w opisywanym przez nas przypadku.

Szyfrowanie plików

Szyfrowanie plików zabezpiecza dane przed dostaniem się w nieodpowiednie ręce. Utworzony kontener można w każdej chwili zablokować. Przy każdym uruchomieniu komputera użytkownik może być proszony o podanie hasła do kontenera (ze względów bezpieczeństwa). Silne hasło do zasobnika z plikami można wygenerować w menadżerze haseł i tam bezpiecznie go przechowywać. Szyfrowanie plików jest skuteczne w obowiązującej już dyrektywie o ochronie danych osobowych. Tak zwane RODO dotyczy wszystkich, kto prowadzi nawet jednoosobową firmę. Moduły szyfrujące przydadzą się też, jeśli chcemy sprzedać dysk komputerowy. Warto zaszyfrować dane zawczasu, ponieważ ostatnie badanie firmy Comparitech pokazuje, że prawie 60% używanych dysków twardych przechowuje resztki danych poprzednich właścicieli (m.in. skany paszportów i praw jazdy, wyciągi bankowe, dokumenty podatkowe, wnioski wizowe, a nawet zdjęcia o charakterze intymnym).

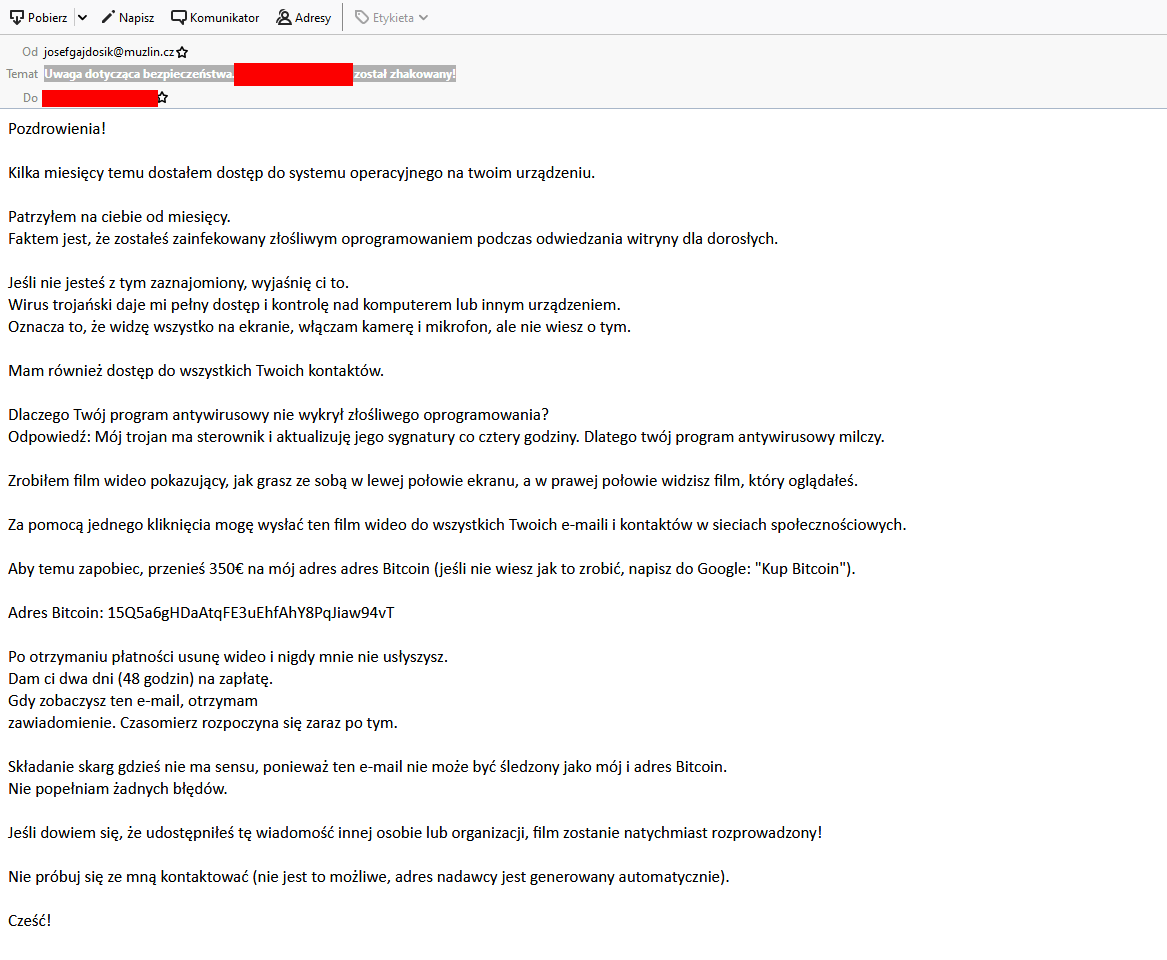

Ochrona kamery internetowej

Monitorowanie dostępu aplikacji do kamer internetowych, to ważna funkcja, dbająca o prywatność. Z dostępu do kamery może skorzystać złośliwe oprogramowanie lub sprzętowy backdoor.

Co gdyby taki mail był prawdziwy?

Pozostałe cechy dobrego oprogramowania

Użytkownicy indywidualni rzadko dbają o kopie zapasową danych. Ich wiedza w zakresie bezpieczeństwa jest niewystarczająca, co odbija się na braku świadomości w kontekście manipulacji ze strony autorów socjotechnicznych ataków. Duże zagrożenie czyha ze strony nie aktualizowanego oprogramowania, przez co ułatwia się zadanie atakom z użyciem exploitów. Użytkownicy są błędnie utwierdzeni w przekonaniu, że skoro nie klikają w nieodpowiednie linki oraz nie wchodzą na podejrzane strony, to nie mają się czego obawiać. Nie są świadomi, że transparentne ataki drive-by download, te exploitujące luki 0-day w przeglądarce, nie ujawniają się w żadnej postaci. Jedyną formą zdemaskowania jest np. zawieszenie się przeglądarki.

Zbyt często da się przeczytać komentarze: „Ja nie mam antywirusa, po co mi antywirus. Nie wchodzę na strony porno. Windows Defender mi w zupełności wystarczy”. Tymczasem strony z treściami pornograficznymi już przestały być głównymi winowajcami odpowiedzialnymi za infekcje. Komputery zabezpieczone oprogramowaniem kompleksowym też nie gwarantują całkowitego bezpieczeństwa, ale są znacznie lepiej chronione, ponieważ takie produkty pokrywają znacznie więcej protokołów internetowych.

Wyjaśnienie testów „Advanced In The Wild Malware Test”

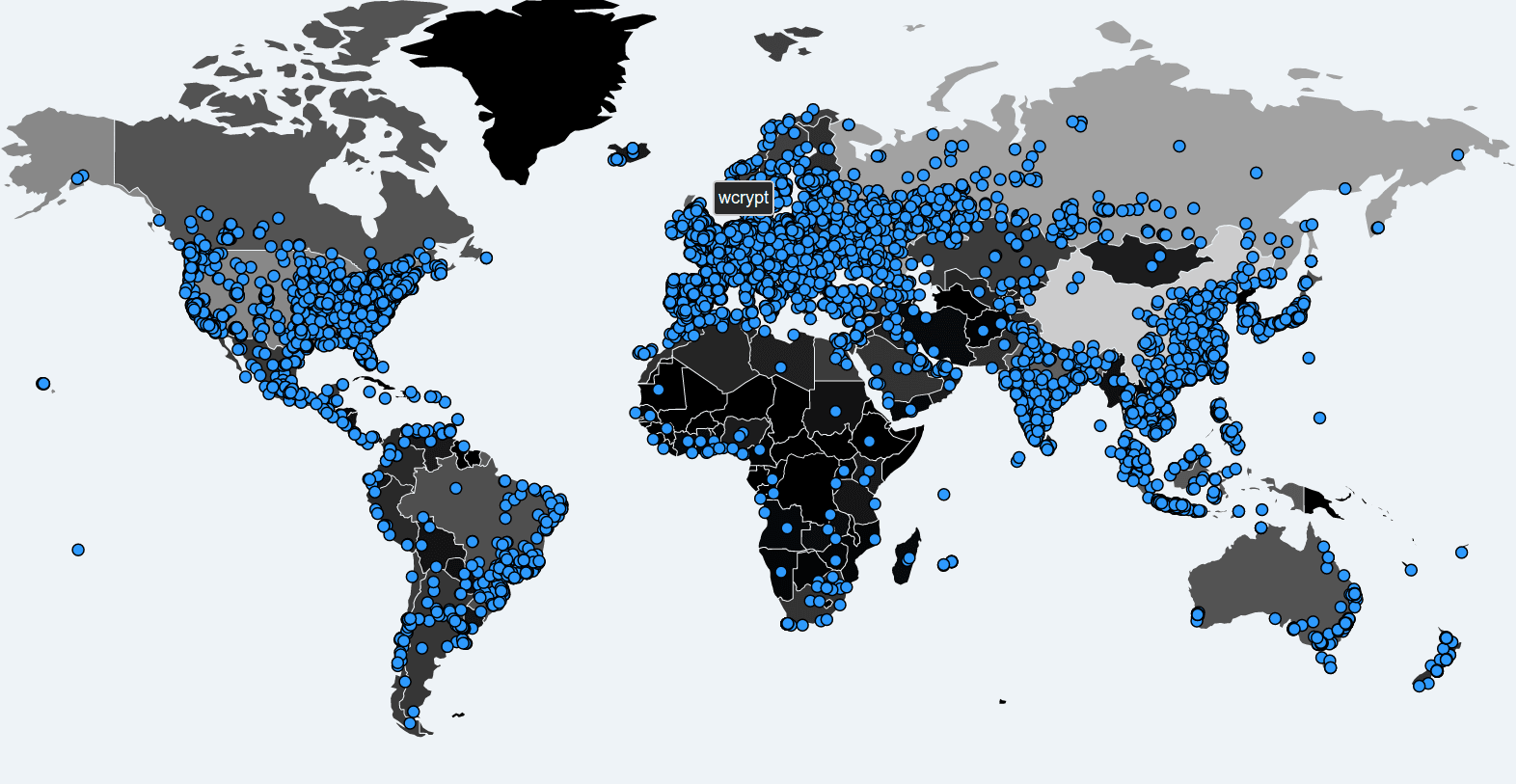

Nazwa testów „Advanced In The Wild Malware Test” doskonale oddaje ich charakter. Źródłem złośliwego oprogramowania są honeypoty zlokalizowane na wszystkich kontynentach świata. Kolekcjonowane jest szkodliwe oprogramowanie m.in. dla systemu Windows. Pozyskane w atakach próbki, zanim trafią do testów, sprawdzane są na podstawie ponad 100 wzorców. Reguły te pozwalają ustalić, czy potencjalnie niebezpieczny plik jest faktycznie groźny dla systemu operacyjnego Windows 10 Pro.

W październiku 2019 roku, w trzeciej już edycji testów bezpieczeństwa „Advanced In The Wild Malware Test”, zweryfikowano skuteczność wykrywania i blokowania złośliwego oprogramowania przez 9 darmowych rozwiązań do ochrony komputerów.

Testy trwały nieprzerwanie przez cały październik. Lista sprawdzanych rozwiązań jest następująca:

- AVAST Free Antivirus

- AVIRA Free Antivirus

- BITDEFENDER Antivirus Free

- COMODO Cloud Antivirus

- KASPERSKY Free

- NANO Antivirus

- PANDA Dome

- SECUREAPLUS Lite

- WINDOWS Defender

Wyniki za październik 2019

CheckLab, jako pierwsza organizacja na świecie, przekazuje tak szczegółowe informacje z testów dla wszystkich zainteresowanych. Udostępnia sumy kontrolne szkodliwego oprogramowania z podziałem na technologie ochronne, które przyczyniły się do wykrycia i zablokowania zagrożenia. Według ekspertów tego typu innowacyjne podejście do porównywania zabezpieczeń przyczyni się do lepszego zrozumienia różnic pomiędzy dostępnymi produktami dla konsumentów i dla przedsiębiorstw.

Wykres przedstawiający różnice pomiędzy poszczególnymi produktami jest dostępny na stronie https://checklab.pl/wyniki

W drugiej edycji testów najlepszy certyfikat BEST+++ został przyznany dla rozwiązań:

- AVAST Free Antivirus

- AVIRA Free Antivirus

- BITDEFENDER Antivirus Free

- COMODO Cloud Antivirus

- KASPERSKY Free

- SECUREAPLUS Lite

Certyfikat BEST++ został przyznany dla:

- PANDA Dome

- WINDOWS Defender

Certyfikat GOOD+ został przyznany dla:

- NANO Antivirus

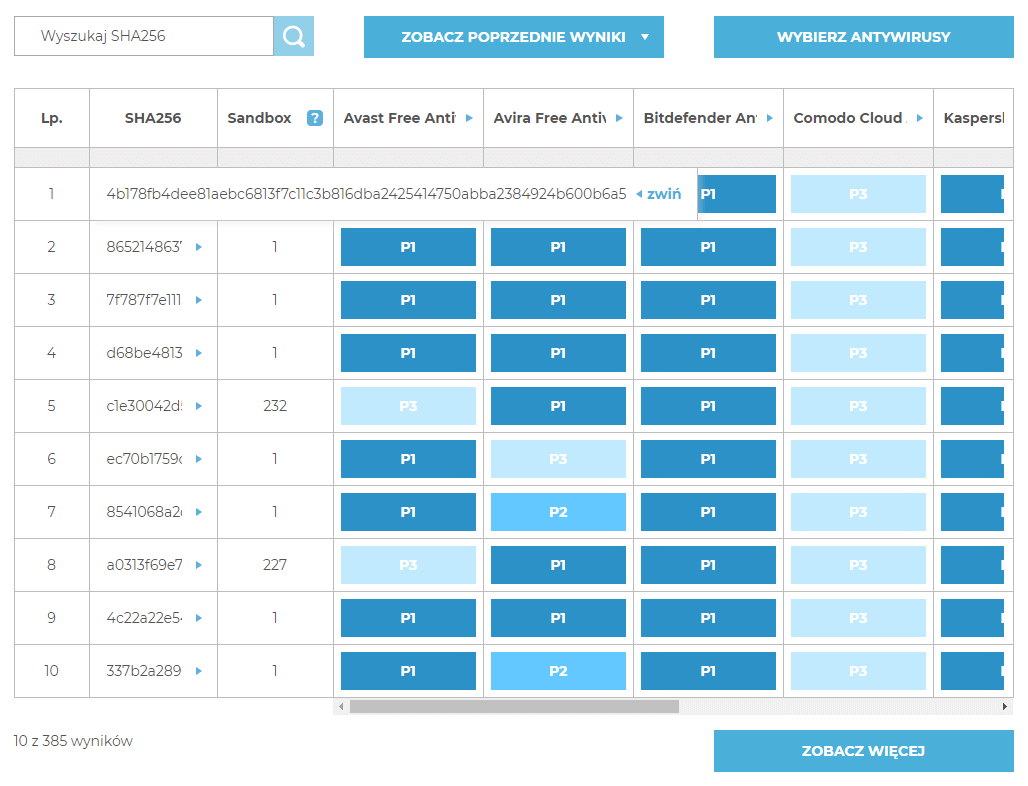

Poziomy blokowania próbek złośliwego oprogramowania

Prawdopodobnie pracownicy CheckLab są pod tym względem pionierami — pokazują bardziej szczegółowe dane diagnostyczne niż jakakolwiek do tej pory instytucja testująca, wliczając największe instytuty badawcze, takie jak AV-Comparatives oraz AV-Test. Blokowanie każdej próbki szkodliwego oprogramowania przez testowane rozwiązanie ochronne zostało podzielone na kilka poziomów:

- Poziom 1 (P1): Poziom przeglądarki, czyli wirus został zatrzymany przed albo tuż po pobraniu na dysk.

- Poziom 2 (P2): Poziom systemu, czyli wirus został pobrany, ale nie dopuszczono do uruchomienia.

- Poziom 3 (P3): Poziom analizy, czyli wirus został uruchomiony i zablokowany przez testowany produkt.

- Niepowodzenie (N): Niepowodzenie, czyli wirus nie został zablokowany i zainfekował system.

Wyniki zablokowania każdej próbki są dostępne na stronie https://checklab.pl/wyniki w tabelce:

Ustawienia produktów i Windows 10: codzienny cykl testów

Testy przeprowadzane są w systemie Windows 10 Pro x64. Kontrola konta użytkownika (UAC) jest wyłączona, ponieważ celem testów jest sprawdzenie skuteczności ochrony produktu przed szkodliwym oprogramowaniem, a nie reagowanie systemu testującego na komunikaty Windows.

Dodatkowo system Windows 10 zawiera zainstalowane oprogramowanie: pakiet biurowy, przeglądarkę dokumentów, klient poczty oraz inne narzędzia i pliki, stwarzające pozory zwykłego środowiska roboczego.

Automatyczne aktualizacje systemu Windows 10 są wyłączone w danym miesiącu testów. Ze względu na skomplikowany proces i możliwość awarii, aktualizacje Windows 10 są dokonywane co kilka tygodni pod ścisłą kontrolą.

Produkty zabezpieczające są aktualizowane jeden raz w ciągu doby. Zanim testy zostaną uruchomione, następuje aktualizacja bazy danych wirusów i plików produktu ochronnego. Oznacza to, że każdego dnia testowane są zawsze najnowsze wersje produktów ochronnych.

Złośliwe oprogramowanie

Do testu wykorzystano 385 próbek złośliwego oprogramowania, na które składały się m.in.: trojany bankowe, ransomware, backdoory, downloadery i makrowirusy. W przeciwieństwie do znanych instytucji weryfikujących przydatność zabezpieczeń, testy CheckLab są znacznie bardziej transparentne, ponieważ organizacja udostępnia publicznie pełną listę próbek szkodliwego oprogramowania.

Podczas testów wszystkie rozwiązania miały dostęp do Internetu. Eksperci z CheckLab korzystają z prawdziwych środowisk roboczych w trybie graficznym, dlatego wyniki dla poszczególnych próbek mogą się różnić od tych zaprezentowanych przez serwis VirusTotal. Organizacja CheckLab zwraca na to uwagę, ponieważ dociekliwi użytkownicy mogą porównywać te testy z wynikami skanowania na portalu VirusTotal. Okazuje się, że różnice są znaczne pomiędzy rzeczywistymi produktami zainstalowanymi w Windows 10 a silnikami skanującymi w VirusTotal. Te rozbieżności wyjaśniono w artykule pt. „Jak testujemy antywirusy? Kulisy powstawania nowego portalu CheckLab.pl”.

Czy ten artykuł był pomocny?

Oceniono: 0 razy