Jeden z naszych czytelników – Grzegorz, podzielił się z nami kolejną próbką spamu „na Pocztę Polską”, w której cyberprzestępcy informują swoje ofiary o rzekomym niedostarczeniu przesyłki. Znane są nam podobne przypadki stosowania pewnych technik inżynierii społecznej, które polegają na wzbudzeniu zaufania u ofiary powołując się na całkiem prawdopodobne zdarzenia – jak w tym przypadku listonosz zapukał do drzwi, ale nikogo nie zastał.

Podobne ataki opisywaliśmy w przypadku spamu „na DHL” i innych niechcianych wiadomości „na Pocztę Polską”, w których złośliwego oprogramowanie albo szyfrowało pliki użytkownika, albo okazywało się trojanem bankowym Emotet (por. Scam „na DHL” może zawierać trojana bankowego Emotet). Natomiast w tym przypadku, prawdopodobnie jest to pierwszy w tym roku atak wykorzystujący uwolniony kod źródłowy trojana bankowego Tinba, który przez autora spamu został zmodyfikowany i na obecną chwilę wykrywany jest tylko przez kilka programów antywirusowych.

Póki co nie wiemy na jaką skalę zakrojona jest nowa kampania spamu wycelowana nie tylko w potencjalnych klientów Poczty Polskiej, ale także we wszystkich Polaków, którzy na co dzień korzystają z usług rodzimego przewoźnika paczek. Zalecamy zachować czujność i dokładnie przyglądać się wiadomościom, które nie dotyczą nas bezpośrednio.

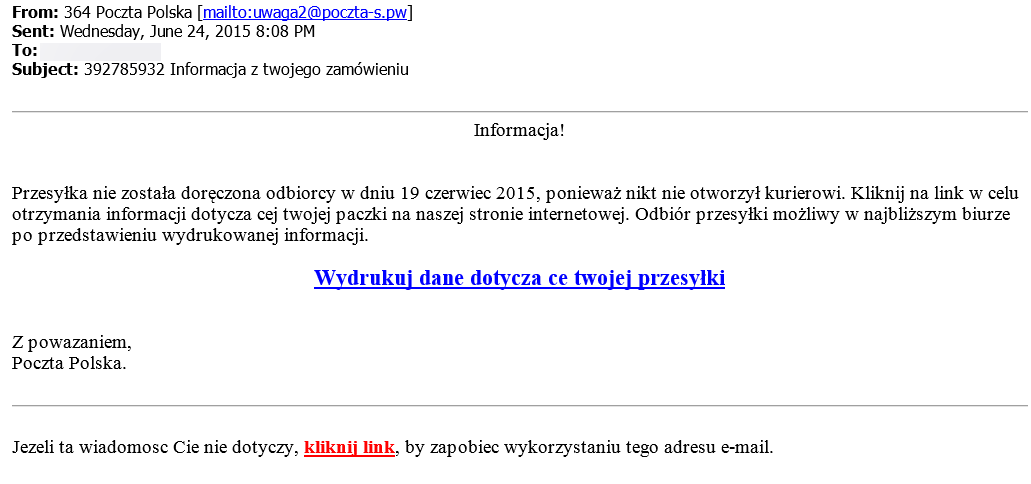

W nadesłanym e-mailu przez Grzegorza, cyberprzestępcy pośrednio rozprzestrzeniają trojana bankowego Tinba, który według analityków malware z G Data SecurityLabs w roku 2014 był jednym z najczęściej wykorzystywanych wirusów do okradania europejskich, w szczególności niemieckich i polskich użytkowników. W załączonej wiadomości znajduje się hiperłącze, które kieruje do fałszywej strony śledzenia przesyłek Poczty Polskiej. Oto oryginalna pisownia:

Od: 364 Poczta Polska [mailto: uwaga2@poczta-s.pw]

Wysłany: Środa, Czerwiec 24, 2015 20:08

To: adres e-mail ofiary

Temat: 392785932 Informacja z twojego zamówieniu

Informacja!Przesyłka nie została doręczona odbiorcy w dniu 19 czerwiec 2015, ponieważ nikt nie otworzył kurierowi. Kliknij na link w celu otrzymania informacji dotycza cej twojej paczki na naszej stronie internetowej. Odbiór przesyłki możliwy w najbliższym biurze po przedstawieniu wydrukowanej informacji.

Wydrukuj dane dotycza ce twojej przesyłki (<–odsyłacz do fałszywej strony)

Z powazaniem,

Poczta Polska.Jezeli ta wiadomosc Cie nie dotyczy, kliknij link, by zapobiec wykorzystaniu tego adresu e-mail.

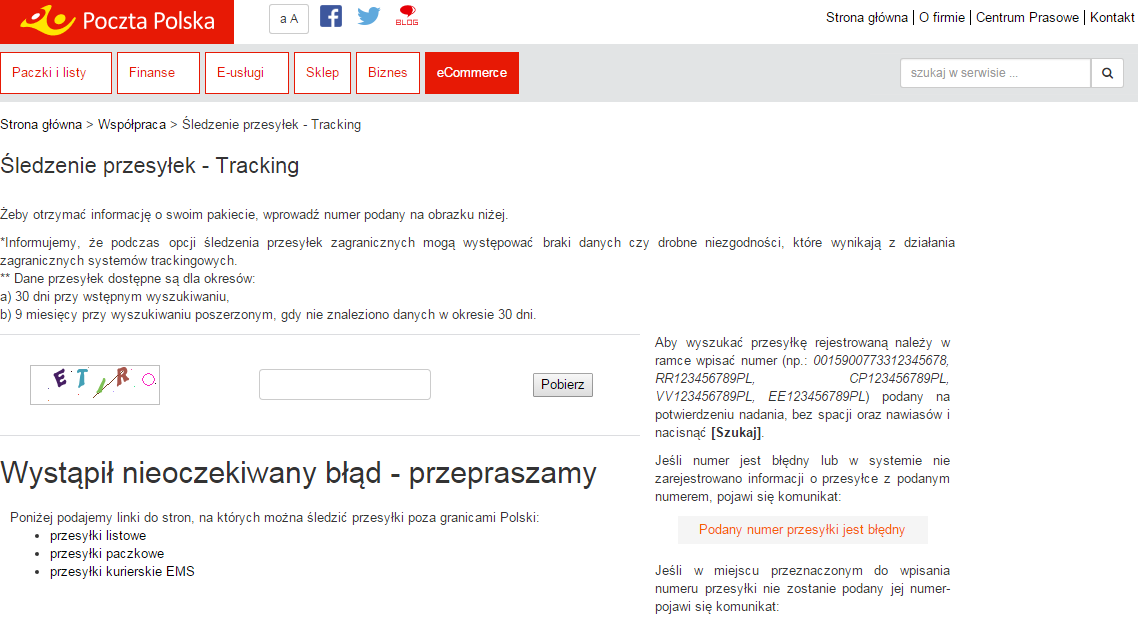

Odsyłacz kieruje ofiarę do spreparowanej, lecz łudząco podobnej (poza adresem URL) strony należącej do Poczty Polskiej, gdzie aby sprawdzić informacje o przesyłce ofiara proszona jest o przepisanie kodu CAPTCHA oraz pobranie załącznika. Przypominamy, że prawdziwa strona śledzenia przesyłek Poczty Polskiej to: http://emonitoring.poczta-polska.pl/

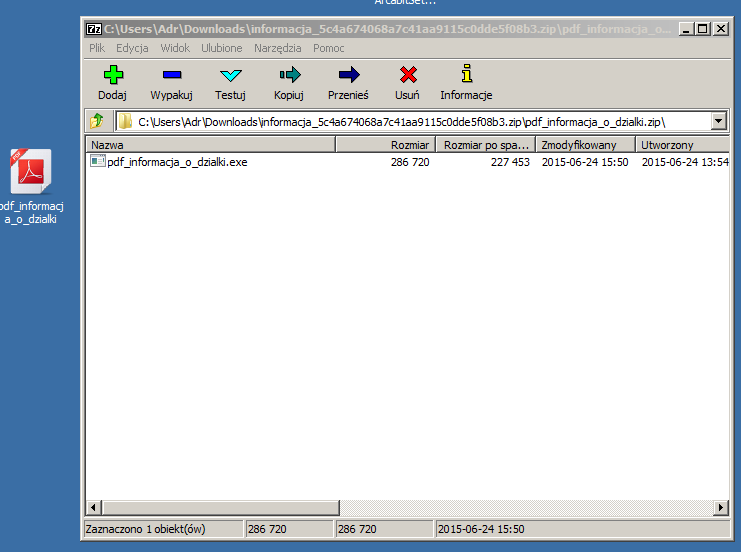

Ów podwójnie spakowany załącznik zawiera trojana bankowego Tinba, który ukrywa się pod postacią pliku PDF – w rzeczywistości jest to wykonywalny plik EXE systemu Windows (pdf_informacja_o_dzialki.exe). Trojan odpytuje domenę Microsoft.com sprawdzając czy użytkownik posiada aktywne połączenie z Internetem, jeśli tak, łączy się przez przeglądarkę z domeną rietar.ru (IP: 37.48.126.212) w celu pobrania dodatkowych komponentów, ustawień konfiguracyjnych lub wysłania wykradzionych danych.

Uruchomienie pliku może prowadzić m.in. do:

- Pobrania dodatkowych komponentów trojana lub innego szkodliwego oprogramowania,

- Wyświetlania reklamowych lub phishingowych wiadomości na ekranie komputera, które mogą przekierowywać użytkownika do złośliwych stron internetowych (malicious site),

- Resetowania się systemy operacyjnego,

- Wyłączenia zapory systemowej,

- Uszkodzenia plików odpowiedzialnych za prawidłowe funkcjonowanie przeglądarek internetowych,

- A w szczególności kradzieży poufnych informacji np. loginów i haseł, numerów kart płatniczych, itp.

Sumy kontrolne

- MD5: f3b3e960e87e5f1169abf5036ebd4f11

- SHA256: 7b218cd4afb791a1bf462f78c7d98df038066986788adeef59336c0bf6601786

Czy ten artykuł był pomocny?

Oceniono: 0 razy