W kolejnej już, trzeciej części, przedstawiamy wybrane narzędzia i oprogramowanie, które zostało zaprojektowane z myślą o zabezpieczeniu naszego bezpieczeństwa i prywatności. Stawiamy na użyteczność i ogólny komfort użytkowania, aby każdy bez względu na system operacyjny mógł skorzystać z wybranych aplikacji (chociaż rozumiemy, że nie zawsze będzie to możliwe).

Zobacz inne polecane programy!

1. Clonezilla

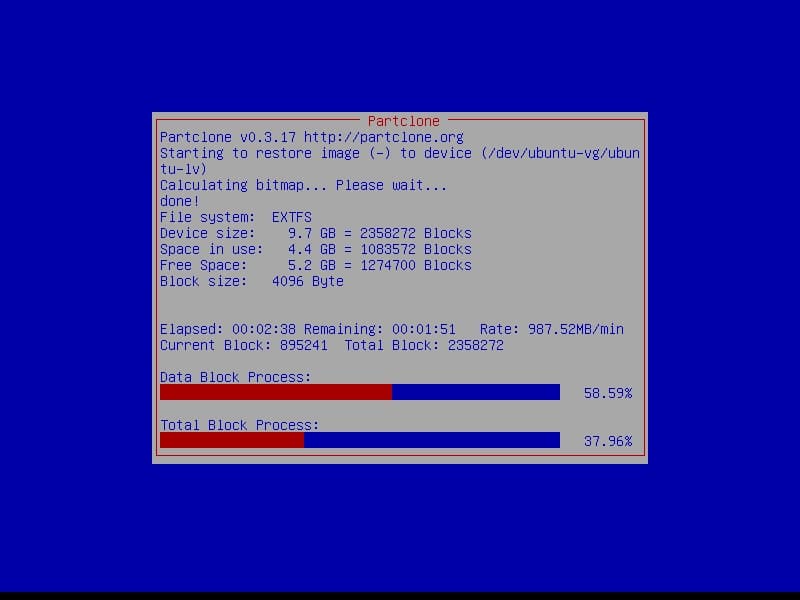

Clonezilla to jedno z moich ulubionych narzędzi. Pozwala na utworzenie obrazu dysku lub partycji i odtworzenie danych w razie potrzeby. Przyda się np. awarii, działania ransomware lub po prostu chęci przeniesienia systemu.

Użycie programu Clonezilla jest maksymalnie proste, nawet jeśli nigdy nie korzystaliśmy z Linuxa (wersja stabilna korzysta z Debiana). Obraz może być zapisany na innym dysku lub w lokalizacji sieciowej. Clonezilla wspiera m.in. SSH, SMB, NFS czy WebDAV. Wadą rozwiązania jest fakt, że dysk, na który przywracamy zawartości, musi mieć większą lub taką samą pojemność, jak oryginalny nośnik. Natomiast nie ma żadnego problemu z obsługą wielu systemów plików. Obraz jest kompresowany, ale jeśli Clonezilla nie rozpozna systemu plików lub partycja jest zaszyfrowana, konieczne jest użycie dd. Jest to tak zwane kopiowanie „bit po bicie”.

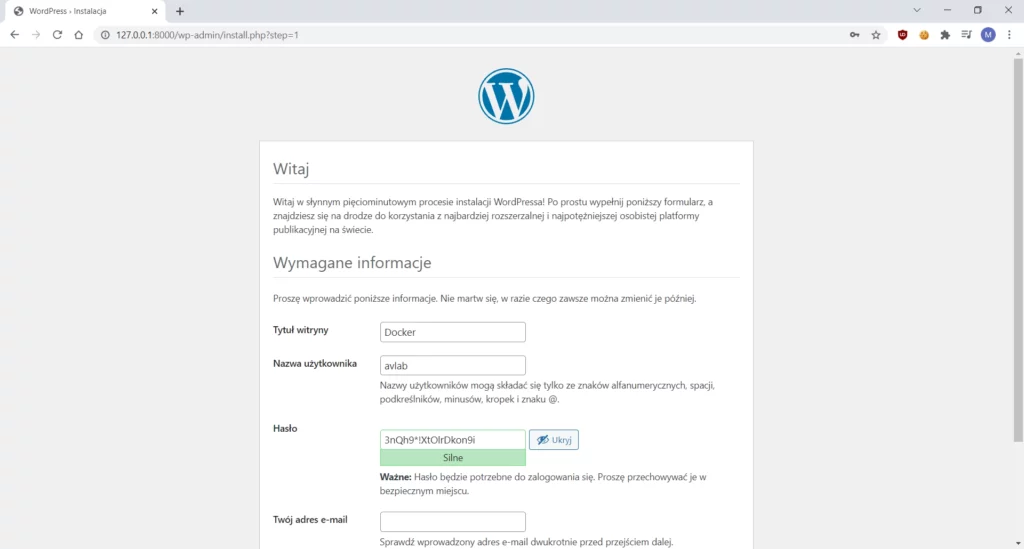

2. Docker

Kolejne użyteczne oprogramowanie to Docker. Służy do konteneryzacji, która obecnie staje się popularna w IT. Za pomocą Dockera w całkiem prosty sposób postawimy odseparowany od głównego systemu gotowy do działania obraz wielu aplikacji czy systemów.

Oprócz bezpieczeństwa (jeśli coś zepsujemy, to właściwie nic się nie stanie) pozwala zachować porządek, ponieważ utrzymywanie kilku aplikacji na jednym serwerze jest zdecydowanie kiepskim pomysłem.

Kontenery domyślnie działają w podsieci Dockera (172.17.0.0/16), natomiast jednym przełącznikiem można uruchomić port forwarding i udostępnić naszą aplikację „na zewnątrz” (oczywiście do serwera musi być skonfigurowany zdalny dostęp).

Niektórzy mylą konteneryzację z wirtualizacją. To są odmienne pojęcia. Przede wszystkim przy wirtualizacji każdy system ma dedykowane dla siebie zasoby (również sprzętowe). Konteneryzacja uprasza to podejście. Tutaj aplikacje używają jednego zainstalowanego systemu. Listę gotowych obrazów znajdziemy na hub.docker.com.

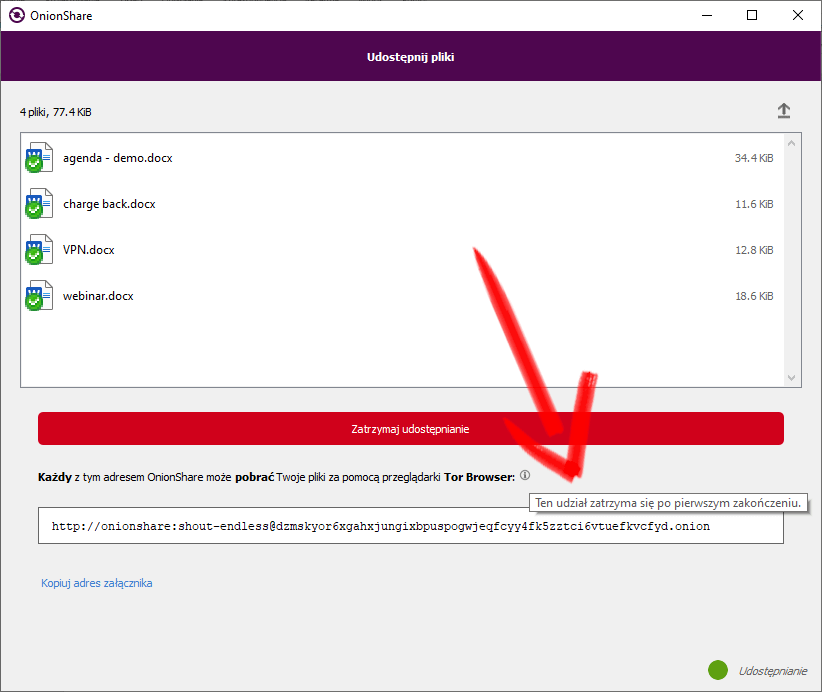

3. OnionShare

OnionShare jest warty uwagi, bo pozwala zachować prywatność udostępnianych plików. Do działania nadawca potrzebuje aplikacji, a odbiorca przeglądarki Tor Browser. W aplikacji po prostu wybieramy pliki, które chcemy udostępnić, po czym następuje generowanie adresu URL (oczywiście w domenie .onion). Adres wysyłamy odbiorcy, który bezpiecznie pobiera udostępnione zasoby. Więcej o aplikacji OnionShare napisano w tym artykule na AVLab.pl.

4. OpenWRT

Jeśli nasz router przestał być wspierany przez producenta, to z perspektywy bezpieczeństwa mamy tak naprawdę dwie możliwości. Zakupić nowy lub zmodyfikować obecny.

Generalnie temat bezpieczeństwa routerów jest długi i skomplikowany oraz zawiera wiele niuansów. Bez wiedzy czy doświadczenia, niektórych zmian lepiej nie wprowadzać, bo możemy pozbawić się dostępu do Internetu (chociaż router łatwo można przywrócić do ustawień domyślnych).

Jeśli tylko posiadamy pewną wiedzę, warto spróbować na starym routerze zainstalować OpenWRT. To customowe firmware i dedykowane do działania jako router. Najpierw należy się zapoznać z listą wspieranych urządzeń. Jeśli producent przestał wspierać swoje firmware, możemy je nadpisać OpenWRT. Wiąże się to z ryzykiem uszkodzenia sprzętu, dlatego OpenWRT na pewno nie jest dla każdego.

Długim wsparciem cieszą się produktu MikroTik, które z kolei są nieco trudniejsze w konfiguracji i na pewno nie są gotowe do działania zaraz po uruchomieniu. Jest to „cena” za bezpieczeństwo.

5. ProtonVPN

Czytelnikom AVLab.pl raczej nie muszę usługi ProtonVPN szeroko przedstawiać. To VPN od szwajcarskiej firmy Proton Technologies, który w podstawowej wersji jest bezpłatny.

Chcąc uzyskać dostęp do znacznie większej ilości serwerów oraz dodatków w postaci Secure Core (przekierowanie ruchu przez dodatkowo zabezpieczone serwery) czy NetShield (ochrona przed malware i blokowanie reklam), należy wykupić płatny plan.

VPN standardowo zabezpiecza naszą komunikację przez przechwyceniem, co ma znaczenie w otwartych sieciach czy przy transferze danych o znacznej poufności. Dodam jeszcze, że istnieje drugi „rodzaj” VPN stosowany w firmach. Jeśli pracujemy zdalnie, czasami istnieje potrzeba dostępu do danych w firmowej sieci. Wtedy łącząc się z VPN udostępnionym przez pracodawcę, taki dostęp uzyskujemy. To również jest skomplikowany temat, szczególnie od strony konfiguracji.

Czy ten artykuł był pomocny?

Oceniono: 2 razy