W ostatnich 6 miesiącach liczba ataków ransomware WannaCry wzrosła o 58%, a hakerzy coraz chętniej wykorzystują luki w Microsoft Exchange Server – ostrzegają eksperci Check Point Research. Spostrzeżenia te potwierdza również amerykańska agencja ds. cyberbezpieczeństwa CISA, która niedawno podniosła alarm o atakach ransomware na serwery Microsoft Exchange. Z kolei firma Microsoft udostępniła narzędzie pomocne tym organizacjom, które nie posiadają zespołów ds. bezpieczeństwa.

Po niedawnym ujawnieniu luk w zabezpieczeniach serwerów Microsoft Exchange, eksperci Check Point Research zaobserwowali globalny wzrost ataków ransomware, wykorzystujący m.in. wykryte podatności w instancjach Exchange.

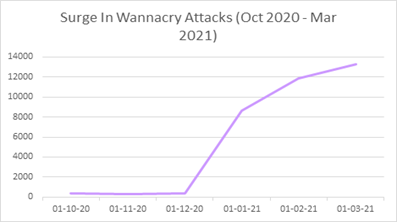

Od początku 2021 r. co miesiąc odnotowuje się 9% miesięczny wzrost liczby organizacji dotkniętych tego typu problemem, co oznacza w perspektywie półrocznej wzrost aż o blisko 60%.

Według raportów i oficjalnych komunikatów Cybersecurity and Infrastructure Security Agency (CISA) w USA ataki ransomware są skutkiem głównie luk w Microsoft Exchange Server. Tylko w ostatnim tygodniu liczba tego typu incydentów potroiła się.

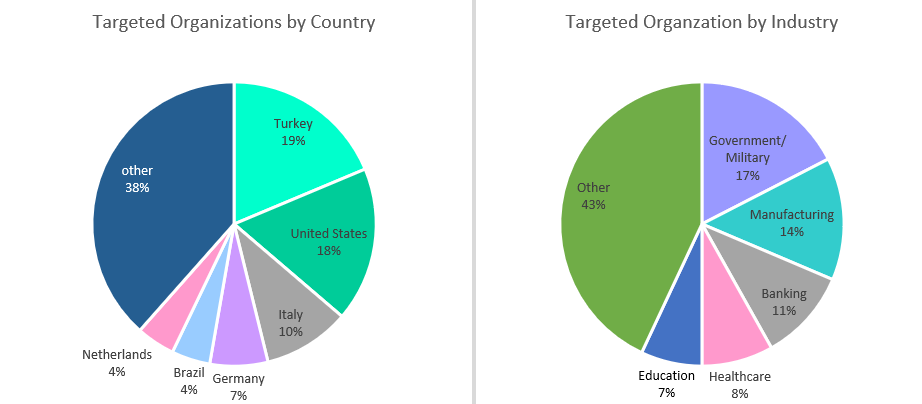

Najczęściej atakowanym krajem są Stany Zjednoczone (49% wszystkich prób exploitowania podatności), a następnie Wielka Brytania (5%), Holandia (4%) i Niemcy (4%).

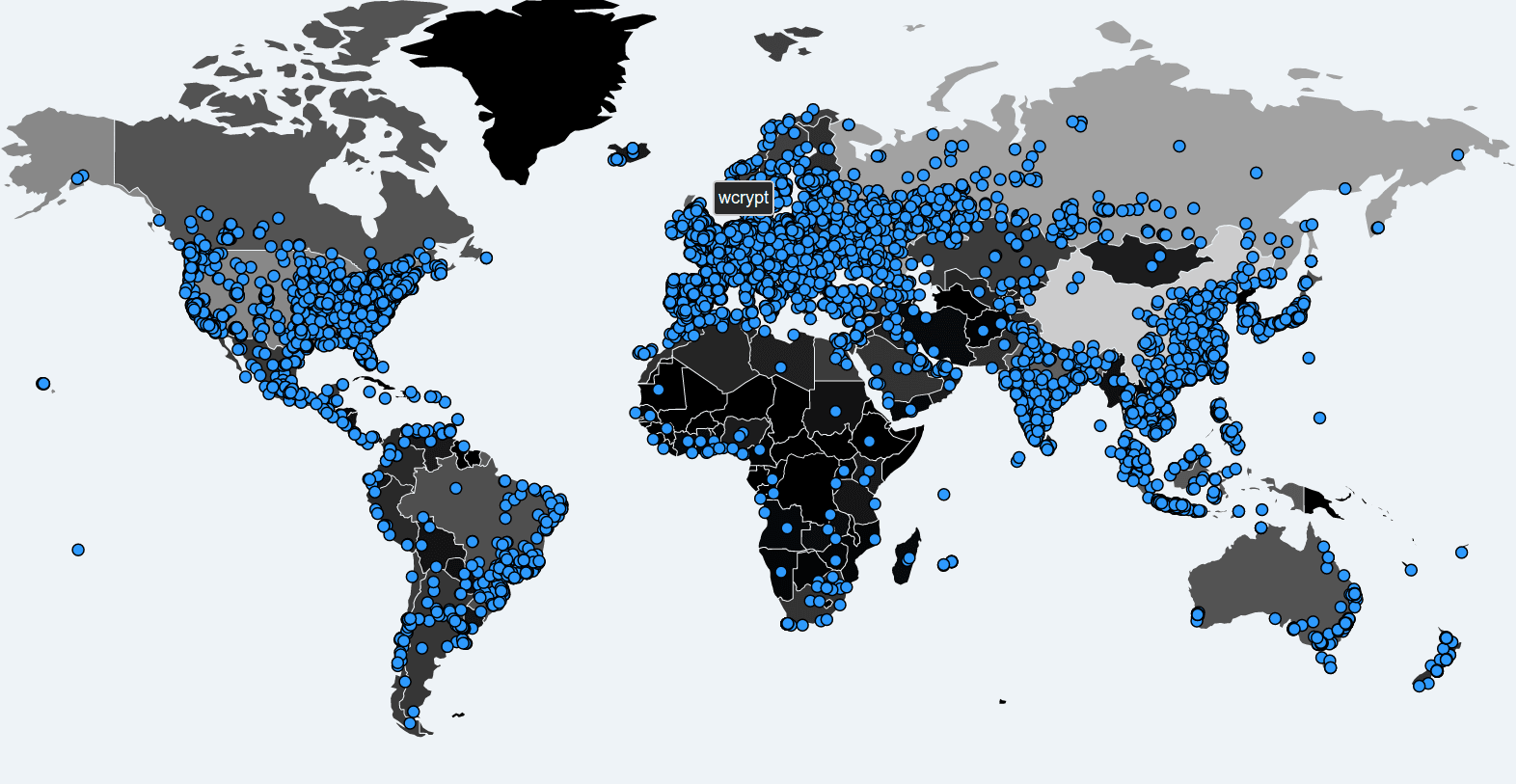

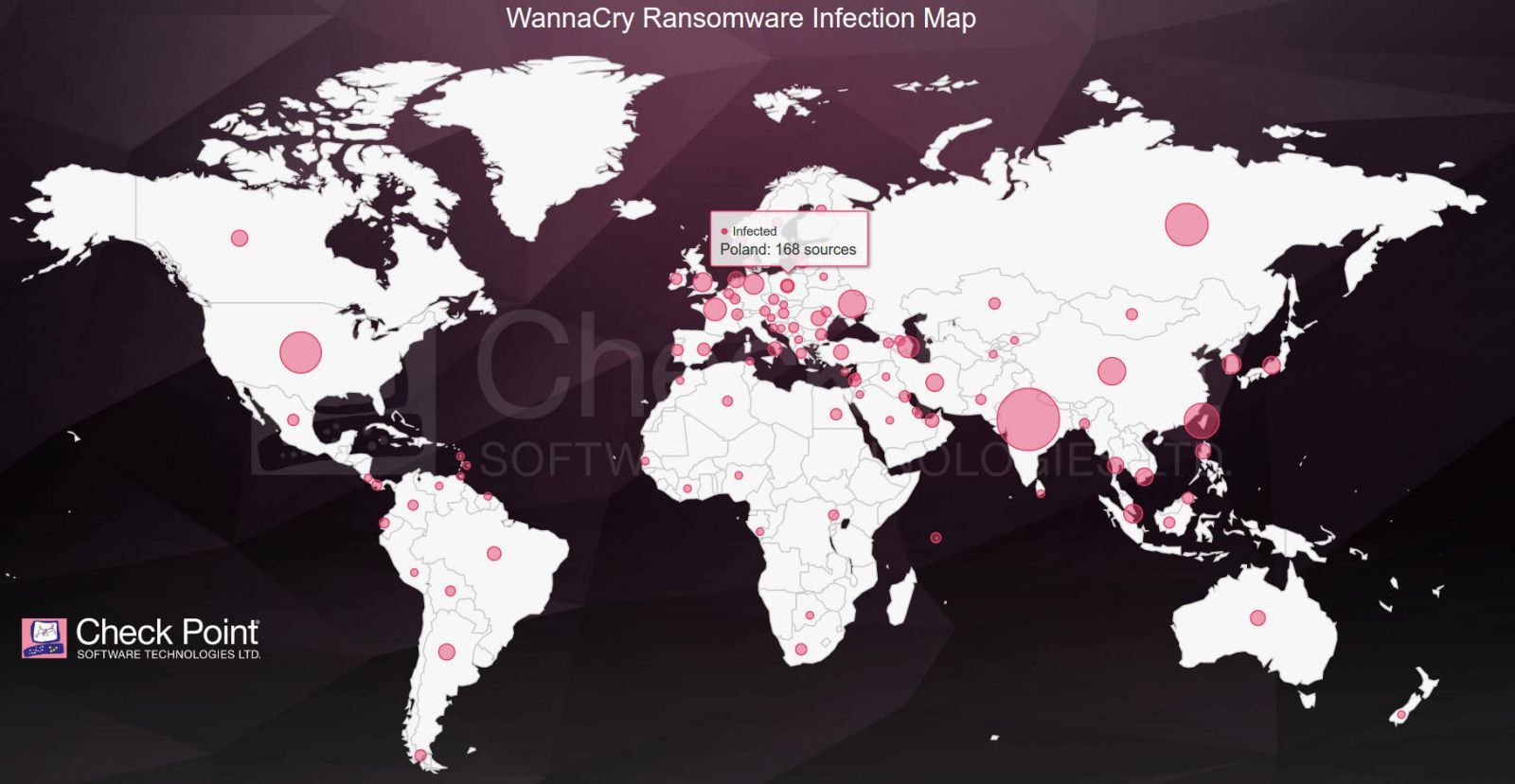

Ransomware WannaCry pojawiło się cztery lata temu, atakując w niespotykanej dotąd skali (w maju 2017 roku głośna kampania z użyciem WannaCry zainfekowała co najmniej 300 tys. komputerów w 100 krajach).

Specjaliści nie są jak na razie pewni, dlaczego oprogramowanie jest ponownie wykorzystywane przez hakerów, a liczba organizacji dotkniętych WannaCry na całym świecie wzrosła od początku roku o 53%.

Nowe próbki nadal wykorzystują do rozprzestrzeniania exploita EternalBlue – dla którego łaty są w teorii dostępne od ponad 4 lat, co pokazuje jak istotnym jest posiadanie najnowszej wersji aktualizacji i poprawek bezpieczeństwa.

Sektorem, który najczęściej atakuje WannaCry jest administracja i wojsko (18% wszystkich ataków). Kolejne miejsca zajmują przetwórstwo przemysłowe (11%), usługi bankowe i finansowe (8%) oraz opieka zdrowotna (6%).

Czy ten artykuł był pomocny?

Oceniono: 0 razy