W jaki sposób stworzyć szybko i jak najniższym kosztem skuteczny antywirus? Najrozsądniej będzie zaprojektować GUI i upchać do niego silnik innego producenta (tak jak to zrobiono w bardzo wielu produktach, np. w Charity Antivirus i w polskim FileMedic-u). A co, jeśli chcemy zupełnie iść po kosztach? Nie zważamy na licencje i kradniemy bazę danych wirusów licząc, że nikt się nie połapie. Czy tak można? Można. I doskonałym tego przykładem jest ostatnie wydarzenie, które przedstawiamy poniżej.

Brazylijska firma Elex z siedzibą w Sao Paulo postanowiła nie przejmować się opłatami za licencjonowanie praw do bazy danych dobrze znanego wszystkim użytkownikom w Polsce oprogramowania Malwarebytes Antimalware. To niemal idealne rozwiązanie często stosowane jako skaner na żądanie – rzadziej jako główna i pierwsza linia ochrony komputera – zostało powołane do życia nie przez byle kogo – Marcina Kleczyńskiego, który od 2008 roku przewodzi i kieruje ekspansją firmy, oraz sprawuje nadzór nad długofalową wizją badawczą i rozwojową.

O co chodzi…

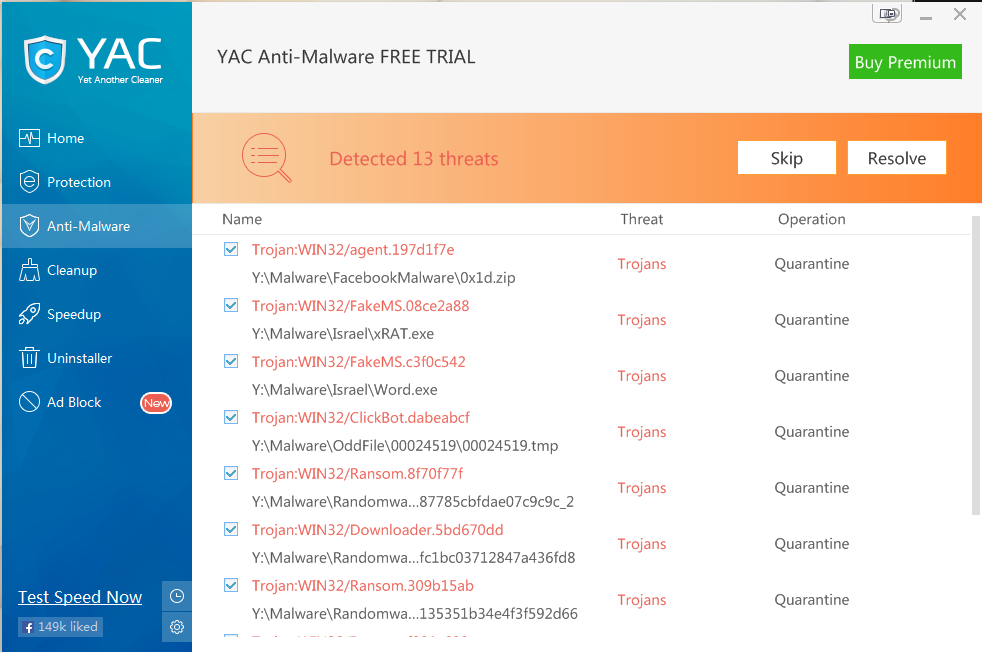

Cała afera związana jest z oprogramowaniem typu anty-malware znanym powszechnie jako Yet Another Cleaner lub w skrócie YAC.

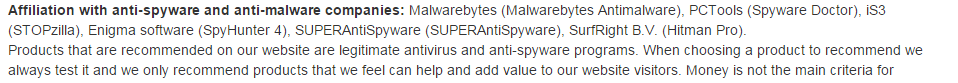

Zdaniem Malwarebytes, aplikacja YAC, której właścicielem jest Elex do Brasil Ltda Participacoes Technology Inc z siedzibą w Sao Paolo, nielegalnie korzystała z bazy wirusów Malwarebytes, co oczywiście w porę zauważono i ukrócono te praktyki. Mało tego, w umowie licencyjnej oprogramowania YAC znajdował się zapis, z którego wynikało, że YAC korzystało z baz wirusów programów Malwarebytes Antimalware, Spyware Doctor, STOPzilla, SpyHunter 4, SUPERAntiSpyware oraz Hitman Pro na podstawie afiliacyjnego programu.

Na obecną chwilę nie wiadomo jak długo trwały te praktyki. Nie wiadomo też, czy YAC podkradało bazy innych producentów. Wiadomo jednak, że program YAC zdołał uzyskać certyfikaty w testach Checkmark, West Coast Labs oraz OPSWAT, jednak pozostaje tajemnicą, czy uzyskane nagrody zostały zdobyte z pomocą baz Malwarebytes czy bez nich.

Po sznurku do kłębka

Pracownicy Malwarebytes, aby upewnić się, że YAC faktycznie korzysta z ich baz postanowili przeprowadzić małe śledztwo, z którego wynika, że:

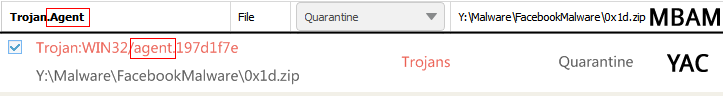

- YAC jest podobny do MBAM nie tylko z wyglądu,

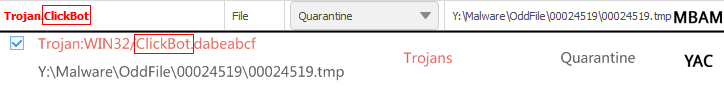

- Chociaż wykrywalność YAC jest znacznie gorsza niż MABM, nomenklatura wirusów YAC jest w pewnych konkretnych przypadkach niemal identyczna co MBAM.

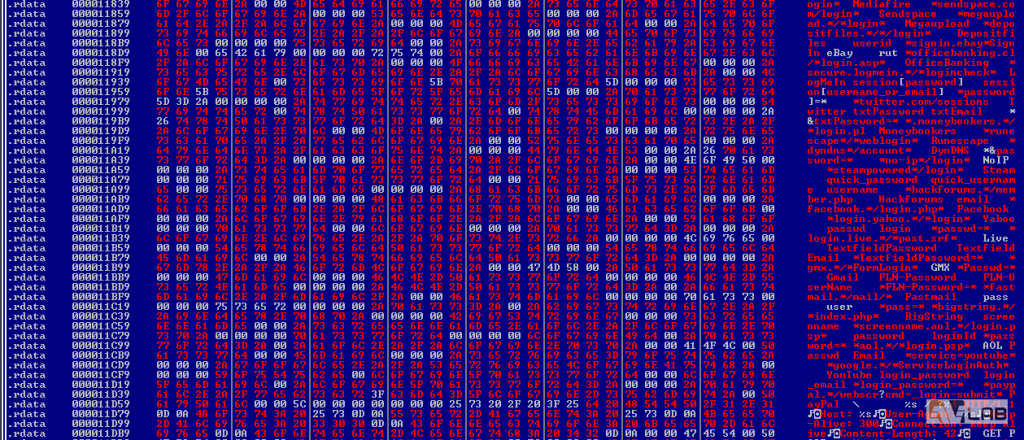

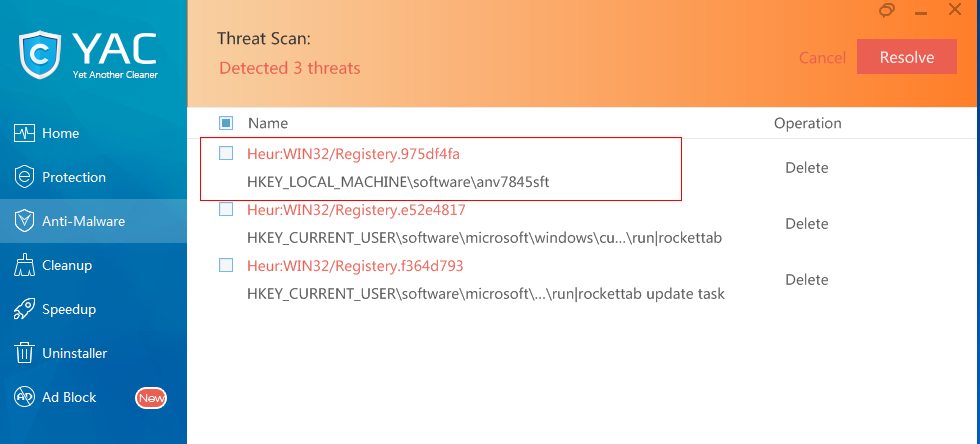

No dobra, ale przecież to jeszcze o niczym nie świadczy. Jest pewien inny sposób, aby upewnić się, że YAC nielegalnie korzysta z bazy MBAM. Pracownicy labu stworzyli specjalny klucz rejestru HKLM\Software\ANV7845SFT, który nie był złośliwy i nie był powiązany z jakimkolwiek procesem działającym w systemie. Jest to jedna z wielu metod wykorzystywanych przez pracowników Malwarebytes do sprawdzania, czy ktoś nielegalnie korzysta z ich bazy wirusów. Jak można było się spodziewać, oprogramowanie YAC wykryło ten klucz uznając go za szkodliwy, co prawie przesądzało o winie firmy z Sao Paulo.

Jak to już w życiu bywa, aby sprawę wygrać w sądzie, należy mieć niezbite dowody potwierdzające winę oskarżonego. W tym celu zastosowano jeszcze jedną sztuczkę. Stworzono specjalny program, który właściwie nic nie robił – jedynie wyświetlał poniższy komunikat.

Sygnaturę tego programu dodano do bazy wirusów programu MBAM (analiza Virus Total) i zaktualizowano program YAC. Okazało się, że YAC nielegalnie korzystał z bazy wirusów firmy Malwarebytes. Z takim dowodem CEO Malwarebytes może spać spokojnie nie martwiąc się o końcowy wynik na sali rozpraw.

MKS kontra Arcabit

Podobna praktyka jaką stosowali Brazylijczycy miała miejsce już wcześniej na naszej rodzimej ziemi. Kiedy w czerwcu 2004 roku swojego żywota dokonał po wieloletniej walce z chorobą twórca mks_vira – Marek Sell doszło do podziału spółki MKS. Cześć załogi została wierna dotychczasowemu „pracodawcy”, a część odeszła do powstałej spółki ArcaBit. Problem w tym, że odeszli również najlepsi programiści, którzy pracowali nad samym antywirusem mks_vir, m.in. główny informatyk Grzegorz Michałek, który obecnie sprawuje funkcję Dyrektora Działu Programistów w Arcabit sp. z o.o. Tak więc kody źródłowe prawnie należały do Arcabit, jednak spory sądowe w tej sprawie ciągną się do dzisiaj (chyba z samym sądem, bowiem nie ma już z kim i o co walczyć), a przecież mamy rok 2015.

Syndyk Masy Upadłości, MKS Sp. z o.o. w Warszawie sprzeda z wolnej ręki prawa majątkowe, na które składają się:

– Znak graficzny programu mks-vir

– Prawo użytkowania domeny internetowej mks.com.pl

– Inne komponenty programu antywirusowego.

Obecnie prawa do marki mks_vir są w posiadaniu Arcabit. Legendarny program próbowano dwukrotnie przywrócić do życia w roku 2010 i 2012, jednak (niestety) bezskutecznie. Mateusz Sell, syn Marka Sella obecnie zajmuje stanowisko prezesa w FileMedic sp. z o.o.

Więcej o tym sporze polecamy lektury w tej kolejności:

P.S W komentarzach na wortalu zaufanatrzeciastrona.pl użytkownik podpisujący się jako Gynvael Coldwind twierdzi, że pracował dla Arcabit w czasie rozkładu spółki MKS i twierdzi, że program mks_vir bezprawnie korzystał ze skanera online ArcaVir. Gdy zorientowano się co się dzieje, wystosowano wścibskie komunikaty, które były pobierane z serwera ArcaVir do programu mks_vir o treści: „mks_vir jest taki dobry bo korzysta z baz ArcaVir!”. Zgłębiłem temat u samego źródła i faktycznie – sytuacja ta miała miejsce w przeszłości.

Czy ten artykuł był pomocny?

Oceniono: 0 razy